翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

追加アカウントでの証跡の作成

コンソールまたは を使用して AWS CLI 、追加の で証跡を作成し AWS アカウント 、ログファイルを 1 つの Amazon S3 バケットに集約できます。または、組織証跡を作成して、組織の一部 AWS アカウント であるすべての をログに記録することもできます AWS Organizations。詳細については、「組織の証跡の作成」を参照してください。

コンソールを使用して追加の AWS アカウントで証跡を作成する

CloudTrail コンソールを使用して、追加アカウントで証跡を作成できます。

-

証跡を作成するアカウント AWS Management Console で にサインインします。コンソールを使用して証跡を作成するには、「コンソールを使用した証跡の作成」の手順に従います。

-

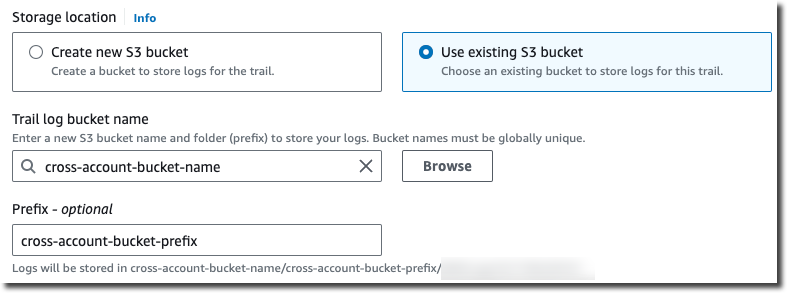

ストレージの場所で、既存の S3 バケットを使用を選択します。テキストボックスに、アカウント全体のログファイルの保存に使用するバケットの名前を入力します。

注記

バケットポリシーでは、バケットへの書き込み権限を CloudTrail に付与する必要があります。バケットポリシーを手動で編集する方法については、複数のアカウントのバケットポリシーの設定 を参照してください。

-

[プレフィックス] には、アカウント全体のログファイルの保存に使用するプレフィックスを入力します。バケットポリシーで指定したものとは異なるプレフィックスを使用する場合は、送信先バケットでバケットポリシーを編集して、CloudTrail がこの新しいプレフィックスを使用してバケットにログファイルを書き込めるようにする必要があります。

CLI を使用して追加の AWS アカウントで証跡を作成する

AWS コマンドラインツールを使用して、追加のアカウントに証跡を作成し、ログファイルを 1 つの Amazon S3 バケットに集約できます。これらのツールの詳細については、「AWS CLI Command Reference」の「cloudtrail」を参照してください。

create-trail コマンドを使用して以下を指定し、証跡を作成します。

-

--nameは、証跡の名前を指定します。 -

--s3-bucket-nameは、アカウント全体のログファイルの保存に使用する Amazon S3 バケットを指定します。 -

--s3-prefixは、ログファイルの配信パスのプレフィックスを指定します (オプション)。 -

--is-multi-region-trailは、この証跡が、作業しているパーティション内のすべての AWS リージョンのイベントを記録するように指定します。

アカウントが AWS リソースを実行しているリージョンごとに 1 つの証跡を作成できます。

次のコマンド例は、 AWS CLIを使用して追加のアカウントの証跡を作成する方法を示しています。これらのアカウントのログファイルが、最初のアカウント (この例では 111111111111) で作成したバケットに配信されるようにするには、--s3-bucket-name オプションでバケット名を指定します。Amazon S3 バケット名は、グローバルに一意です。

aws cloudtrail create-trail --namemy-trail--s3-bucket-nameamzn-s3-demo-bucket--is-multi-region-trail

コマンドを実行すると、以下のような出力が表示されます。

{ "IncludeGlobalServiceEvents": true, "Name": "AWSCloudTrailExample", "TrailARN": "arn:aws:cloudtrail:us-east-2:222222222222:trail/my-trail", "LogFileValidationEnabled": false, "IsMultiRegionTrail": true, "IsOrganizationTrail": false, "S3BucketName": "amzn-s3-demo-bucket" }

AWS コマンドラインツールから CloudTrail を使用する方法の詳細については、CloudTrail コマンドラインリファレンス」を参照してください。