翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

CloudTrail コンソールで証跡を作成する

証跡は、 で有効 AWS リージョン になっているすべての に適用することも AWS アカウント、単一のリージョンに適用することもできます。で有効になっているすべての に適用される証跡 AWS リージョン は、マルチリージョン証跡 AWS アカウント と呼ばれます。ベストプラクティスとして、マルチリージョン証跡を作成することをお勧めします。これは、有効なすべてのリージョンのアクティビティをキャプチャするためです。CloudTrail コンソールを使用して作成されたすべての証跡は、マルチリージョン証跡です。単一リージョンの証跡は、 AWS CLI または CreateTrail API オペレーションを使用してのみ作成できます。

注記

証跡を作成したら、CloudTrail ログで収集されたイベントデータをさらに分析して処理 AWS のサービス するように他の を設定できます。詳細については、「AWS CloudTrail ログとの サービス統合」を参照してください。

コンソールを使用した証跡の作成

マルチリージョン証跡を作成するには、以下の手順を使用します。単一リージョンでイベントのログ記録を行うには (非推奨)、AWS CLIを使用します。

を使用して CloudTrail 証跡を作成するには AWS Management Console

にサインイン AWS Management Console し、https://console.aws.amazon.com/cloudtrail/

で CloudTrail コンソールを開きます。 -

CloudTrail サービスのホームページ、[証跡] ページ、または [ダッシュボード] ページの [証跡] セクションで、[証跡の作成] を選択します。

-

[Create Trail] (証跡の作成) ページの [Trail name] (証跡名) に証跡の名前を入力します。詳細については、「CloudTrail リソース、Amazon S3 バケット、KMS キーの命名要件」を参照してください。

-

これが AWS Organizations 組織の証跡である場合は、組織内のすべてのアカウントの証跡を有効にできます。このオプションを表示するには、管理アカウントまたは委任された管理者アカウントのユーザーまたはロールでコンソールにサインインする必要があります。組織の証跡を正しく作成するには、ユーザーまたはロールに十分なアクセス許可があることを確認してください。詳細については、「組織の証跡の作成 」を参照してください。

-

[ストレージの場所] で、[新しい S3 バケットを作成する] を選択すると、新しいバケットが作成されます。新しいバケットを作成すると、CloudTrail によって必要なバケットポリシーが作成され、適用されます。新しい S3 バケットを作成する場合は、デフォルトでバケットのサーバー側の暗号化が有効になっているため、IAM ポリシーに

s3:PutEncryptionConfigurationアクションへのアクセス許可を含める必要があります。注記

[既存の S3 バケットを使用する] を選択した場合、[証跡ログバケット名] のバケットを指定するか、[参照] を選択してお使いのアカウントのバケットを選択します。別のアカウントのバケットを使用する場合は、バケット名を指定する必要があります。バケットポリシーでは、バケットへの書き込み権限を CloudTrail に付与する必要があります。バケットポリシーを手動で編集する方法については、CloudTrail の Amazon S3 バケットポリシー を参照してください。

ログを見つけやすくするために、新しいフォルダ (プレフィックスとも呼ばれます) を既存のバケットに作成して CloudTrail ログを保存します。プレフィックスを [プレフィックス] に入力します。

-

ログファイルの SSE-KMS 暗号化では、SSE-S3 暗号化の代わりに SSE-KMS 暗号化を使用してログファイルとダイジェストファイルを暗号化する場合は、有効 を選択します。デフォルトは [Enabled] です。SSE-KMS 暗号化を有効にしない場合、ログファイルとダイジェストファイルは SSE-S3 暗号化を使用して暗号化されます。SSE-KMS 暗号化の詳細については、AWS Key Management Service 「 (SSE-KMS) でのサーバー側の暗号化の使用」を参照してください。SSE-S3 暗号化の詳細については、「Amazon S3 が管理する暗号化キーによるサーバー側の暗号化 (SSE−S3) の使用」を参照してください。

SSE-KMS 暗号化を有効にする場合は、新規または既存 AWS KMS keyを選択します。[AWS KMS Alias] で、

alias/MyAliasNameフォーマットのエイリアスを指定します。詳細については、「コンソールで KMS キーを使用するようにリソースを更新する」を参照してください。CloudTrail は AWS KMS マルチリージョンキーもサポートしています。マルチリージョンキーの詳細については、AWS Key Management Service デベロッパーガイドの「マルチリージョンキーを使用する」を参照してください。注記

別のアカウントのキーの ARN を入力することもできます。詳細については、「コンソールで KMS キーを使用するようにリソースを更新する」を参照してください。キーポリシーでは、CloudTrail が キーを使用してログファイルとダイジェストファイルを暗号化できるようにし、指定したユーザーが暗号化されていない形式でログファイルまたはダイジェストできるようにする必要があります。キーポリシーを手動で編集する方法については、CloudTrail の AWS KMS キーポリシーを設定する を参照してください。

-

[Additional settings] で、次の操作を行います。

-

[ログファイル検証を有効にする] で [Enabled] を選択して、S3 バケットにログダイジェストが配信されるようにします。ダイジェストファイルは、ログファイルが CloudTrail に配信された後に変更されていないことを確認するために使用できます。詳細については、「CloudTrail ログファイルの整合性の検証」を参照してください。

-

バケットにログが配信されるたびに通知を受け取る場合は、[SNS notification delivery] で [Enabled] を選択します。CloudTrail は、1 つのログファイルに複数のイベントを保存します。SNS 通知は、ログファイルごとに送信されます (イベントごとではありません)。詳細については、「「CloudTrail の Amazon SNS 通知の設定」」を参照してください。

SNS 通知を有効にすると、[Create a new SNS topic] で、[New] を選択してトピックを作成するか、[Existing] を選択して既存のトピックを使用します。マルチリージョン証跡を作成する場合、有効なすべてのリージョンからのログファイル配信に関する SNS 通知は、作成した単一の SNS トピックに送信されます。

[New] を選択した場合、CloudTrail は新しいトピックの名前を指定します。または、自分で名前を入力できます。[Existing] を選択した場合、ドロップダウンリストから SNS トピックを選択します。別のリージョンにあるトピックの ARN を入力したり、適切なアクセス許可を持ったアカウントにあるトピックの ARN を入力することもできます。詳細については、「CloudTrail の Amazon SNS トピックポリシー」を参照してください。

トピックを作成する場合は、ログファイル配信の通知を受けるトピックを受信登録する必要があります。受信登録は Amazon SNS コンソールから行うことができます。通知頻度の都合上、受信登録については、Amazon SQS キューを使用して通知をプログラムで処理するように設定することをお勧めします。詳細については、[Amazon Simple 通知サービスデベロッパーガイド] の [Amazon SNS の使用開始] を参照してください。

-

-

オプションで、CloudTrail がログファイルを CloudWatch Logs に送信するように CloudTrail を設定するには、[CloudWatch Logs] の [Enabled] を選択します。詳細については、「「CloudWatch Logs へのイベントの送信」」を参照してください。

-

CloudWatch Logs との統合を有効にする場合は、[New] を選択して新しいロググループを作成するか、[Existing] を選択して既存のものを使用します。[New] を選択した場合、CloudTrail は新しいロググループの名前を指定します。または、自分で名前を入力できます。

-

[Existing] を選択した場合、ドロップダウンリストからロググループを選択します。

-

[New] を選択して、CloudWatch Logs にログを送信するためのアクセス許可のための新しい IAM ロールを作成します。[Existing] を選択して、ドロップダウンリストから既存の IAM ロールを選択します。新しいロールまたは既存のロールのポリシーステートメントは、[ポリシードキュメント] を展開すると表示されます。このロールの詳細については、「CloudTrail がモニタリングに CloudWatch Logs を使用するためのロールポリシードキュメント」を参照してください。

注記

-

証跡を設定する際には、別のアカウントに属している S3 バケットや SNS トピックを選択することもできます。ただし、CloudTrail から CloudWatch Logs ロググループにイベントを配信する場合は、現在のアカウント内に存在するロググループを選択する必要があります。

管理アカウントのみが、コンソールを使用して、組織の証跡用に CloudWatch Logs のロググループを設定できます。委任管理者は、 AWS CLI または CloudTrail または API オペレーションを使用して CloudWatch Logs ロググループを設定できます。 CloudTrail

CreateTrailUpdateTrail

-

-

-

[タグ] セクションでは、証跡を特定、ソート、および制御できるようにするタグキーのペアを最大 50 個追加することができます。CloudTrail 証跡と CloudTrail ログファイルを含む Amazon S3 バケットの両方を識別するのにタグが役立ちます。その後、CloudTrail リソースのリソースグループを使用できます。詳細については、「AWS Resource Groups」および「[タグ]」を参照してください。

-

[Choose log events] ページで、ログに記録するイベントタイプを選択します。[管理イベント] で、次の操作を行います。

-

[API activity] で、証跡で記録する対象を [読み取り] イベント、[書き込み] イベント、またはその両方を選択します。詳細については、「管理イベント」を参照してください。

-

AWS KMS イベントを除外を選択して、証跡から AWS Key Management Service (AWS KMS) イベントをフィルタリングします。デフォルト設定では、すべての AWS KMS イベントが含まれます。

AWS KMS イベントを記録または除外するオプションは、証跡で管理イベントをログに記録する場合にのみ使用できます。管理イベントを記録しないことを選択した場合、 AWS KMS イベントは記録されず、 AWS KMS イベントログ設定を変更することはできません。

AWS KMS

Encrypt、、 などの アクションはDecrypt、GenerateDataKey通常、大量のイベント (99% 以上) を生成します。これらのアクションは、[読み取り] イベントとしてログに記録されるようになりました。Disable、、ScheduleKey(通常は AWS KMS イベントボリュームの 0.5% 未満を占める) などの少量の関連 AWS KMS アクションはDelete、書き込みイベントとして記録されます。Encrypt、Decrypt、 などの大量のイベントを除外してもGenerateDataKey、、Disable、Deleteなどの関連イベントをログに記録するにはScheduleKey、書き込み管理イベントをログに記録し、除外 AWS KMS イベントのチェックボックスをオフにします。 -

[Exclude Amazon RDS Data API events] を選択して、証跡から Amazon Relational Database Service データ API イベントを除外できます。デフォルト設定では、すべての Amazon RDS Data API イベントが含まれています。Amazon RDS Data API イベントの詳細については、Aurora の Amazon RDS Amazon RDS ユーザーガイドの「AWS CloudTrailによる Data API コールのログ記録」を参照してください。

-

-

データイベントをログに記録するには、[データイベント] を選択します。データイベントのログ記録には追加料金が適用されます。詳細については、「AWS CloudTrail 料金

」を参照してください。 -

重要

ステップ 12 ~ 16 は、デフォルトである高度なイベントセレクターを使用してデータイベントを設定するためのものです。高度なイベントセレクタを使用すると、より多くのリソースタイプを設定し、証跡がキャプチャするデータイベントをきめ細かく制御できます。基本的なイベントセレクターを使用する場合は、基本的なイベントセレクターを使用してデータイベント設定を構成する のステップを完了してから、この手順のステップ 17 に戻ってください。

リソースタイプで、データイベントをログに記録するリソースタイプを選択します。使用可能なリソースタイプの詳細については、「」を参照してくださいデータイベント。

-

ログセレクタテンプレートを選択します。事前定義されたテンプレートを選択するか、カスタム を選択して独自のイベント収集条件を定義できます。

以下の事前定義されたテンプレートから選択できます。

-

すべてのイベントをログに記録する – すべてのイベントをログに記録するには、このテンプレートを選択します。

-

読み取り専用イベントのログ記録 – 読み取り専用イベントのみをログに記録するには、このテンプレートを選択します。読み取り専用イベントは、

Get*イベントや イベントなど、リソースの状態を変更しないDescribe*イベントです。 -

書き込みイベントのみをログに記録する – 書き込みイベントのみをログに記録するには、このテンプレートを選択します。書き込みイベントは、

Put*、Delete*、またはWrite*イベントなどのリソース、属性、またはアーティファクトを追加、変更、または削除します。 -

ログのみの AWS Management Console イベント – このテンプレートを選択すると、 から発生したイベントのみがログに記録されます AWS Management Console。

-

AWS のサービス 開始されたイベントを除外する – このテンプレートを選択して、

eventTypeの を持つ AWS のサービス イベントとAwsServiceEvent、リンクされたロール (SLR) AWS のサービスで開始されたイベントを除外します。 SLRs

注記

S3 バケットの事前定義されたテンプレートを選択すると、 AWS 現在アカウントにあるすべてのバケットと、証跡の作成後に作成したバケットのデータイベントログ記録が有効になります。また、別のアカウントに属するバケットでそのアクティビティが実行された場合でも、アカウントの AWS 任意の IAM ID によって実行されたデータイベントアクティビティのログ記録も有効にします AWS 。

証跡が 1 つのリージョンのみに適用される場合、すべての S3 バケットをログ記録する事前定義済みテンプレートを選択すると、同じリージョン内のすべてのバケット、およびそのリージョンで後に作成するバケットに対して、データイベントのログ記録が可能になります。 AWS アカウントの他のリージョンの Amazon S3 バケットのデータイベントはログに記録されません。

Lambda 関数の事前定義されたテンプレートを選択してマルチリージョンの証跡を作成する場合、証跡の作成後に任意のリージョンで作成できる Lambda 関数と、 AWS アカウントで現在使用されているすべての関数のデータイベントログ記録を有効にします。単一のリージョンの証跡を作成する場合 ( を使用して作成 AWS CLI)、この選択により AWS 、アカウントのそのリージョンに現在存在するすべての関数と、証跡の作成後にそのリージョンで作成する可能性のある Lambda 関数のデータイベントログ記録が有効になります。他のリージョンで作成された Lambda 関数のデータイベントのログ記録は有効になりません。

すべての関数のデータイベントのログ記録では、そのアクティビティが別の AWS アカウントに属する関数で実行されている場合でも、アカウントの任意の IAM ID によって実行されるデータイベントアクティビティのログ記録も可能です AWS 。

-

-

(オプション) [セレクタ名] に、セレクタを識別する名前を入力します。セレクタ名は、「2 つの S3 バケットだけのデータイベントを記録する」など、高度なイベントセレクタに関する説明的な名前です。セレクタ名は、拡張イベントセレクタに「

Name」と表示され、[JSON ビュー] を展開すると表示されます。 -

Custom を選択した場合、アドバンストイベントセレクタはアドバンストイベントセレクタフィールドの値に基づいて式を構築します。

注記

セレクタは、

*のようなワイルドカードの使用をサポートしていません。複数の値を 1 つの条件に一致させるには、StartsWith、EndsWith、NotStartsWith、または を使用して、イベントフィールドの開始または終了をNotEndsWith明示的に一致させることができます。-

次のフィールドから選択します。

-

readOnly–readOnlyは、trueまたはfalseの値と [等しい] になるように設定できます。読み取り専用データイベントは、Get*またはDescribe*イベントなどのリソースの状態を変更しないイベントです。書き込みイベントは、Put*、Delete*、またはWrite*イベントなどのリソース、属性、またはアーティファクトを追加、変更、または削除します。readおよびwriteイベントの両方を記録するには、readOnlyセレクタを追加しないでください。 -

eventName-eventNameは任意の演算子を使用できます。これを使用して、CloudTrail に記録されるデータイベント (PutBucket、GetItem、またはGetSnapshotBlock) を含めるまたは除外します。 -

eventSource– 含めるか除外するイベントソース。このフィールドは任意の演算子を使用できます。 -

eventType – 含めるか除外するイベントタイプ。たとえば、このフィールドを等しくないに設定

AwsServiceEventして を除外できますAWS のサービス イベント。イベントタイプのリストについては、「」のeventType「」を参照してください管理、データ、ネットワークアクティビティイベントの CloudTrail レコードコンテンツ。 -

sessionCredentialFromConsole – AWS Management Console セッションから発生するイベントを含めるか除外します。このフィールドは、 の値で等しいか等しくないかを設定できます

true。 -

userIdentity.arn – 特定の IAM ID によって実行されたアクションのイベントを含めるか除外します。詳細については、CloudTrail userIdentity 要素を参照してください。

-

resources.ARN–resources.ARNには任意の演算子を使用することができますが、[指定の値に等しい] または [指定の値に等しくない] を使用する場合、値は、テンプレートでresources.typeの値として指定したタイプの有効なリソースの ARN と正確に一致する必要があります。注記

resources.ARNフィールドを使用して ARN を持たないリソースタイプをフィルタリングすることはできません。データイベントリソースの ARN 形式の詳細については、「サービス認可リファレンス」の「 のアクション、リソース、および条件キー AWS のサービス」を参照してください。

-

-

各フィールドについて、[条件の追加] を選択して、必要な条件をすべて追加します。すべての条件に対して最大 500 個の指定値を設定できます。たとえば、2 つの S3 バケットのデータイベントをイベントデータストアに記録されたデータイベントから除外するには、 フィールドを resources.ARN に設定し、 の演算子を で始まらないように設定してから、イベントをログに記録したくない S3 バケット ARN に貼り付けます。

2 番目の S3 バケットを追加するには、[条件の追加] を選択した後に上記の手順を繰り返し、ARN に貼り付けるか、別のバケットをブラウズします。

CloudTrail が複数の条件を評価する方法については、「CloudTrail がフィールドの複数の条件を評価する方法」を参照してください。

注記

イベントデータストア上のすべてのセレクターに対して、最大 500 の値を設定できます。これには、

eventNameなどのセレクタの複数の値の配列が含まれます。すべてのセレクタに単一の値がある場合、セレクタに最大 500 個の条件を追加できます。 -

[フィールドの追加] を選択し、必要に応じてフィールドを追加します。エラーを回避するには、フィールドに競合する値や重複する値を設定しないでください。例えば、あるセレクタで ARN を値と等しく指定せず、次に、別のセレクタで同じ値に等しくない ARN を指定します。

-

-

データイベントをログに記録する別のリソースタイプを追加するには、データイベントタイプを追加を選択します。ステップ 12 からこのステップを繰り返して、リソースタイプの高度なイベントセレクタを設定します。

-

ネットワークアクティビティイベントをログに記録するには、[ネットワークアクティビティイベント] を選択します。ネットワークアクティビティイベントにより、VPC エンドポイント所有者は、プライベート VPC から への VPC エンドポイントを使用して行われた AWS API コールを記録できます AWS のサービス。ネットワークアクティビティイベントのログ記録には追加料金が適用されます。詳細については、「AWS CloudTrail 料金

」を参照してください。 ネットワークアクティビティイベントをログに記録するには、以下を実行します。

-

[ネットワークアクティビティイベントソース] から、ネットワークアクティビティイベントのソースを選択します。

-

[Log selector template] (ログセレクタテンプレート) でテンプレートを選択します。すべてのネットワークアクティビティイベントをログに記録したり、すべてのネットワークアクティビティアクセス拒否イベントをログに記録したり、[カスタム] を選択してカスタムログセレクタを構築し、

eventNameやvpcEndpointIdなどの複数のフィールドでフィルタリングすることができます。 -

(オプション) セレクターを識別する名前を入力します。セレクタ名は、高度なイベントセレクタに[名前] として表示され、[JSON ビュー] を展開すると表示されます。

-

[高度なイベントセレクタ] で、[フィールド]、[演算子]、[値] の値を選択して式を作成します。事前定義済みのログテンプレートを使用している場合は、このステップをスキップできます。

-

ネットワークアクティビティイベントを除外するか含める場合は、コンソールの次のフィールドから選択できます。

-

eventName–eventNameでは任意の演算子を使用できます。これを使用して、CreateKeyなどの任意のイベントを含めるか除外することができます。 -

errorCode– エラーコードをフィルタリングするために使用できます。現在サポートされているerrorCodeは、VpceAccessDeniedのみです。 -

vpcEndpointId– オペレーションが通過した VPC エンドポイントを識別します。vpcEndpointIdでは任意の演算子を使用できます。

-

-

各フィールドについて、[条件の追加] を選択して、必要な条件をすべて追加します。すべての条件に対して最大 500 個の指定値を設定できます。

-

[フィールドの追加] を選択し、必要に応じてフィールドを追加します。エラーを回避するには、フィールドに競合する値や重複する値を設定しないでください。

-

-

ネットワークアクティビティイベントのログを記録する別のイベントソースを追加するには、[ネットワークアクティビティイベントセレクタの追加] を選択します。

-

オプションで、[JSON view] (JSON ビュー) を展開して、高度なイベントセレクタを JSON ブロックとして表示します。

-

-

証跡に CloudTrail Insights イベントをログに記録させたい場合は、[Insights イベント] を選択します。

[Event type] で、[Insights events] を選択します。[API コール率] の Insights イベントをログに記録するには、[Write] 管理イベントをログ記録している必要があります。[API エラー率] の Insights イベントをログに記録するには、[Read] または [Write] 管理イベントをログ記録している必要があります。

CloudTrail Insights が異常なアクティビティの管理イベントを分析し、異常が検出されたときにイベントをログに記録します。デフォルトでは、証跡は Insights イベントを記録しません。Insights トイベントの詳細については、「CloudTrail Insights の使用」を参照してください。Insights イベントの記録には追加料金が適用されます。CloudTrail の料金については、「AWS CloudTrail 料金

」を参照してください。 Insights イベントは、証跡詳細ページの [ストレージの場所] 領域で指定されている同じ S3 バケットの、

/CloudTrail-Insightという名前の異なるフォルダへ配信されます。CloudTrail によって新しいプレフィックスが作成されます。たとえば、現在の送信先 S3 バケットの名前がamzn-s3-demo-bucket/AWSLogs/CloudTrail/の場合、新しいプレフィックスが付いた S3 バケットの名前はamzn-s3-demo-bucket/AWSLogs/CloudTrail-Insight/になります。 -

ログに記録するイベントタイプの選択が終了したら、[Next] を選択します。

-

[Review and create] ページで選択内容を確認します。[Edit] を選択して、そのセクションに表示される証跡設定を変更します。証跡を作成する準備ができたら、[Create trail] を選択します。

-

新しい証跡が [Trails] (証跡) ページに表示されます。約 5 分で CloudTrail によってログファイルが発行され、アカウント内で実行された AWS API コールが表示されます。ユーザーは、指定した S3 バケット内のログファイルを確認することができます。

証跡の Insights イベントを有効にした場合、CloudTrail は、その間に異常なアクティビティが検出された場合、これらのイベントの配信を開始するまでに最大 36 時間かかることがあります。

注記

CloudTrail は、通常、API コールから平均 5 分以内にログを配信します。この時間は保証されません。詳細については、「AWS CloudTrail サービスレベルアグリーメント

」をご覧ください。 証跡を不適切な設定 (S3 バケットに到達できない状態など) にすると、CloudTrail は 30 日間、S3 バケットへのログファイルの再配信を試みます。これらの配信試行イベントには標準の CloudTrail 料金が適用されます。証跡の不適切な設定による課金を避けるには、その証跡を削除する必要があります。

基本的なイベントセレクターを使用してデータイベント設定を構成する

高度なイベントセレクタを使用して、すべてのデータイベントタイプとネットワークアクティビティイベントを設定できます。高度なイベントセレクタを使用すると、対象のイベントのみをログに記録するきめ詳細なセレクタを作成できます。

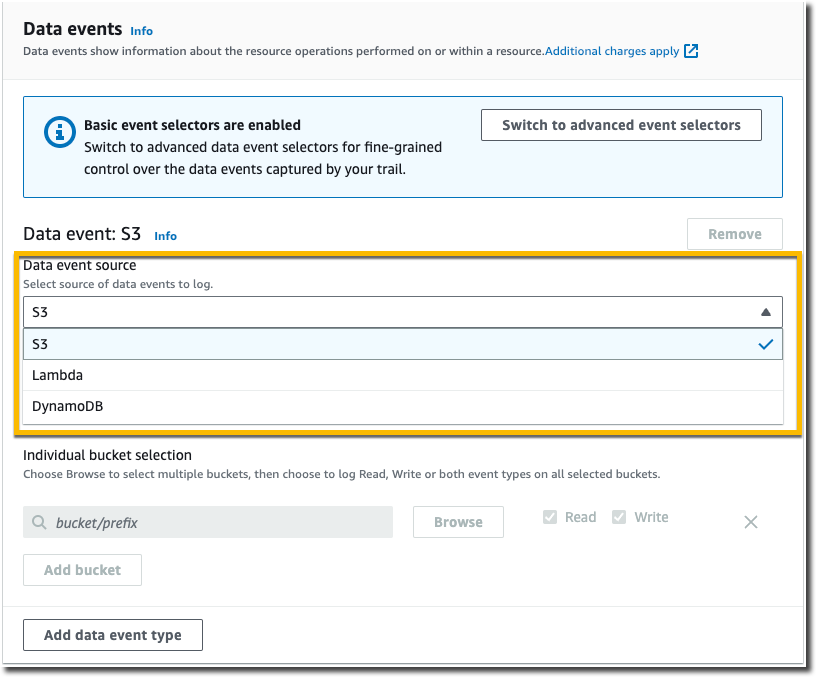

ベーシックなイベントセレクタを使用してデータイベントのログを記録すると、Amazon S3 バケット、 AWS Lambda 関数、Amazon DynamoDB テーブルのデータイベントのみに制限されます。ベーシックなイベントセレクタを使用して eventName フィールドをフィルタリングすることはできません。また、ネットワークアクティビティイベントをログに記録することはできません。

以下の手順で、基本的なイベントセレクターを使用して、データイベント設定を構成します。

基本的なイベントセレクターを使用してデータイベント設定を構成するには

-

データイベントをログ記録するには、[イベント] で [データイベント] を選択します。データイベントのログ記録には追加料金が適用されます。詳細については、「AWS CloudTrail 料金

」を参照してください。 -

Amazon S3 バケットの場合

-

[Data source] で、[S3] を選択します。

-

すべての現在および将来の S3 バケットを記録することを選択するか、バケットまたは関数を個々に指定することができます。デフォルトでは、現在および将来のすべての S3 バケットのデータイベントが記録されます。

注記

デフォルトのすべての現在および将来の S3 バケットオプションを保持すると、 AWS 現在アカウントにあるすべてのバケットと、証跡の作成後に作成するすべてのバケットのデータイベントログ記録が有効になります。また、別の AWS アカウントに属するバケットでそのアクティビティが実行された場合でも、アカウントの任意の IAM ID によって実行されるデータイベントアクティビティのログ記録も有効にします AWS 。

単一のリージョンの証跡を作成する場合 ( を使用して作成 AWS CLI)、現在および将来のすべての S3 バケットを選択すると、証跡と同じリージョン内のすべてのバケットと、そのリージョンで後で作成するバケットのデータイベントログ記録が有効になります。 AWS アカウントの他のリージョンの Amazon S3 バケットのデータイベントはログに記録されません。

-

デフォルトの [All current and future S3 buckets] で、[読み取り] イベント、[書き込み] イベント、またはその両方をログ記録することを選択します。

-

個々のバケットを選択するには、[All current and future S3 buckets] の [読み取り] および [書き込み] のチェックボックスをオフにします。[Individual bucket selection] で、データイベントをログ記録するバケットを参照します。目的のバケットのバケットプレフィックスを入力して、特定のバケットを検索します。このウィンドウで、複数のバケットを選択できます。[Add bucket] を選択してより多くのバケットのデータイベントをログ記録します。[読み取り] イベント (例:

GetObject) か、[書き込み] イベント (例:PutObject)、または両方を選択します。この設定は、個別のバケットに設定した個々の設定よりも優先されます。たとえば、すべての S3 バケットにログ記録 [読み取り] イベントを指定し、データイベントログ記録に特定のバケットの追加を選択した場合、追加したバケットには既に [読み取り] が設定されています。選択を解除することはできません。[書き込み] のオプションしか設定することができません。

ログ記録からバケットを削除するには、[X] を選択します。

-

-

データイベントをログに記録する別のリソースタイプを追加するには、データイベントタイプの追加を選択します。

-

Lambda 関数の場合

-

[Data source] で、[Lambda] を選択します。

-

[Lambda 関数] で、[All regions] を選択してすべての Lambda 関数をログ記録するか、[Input function as ARN] を使用して、特定の関数のデータイベントをログ記録します。

AWS アカウント内のすべての Lambda 関数のデータイベントをログに記録するには、現在および将来の関数をすべてログに記録するを選択します。この設定は、関数に個々に設定した各設定よりも優先されます。すべての関数が表示されていなくても、関数はすべてログ記録されます。

注記

マルチリージョンの証跡を作成する場合、この選択により、 AWS アカウントに現在存在するすべての関数と、証跡の作成後に任意のリージョンで作成できる Lambda 関数のデータイベントログ記録が有効になります。単一のリージョンの証跡を作成する場合 ( を使用して作成 AWS CLI)、この選択により AWS 、アカウントのそのリージョンに現在存在するすべての関数と、証跡の作成後にそのリージョンで作成する可能性のある Lambda 関数のデータイベントログ記録が有効になります。他のリージョンで作成された Lambda 関数のデータイベントのログ記録は有効になりません。

すべての関数のデータイベントのログ記録では、そのアクティビティが別のアカウントに属する関数で実行されている場合でも、アカウントの AWS 任意の IAM ID によって実行されるデータイベントアクティビティのログ記録も可能です AWS 。

-

[Input function as ARN] を選択した場合、Lambda 関数の ARN を入力します。

注記

15,000 を超える Lambda 関数がアカウントに存在する場合は、証跡作成時に CloudTrail コンソールですべての関数を表示または選択することはできません。表示されていない場合でも、すべての関数をログ記録するオプションを選択することができます。特定の関数のデータイベントをログ記録する場合、ARN が分かれば、関数を手動で追加することができます。コンソールで証跡の作成を終了し、 AWS CLI および put-event-selectors コマンドを使用して、特定の Lambda 関数のデータイベントログ記録を設定することもできます。詳細については、「を使用した証跡の管理 AWS CLI」を参照してください。

-

-

DynamoDB テーブルの場合

-

[Data event source] で、[DynamoDB] を選択します。

-

[DynamoDB table selection] で、[Browse] を選択してテーブルを選択するか、アクセス許可を持つ DynamoDB テーブルの ARN に貼り付けます。DynamoDB テーブルの ARN は次の形式です。

arn:partition:dynamodb:region:account_ID:table/table_name別のテーブルを追加するには、[Add row] を選択し、テーブルを参照するか、アクセス許可のあるテーブルの ARN に貼り付けます。

-

-

証跡の Insights イベントとその他の設定を行うには、このトピックで前述した手順、コンソールを使用した証跡の作成 に戻ります。

次のステップ

証跡を作成したら、証跡に戻って次の変更を加えることができます。

-

まだ作成していない場合は、CloudTrail を設定して CloudWatch Logs にログファイルを送信できます。詳細については、「「CloudWatch Logs へのイベントの送信」 」を参照してください。

-

テーブルを作成し、Amazon Athena でのクエリの実行に使用して、 AWS サービスアクティビティを分析します。詳細については、Amazon Athena User Guide (Amazon Athena ユーザーガイド)の「Creating a Table for CloudTrail Logs in the CloudTrail Console (CloudTrail コンソールで CloudTrail ログのテーブルの作成)」を参照してください。

-

証跡にカスタムタグ (キーと値のペア) を追加する。

-

別の証跡を作成するには、[証跡] ページを開き、[証跡の作成] を選択します。