翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS WAF ウェブ ACL をユーザープールに関連付ける

AWS WAF はウェブアプリケーションファイアウォールです。 AWS WAF ウェブアクセスコントロールリスト (ウェブ ACL) を使用すると、クラシックホスト UI、マネージドログイン、Amazon Cognito API サービスエンドポイントへの不要なリクエストからユーザープールを保護できます。ウェブ ACL を使用すると、ユーザープールが応答するすべての HTTPS ウェブリクエストをきめ細かく制御できます。 AWS WAF ウェブ ACL の詳細については、AWS WAF デベロッパーガイドの「ウェブアクセスコントロールリスト (ウェブ ACL) の管理と使用」を参照してください。

ユーザープールに関連付けられた AWS WAF ウェブ ACL がある場合、Amazon Cognito は選択した非機密ヘッダーとユーザーからのリクエストの内容を に転送します AWS WAF。 AWS WAF はリクエストの内容を検査し、ウェブ ACL で指定したルールと比較し、Amazon Cognito にレスポンスを返します。

AWS WAF ウェブ ACLs と Amazon Cognito について知っておくべきこと

-

ユーザープールリクエストの個人を特定できる情報 (PII) と一致するようにウェブ ACL ルールを設定することはできません。たとえば、ユーザー名、パスワード、電話番号、E メールアドレスなどです。このデータは利用できません AWS WAF。代わりに、IP アドレス、ブラウザエージェント、リクエストされた API オペレーションなど、ヘッダー、パス、本文のセッションデータと一致するようにウェブ ACL ルールを設定します。

-

ウェブ ACL ルール条件は、ユーザーの最初のリクエストに対するカスタムブロックレスポンスのみをユーザーインタラクティブマネージドログインページに返すことができます。後続の接続がカスタムブロックレスポンス条件に一致すると、カスタムステータスコード、ヘッダー、リダイレクトレスポンスが返されますが、デフォルトのブロックメッセージが返されます。

-

によってブロックされたリクエスト AWS WAF は、どのリクエストタイプのリクエストレートクォータにもカウントされません。 AWS WAF ハンドラーは、API レベルのスロットリングハンドラーの前に呼び出されます。

-

ウェブ ACL を作成すると、ウェブ ACL が完全に伝達されて Amazon Cognito で使用できるようになるまでに少し時間がかかります。伝播時間は、数秒から数分までです。 は、完全に伝播される前にウェブ ACL を関連付けようと

WAFUnavailableEntityExceptionすると、 AWS WAF を返します。 -

各ユーザープールに 1 つのウェブ ACL を関連付けることができます。

-

リクエストは、 AWS WAF が検査できる範囲を超えたペイロードになる可能性があります が Amazon Cognito からのオーバーサイズリクエストを処理する方法を設定する方法については、「 デベロッパーガイド」の「オーバーサイズリクエストコンポーネントの処理」を参照してください。 AWS WAF AWS WAF

-

AWS WAF Fraud Control アカウント乗っ取り防止 (ATP) を使用するウェブ ACL を Amazon Cognito ユーザープールに関連付けることはできません。ATP 機能は

AWS-AWSManagedRulesATPRuleSetマネージドルールグループにあります。ウェブ ACL をユーザープールに関連付ける前に、このマネージドルールグループを使用しないようにしてください。 -

ユーザープールに関連付けられた AWS WAF ウェブ ACL があり、ウェブ ACL のルールが CAPTCHA を提示すると、マネージドログイン TOTP 登録で回復不可能なエラーが発生する可能性があります。CAPTCHA アクションを持ち、マネージドログイン TOTP に影響を与えないルールを作成するには、「」を参照してくださいマネージドログイン TOTP MFA 用の AWS WAF ウェブ ACL の設定。

AWS WAF は、次のエンドポイントへのリクエストを検査します。

- マネージドログインとクラシックホスト UI

-

ユーザープールエンドポイントとマネージドログインリファレンス 内のすべてのエンドポイントへのリクエスト。

- 公開 API オペレーション

-

アプリケーションから Amazon Cognito API へのリクエストのうち、認可に AWS 認証情報を使用しないリクエスト。これには、InitiateAuth、RespondToAuthChallenge、GetUser などの API オペレーションが含まれます。の範囲内にある API オペレーションでは、 AWS 認証情報による認証 AWS WAF は必要ありません。これらは、認証されていないか、セッション文字列またはアクセストークンで承認されています。詳細については、「認可モデル別にグループ化された API オペレーションのリスト」を参照してください。

ウェブ ACL のルールを設定するには、ルールに一致するリクエストに応じてカウント、許可、ブロック、CAPTCHA の表示を行うルールアクションを使用できます。詳細については、AWS WAF デベロッパーガイドの「AWS WAF のルール」を参照してください。ルールアクションに応じて、Amazon Cognito からユーザーに返す応答をカスタマイズできます。

重要

エラー応答をカスタマイズするオプションは、API リクエストを行う方法によって異なります。

-

マネージドログインリクエストのエラーコードとレスポンス本文をカスタマイズできます。CAPTCHA は、ユーザーがマネージドログインで解決するためにのみ提示できます。

-

Amazon Cognito ユーザープール API を使用して行うリクエストの場合は、ブロック応答を受信するリクエストの応答本文をカスタマイズできます。カスタムエラーコードを 400~499 の範囲で指定することもできます。

-

AWS Command Line Interface (AWS CLI) と AWS SDKs は、ブロックまたは CAPTCHA レスポンスを生成するリクエストに

ForbiddenExceptionエラーを返します。

ウェブ ACL をユーザープールに関連付ける

ユーザープールでウェブ ACL を使用するには、 AWS Identity and Access Management (IAM) プリンシパルに次の Amazon Cognito および アクセス AWS WAF 許可が必要です。アクセス AWS WAF 許可の詳細については、「 AWS WAF デベロッパーガイド」のAWS WAF 「API アクセス許可」を参照してください。

IAM アクセス許可を付与する必要がありますが、リストされているアクションはアクセス許可のみであり、どの API オペレーションにも対応していません。

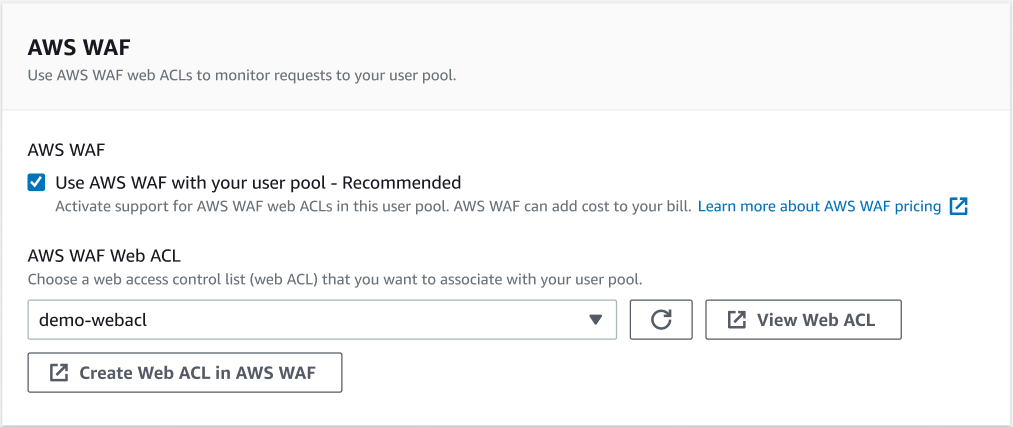

ユーザープール AWS WAF の をアクティブ化し、ウェブ ACL を関連付けるには

-

Amazon Cognito コンソール

にサインインします。 -

ナビゲーションペインで [User Pools] (ユーザープール) を選択してから、編集するユーザープールを選択します。

-

セキュリティセクションのAWS WAFタブを選択します。

-

[編集] を選択します。

-

ユーザープール AWS WAF で を使用する を選択します。

-

すでに作成したAWS WAF ウェブ ACL を選択するか、「 でウェブ ACL AWS WAF を作成する」を選択して、 の新しい AWS WAF セッションで作成します AWS Management Console。

-

[Save changes] (変更の保存) をクリックします。

ウェブ ACL を AWS Command Line Interface または SDK のユーザープールにプログラムで関連付けるには、 AWS WAF API の AssociateWebACL を使用します。Amazon Cognito には、ウェブ ACL を関連付ける個別の API オペレーションはありません。

AWS WAF ウェブ ACLsテストとログ記録

ウェブ ACL でルールアクションをカウントに設定すると、 はルールに一致するリクエストの数にリクエスト AWS WAF を追加します。ユーザープールでウェブ ACL をテストするには、ルールアクションをカウントに設定し、各ルールに一致するリクエストの量を考慮します。例えば、ルールをブロックアクションに設定した場合に、通常のユーザートラフィックと判断される多数のリクエストと一致するときは、ルールの再設定が必要になる場合があります。詳細については、「AWS WAF デベロッパーガイド」の「AWS WAF 保護のテストとチューニング」を参照してください。

リクエストヘッダーを Amazon CloudWatch Logs ロググループ、Amazon Simple Storage Service (Amazon S3) バケット、または Amazon Data Firehose に記録する AWS WAF ように を設定することもできます。ユーザープール API で行った Amazon Cognito リクエストは、x-amzn-cognito-client-id と x-amzn-cognito-operation-name で特定できます マネージドログインリクエストには、 x-amzn-cognito-client-idヘッダーのみが含まれます。詳細については、AWS WAF デベロッパーガイドの「ウェブ ACL トラフィックのログ記録」を参照してください。

AWS WAF ウェブ ACLsは、すべてのユーザープール機能プランで使用できます。のセキュリティ機能は、Amazon Cognito の脅威保護を AWS WAF 補完します。ユーザープールで両方の機能を有効にすることができます。 AWS WAF は、ユーザープールリクエストの検査に対して別途に請求を行います。詳細については、「AWS WAF 料金

ログ記録 AWS WAF リクエストデータには、ログをターゲットとするサービスによる追加請求が適用されます。詳細については、AWS WAF デベロッパーガイドの「ウェブ ACL トラフィックのログ記録の料金に関する情報」を参照してください。