翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Managed Microsoft AD に追加するドメインコントローラーのデプロイ

AWS Managed Microsoft AD に追加のドメインコントローラーをデプロイすると、冗長性が向上し、耐障害性と可用性が向上します。また、Active Directory リクエストのサポート数が増え、ディレクトリのパフォーマンスが向上します。例えば、 AWS Managed Microsoft AD を使用して、Amazon EC2 および Amazon RDS for SQL Server インスタンスの大規模なフリートにデプロイされている複数の .NET アプリケーションをサポートできるようになりました。

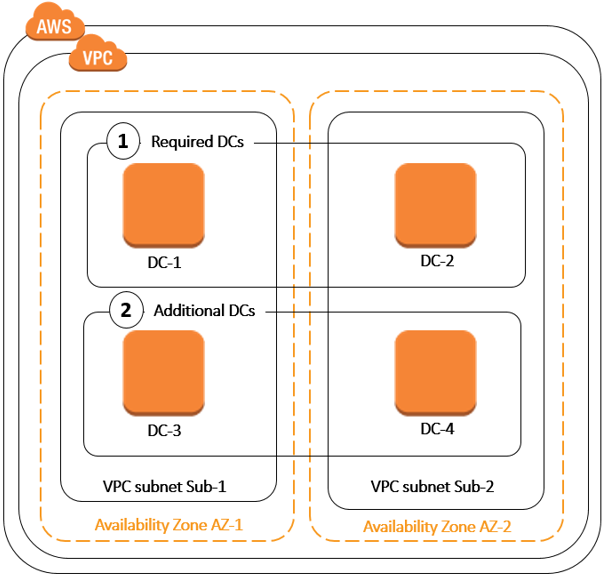

ディレクトリを初めて作成すると、 AWS マネージド Microsoft AD は複数のアベイラビリティーゾーンに 2 つのドメインコントローラーをデプロイします。これは高可用性の目的で必要です。後で、必要なドメインコントローラーの総数を指定するだけで、 AWS Directory Service コンソールを介して追加のドメインコントローラーを簡単にデプロイできます。 AWS マネージド Microsoft AD は、ディレクトリが実行されているアベイラビリティーゾーンと Amazon VPC サブネットに追加のドメインコントローラーを分散します。

例えば、次の図で DC-1 と DC-2 はディレクトリで最初に作成された 2 つのドメインコントローラーを示しています。 AWS Directory Service コンソールでは、これらのデフォルトのドメインコントローラーを必須と呼びます。 AWS マネージド Microsoft AD は、ディレクトリの作成プロセス中に、これらの各ドメインコントローラーを別々のアベイラビリティーゾーンに意図的に配置します。後で、さらに 2 つのドメインコントローラーを追加し、ログインのピーク時の認証負荷を分散することもできます。DC-3 と DC-4 は新しいドメインコントローラーです。これらは、コンソールで [Additional] (追加) と表示されます。以前と同様に、 AWS マネージド Microsoft AD は新しいドメインコントローラーを別のアベイラビリティーゾーンに自動的に配置して、ドメインの高可用性を確保します。

このプロセスにより、ディレクトリデータのレプリケーション、毎日の自動スナップショット、または追加のドメインコントローラーのモニタリングを手動で設定する必要がなくなります。また、独自の Active Directory インフラストラクチャをデプロイして維持しなくても、ミッションクリティカルな Active Directory 統合ワークロードを AWS クラウド に移行して実行しやすくなります。

Managed AWS Microsoft AD に追加のドメインコントローラーをデプロイまたは削除するには、次のいずれかのツールを使用できます。

注記

追加のドメインコントローラーは Managed Microsoft AD AWS のリージョン機能です。「マルチリージョンレプリケーション」を使用している場合、次の手順を各リージョンで個別に適用する必要があります。詳細については、「グローバル機能とリージョン機能」を参照してください。

AWS Management Consoleで追加のドメインコントローラーを追加または削除する

を使用して AWS Management Console 、 AWS Managed Microsoft AD に追加のドメインコントローラーを追加または削除できます。

前提条件

AWS Managed Microsoft AD に追加のドメインコントローラーを追加または削除する前に、ドメインコントローラーの要件に関する詳細を次に示します。

-

追加のドメインコントローラーをデプロイした後で、ドメインコントローラーの数を 2 まで減らすことができます。これは、耐障害性と高可用性を確保するために必要な最小値です。

-

削除したドメインコントローラーは、追加のドメインコントローラーのリストから削除されます。プライマリドメインコントローラーとセカンダリドメインコントローラーは必須で、削除できません。

-

LDAPS を有効にするように AWS Managed Microsoft AD を設定している場合、追加したドメインコントローラーでも LDAPS が自動的に有効になります。詳細については、「Secure LDAP (LDAPS) の有効化」を参照してください。

手順

、、または を使用して AWS Managed Microsoft AD に追加のドメインコントローラーをデプロイまたは削除するには AWS Management Console AWS CLI、次の手順に従いますPowerShell。

関連する AWS セキュリティブログ記事