翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

レプリケーション インスタンスのためのネットワークのセットアップ

AWSDMS は常に Amazon VPC に基づいて VPC にレプリケーションインスタンスを作成します。レプリケーション インスタンスがある VPC を指定します。アカウントとAWSリージョンにデフォルトの VPC を使用するか、新しい VPC を作成できます。

レプリケーション インスタンスの VPC に割り当てられた Elastic Network Interface がセキュリティグループに関連付けられていることを確認します。また、このセキュリティグループのルールで、すべてのポートですべてのトラフィックが VPC から出る (egress) であることを確認します。このアプローチでは、エンドポイントで適切な受信ルールが有効になっている場合、レプリケーションインスタンスからソースデータベースエンドポイントとターゲットデータベースエンドポイントへの通信が許可されます。すべてのアドレスへの送信をすべてのポートで許可するデフォルト設定をエンドポイントに使用することをお勧めします。

ソースおよびターゲットエンドポイントは、VPC に接続するか、VPC 内に配置されることにより、VPC 内にあるレプリケーション インスタンスにアクセスします。データベースエンドポイントには、レプリケーション インスタンスからの受信アクセスを許可するネットワークアクセスコントロールリスト (ACL) およびセキュリティグループルール (該当する場合) を含める必要があります。この設定方法は使用するネットワーク構成によって異なります。レプリケーション インスタンスの VPC セキュリティグループ、レプリケーション インスタンスのプライベートまたはパブリック IP アドレス、あるいは NAT ゲートウェイのパブリック IP アドレスを使用することができます。これらの接続によって、データ移行に使用するネットワークが形成されます。

注記

基盤となるインフラストラクチャの変更により IP アドレスが変更される可能性があるため、VPC CIDR 範囲を使用するか、NAT GW に関連付けられた 伸縮性 IP を介してレプリケーション インスタンスのアウトバウンド トラフィックをルーティングすることをお勧めします。CIDR ブロックを含む VPC の作成方法の詳細については、VPC とサブネットの使用の「Amazon Virtual Private Cloud ユーザーガイド」をご参照ください。Elastic IP アドレスの詳細については、Amazon Elastic Compute Cloud ユーザーガイドの「Elastic IP アドレス」をご参照ください。

データベース移行のネットワーク設定

AWSDatabase Migration Service では、複数の異なるネットワーク設定を使用できます。データベース移行に使用されるネットワークの一般的な設定を以下に示します。

トピック

現実的であれば、ターゲットエンドポイントと同じリージョン、ターゲットエンドポイントと同じ VPC またはサブネットに DMS レプリケーションインスタンスを作成することをお勧めします。

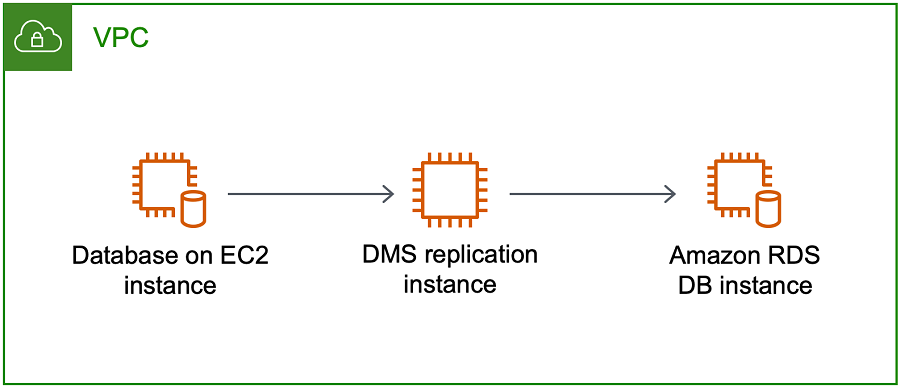

すべてのデータベース移行コンポーネントが 1 つの VPC にある設定

ソースエンドポイント、レプリケーション インスタンス、ターゲットエンドポイントがすべて同じ VPC にある場合、データベース移行のネットワークが最もシンプルになります。この設定は、ソースとターゲットのエンドポイントが Amazon RDS DB インスタンスまたは Amazon EC2 インスタンスにある場合に適しています。

次の図は、Amazon EC2 インスタンス上のデータベースがレプリケーション インスタンスに接続され、データが Amazon RDS DB インスタンスに移行される設定を示しています。

この設定で使用される VPC セキュリティグループは、レプリケーション インスタンスからの受信をデータベースポートで許可する必要があります。これにはいくつか方法があります。レプリケーション インスタンスによって使用されるセキュリティグループにエンドポイントへの入力があることを確認できます。または、レプリケーションインスタンスの VPC CIDR 範囲、NAT ゲートウェイ Elastic IP、またはプライベート IP アドレス (使用している場合) を許可することもできます。ただし、レプリケーション IP アドレスが変更されるとレプリケーションが中断される可能性があるため、レプリケーションインスタンスのプライベート IP アドレスを使用することはお勧めしません。

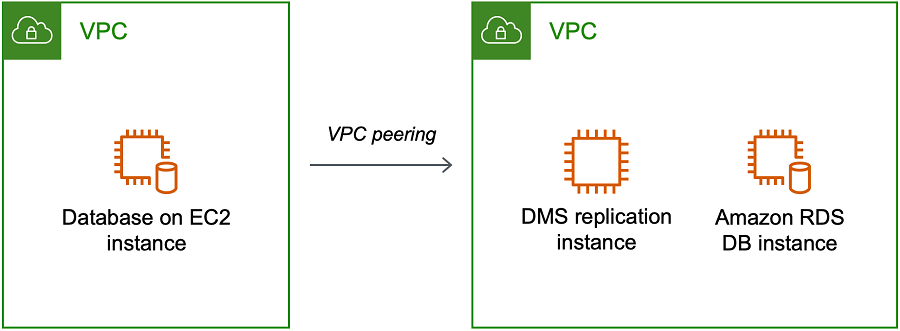

複数の VPC を使用する構成

ソース エンドポイントとターゲット エンドポイントが別の VPC にある場合、いずれかの VPC でレプリケーション インスタンスを作成できます。これで、VPC ピアリングを使用して 2 つの VPC をリンクできます。

VPC ピア接続は、同じネットワーク内にあるかのように各 VPC のプライベート IP アドレスを使用してルーティングできるようにする、2 つの VPC 間のネットワーキング接続です。独自の VPC 間、別の AWSアカウントの VPCs、または別の AWSリージョンの VPC との VPC ピアリング接続を作成できます。VPC ピアリングの詳細については、Amazon VPC ユーザーガイド の「VPC ピアリング」をご参照ください。

次の図に、VPC ピア接続の設定例を示します。ここでは、VPC 内の Amazon EC2 インスタンスのソースデータベースが VPC ピア接続で VPC と接続されます。この VPC には、レプリケーション インスタンスと Amazon RDS DB インスタンス上のターゲットデータベースが含まれています。

VPC ピアリング接続を実装するには、「Amazon VPC」ドキュメントの「Amazon Virtual Private Cloud の VPC ピア接続を操作する」を参照してください。片方の VPC のルートテーブルにもう一方の VPC の CIDR ブロックが含まれていることを確認します。例えば、VPC A が宛先 10.0.0.0/16 を使用して、VPC B が宛先 172.31.0.0 を使用している場合、VPC A のルートテーブルには 172.31.0.0 が含まれ、VPC B のルートテーブルには 10.0.0.0/16 が含まれている必要があります。詳細については、「Amazon VPC ピアリング接続」ドキュメントの「VPC ピアリング接続のルートテーブルを更新する」を参照してください。

この構成で使用される VPC セキュリティグループは、レプリケーションインスタンスからのデータベースポートでの受信を許可するか、ピアリングされている VPC の CIDR ブロックでの受信を許可する必要があります。

共有 VPC を使用した構成

AWS DMSは、組織内の参加している顧客アカウントと共有されているサブネットを、同じアカウントの通常のサブネットと同様に扱います。以下は、 が VPCs、サブネットAWS DMSを処理する方法と、共有 VPCs。

ReplicationSubnetGroup オブジェクトを作成すると、カスタムサブネットまたは VPC で動作するようにネットワークを構成できます。ReplicationSubnetGroup を作成する場合、アカウント内の特定の VPC のサブネットを指定できます。指定するサブネットのリストには、別のアベイラビリティーゾーンにある少なくとも 2 つのサブネットが含まれている必要があり、すべてのサブネットが同じ VPC 内にある必要があります。を作成するときはReplicationSubnetGroup、サブネットのみを指定します。各サブネットは 1 つの VPC にリンクされるため、 はユーザーに代わって VPC AWS DMSを決定します。

または を作成するAWS DMSReplicationInstanceときにAWS DMSReplicationConfig、 または ReplicationInstance Serverless Replication が動作する ReplicationSubnetGroupおよび/または VPC セキュリティグループを指定できます。指定しない場合、顧客のデフォルト ReplicationSubnetGroup (デフォルト VPC 内のすべてのサブネットに指定されていない場合は がユーザーに代わってAWS DMS作成する) とデフォルトの VPC セキュリティグループAWS DMSを選択します。

移行は、お客様が指定したアベイラビリティーゾーン、または ReplicationSubnetGroup 内の任意のアベイラビリティーゾーンで実行できます。がレプリケーションインスタンスの作成またはサーバーレスレプリケーションの開始AWS DMSを試みると、サブネットのアベイラビリティーゾーンがコアサービスアカウントのアベイラビリティーゾーンに変換され、アベイラビリティーゾーンのマッピングが 2 つのアカウント間で同一でなくても、正しいアベイラビリティーゾーンでインスタンスが起動されます。

共有 VPC を使用する場合は、共有 VPC から使用するサブネットにマップする ReplicationSubnetGroup オブジェクトを必ず作成する必要があります。ReplicationInstance または ReplicationConfig を作成する際は、共有 VPC の ReplicationSubnetGroup を指定し、Create リクエストで共有 VPC のために作成した VPC セキュリティグループを指定する必要があります。

共有 VPC の使用に際して、次の点に注意する必要があります。

VPC 所有者は、参加者とリソースを共有できませんが、参加者は所有者のサブネットにサービスリソースを作成できます。

すべてのリソースはアカウント固有であるため、VPC 所有者は参加者が作成したリソース (レプリケーションインスタンスなど) にアクセスできません。ただし、レプリケーションインスタンスを共有 VPC に作成する限り、レプリケーションエンドポイントまたはタスクに適切な権限が付与されていれば、所有アカウントを問わず VPC 内のリソースにアクセスできます。

リソースはアカウント固有であるため、他の参加者はその他のアカウントが所有するリソースにはアクセスできません。自分のアカウントで共有 VPC に作成されたリソースにアクセスできるように他のアカウントに付与できるようなアクセス許可はありません。

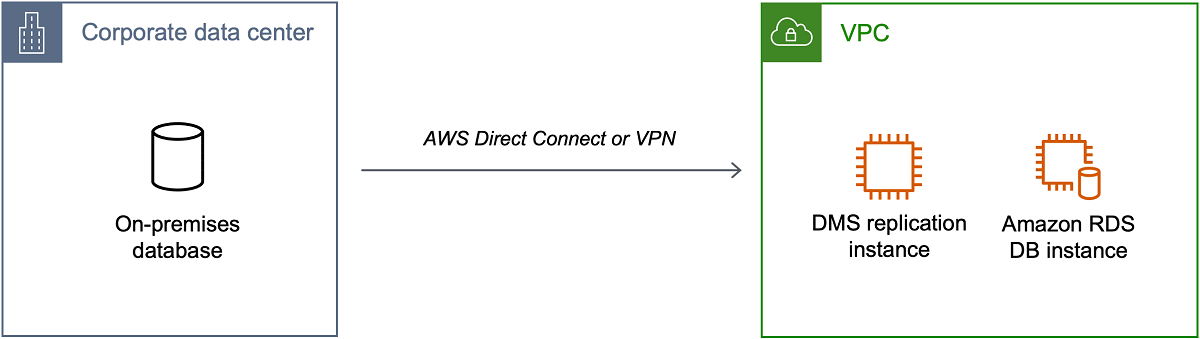

Direct Connectまたは VPN を使用した VPC へのネットワークの設定

リモートネットワークは、AWSDirect Connect、ソフトウェアまたはハードウェア VPN 接続などのいくつかのオプションを使用して VPC に接続できます。これらのオプションは、内部ネットワークを AWS クラウドに拡張することでモニタリング、認証、セキュリティ、データ、他のシステムなどの既存のオンサイトサービスを統合するためによく使われます。このタイプのネットワーク拡張を使用することで、VPC などの AWS にホストされたリソースにシームレスに接続できます。

次の図は、ソースエンドポイントが企業データセンターにあるオンプレミスデータベースである設定を示しています。このデータベースは Direct Connect または VPN を使用することで、レプリケーション インスタンスと、Amazon RDS DB インスタンス上のターゲット データベースを含む VPC と接続されます。

この設定では VPC セキュリティグループに、VPC の CIDR 範囲または特定の IP アドレスを送信先とするトラフィックをホストに送信するルーティングルールが必要です。このホストは、VPC からのトラフィックをオンプレミスの VPN にブリッジできる必要があります。この場合、NAT ホストは独自のセキュリティグループ設定を含みます。このような設定の場合、レプリケーションインスタンスの VPC の CIDR 範囲、プライベート IP アドレス、またはセキュリティグループから NAT インスタンスへのトラフィックを許可する必要があります。ただし、レプリケーション IP アドレスが変更されるとレプリケーションが中断される可能性があるため、レプリケーションインスタンスのプライベート IP アドレスを使用することはお勧めしません。

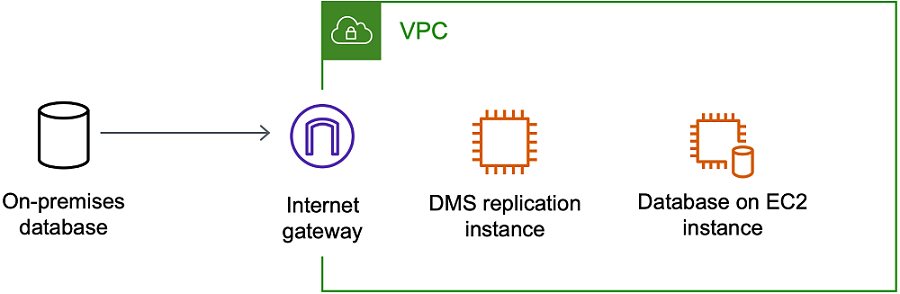

インターネットを使用した VPC へのネットワークの設定

VPN または を使用してAWSリソースDirect Connectに接続しない場合は、インターネットを使用してデータベースを移行できます。この場合 Amazon EC2 インスタンスまたは Amazon RDS DB インスタンスのいずれかに移行できます。この設定では、ターゲットポイントおよびレプリケーション インスタンスを含むインターネットゲートウェイを持つ VPC 内にパブリックレプリケーション インスタンスが必要です。

インターネットゲートウェイを VPC に追加するには、Amazon VPC User Guide の「インターネットゲートウェイのアタッチ」をご参照ください。

VPC ルートテーブルにデフォルトでは VPC に向かわないトラフィックをインターネットゲートウェイに送信するルーティングルールが含まれている必要があります。この設定では、エンドポイントへの接続が、プライベート IP アドレスではなくレプリケーション インスタンスのパブリック IP アドレスから行われているかのように見えます。詳細については、Amazon VPC ユーザーガイド の「VPCルートテーブル」をご参照ください。

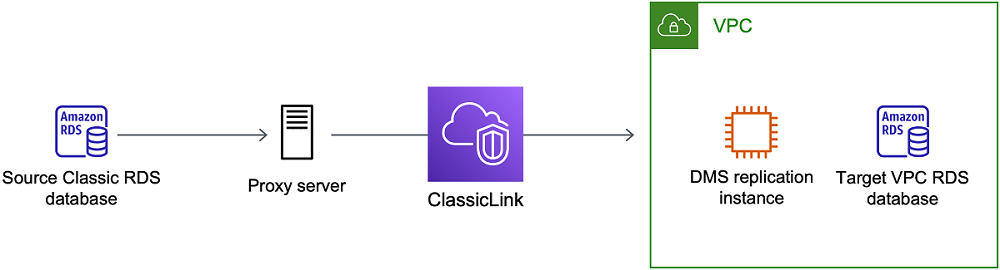

VPC 内にない RDS; DB インスタンスで ClassicLink を使用する VPC 内の DB インスタンスへの設定方法

| 2022 年 8 月 15 日に、EC2-Classic の提供を終了しhます。EC2-Classic は、VPC への移行をお勧めします。詳細については、「Amazon EC2 ユーザーガイド」の「EC2-Classic から VPC へ移行」およびブログ記事「EC2-Classic ネットワーキングがリタイア — 準備方法」 |

プロキシサーバーと組み合わせて ClassicLink を使用すると、VPC 内に存在しない Amazon RDS DB インスタンスを、VPC 内のレプリケーション サーバーおよび DB インスタンスに接続できます。

ClassicLink を使用すると、EC2-Classic DB インスタンスを同じAWSリージョン内のアカウント内の VPC にリンクできます。リンクを作成すると、ソース DB インスタンスはプライベート IP アドレスを使用して VPC 内のレプリケーション インスタンスと通信できます。

VPC 内のレプリケーション インスタンスは、ClassicLink を使用して EC2-Classic プラットフォーム上のソース DB インスタンスに直接アクセスできないため、プロキシサーバーを使用する必要があります。プロキシサーバーはソース DB インスタンスを、レプリケーション インスタンスとターゲット DB インスタンスを含む VPC に接続します。プロキシサーバーは、ClassicLink を使用して VPC に接続します。プロキシサーバーでのポート転送により、VPC 内にあるソース DB インスタンスとターゲット DB インスタンスの間で通信が可能になります。

AWSDatabase Migration Service での ClassicLink の使用

VPC にない Amazon RDS DB インスタンスを、VPC にある AWSDMS レプリケーションサーバーと DB インスタンスに接続できます。このために Amazon EC2 ClassicLink をプロキシサーバーで使用できます。

以下の手順は、ClassicLink をこの目的に使用する方法を示しています。この手順では、VPC にない Amazon RDS ソース DB インスタンスを、DMS レプリケーションインスタンスとターゲット DB インスタンスを含む VPC AWSに接続します。

VPC AWSに DMS レプリケーションインスタンスを作成します。(すべてのレプリケーション インスタンスが VPC 内で作成されます)。

VPC セキュリティグループをレプリケーション インスタンスとターゲット DB インスタンスに関連付けます。2 つのインスタンスが VPC セキュリティグループを共有している場合、デフォルトで相互に通信できます。

EC2 Classic インスタンスでプロキシサーバーをセットアップします。

プロキシサーバーと VPC の間に ClassicLink を使用した接続を作成します。

ソースデータベースとターゲットデータベースの AWSDMS エンドポイントを作成します。

DMS AWSタスクを作成します。

ClassicLink を使用して VPC 内にない DB インスタンス上のデータベースを VPC 内の DB インスタンス上の VPC に移行するには

-

DMS AWSレプリケーションインスタンスを作成し、VPC セキュリティグループを割り当てます。

-

にサインインAWS マネジメントコンソールし、https://console.aws.amazon.com/dms/v2/

でAWS DMSコンソールを開きます。 AWS Identity and Access Management(IAM) ユーザーとしてサインインしている場合は、 にアクセスするための適切なアクセス許可があることを確認してくださいAWS DMS。データベース移行に必要なアクセス許可の詳細については、「AWS DMS の使用に必要な IAM アクセス許可」をご参照ください。

-

[Dashboard] ページで、[Replication Instance] を選択します。ステップ 1: AWS DMSコンソールを使用してレプリケーションインスタンスを作成するの手順に従って、レプリケーション インスタンスを作成します。

-

DMS AWSレプリケーションインスタンスを作成したら、EC2 サービスコンソールを開きます。ナビゲーションペインでC [Network Interfaces] (ネットワーク インターフェース) を選択します。

-

DMSNetworkInterface を選択し、[Change Security Groups] (セキュリティグループの変更) からの[Actions] (アクション) メニューを選択します。

-

レプリケーション インスタンスとターゲット DB インスタンスに使用するセキュリティグループを選択します。

-

-

前のステップのセキュリティグループをターゲット DB インスタンスに関連付けます。

Amazon RDS サービスコンソールを開きます。[Replication engine version] (レプリケーション エンジンバージョン) でバージョン番号を選択し、[Modify] (変更) を選択します。

ターゲット DB インスタンスを選択します。[Instance Actions] (インスタンスアクション) では[Modify] (変更) を選択します。

[Security Group] (セキュリティグループ) パラメーターの場合、前のステップで使用したセキュリティグループを選択します。

[Continue] (続ける) を選択してから、[Modify DB Instance] (DB インスタンス変更) を選択します。

-

ステップ 3: NGINX を使用して EC2 Classic インスタンスでプロキシサーバーを設定します。EC2 Classic インスタンスを起動するには、選択した AMI を使用します。以下の例は、AMI Ubuntu Server 14.04 LTS (HVM) をベースとしています。

EC2 Classic インスタンスでプロキシサーバーをセットアップするには

-

EC2 Classic インスタンスに接続し、次のコマンドを使用して NGINX をインストールします。

Prompt> sudo apt-get update Prompt> sudo wget http://nginx.org/download/nginx-1.9.12.tar.gz Prompt> sudo tar -xvzf nginx-1.9.12.tar.gz Prompt> cd nginx-1.9.12 Prompt> sudo apt-get install build-essential Prompt> sudo apt-get install libpcre3 libpcre3-dev Prompt> sudo apt-get install zlib1g-dev Prompt> sudo ./configure --with-stream Prompt> sudo make Prompt> sudo make install -

次のコードを使用して、NGINX デーモンファイル

/etc/init/nginx.confを編集します。# /etc/init/nginx.conf – Upstart file description "nginx http daemon" author "email" start on (filesystem and net-device-up IFACE=lo) stop on runlevel [!2345] env DAEMON=/usr/local/nginx/sbin/nginx env PID=/usr/local/nginx/logs/nginx.pid expect fork respawn respawn limit 10 5 pre-start script $DAEMON -t if [ $? -ne 0 ] then exit $? fi end script exec $DAEMON -

/usr/local/nginx/conf/nginx.confに NGINX 設定ファイルを作成します。設定ファイルに、以下の内容を追加します。# /usr/local/nginx/conf/nginx.conf - NGINX configuration file worker_processes 1; events { worker_connections 1024; } stream { server { listenDB instance port number; proxy_passDB instance identifier:DB instance port number; } } -

コマンドラインから、次のコマンドを使用して NGINX を起動します。

Prompt> sudo initctl reload-configuration Prompt> sudo initctl list | grep nginx Prompt> sudo initctl start nginx

-

-

プロキシサーバーと、ターゲット DB インスタンスおよびレプリケーション インスタンスを含むターゲット VPC の間に ClassicLink 接続を作成します。

EC2 コンソールを開き、プロキシサーバーを実行中の EC2 Classic インスタンスを選択します。

[Actions] (アクション) で、[ClassicLink] を選択し、続いて [Link to VPC] (VPC へのリンク) を選択します。

-

先に使用したセキュリティグループをこの手順で選択します。

[VPC link] (VPC リンク) を選択します。

-

ステップ 5: の手順を使用して AWSDMS エンドポイントを作成しますステップ 2: ソースとターゲットのエンドポイントを指定する。ソース エンドポイントを指定する場合、サーバー名として内部 EC2 DNS ホスト名を使用する必要があります。

-

の手順を使用して AWSDMS タスクを作成しますステップ 3: タスクを作成してデータを移行する。

AWSサービスに接続するネットワークの設定

AWSサービスと接続するには、インターネット接続または Virtual Private Cloud (VPC) エンドポイントを使用します。これは、次の場合に適用されます。

- ソースエンドポイントまたはターゲットエンドポイントは、次のようなAWSサービスを使用します。

-

-

AWS Secrets Manager

-

Amazon Simple Storage Service

-

- ターゲットエンドポイントは、次のような AWSサービスです。

-

-

Amazon S3

-

Amazon Kinesis

-

Amazon DynamoDB

-

Amazon Redshift

-

Amazon OpenSearch Service

-

Amazon Athena

-

VPC エンドポイントを使用して AWSサービスに接続するネットワークの設定

VPC エンドポイントは、 AWSリソース間の安全な接続を提供し、インターネットアクセスを必要とせずに VPC リソースを AWSサービスに接続します。プライベートサブネット内のアプリケーションは、AWSネットワーク内にとどまりながら AWSサービスにアクセスできるため、セキュリティが向上し、レイテンシーが短縮されます。以下の画像を参照してください。

詳細については、「VPC エンドポイントをAWS DMSソースエンドポイントとターゲットエンドポイントとして設定する」およびAWS DMS「Secrets Manager VPC エンドポイントの設定」を参照してください。

インターネットを使用して AWSサービスに接続するネットワークの設定

レプリケーションインスタンスは、データ移行中に AWSリソースに接続するためにインターネットアクセスが必要です。

VPC 内におけるプライベートサブネットおよびパブリックサブネットの詳細については、「Amazon Virtual Private Cloud ユーザーガイド」の「例: プライベートサブネットにサーバーがある VPC および NAT」を参照してください。必要なサービスとの接続について、必ずネットワーク設定をテストする必要があります。

レプリケーション サブネットグループの作成

データベースの移行に使用するネットワークの一部として、使用する予定の 仮想プライベートクラウド (VPC) のサブネットを指定する必要があります。ここでの VPC は、Amazon VPC サービスに基づいている必要があります。サブネットとは、指定されたアベイラビリティーゾーンにある VPC 内の IP アドレス範囲です。これらのサブネットは、VPC が配置されているAWSリージョンのアベイラビリティーゾーン間で分散できます。

AWSDMS コンソールでレプリケーションインスタンスまたはインスタンスプロファイルを作成するときは、選択したサブネットを使用できます。

レプリケーションサブネットグループを作成し、使用するサブネットを定義できます。少なくとも 2 つのアベイラビリティーゾーンにあるサブネットを指定する必要があります。

レプリケーションサブネットグループを作成する方法

-

にサインインAWS マネジメントコンソールし、https://console.aws.amazon.com/dms/v2/

でAWS DMSコンソールを開きます。 IAM ユーザーとしてサインインしている場合は、AWS DMS にアクセスするための適切なアクセス許可があることを確認します。データベース移行に必要なアクセス許可の詳細については、「AWS DMS の使用に必要な IAM アクセス許可」をご参照ください。

-

ナビゲーションペインで [サブネットグループ] を選択します。

-

[サブネットグループの作成] を選択します。

-

[レプリケーションサブネットグループの作成] ページで、レプリケーションインスタンスの設定を指定します。次の表で設定について説明します。

オプション Action 名前

8 ~ 16 の印刷可能な ASCII 文字 (/、"、@ を除く) を含むレプリケーション サブネットグループ名を入力します。名前は、選択したAWSリージョンのアカウントで一意である必要があります。実行するAWSリージョンやタスクを含めるなど、名前にインテリジェンスを追加することもできます

DMS-default-VPC。たとえば、。説明

レプリケーション サブネット グループの簡単な説明を入力します。

VPC

データベースの移行に使用する VPC を選択する。VPC では、少なくとも 2 つのアベイラビリティーゾーンに少なくとも 1 つのサブネットが必要であることに注意してください。

サブネットの追加

レプリケーションサブネットグループに含めるサブネットを選択します。少なくとも 2 つのアベイラビリティーゾーンにあるサブネットを選択する必要があります。

[サブネットグループの作成] を選択します。

DNS を使用したドメイン エンドポイントの解決

通常、AWS DMSレプリケーションインスタンスは Amazon EC2 インスタンスのドメインネームシステム (DNS) リゾルバーを使用してドメインエンドポイントを解決します。DNS 解決が必要な場合は、Amazon Route 53 Resolverを使用できます。Route 53 DNS レゾルバーの使用方法の詳細については、「Route 53 レゾルバーの使用開始」をご参照ください。

独自のオンプレミス ネームサーバーを使用して Amazon Route 53 Resolverを使用して特定のエンドポイントを解決する方法については、「 独自のオンプレミスネームサーバーの使用」をご参照ください。