AWS IoT Greengrass Version 1 は 2023 年 6 月 30 日に延長ライフフェーズに参加しました。詳細については、「AWS IoT Greengrass V1 メンテナンスポリシー」を参照してください。この日以降、 AWS IoT Greengrass V1 は機能、機能強化、バグ修正、またはセキュリティパッチを提供する更新をリリースしません。で実行されるデバイスは中断 AWS IoT Greengrass V1 されず、引き続き動作し、クラウドに接続します。への移行 AWS IoT Greengrass Version 2を強くお勧めします。これにより、重要な新機能が追加され、追加のプラットフォームがサポートされます。

翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS IoT Greengrass セキュリティの概要

AWS IoT Greengrass は X.509 証明書、 AWS IoT ポリシー、IAM ポリシーとロールを使用して、ローカル Greengrass 環境のデバイスで実行されるアプリケーションを保護します。

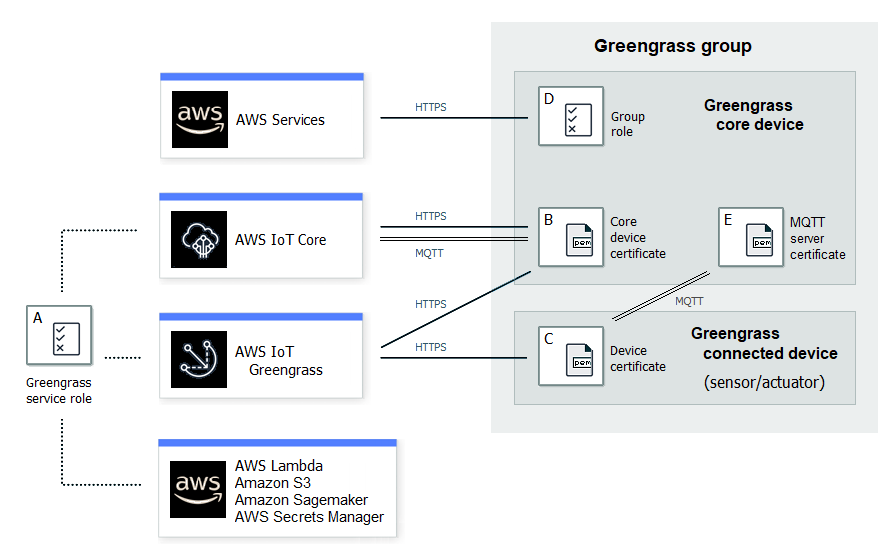

次の図は、 AWS IoT Greengrass セキュリティモデルのコンポーネントを示しています。

- A - Greengrass サービスロール

-

、 およびその他の AWS サービスから AWS リソースにアクセスする AWS IoT Greengrass ときに AWS IoT Core AWS Lambdaが引き受ける、お客様が作成した IAM ロール。詳細については、「Greengrass サービスロール」を参照してください。

- B - コアデバイス証明書

-

AWS IoT Core および で Greengrass コアを認証するために使用される X.509 証明書 AWS IoT Greengrass。詳細については、「AWS IoT Greengrassのデバイス認証と認可」を参照してください。

- C - デバイス証明書

-

クライアントデバイスを認証するために使用される X.509 証明書。接続デバイスとも呼ばれ、 AWS IoT Core および を使用します AWS IoT Greengrass。詳細については、「AWS IoT Greengrassのデバイス認証と認可」を参照してください。

- D - グループロール

-

Greengrass コアから AWS サービスを呼び出す AWS IoT Greengrass ときに が引き受ける、お客様が作成した IAM ロール。

このロールを使用して、ユーザー定義の Lambda 関数とコネクタが DynamoDB などの AWS サービスにアクセスするために必要なアクセス許可を指定します。また、ストリームマネージャーストリーム AWS IoT Greengrass を サービスに AWS エクスポートし、CloudWatch Logs に書き込むことを に許可するためにも使用します。詳細については、「Greengrass グループのロール」を参照してください。

注記

AWS IoT Greengrass は、Lambda 関数のクラウドバージョンに で AWS Lambda 指定された Lambda 実行ロールを使用しません。

- E - MQTT サーバー証明書

-

Greengrass コアデバイスと Greengrass グループ内のクライアントデバイスとの間の Transport Layer Security (TLS) 相互認証に使用される証明書。証明書は、 AWS クラウドに保存されているグループ CA 証明書によって署名されます。

デバイス接続のワークフロー

このセクションでは、クライアントデバイスが AWS IoT Greengrass サービスと Greengrass コアデバイスに接続する方法について説明します。クライアントデバイスは、コア AWS IoT Core デバイスと同じ Greengrass グループにある登録済みデバイスです。

-

Greengrass コアデバイスは、デバイス証明書、プライベートキー、ルート AWS IoT Core CA 証明書を使用して AWS IoT Greengrass サービスに接続します。コアデバイスでは、設定ファイル内の

cryptoオブジェクトがこれらの項目のファイルパスを指定します。 -

Greengrass コアデバイスは、 AWS IoT Greengrass サービスからグループメンバーシップ情報をダウンロードします。

-

Greengrass コアデバイスに対してデプロイが行われた場合に、Device Certificate Manager (DCM) は Greengrass コアデバイスに対してローカルサーバー証明書管理を行います。

-

クライアントデバイスは、デバイス証明書、プライベートキー、および AWS IoT Core ルート CA 証明書を使用して AWS IoT Greengrass サービスに接続します。クライアントデバイスは、接続後に Greengrass Discovery Service を使用して Greengrass コアデバイスの IP アドレスを見つけます。また、クライアントデバイスはグループ CA 証明書をダウンロードします。この証明書は、Greengrass コアデバイスとの TLS 相互認証に使用されます。

-

クライアントデバイスは Greengrass コアデバイスへの接続を試み、そのデバイス証明書とクライアント ID を渡します。クライアント ID がクライアントデバイスのモノ名と一致し、証明書が有効である (その Greengrass グループに所属する) 場合、接続が実行されます。それ以外の場合は、接続は終了します。

クライアントデバイスの AWS IoT ポリシーは、クライアントデバイスがコアの接続情報を検出できるようにするアクセスgreengrass:Discover許可を付与する必要があります。このポリシーステートメントの詳細については、「検出の認可」を参照してください。

AWS IoT Greengrass セキュリティの設定

Greengrass アプリケーションのセキュリティを設定するには

-

Greengrass コアデバイスの AWS IoT Core モノを作成します。

-

Greengrass コアデバイスのキーペアとデバイス証明書を生成します。

-

AWS IoT ポリシーを作成してデバイス証明書にアタッチします。証明書とポリシーにより、Greengrass コアデバイスが AWS IoT Core および AWS IoT Greengrass サービスにアクセスできるようになります。詳細については、「コアデバイスの最小 AWS IoT ポリシー」を参照してください。

注記

AWS IoT コアデバイスのポリシーでのモノのポリシー変数 (

iot:Connection.Thing.) の使用はサポートされていません。コアは同じデバイス証明書を使用して に複数の接続を行います AWS IoT Core が、接続内のクライアント ID がコアモノの名前と完全に一致しない可能性があります。* -

Greengrass サービスロールを作成します。この IAM ロールは、ユーザーに代わって が他の AWS のサービスからリソースにアクセス AWS IoT Greengrass することを許可します。これにより、 AWS IoT Greengrass は関数の取得 AWS Lambda やデバイスシャドウの管理など、重要なタスクを実行できます。

間で同じサービスロールを使用できますが、 AWS リージョン 使用するすべての AWS リージョン AWS アカウント で に関連付ける必要があります AWS IoT Greengrass。

-

(オプション) Greengrass グループロールを作成します。この IAM ロールは、Greengrass コアで実行されている Lambda 関数とコネクタに、 AWS サービスを呼び出すアクセス許可を付与します。例えば、Kinesis Firehose コネクタには、Amazon Data Firehose 配信システムにレコードを書き込むアクセス許可が必要です。

Greengrass グループにアタッチできるロールは 1 つだけです。

-

Greengrass コアに接続するデバイスごとに AWS IoT Core モノを作成します。

注記

既存の AWS IoT Core モノと証明書を使用することもできます。

-

Greengrass コアに接続するデバイスごとに、デバイス証明書、キーペア、 AWS IoT およびポリシーを作成します。

AWS IoT Greengrass コアセキュリティプリンシパル

Greengrass コアは、 AWS IoT クライアント、ローカル MQTT サーバー、ローカルシークレットマネージャーのセキュリティプリンシパルを使用します。これらのプリンシパルの設定は、config.json 設定ファイルの crypto オブジェクトに格納されます。詳細については、「AWS IoT Greengrass コア設定ファイル」を参照してください。

この設定には、認証および暗号化の主要なコンポーネントが使用するプライベートキーへのパスが含まれています。 AWS IoT Greengrass では、ハードウェアベースあるいはファイルシステムベース (デフォルト) の 2 種類のプライベートキーストレージがサポートされています。ハードウェアセキュリティモジュールにキーを保存する方法の詳細については、「ハードウェアセキュリティ統合」を参照してください。

- AWS IoT クライアント

-

AWS IoT クライアント (IoT クライアント) は、Greengrass コアと 間のインターネット経由の通信を管理します AWS IoT Core。 AWS IoT Greengrass は、この通信の TLS 接続を確立するときに、パブリックキーとプライベートキーを持つ X.509 証明書を相互認証に使用します。詳細については、「AWS IoT Core デベロッパーガイド」の「X.509 証明書と AWS IoT Core」を参照してください。

IoT クライアントでは RSA および EC 証明書とキーがサポートされています。証明書とプライベートキーのパスは、

config.jsonのIoTCertificateプリンシパルで指定されています。 - MQTT サーバー

-

ローカル MQTT サーバーは、 グループ内の Greengrass コアデバイスとクライアントデバイス間のローカルネットワークを介した通信を管理します。 は、この通信の TLS 接続を確立するときに、相互認証にパブリックキーとプライベートキーを持つ X.509 証明書 AWS IoT Greengrass を使用します。

デフォルトでは、 は RSA プライベートキー AWS IoT Greengrass を生成します。別のプライベートキーを使用するコアを設定するには、

config.jsonでMQTTServerCertificateプリンシパルへのキーパスを指定する必要があります。お客様が用意したキーのローテーションは、お客様が行います。プライベートキーサポート RSA キー EC キー キーのタイプ Supported Supported キーのパラメータ Minimum 2048-bit length NIST P-256 or NIST P-384 curve ディスク形式 PKCS#1, PKCS#8 SECG1, PKCS#8 最小 GGC バージョン デフォルトの RSA キー使用: 1.0

RSA キーの指定: 1.7

EC キーの指定: 1.9

プライベートキーの設定は、関連するプロセスを決定します。Greengrass コアでサーバーとしてサポートされる暗号化スイートの一覧については、「TLS 暗号スイートのサポート」を参照してください。

- プライベートキーが指定されていない場合 (デフォルト)

-

AWS IoT Greengrass は、ローテーション設定に基づいてキーをローテーションします。

コアは、証明書の生成に使用される RSA キーを生成します。

MQTT サーバー証明書には、RSA パブリックキーと SHA-256 RSA 署名が含まれています。

- RSA プライベートキーが指定されている場合 (GGC v1.7 以降が必要)

-

キーのローテーションはお客様が行います。

コアは指定されたキーを使用して証明書を生成します。

RSA キーは、少なくとも 2048 ビットの長さにする必要があります。

MQTT サーバー証明書には、RSA パブリックキーと SHA-256 RSA 署名が含まれています。

- EC プライベートキーが指定されている場合 (GGC v1.9 以降が必要)

-

キーのローテーションはお客様が行います。

コアは指定されたキーを使用して証明書を生成します。

EC プライベートキーは、NIST P-256 または NIST P-384 curve を使用する必要があります。

MQTT サーバー証明書には、EC パブリックキーと SHA-256 RSA 署名があります。

コアが提供する MQTT サーバー証明書には、キーのタイプに関係なく、SHA-256 RSA 署名があります。このため、クライアントはコアと安全な接続を確立するために、SHA-256 RSA 証明書の検証をサポートしている必要があります。

- シークレットマネージャー

-

ローカルシークレットマネージャーは、作成したシークレットのローカルコピーを安全に管理します AWS Secrets Manager。ここでは、プライベートキーを使用して、シークレットを暗号化するために使用されるデータキーを保護します。詳細については、「シークレットを AWS IoT Greengrass コアにデプロイする」を参照してください。

デフォルトでは IoT クライアントプライベートキーが使用されますが、

config.jsonのSecretsManagerプリンシパルに別のプライベートキーを指定することもできます。RSA キータイプのみがサポートされています。詳細については、「シークレット暗号化用のプライベートキーを指定する」を参照してください。注記

現在、 は、ハードウェアベースのプライベートキーを使用する場合のローカルシークレットの暗号化と復号のための PKCS#1 v1.5

パディングメカニズムのみ AWS IoT Greengrass をサポートしています。ベンダーが提供する指示に従ってハードウェアベースのプライベートキーを手動で生成する場合は、PKCS#1 v1.5. AWS IoT Greengrass を選択し、最適な非対称暗号化パディング (OAEP) をサポートしていないことを確認してください。 プライベートキーサポート RSA キー EC キー キーのタイプ Supported Not supported キーのパラメータ Minimum 2048-bit length Not applicable ディスク形式 PKCS#1, PKCS#8 Not applicable 最小 GGC バージョン 1.7 Not applicable

MQTT メッセージングワークフローにおけるマネージドサブスクリプション

AWS IoT Greengrass は、サブスクリプションテーブルを使用して、Greengrass グループのクライアントデバイス、関数、コネクタ間、および AWS IoT Core またはローカルシャドウサービスと MQTT メッセージを交換する方法を定義します。各サブスクリプションは、メッセージが送受信される送信元、ターゲット、および MQTT トピック (またはサブジェクト) を指定します。 は、対応するサブスクリプションが定義されている場合にのみ、送信元からターゲットへのメッセージの送信 AWS IoT Greengrass を許可します。

サブスクリプションは一方向のメッセージフローのみを定義します。双方向のメッセージ交換をサポートするには、各方向に 1 つずつ、2 つのサブスクリプションを作成する必要があります。

TLS 暗号スイートのサポート

AWS IoT Greengrass は、 AWS IoT Core トランスポートセキュリティモデルを使用して、TLS

ローカルネットワーク通信向けにサポートされる暗号化スイート

これとは対照的に AWS IoT Core、 AWS IoT Greengrass コアは証明書署名アルゴリズム用に以下のローカルネットワーク TLS 暗号スイートをサポートしています。プライベートキーがファイルシステムに保存されている場合、これらの暗号化スイートはすべてサポートされます。サブセットは、コアがハードウェアセキュリティモジュール (HSM) を使用するように設定されている場合にサポートされます。詳細については、AWS IoT Greengrass コアセキュリティプリンシパルおよびハードウェアセキュリティ統合を参照してください。この表には、サポートに必要な AWS IoT Greengrass Core ソフトウェアの最小バージョンも含まれています。

| 暗号 | HSM のサポート | 最小 GGC バージョン | |

|---|---|---|---|

| TLSv1.2 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | Supported | 1.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | Supported | 1.0 | |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | Supported | 1.0 | |

| TLS_RSA_WITH_AES_128_CBC_SHA | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_128_GCM_SHA256 | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_256_CBC_SHA | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_256_GCM_SHA384 | Not supported | 1.0 | |

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 | Supported | 1.9 | |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 | Supported | 1.9 | |

| TLSv1.1 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | Supported | 1.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | Supported | 1.0 | |

| TLS_RSA_WITH_AES_128_CBC_SHA | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_256_CBC_SHA | Not supported | 1.0 | |

| TLSv1.0 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | Supported | 1.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | Supported | 1.0 | |

| TLS_RSA_WITH_AES_128_CBC_SHA | Not supported | 1.0 | |

| TLS_RSA_WITH_AES_256_CBC_SHA | Not supported | 1.0 |