AWS IoT Greengrass Version 1 は 2023 年 6 月 30 日に延長ライフフェーズに参加しました。詳細については、「AWS IoT Greengrass V1 メンテナンスポリシー」を参照してください。この日以降、 AWS IoT Greengrass V1 は機能、機能強化、バグ修正、またはセキュリティパッチを提供する更新をリリースしません。で実行されるデバイスは中断 AWS IoT Greengrass V1 されず、引き続き動作し、クラウドに接続します。への移行 AWS IoT Greengrass Version 2を強くお勧めします。これにより、重要な新機能が追加され、追加のプラットフォームがサポートされます。

翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS IoT Greengrass コアを設定する

AWS IoT Greengrass コアは、エッジ環境でハブまたはゲートウェイとして機能する AWS IoT モノ (デバイス) です。他の AWS IoT デバイスと同様に、コアはレジストリに存在し、デバイスシャドウがあり、デバイス証明書を使用して AWS IoT Core と で認証します AWS IoT Greengrass。コアデバイスは AWS IoT Greengrass Core ソフトウェアを実行します。これによって、通信、車道同期やトークン交換などの Greengrass グループのローカルプロセスを管理することができます。

AWS IoT Greengrass Core ソフトウェアには、次の機能があります。

-

コネクタと Lambda 関数のデプロイとローカル実行。

-

への自動エクスポートを使用して、データストリームをローカルで処理します AWS クラウド。

-

マネージドサブスクリプションを使用したデバイス、コネクタ、および Lambda 関数間のローカルネットワークを介した MQTT メッセージング。

-

マネージドサブスクリプションを使用した と AWS IoT デバイス、コネクタ、Lambda 関数間の MQTT メッセージング。

-

デバイスの認証と認可を使用したデバイスと AWS クラウド 間の安全な接続。

-

デバイスのローカルシャドウ同期。シャドウは AWS クラウドと同期するように設定できます。

-

ローカルデバイスとボリュームリソースへの制御されたアクセス。

-

ローカル推論を実行するためにクラウドでトレーニングされた機械学習モデルのデプロイ。

-

デバイスで Greengrass コアデバイスを検出するための IP アドレス自動検出。

-

新規作成または更新されたグループ設定の一元的デプロイ。設定データをダウンロードすると、コアデバイスが自動的に再起動されます。

-

ユーザー定義の Lambda 関数の安全な無線通信 (OTA) によるソフトウェア更新。

-

コネクタと Lambda 関数で制御される、ローカルシークレットの安全な暗号化されたストレージ。

AWS IoT Greengrass コア設定ファイル

AWS IoT Greengrass Core ソフトウェアの設定ファイルは ですconfig.json。このファイルは、/ ディレクトリにあります。greengrass-root/config

注記

greengrass-root は、デバイスに AWS IoT Greengrass Core ソフトウェアがインストールされているパスを表します。通常、これは /greengrass ディレクトリです。

AWS IoT Greengrass コンソールからデフォルトグループ作成オプションを使用する場合、config.jsonファイルは動作状態でコアデバイスにデプロイされます。

以下のコマンドを実行して、このファイルのコンテンツを確認できます。

cat /greengrass-root/config/config.json

次は、config.json ファイルの例です。これは、 AWS IoT Greengrass コンソールからコアを作成するときに生成されるバージョンです。

サービスエンドポイントはルート CA 証明書タイプと一致する必要があります。

エンドポイント AWS IoT Core と AWS IoT Greengrass エンドポイントは、デバイス上のルート CA 証明書の証明書タイプに対応している必要があります。エンドポイントと証明書タイプが一致しない場合、デバイスと AWS IoT Core または の間で認証の試行は失敗します AWS IoT Greengrass。詳細については、AWS IoT デベロッパーガイドの「サーバー認証」を参照してください。

デバイスが、推奨の方法である Amazon Trust Services (ATS) ルート CA 証明書 を使用している場合、デバイス管理と検出データプレーンのオペレーションに ATS エンドポイントも使用する必要があります。ATS エンドポイントには、 AWS IoT Core エンドポイントの次の構文に示すように、 atsセグメントが含まれます。

prefix-ats.iot.region.amazonaws.com

注記

下位互換性のために、 AWS IoT Greengrass は現在、一部の でレガシー VeriSign ルート CA AWS リージョン証明書とエンドポイントをサポートしています。レガシーの VeriSign ルート CA 証明書を使用している場合、ATS エンドポイントを作成し、代わりに ATS ルート CA 証明書を使用することをお勧めします。それ以外の場合は、対応するレガシーエンドポイントを必ず使用します。詳細については、「Amazon Web Services 全般のリファレンス」の「サポートされているレガシーエンドポイント」を参照してください。

config.json のエンドポイント

Greengrass Core デバイスでは、エンドポイントは config.json ファイルの coreThing オブジェクトで指定されます。iotHost プロパティは AWS IoT Core エンドポイントを表します。ggHost プロパティは AWS IoT Greengrass エンドポイントを表します。次の例のスニペットでは、これらのプロパティは ATS エンドポイントを指定します。

{ "coreThing" : { ... "iotHost" : "abcde1234uwxyz-ats.iot.us-west-2.amazonaws.com", "ggHost" : "greengrass-ats.iot.us-west-2.amazonaws.com", ... },

- AWS IoT Core エンドポイント

-

適切な

--endpoint-typeパラメータを使用して aws iot describe-endpoint CLI コマンドを実行することで、 AWS IoT Core エンドポイントを取得できます。-

ATS 署名付きエンドポイントを返すには、以下を実行します。

aws iot describe-endpoint --endpoint-type iot:Data-ATS -

従来の VeriSign 署名付きエンドポイントを返すには、以下を実行します。

aws iot describe-endpoint --endpoint-type iot:Data

-

- AWS IoT Greengrass エンドポイント

-

AWS IoT Greengrass エンドポイントは、ホストプレフィックスが greengrass に置き換えられた

iotHostエンドポイントです。例えば、ATS 署名付きエンドポイントはgreengrass-ats.iot.です。これにより、 AWS IoT Core エンドポイントと同じリージョンが使用されます。region.amazonaws.com

ポート 443 での接続またはネットワークプロキシを通じた接続

この機能は AWS IoT Greengrass Core v1.7 以降で使用できます。

Greengrass コアは、TLS クライアント認証で MQTT メッセージングプロトコル AWS IoT Core を使用して と通信します。慣例では、TLS を介した MQTT ではポート 8883 を使用します。ただし、セキュリティ対策として、制限の厳しい環境では一定範囲の TCP ポートに対するインバウンドトラフィックとアウトバウンドトラフィックを制限する場合があります。例えば、企業のファイアウォールでは HTTPS トラフィック用のポート 443 は開いても、あまり一般的ではないプロトコル用の他のポート (MQTT トラフィック用のポート 8883 など) は閉じる場合があります。他の制限の厳しい環境では、すべてのトラフィックに対して HTTP プロキシを経由してインターネットに接続することを義務付ける場合があります。

これらのシナリオで通信を有効にするために、 は次の設定 AWS IoT Greengrass を許可します。

-

ポート 443 を介した TLS クライアント認証を使用する MQTT。ネットワークでポート 443 への接続を許可する場合は、デフォルトのポート 8883 ではなく ポート 443 を MQTT トラフィックに使用するように Core を設定できます。ポート 443 への直接接続またはネットワークプロキシサーバーを介した接続を使用できます。

AWS IoT Greengrass は Application Layer Protocol Network

(ALPN) TLS 拡張機能を使用して、この接続を有効にします。デフォルト設定と同様に、ポート 443 での TLS を介した MQTT では証明書ベースのクライアント認証を使用します。 ポート 443 への直接接続を使用するように設定されている場合、コアは AWS IoT Greengrass ソフトウェアの無線通信 (OTA) 更新をサポートします。このサポートには AWS IoT Greengrass Core v1.9.3 以降が必要です。

-

ポート 443 経由の HTTPS 通信。デフォルトではポート 8443 経由で HTTPS トラフィック AWS IoT Greengrass を送信しますが、ポート 443 を使用するように設定できます。

-

ネットワークプロキシを介した接続。ネットワークプロキシサーバーを Greengrass コアに接続するための仲介役として設定できます。基本的な認証と HTTP/HTTPS プロキシのみがサポートされています。

プロキシ設定は、環境変数の

http_proxy、https_proxy、およびno_proxyを通じてユーザー定義の Lambda 関数に渡されます。ユーザー定義の Lambda 関数は、渡されたこれらの設定を使用して、プロキシ経由で接続する必要があります。接続を行うために Lambda 関数によって使用される共通ライブラリ (boto3 や cURL など、および pythonrequestsパッケージ) は通常、デフォルトでこれらの環境変数を使用します。Lambda 関数がこれらの同じ環境変数も指定する場合、上書き AWS IoT Greengrass しません。重要

ネットワークプロキシを使用するように設定されている Greengrass Core は、OTA の更新をサポートしていません。

ポート 443 を介した MQTT を設定するには

この機能には AWS IoT Greengrass Core v1.7 以降が必要です。

この手順により、Greengrass コアが AWS IoT Coreと MQTT メッセージングにポート 443 を使用できるようになります。

-

次のコマンドを実行して Greengrass デーモンを停止します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd stop -

su ユーザーとして

greengrass-root/config/config.json -

coreThingオブジェクトで、iotMqttPortプロパティを追加し、値を443に設定します (以下の例を参照)。{ "coreThing" : { "caPath" : "root.ca.pem", "certPath" : "12345abcde.cert.pem", "keyPath" : "12345abcde.private.key", "thingArn" : "arn:aws:iot:us-west-2:123456789012:thing/core-thing-name", "iotHost" : "abcd123456wxyz-ats.iot.us-west-2.amazonaws.com","iotMqttPort" : 443,"ggHost" : "greengrass-ats.iot.us-west-2.amazonaws.com", "keepAlive" : 600 }, ... } -

デーモンを開始します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd start

ポート 443 経由の HTTPS を設定するには

この機能には AWS IoT Greengrass Core v1.8 以降が必要です。

次の手順では、HTTPS 通信にポート 443 を使用するようにコアを設定します。

-

次のコマンドを実行して Greengrass デーモンを停止します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd stop -

su ユーザーとして

greengrass-root/config/config.json -

coreThingオブジェクトで、以下の例に示すように、iotHttpPortおよびggHttpPortプロパティを追加します。{ "coreThing" : { "caPath" : "root.ca.pem", "certPath" : "12345abcde.cert.pem", "keyPath" : "12345abcde.private.key", "thingArn" : "arn:aws:iot:us-west-2:123456789012:thing/core-thing-name", "iotHost" : "abcd123456wxyz-ats.iot.us-west-2.amazonaws.com","iotHttpPort" : 443,"ggHost" : "greengrass-ats.iot.us-west-2.amazonaws.com","ggHttpPort" : 443,"keepAlive" : 600 }, ... } -

デーモンを開始します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd start

ネットワークプロキシを設定するには

この機能には AWS IoT Greengrass Core v1.7 以降が必要です。

この手順により、 AWS IoT Greengrass は HTTP または HTTPS ネットワークプロキシを介してインターネットに接続できます。

-

次のコマンドを実行して Greengrass デーモンを停止します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd stop -

su ユーザーとして

greengrass-root/config/config.json -

coreThingオブジェクトで、以下の例に示すように、networkProxy オブジェクトを追加します。{ "coreThing" : { "caPath" : "root.ca.pem", "certPath" : "12345abcde.cert.pem", "keyPath" : "12345abcde.private.key", "thingArn" : "arn:aws:iot:us-west-2:123456789012:thing/core-thing-name", "iotHost" : "abcd123456wxyz-ats.iot.us-west-2.amazonaws.com", "ggHost" : "greengrass-ats.iot.us-west-2.amazonaws.com", "keepAlive" : 600,"networkProxy": { "noProxyAddresses" : "http://128.12.34.56,www.mywebsite.com", "proxy" : { "url" : "https://my-proxy-server:1100", "username" : "Mary_Major", "password" : "pass@word1357" } }}, ... } -

デーモンを開始します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd start

networkProxy オブジェクト

ネットワークプロキシに関する情報を指定するには、networkProxy オブジェクトを使用します。このオブジェクトには以下のプロパティがあります。

| フィールド | 説明 |

|---|---|

noProxyAddresses |

オプション。プロキシの対象外となる IP アドレスやホスト名のカンマ区切りリスト。 |

proxy |

接続先のプロキシ。プロキシには以下のプロパティがあります。

|

エンドポイントの許可

Greengrass デバイスと AWS IoT Core または 間の通信は認証 AWS IoT Greengrass する必要があります。この認証は、登録された X.509 デバイス証明書と暗号化キーに基づきます。認証されたリクエストが追加の暗号化なしでプロキシを通過できるようにするには、次のエンドポイントを許可します。

| エンドポイント | ポート | 説明 |

|---|---|---|

greengrass. |

443 |

グループ管理用のコントロールプレーンオペレーションに使用されます。 |

or

|

MQTT: 8883 または 443 HTTPS: 8443 または 443 |

シャドウ同期など、デバイス管理用のデータプレーンオペレーションに使用されます。 コアデバイスとクライアントデバイスが Amazon Trust Services (推奨) ルート CA 証明書、レガシールート CA 証明書、またはその両方を使用しているかどうかに応じて、一方または両方のエンドポイントの使用を許可します。詳細については、「サービスエンドポイントはルート CA 証明書タイプと一致する必要があります。」を参照してください。 |

or

|

8443 または 443 |

デバイス検出オペレーションのために使用されます。 コアデバイスとクライアントデバイスが Amazon Trust Services (推奨) ルート CA 証明書、レガシールート CA 証明書、またはその両方を使用しているかどうかに応じて、一方または両方のエンドポイントの使用を許可します。詳細については、「サービスエンドポイントはルート CA 証明書タイプと一致する必要があります。」を参照してください。 注記ポート 443 に接続するクライアントは、Application Layer Protocol Negotiation (ALPN) |

*.s3.amazonaws.com |

443 |

デプロイオペレーションと無線による更新に使用されます。エンドポイントプレフィックスは内部的に制御され、いつでも変更される可能性があるため、この形式には |

logs. |

443 |

Greengrass グループが CloudWatch にログを書き込むように設定されている場合は必須です。 |

の書き込みディレクトリを設定する AWS IoT Greengrass

この機能は AWS IoT Greengrass Core v1.6 以降で使用できます。

デフォルトでは、 AWS IoT Greengrass Core ソフトウェアは がすべての読み取りおよび書き込みオペレーション AWS IoT Greengrass を実行する単一のルートディレクトリにデプロイされます。ただし、ディレクトリやファイルの作成など、すべての書き込みオペレーションに個別のディレクトリを使用する AWS IoT Greengrass ように を設定できます。この場合、 は 2 つの最上位ディレクトリ AWS IoT Greengrass を使用します。

-

greengrass-rootディレクトリ。読み取り/書き込みのままにするか、あるいはオプションで読み取り専用にします。これには、 AWS IoT Greengrass Core ソフトウェアと、証明書や など、実行時に変更できないようにする必要があるその他の重要なコンポーネントが含まれていますconfig.json。 -

指定する書き込みディレクトリ。これには、ログ、状態情報やデプロイしたユーザー定義の Lambda 関数のような書き込み可能なコンテンツが含まれます。

この設定は次のようなディレクトリ構成になります。

- Greengrass ルートディレクトリ

-

greengrass-root/ |-- certs/ | |-- root.ca.pem | |--hash.cert.pem | |--hash.private.key | |--hash.public.key |-- config/ | |-- config.json |-- ggc/ | |-- packages/ | |--package-version/ | |-- bin/ | |-- daemon | |-- greengrassd | |-- lambda/ | |-- LICENSE/ | |-- release_notes_package-version.html | |-- runtime/ | |-- java8/ | |-- nodejs8.10/ | |-- python3.8/ | |-- core/ - 書き込みディレクトリ

-

write-directory/ |-- packages/ | |--package-version/ | |-- ggc_root/ | |-- rootfs_nosys/ | |-- rootfs_sys/ | |-- var/ |-- deployment/ | |-- group/ | |-- group.json | |-- lambda/ | |-- mlmodel/ |-- var/ | |-- log/ | |-- state/

書き込みディレクトリを設定するには

-

次のコマンドを実行して、 AWS IoT Greengrass デーモンを停止します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd stop -

su ユーザーとして

greengrass-root/config/config.json -

次の例に示すように、

writeDirectoryをパラメータとして追加し、ターゲットディレクトリへのパスを指定します。{ "coreThing": { "caPath": "root-CA.pem", "certPath": "hash.pem.crt", ... }, ... "writeDirectory" : "/write-directory" }注記

writeDirectory設定を必要に応じて更新することができます。設定が更新されると、 は次の起動時に新しく指定された書き込みディレクトリ AWS IoT Greengrass を使用しますが、以前の書き込みディレクトリからコンテンツを移行しません。 -

これで書き込みディレクトリは設定されため、オプションで

greengrass-rootディレクトリを読み込み専用にできます。手順については、「Greengrass ルートディレクトリを読み取り専用にするには」を参照してください。それ以外の場合は、 AWS IoT Greengrass デーモンを起動します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd start

Greengrass ルートディレクトリを読み取り専用にするには

このステップは、Greengrass ルートディレクトリを読み取り専用にする場合にのみ実行します。書き込みディレクトリは、開始する前に設定する必要があります。

-

必要なディレクトリにアクセス許可を付与します。

-

config.jsonの所有者に読み取りおよび書き込み権限を与えます。sudo chmod 0600 /greengrass-root/config/config.json -

ggc_user を certs とシステム Lambda ディレクトリの所有者とします。

sudo chown -R ggc_user:ggc_group /greengrass-root/certs/ sudo chown -R ggc_user:ggc_group /greengrass-root/ggc/packages/1.11.6/lambda/注記

デフォルトでは、ggc_user および ggc_group アカウントを使用してシステム Lambda 関数が実行されます。グループレベルのデフォルトのアクセス ID を設定して個別のアカウントを使用する場合は、代わりにそのユーザー (UID) およびグループ (GID) にアクセス権限を付与する必要があります。

-

-

任意のメカニズムを使用して、

greengrass-rootディレクトリを読み取り専用にします。注記

greengrass-rootディレクトリを読み取り専用にする 1 つの方法は、ディレクトリを読み取り専用としてマウントすることです。ただし、無線 (OTA) による更新をマウントされたディレクトリの AWS IoT Greengrass Core ソフトウェアに適用するには、このディレクトリをまずアンマウントしてから、更新後に再度マウントする必要があります。上記のumountとmountオペレーションをota_pre_updateおよびota_post_updateスクリプトに追加できます。OTA 更新の詳細については、「Greengrass OTA Update Agent」および「OTA 更新による管理された再生成」を参照してください。 -

デーモンを開始します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd startステップ 1 のアクセス権限が正しく設定されていない場合、デーモンは起動しません。

MQTT 設定の構成

AWS IoT Greengrass 環境では、ローカルクライアントデバイス、Lambda 関数、コネクタ、およびシステムコンポーネントは相互に通信したり、 と通信したりできます AWS IoT Core。すべての通信は、エンティティ間の MQTT 通信を許可するサブスクリプションを管理するコアを通過します。

設定できる MQTT 設定の詳細については AWS IoT Greengrass、以下のセクションを参照してください。

注記

OPC-UA は、産業通信用の情報交換標準です。Greengrass コアで OPC-UA のサポートを実装するには、IoT SiteWise コネクタを使用できます。コネクタは、OPC-UA サーバーから のアセットプロパティに産業用デバイスデータを送信します AWS IoT SiteWise。

サービスのメッセージの品質

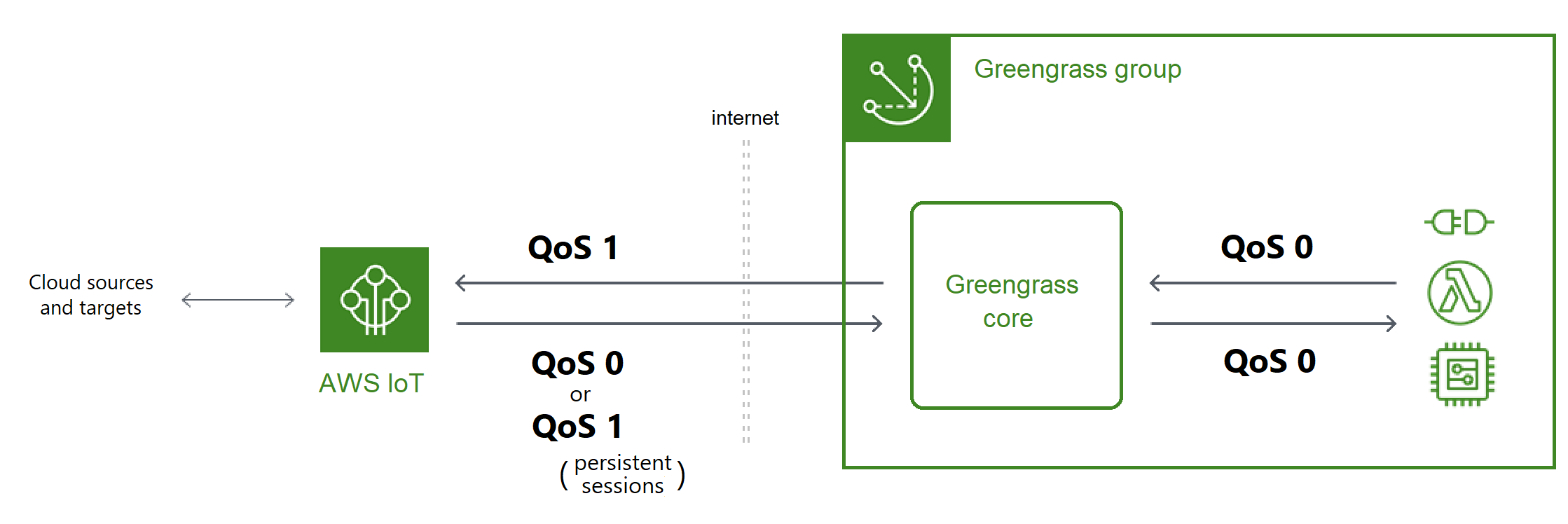

AWS IoT Greengrass は、設定と通信のターゲットと方向に応じて、サービス品質 (QoS) レベル 0 または 1 をサポートします。Greengrass コアは、 との通信用のクライアント AWS IoT Core およびローカルネットワークでの通信用のメッセージブローカーとして機能します。

MQTT および QoS の詳細については、MQTT ウェブサイトの「Getting Started

- との通信 AWS クラウド

-

-

アウトバウンドメッセージが QoS 1 を使用

コアは、QoS 1 を使用して AWS クラウド ターゲット宛てのメッセージを送信します。 AWS IoT Greengrass は、MQTT メッセージキューを使用してこれらのメッセージを処理します。メッセージ配信が によって確認されない場合 AWS IoT、メッセージは後で再試行されるようにスプールされます。キューがいっぱいになるとメッセージを再試行できません。メッセージ配信の確認を行うことで、断続的な接続によるデータ損失を最小限に抑えることができます。

QoS QoS 1 AWS IoT を使用するアウトバウンドメッセージであるため、Greengrass コアがメッセージを送信できる最大レートは、コアと の間のレイテンシーによって異なります AWS IoT。コアがメッセージを送信するたびに、 がメッセージ AWS IoT を承認するまで待機してから、次のメッセージを送信します。例えば、コアと の間のラウンドトリップ時間が 50 ミリ秒の場合、コア AWS リージョン は 1 秒あたり最大 20 個のメッセージを送信できます。コアが接続 AWS リージョン する を選択するときは、この動作を考慮してください。に大量の IoT データを取り込むには AWS クラウド、ストリームマネージャーを使用できます。

AWS クラウド ターゲット宛てのメッセージを保持できるローカルストレージキャッシュを設定する方法など、MQTT メッセージキューの詳細については、「」を参照してくださいクラウドターゲットの MQTT メッセージキュー。

-

インバウンドメッセージが QoS 0 (デフォルト) または QoS 1 を使用

デフォルトでは、コアは AWS クラウド ソースからのメッセージに対して QoS 0 でサブスクライブします。永続セッションを有効にすると、コアは QoS 1 でサブスクライブします。これにより、断続的な接続によるデータ損失を最小限に抑えることができます。これらのサブスクリプションの QoS を管理するには、ローカルスプーラーシステムコンポーネントで永続性設定を設定します。

コアが AWS クラウド ターゲットとの永続セッションを確立できるようにする方法などの詳細については、「」を参照してくださいAWS IoT Coreを使用した MQTT 永続セッション。

-

- ローカルターゲットとの通信

-

すべてのローカル通信は QoS 0 を使用します。コアは、Greengrass Lambda 関数、コネクタ、またはクライアントデバイスであるローカルターゲットにメッセージを送信しようとします。メッセージの保存や、配信の確認は行われません。メッセージはコンポーネント間のどこにでもドロップできます。

注記

Lambda 関数間の直接通信では MQTT メッセージングは使用されませんが、動作は同じです。

クラウドターゲットの MQTT メッセージキュー

AWS クラウド ターゲット宛ての MQTT メッセージは、処理待ちのキューに入れられます。キュー状態のメッセージは先入れ先出し (FIFO) の順序で処理されます。メッセージが処理され、 に発行されると AWS IoT Core、メッセージはキューから削除されます。

デフォルトでは、Greengrass Core は AWS クラウド ターゲット宛ての未処理のメッセージをメモリに保存します。代わりにコアを設定して、未処理のメッセージをメモリあるいはローカルストレージキャッシュに保存できます。インメモリストレージとは異なり、ローカルストレージキャッシュはコア再起動の間 (グループのデプロイやデバイスの再起動後など) 保持できるため、 AWS IoT Greengrass は引き続きメッセージを処理できます。また、ストレージサイズを設定することもできます。

警告

Greengrass Core は接続が失われると、オフライン状態が MQTT クライアントによって検出される前に発行操作を再試行するため、重複する MQTT メッセージがキューに作成される可能性があります。クラウドターゲットの MQTT メッセージが重複しないようにするには、コアの keepAlive の値を、mqttOperationTimeout の値の半分未満に設定します。詳細については、「AWS IoT Greengrass コア設定ファイル」を参照してください。

AWS IoT Greengrass は、スプーラーシステムコンポーネント (GGCloudSpoolerLambda 関数) を使用してメッセージキューを管理します。次の GGCloudSpooler 環境変数を使用して、ストレージ設定を設定できます。

-

GG_CONFIG_STORAGE_TYPE。メッセージキューの場所。以下の値が有効です。

-

FileSystem。未処理のメッセージを物理コアデバイスのディスク上のローカルストレージキャッシュに保存します。コアが再起動すると、キュー状態のメッセージは処理のために維持されます。メッセージは処理された後に削除されます。 -

Memory(デフォルト)。未処理のメッセージをメモリに保存します。コアが再起動すると、キュー状態のメッセージは失われます。このオプションは、ハードウェア機能に制限があるデバイス向けに最適化されています。この設定を使用する場合を使用する場合、サービスの中断が低いときにグループのデプロイあるいはデバイスの再起動を行うことが推奨されます。

-

-

GG_CONFIG_MAX_SIZE_BYTES。ストレージサイズ (バイト単位)。この値は、262144 (256 KB) 以上の負以外の整数にすることができます。サイズを小さくすると、 AWS IoT Greengrass Core ソフトウェアが起動できなくなります。デフォルトサイズは 2.5 MB です。サイズ制限に達すると、キューに入っている最も古いメッセージが新しいメッセージで置き換えられます。

注記

この機能は AWS IoT Greengrass Core v1.6 以降で使用できます。以前のバージョンでは、キューサイズが 2.5 MB のインメモリストレージを使用します。以前のバージョンでは、ストレージ設定を構成することはできません。

メッセージをローカルストレージにキャッシュするには

コアの再起動後もメッセージが保持されるように、 を設定 AWS IoT Greengrass して、メッセージをファイルシステムにキャッシュできます。これを行うには、GGCloudSpooler 関数がストレージタイプを FileSystem に設定する関数定義バージョンをデプロイします。 AWS IoT Greengrass API を使用してローカルストレージキャッシュを設定する必要があります。これをコンソールで実行することはできません。

次の手順では、create-function-definition-version CLI コマンドを使用して、キュー状態のメッセージをファイルシステムに保存するようにスプーラーを設定します。また、2.6 MB のキューサイズも設定します。

-

ターゲットの Greengrass グループとグループバージョンの ID を取得します。この手順では、これが最新のグループおよびグループのバージョンであると仮定します。次のクエリは、最後に作成されたグループを返します。

aws greengrass list-groups --query "reverse(sort_by(Groups, &CreationTimestamp))[0]"または、名前でクエリを実行することもできます。グループ名は一意である必要はないため、複数のグループが返されることがあります。

aws greengrass list-groups --query "Groups[?Name=='MyGroup']"注記

これらの値は、 AWS IoT コンソールでも確認できます。グループ ID は、グループの [設定] ページに表示されます。グループバージョン ID は、グループの [デプロイ] タブに表示されます。

-

出力からターゲットグループの

Id値とLatestVersion値をコピーします。 -

最新のグループバージョンを取得します。

-

group-idは、コピーしたIdに置き換えます。 -

latest-group-version-idは、コピーしたLatestVersionに置き換えます。

aws greengrass get-group-version \ --group-idgroup-id\ --group-version-idlatest-group-version-id -

-

出力の

Definitionオブジェクトから、CoreDefinitionVersionArnをコピーし、FunctionDefinitionVersionArnを除く他のすべてのグループコンポーネントの ARN もコピーします。これらの値は、新しいグループバージョンを作成するときに使用します。 -

出力の

FunctionDefinitionVersionArnから、関数定義の ID をコピーします。ID は、次の例に示すように、ARN のfunctionsセグメントに続く GUID です。arn:aws:greengrass:us-west-2:123456789012:/greengrass/definition/functions/bcfc6b49-beb0-4396-b703-6dEXAMPLEcu5/versions/0f7337b4-922b-45c5-856f-1aEXAMPLEsf6注記

または、

create-function-definitionコマンドを実行して関数定義を作成し、出力から ID をコピーすることもできます。 -

関数定義に関数定義バージョンを追加します。

-

function-definition-idは、コピーした関数定義のIdに置き換えます。 -

arbitrary-function-idは、関数の名前 (spooler-functionなど) に置き換えます。 -

このバージョンで

functions配列に含める任意の Lambda 関数を追加します。get-function-definition-versionコマンドを使用して、既存の関数定義バージョンから Greengrass Lambda 関数を取得できます。

警告

GG_CONFIG_MAX_SIZE_BYTESの値が 262144 以上に指定されていることを確認します。サイズを小さくすると、 AWS IoT Greengrass Core ソフトウェアが起動できなくなります。aws greengrass create-function-definition-version \ --function-definition-idfunction-definition-id\ --functions '[{"FunctionArn": "arn:aws:lambda:::function:GGCloudSpooler:1","FunctionConfiguration": {"Environment": {"Variables":{"GG_CONFIG_MAX_SIZE_BYTES":"2621440","GG_CONFIG_STORAGE_TYPE":"FileSystem"}},"Executable": "spooler","MemorySize": 32768,"Pinned": true,"Timeout": 3},"Id": "arbitrary-function-id"}]'注記

で永続セッションをサポートする AWS IoT Coreように

GG_CONFIG_SUBSCRIPTION_QUALITY環境変数を以前に設定した場合は、この関数インスタンスに含めます。 -

-

出力から関数定義バージョンの

Arnをコピーします。 -

システムの Lambda 関数が含まれているグループバージョンを作成します。

-

group-idは、グループのIdに置き換えます。 -

core-definition-version-arnは、最新のグループバージョンからコピーしたCoreDefinitionVersionArnに置き換えます。 -

function-definition-version-arnは、コピーした新しい関数定義バージョンのArnに置き換えます。 -

他のグループコンポーネントの ARN (

SubscriptionDefinitionVersionArnやDeviceDefinitionVersionArnなど) は、最新のグループバージョンからコピーしたものに置き換えます。 -

使用されていないパラメータをすべて削除します。例えば、グループバージョンにリソースがない場合は、

--resource-definition-version-arnを削除します。

aws greengrass create-group-version \ --group-idgroup-id\ --core-definition-version-arncore-definition-version-arn\ --function-definition-version-arnfunction-definition-version-arn\ --device-definition-version-arndevice-definition-version-arn\ --logger-definition-version-arnlogger-definition-version-arn\ --resource-definition-version-arnresource-definition-version-arn\ --subscription-definition-version-arnsubscription-definition-version-arn -

-

出力から

Versionをコピーします。これは新しいグループバージョンの ID です。 -

新しいグループバージョンでグループをデプロイします。

-

group-idは、コピーしたグループのIdに置き換えます。 -

group-version-idは、コピーした新しいグループバージョンのVersionに置き換えます。

aws greengrass create-deployment \ --group-idgroup-id\ --group-version-idgroup-version-id\ --deployment-type NewDeployment -

ストレージ設定を更新するには、 AWS IoT Greengrass API を使用して、更新された設定で関数を含む新しいGGCloudSpooler関数定義バージョンを作成します。次に、この関数定義バージョンを新規のグループバージョンに追加し (他のグループコンポーネントと一緒に)、このグループバージョンをデプロイします。デフォルト設定を復元する場合、GGCloudSpooler 関数を含まない関数定義バージョンをデプロイできます。

このシステム Lambda 関数は、コンソールでは表示されません。ただし、関数が最新のグループバージョンに追加されると、これはコンソールから行うデプロイに含まれます (API を使用して、その置き換えや削除を行う場合を除く)。

AWS IoT Coreを使用した MQTT 永続セッション

この機能は AWS IoT Greengrass Core v1.10 以降で使用できます。

Greengrass コアは、 AWS IoT メッセージブローカーとの永続セッションを確立できます。永続セッションは、コアがオフラインのときに送信されたメッセージをコアが受信できるようにする継続的な接続です。コアは、接続のクライアントです。

永続セッションでは、 AWS IoT メッセージブローカーは、接続中にコアが行うすべてのサブスクリプションを保存します。コアが切断されると、 AWS IoT メッセージブローカーは、QoS 1 として公開され、Lambda 関数やクライアントデバイスなどのローカルターゲット宛ての未確認メッセージと新しいメッセージを保存します。コアが再接続すると、永続セッションが再開され、 AWS IoT メッセージブローカーは 1 秒あたり最大 10 件のメッセージで保存されたメッセージをコアに送信します。永続セッションには、デフォルトで 1 時間の有効期限が設定されています。これは、メッセージブローカーがコアの切断を検出したときに開始されます。詳細については、「AWS IoT デベロッパーガイド」の「MQTT 永続セッション」を参照してください。

AWS IoT Greengrass は、スプーラーシステムコンポーネント (GGCloudSpoolerLambda 関数) を使用して、 をソース AWS IoT とするサブスクリプションを作成します。永続セッションを設定するには、次の GGCloudSpooler 環境変数を使用できます。

-

GG_CONFIG_SUBSCRIPTION_QUALITY。をソース AWS IoT とするサブスクリプションの品質。以下の値が有効です。

-

AtMostOnce(デフォルト)。永続セッションを無効にします。サブスクリプションは QoS 0 を使用します。 -

AtLeastOncePersistent。永続セッションを有効にします。CONNECTメッセージのcleanSessionフラグを0に設定し、QoS 1 でサブスクライブします。コアが受信する QoS 1 で発行されたメッセージは、Greengrass デーモンのメモリ内作業キューに到達することが保証されます。コアは、メッセージがキューに追加された後にメッセージを承認します。キューからローカルターゲット (Greengrass Lambda 関数、コネクタ、デバイスなど) への後続の通信は、QoS 0 で送信されます。この場合 AWS IoT Greengrass は、ローカルターゲットへの配信を保証しません。

注記

maxWorkItemCount 設定プロパティを使用して、作業項目キューのサイズを制御できます。例えば、ワークロードで大量の MQTT トラフィックが必要な場合は、キューのサイズを増やすことができます。

永続セッションを有効にすると、コアは MQTT メッセージ交換のために少なくとも 1 つの追加の接続を開きます AWS IoT。詳細については、「AWS IoTを使用した MQTT 接続用クライアント ID」を参照してください。

-

MQTT 永続セッションを設定するには

で永続セッションを使用する AWS IoT Greengrass ように を設定できます AWS IoT Core。これを行うには、GGCloudSpooler 関数がサブスクリプションの品質を AtLeastOncePersistent に設定する関数定義バージョンをデプロイします。この設定は、ソースとして AWS IoT Core

(cloud) を持つすべてのサブスクリプションに適用されます。API を使用して永続セッション AWS IoT Greengrass を設定する必要があります。これをコンソールで実行することはできません。

次の手順では、create-function-definition-version CLI コマンドを使用して、永続セッションを使用するようにスプーラーを設定します。この手順では、既存のグループの最新グループバージョンの設定を更新しているものとします。

-

ターゲットの Greengrass グループとグループバージョンの ID を取得します。この手順では、これが最新のグループおよびグループのバージョンであると仮定します。次のクエリは、最後に作成されたグループを返します。

aws greengrass list-groups --query "reverse(sort_by(Groups, &CreationTimestamp))[0]"または、名前でクエリを実行することもできます。グループ名は一意である必要はないため、複数のグループが返されることがあります。

aws greengrass list-groups --query "Groups[?Name=='MyGroup']"注記

これらの値は、 AWS IoT コンソールでも確認できます。グループ ID は、グループの [設定] ページに表示されます。グループバージョン ID は、グループの [デプロイ] タブに表示されます。

-

出力からターゲットグループの

Id値とLatestVersion値をコピーします。 -

最新のグループバージョンを取得します。

-

group-idは、コピーしたIdに置き換えます。 -

latest-group-version-idは、コピーしたLatestVersionに置き換えます。

aws greengrass get-group-version \ --group-idgroup-id\ --group-version-idlatest-group-version-id -

-

出力の

Definitionオブジェクトから、CoreDefinitionVersionArnをコピーし、FunctionDefinitionVersionArnを除く他のすべてのグループコンポーネントの ARN もコピーします。これらの値は、新しいグループバージョンを作成するときに使用します。 -

出力の

FunctionDefinitionVersionArnから、関数定義の ID をコピーします。ID は、次の例に示すように、ARN のfunctionsセグメントに続く GUID です。arn:aws:greengrass:us-west-2:123456789012:/greengrass/definition/functions/bcfc6b49-beb0-4396-b703-6dEXAMPLEcu5/versions/0f7337b4-922b-45c5-856f-1aEXAMPLEsf6注記

または、

create-function-definitionコマンドを実行して関数定義を作成し、出力から ID をコピーすることもできます。 -

関数定義に関数定義バージョンを追加します。

-

function-definition-idは、コピーした関数定義のIdに置き換えます。 -

arbitrary-function-idは、関数の名前 (spooler-functionなど) に置き換えます。 -

このバージョンで

functions配列に含める任意の Lambda 関数を追加します。get-function-definition-versionコマンドを使用して、既存の関数定義バージョンから Greengrass Lambda 関数を取得できます。

aws greengrass create-function-definition-version \ --function-definition-idfunction-definition-id\ --functions '[{"FunctionArn": "arn:aws:lambda:::function:GGCloudSpooler:1","FunctionConfiguration": {"Environment": {"Variables":{"GG_CONFIG_SUBSCRIPTION_QUALITY":"AtLeastOncePersistent"}},"Executable": "spooler","MemorySize": 32768,"Pinned": true,"Timeout": 3},"Id": "arbitrary-function-id"}]'注記

ストレージ設定を定義するために

GG_CONFIG_STORAGE_TYPEまたはGG_CONFIG_MAX_SIZE_BYTES環境変数を設定していた場合は、この関数インスタンスにそれらの変数を含めます。 -

-

出力から関数定義バージョンの

Arnをコピーします。 -

システムの Lambda 関数が含まれているグループバージョンを作成します。

-

group-idは、グループのIdに置き換えます。 -

core-definition-version-arnは、最新のグループバージョンからコピーしたCoreDefinitionVersionArnに置き換えます。 -

function-definition-version-arnは、コピーした新しい関数定義バージョンのArnに置き換えます。 -

他のグループコンポーネントの ARN (

SubscriptionDefinitionVersionArnやDeviceDefinitionVersionArnなど) は、最新のグループバージョンからコピーしたものに置き換えます。 -

使用されていないパラメータをすべて削除します。例えば、グループバージョンにリソースがない場合は、

--resource-definition-version-arnを削除します。

aws greengrass create-group-version \ --group-idgroup-id\ --core-definition-version-arncore-definition-version-arn\ --function-definition-version-arnfunction-definition-version-arn\ --device-definition-version-arndevice-definition-version-arn\ --logger-definition-version-arnlogger-definition-version-arn\ --resource-definition-version-arnresource-definition-version-arn\ --subscription-definition-version-arnsubscription-definition-version-arn -

-

出力から

Versionをコピーします。これは新しいグループバージョンの ID です。 -

新しいグループバージョンでグループをデプロイします。

-

group-idは、コピーしたグループのIdに置き換えます。 -

group-version-idは、コピーした新しいグループバージョンのVersionに置き換えます。

aws greengrass create-deployment \ --group-idgroup-id\ --group-version-idgroup-version-id\ --deployment-type NewDeployment -

-

(オプション) コア設定ファイルの maxWorkItemCount プロパティを増やします。これにより、コアは増加した MQTT トラフィックとローカルターゲットとの通信を処理できます。

これらの設定変更でコアを更新するには、 AWS IoT Greengrass API を使用して、更新された設定で 関数を含む新しいGGCloudSpooler関数定義バージョンを作成します。次に、この関数定義バージョンを新規のグループバージョンに追加し (他のグループコンポーネントと一緒に)、このグループバージョンをデプロイします。デフォルト設定を復元する場合、GGCloudSpooler 関数を含まない関数定義バージョンを作成できます。

このシステム Lambda 関数は、コンソールでは表示されません。ただし、関数が最新のグループバージョンに追加されると、これはコンソールから行うデプロイに含まれます (API を使用して、その置き換えや削除を行う場合を除く)。

AWS IoTを使用した MQTT 接続用クライアント ID

この機能は AWS IoT Greengrass Core v1.8 以降で使用できます。

Greengrass コアは、シャドウ同期や証明書管理などのオペレーション AWS IoT Core のために、 との MQTT 接続を開きます。このような接続では、コアはコアのモノ名に基づいた予測可能なクライアント ID を生成します。予測可能なクライアント IDs は、 や AWS IoT Device Defender AWS IoT ライフサイクルイベントなどのモニタリング、監査、料金設定機能で使用できます。予測可能なクライアント ID を中心としたロジックも作成できます (例えば、証明書の属性に基づいたサブスクライブポリシーテンプレートなど)。

注記

同時接続で使用されるクライアント ID の重複は、無限の接続 - 切断ループを引き起こすことがあります。これは、別のデバイスが接続でクライアント ID をコアデバイス名に使用するようにハードコードされた場合に発生します。詳細については、このトラブルシューティングステップを参照してください。

また、Greengrass デバイスは AWS IoT Device Managementのフリートインデックス作成サービスと完全に統合されます。これにより、デバイス属性、シャドウ状態、およびクラウド内の接続状態に基づいてデバイスにインデックスを付けて検索することができます。例えば、Greengrass デバイスはモノの名前をクライアント ID として使用する少なくとも 1 つの接続を確立するため、デバイス接続のインデックス作成を使用して、現在 AWS IoT Coreに接続または切断されている Greengrass デバイスを検出できます。詳細については、「AWS IoT デベロッパーガイド」の「フリートインデックス作成サービス」を参照してください。

ローカルメッセージング用の MQTT ポートの設定

この機能には AWS IoT Greengrass Core v1.10 以降が必要です。

Greengrass コアは、ローカルの Lambda 関数、コネクタ、クライアントデバイス間の MQTT メッセージングのローカルメッセージブローカーとして機能します。デフォルトでは、コアはローカルネットワーク上の MQTT トラフィックにポート 8883 を使用します。ポート 8883 で動作する他のソフトウェアとの競合を避けるために、ポートを変更することもできます。

コアがローカル MQTT トラフィックに使用するポート番号を設定するには

-

次のコマンドを実行して Greengrass デーモンを停止します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd stop -

su ユーザーとして

greengrass-root/config/config.json -

coreThingオブジェクトにggMqttPortプロパティを追加し、その値として使用するポート番号を設定します。有効な値は 1024~65535 です。次の例では、ポート番号を9000に設定します。{ "coreThing" : { "caPath" : "root.ca.pem", "certPath" : "12345abcde.cert.pem", "keyPath" : "12345abcde.private.key", "thingArn" : "arn:aws:iot:us-west-2:123456789012:thing/core-thing-name", "iotHost" : "abcd123456wxyz-ats.iot.us-west-2.amazonaws.com", "ggHost" : "greengrass-ats.iot.us-west-2.amazonaws.com","ggMqttPort" : 9000,"keepAlive" : 600 }, ... } -

デーモンを開始します。

cd /greengrass-root/ggc/core/ sudo ./greengrassd start -

コアで自動 IP 検出が有効になっている場合、設定は完了です。

自動 IP 検出が有効になっていない場合は、コアの接続情報を更新する必要があります。これにより、クライアントデバイスは検出操作中に正しいポート番号を受け取り、コア接続情報を取得できるようになります。 AWS IoT コンソールまたは AWS IoT Greengrass API を使用して、コア接続情報を更新できます。この手順では、ポート番号のみを更新します。コアのローカル IP アドレスは同じままです。

- コアの接続情報を更新するには (コンソール)

-

-

グループ設定ページで、Greengrass コアを選択します。

-

コアの詳細ページで、[MQTT ブローカーエンドポイント] タブを選択します。

-

[エンドポイントを管理] を選択し、続いて [エンドポイントの追加] を選択します。

-

現在のローカル IP アドレスと新しいポート番号を入力します。次の例では、IP アドレス

192.168.1.8のポート番号9000を設定します。 -

古いエンドポイントを削除し、[更新] を選択します。

-

- コアの接続情報を更新するには (API)

-

-

UpdateConnectivityInfo アクションを使用します。次の例では、 AWS CLI で

update-connectivity-infoを使用して IP アドレス192.168.1.8のポート番号9000を設定します。aws greengrass update-connectivity-info \ --thing-name "MyGroup_Core" \ --connectivity-info "[{\"Metadata\":\"\",\"PortNumber\":9000,\"HostAddress\":\"192.168.1.8\",\"Id\":\"localIP_192.168.1.8\"},{\"Metadata\":\"\",\"PortNumber\":8883,\"HostAddress\":\"127.0.0.1\",\"Id\":\"localhost_127.0.0.1_0\"}]"

-

注記

また、コアが MQTT メッセージングに使用するポートを設定することもできます AWS IoT Core。詳細については、「ポート 443 での接続またはネットワークプロキシを通じた接続」を参照してください。

との MQTT 接続でのパブリッシュ、サブスクライブ、サブスクライブ解除オペレーションのタイムアウト AWS クラウド

この機能は v1.10.2 AWS IoT Greengrass 以降で使用できます。

Greengrass コアが AWS IoT Coreへの MQTT 接続で発行、サブスクリプション、またはサブスクリプション解除オペレーションを完了するまでの時間 (秒単位) を設定できます。帯域幅の制約や待ち時間が長いためオペレーションがタイムアウトする場合は、この設定を調整する必要があります。config.json ファイルでこの設定を構成するには、coreThing オブジェクトの mqttOperationTimeout プロパティを追加または変更します。例:

{ "coreThing": { "mqttOperationTimeout": 10, "caPath": "root-ca.pem", "certPath": "hash.cert.pem", "keyPath": "hash.private.key", ... }, ... }

デフォルトのタイムアウトは 5 秒です。最小タイムアウトは 5 秒です。

自動 IP 検出のアクティブ化

Greengrass グループ内の AWS IoT Greengrass クライアントデバイスが Greengrass コアを自動的に検出できるように を設定できます。この検出設定を有効にした場合、コアは自身の IP アドレスの変更を監視します。アドレスが変更されると、コアは更新後のアドレスのリストを発行します。これらのアドレスは、コアと同じ Greengrass グループに属するクライアントデバイスで使用できます。

注記

クライアントデバイスの AWS IoT ポリシーは、デバイスがコアの接続情報を取得できるようにするアクセスgreengrass:Discover許可を付与する必要があります。このポリシーステートメントの詳細については、「検出の認可」を参照してください。

AWS IoT Greengrass コンソールからこの機能を有効にするには、Greengrass グループを初めてデプロイするときに自動検出を選択します。グループ設定ページでこの機能を有効または無効にするには、[Lambda 関数] タブで、[IP ディテクター] を選択します。[MQTT エンドポイントを自動的に検出して上書きする] が選択されている場合は、IP の自動検出が有効になります。

AWS IoT Greengrass API で自動検出を管理するには、IPDetectorシステム Lambda 関数を設定する必要があります。以下の手順では、create-function-definition-version CLI コマンドを使用して Greengrass Core の自動検出を設定する方法を説明しています。

-

ターゲットの Greengrass グループとグループバージョンの ID を取得します。この手順では、これが最新のグループおよびグループのバージョンであると仮定します。次のクエリは、最後に作成されたグループを返します。

aws greengrass list-groups --query "reverse(sort_by(Groups, &CreationTimestamp))[0]"または、名前でクエリを実行することもできます。グループ名は一意である必要はないため、複数のグループが返されることがあります。

aws greengrass list-groups --query "Groups[?Name=='MyGroup']"注記

これらの値は、 AWS IoT コンソールでも確認できます。グループ ID は、グループの [設定] ページに表示されます。グループバージョン ID は、グループの [デプロイ] タブに表示されます。

-

出力からターゲットグループの

Id値とLatestVersion値をコピーします。 -

最新のグループバージョンを取得します。

-

group-idは、コピーしたIdに置き換えます。 -

latest-group-version-idは、コピーしたLatestVersionに置き換えます。

aws greengrass get-group-version \ --group-idgroup-id\ --group-version-idlatest-group-version-id -

-

出力の

Definitionオブジェクトから、CoreDefinitionVersionArnをコピーし、FunctionDefinitionVersionArnを除く他のすべてのグループコンポーネントの ARN もコピーします。これらの値は、新しいグループバージョンを作成するときに使用します。 -

出力の

FunctionDefinitionVersionArnから、関数定義の ID と関数定義のバージョンをコピーします。arn:aws:greengrass:region:account-id:/greengrass/groups/function-definition-id/versions/function-definition-version-id注記

必要に応じて、

create-function-definitionコマンドを実行して関数定義を作成し、出力から ID をコピーすることもできます。 -

get-function-definition-versionコマンドを使用して、現在の定義状態を取得します。コピーした関数定義のfunction-definition-idを使用します。例えば、4d941bc7-92a1-4f45-8d64-EXAMPLEf76c3です。aws greengrass get-function-definition-version --function-definition-idfunction-definition-id--function-definition-version-idfunction-definition-version-id表示された関数設定を書き留めておきます。現在の定義設定が失われるのを防ぐために、新しい関数定義バージョンを作成するときにこれらを含める必要があります。

-

関数定義に関数定義バージョンを追加します。

-

function-definition-idは、コピーした関数定義のIdに置き換えます。例えば、4d941bc7-92a1-4f45-8d64-EXAMPLEf76c3です。 -

arbitrary-function-idは、関数の名前 (auto-detection-functionなど) に置き換えます。 -

このバージョンに含めるすべての Lambda 関数を

functions配列に追加します (前の手順でリストしたものなど)。

aws greengrass create-function-definition-version \ --function-definition-idfunction-definition-id\ --functions '[{"FunctionArn":"arn:aws:lambda:::function:GGIPDetector:1","Id":"arbitrary-function-id","FunctionConfiguration":{"Pinned":true,"MemorySize":32768,"Timeout":3}}]'\ --region us-west-2 -

-

出力から関数定義バージョンの

Arnをコピーします。 -

システムの Lambda 関数が含まれているグループバージョンを作成します。

-

group-idは、グループのIdに置き換えます。 -

core-definition-version-arnは、最新のグループバージョンからコピーしたCoreDefinitionVersionArnに置き換えます。 -

function-definition-version-arnは、コピーした新しい関数定義バージョンのArnに置き換えます。 -

他のグループコンポーネントの ARN (

SubscriptionDefinitionVersionArnやDeviceDefinitionVersionArnなど) は、最新のグループバージョンからコピーしたものに置き換えます。 -

使用されていないパラメータをすべて削除します。例えば、グループバージョンにリソースがない場合は、

--resource-definition-version-arnを削除します。

aws greengrass create-group-version \ --group-idgroup-id\ --core-definition-version-arncore-definition-version-arn\ --function-definition-version-arnfunction-definition-version-arn\ --device-definition-version-arndevice-definition-version-arn\ --logger-definition-version-arnlogger-definition-version-arn\ --resource-definition-version-arnresource-definition-version-arn\ --subscription-definition-version-arnsubscription-definition-version-arn -

-

出力から

Versionをコピーします。これは新しいグループバージョンの ID です。 -

新しいグループバージョンでグループをデプロイします。

-

group-idは、コピーしたグループのIdに置き換えます。 -

group-version-idは、コピーした新しいグループバージョンのVersionに置き換えます。

aws greengrass create-deployment \ --group-idgroup-id\ --group-version-idgroup-version-id\ --deployment-type NewDeployment -

Greengrass コアの IP アドレスを手動で入力する場合は、IPDetector 関数を含まない別の関数定義を使用してこのチュートリアルを完了できます。これにより、検出関数が Greengrass コアの IP アドレスを見つけて自動的に入力することを防ぎます。

このシステム Lambda 関数は、Lambda コンソールでは表示されません。この関数が最新のグループバージョンに追加された後は、コンソールから行うデプロイに含まれます (API を使用して、その置き換えや削除を行う場合を除く)。

Init システムを設定して Greengrass デーモンを開始する

起動時に Greengrass デーモンを開始するように init システムを設定することは、特にデバイスの大規模なフリートを管理する場合に推奨されます。

注記

apt を使用して AWS IoT Greengrass Core ソフトウェアをインストールした場合は、systemd スクリプトを使用して起動時の起動を有効にできます。詳細については、「systemd スクリプトを使用した Greengrass デーモンのライフサイクルの管理」を参照してください。

init システムにはさまざまな種類があり (initd、systemd、および SystemV など)、同様の設定パラメータが使用されます。次の例は、systemd のサービスファイルです。Greengrassd (Greengrass を開始するために使用される) は Greengrass デーモンプロセスを生成するため、Type パラメータは forking に設定されます。また、Greengrass が失敗状態になったときに systemd が Greengrass を再起動するように、Restart パラメータは on-failure に設定されます。

注記

お使いのデバイスが systemd を使用しているかを確認するには、モジュール 1 で説明されているように check_ggc_dependencies スクリプトを実行します。次に、systemd を使用するには、useSystemdconfig.json の パラメータが yes に設定されていることを確認します。

[Unit] Description=Greengrass Daemon [Service] Type=forking PIDFile=/var/run/greengrassd.pid Restart=on-failure ExecStart=/greengrass/ggc/core/greengrassd start ExecReload=/greengrass/ggc/core/greengrassd restart ExecStop=/greengrass/ggc/core/greengrassd stop [Install] WantedBy=multi-user.target