翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

組織の自動有効化の詳細設定の指定

GuardDuty の組織の自動有効化機能では、組織内の ALL の既存または NEW のメンバーアカウントに対して同じ GuardDuty および保護プランのステータスを 1 つのステップで設定できます。同様に、NONE を選択して、メンバーアカウントに対してアクションを実行したくない場合を指定することもできます。次のステップでは、これらの設定について説明し、特定の設定を使用する状況も示します。

注記

を除くすべての保護プランに対して自動有効化の設定を行うことができますS3 向けのマルウェア防御。

任意のアクセス方法を選択して、組織の自動有効化の詳細設定を更新します。

- Console

-

https://console.aws.amazon.com/guardduty/

で GuardDuty コンソールを開きます。 サインインするには、GuardDuty 管理者アカウントの認証情報を使用します。

-

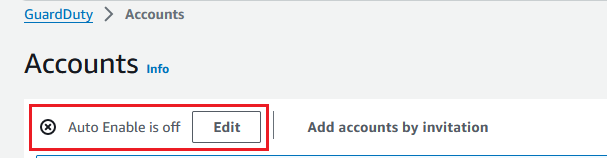

ナビゲーションペインで、[Accounts] (アカウント) を選択します。

[アカウント] ページでは、GuardDuty 管理者アカウントは、組織に属するメンバーアカウントのために GuardDuty とオプションの保護プランを [自動有効化] するための設定オプションを使用できます。

-

既存の自動有効化設定を更新するには、[編集] を選択します。

このサポートは、GuardDuty と、 でサポートされているすべてのオプションの保護プランを設定するために利用できます AWS リージョン。メンバーアカウントのために、GuardDuty の次の設定オプションのいずれかを選択できます。

-

[すべてのアカウントについて有効にする] (

ALL) – 組織内のすべてのアカウントのために、対応するオプションを有効にする場合に選択します。これには、組織に参加した新しいアカウントと、組織から一時停止または削除された可能性のあるアカウントが含まれます。これには、委任 GuardDuty 管理者アカウントも含まれます。注記

すべてのメンバーアカウントの設定を更新するには、最大 24 時間かかる場合があります。

-

[新しいアカウントの自動有効化] (

NEW) – 新しいメンバーアカウントが組織に参加したときに、それらのアカウントのために GuardDuty またはオプションの保護プランを自動的に有効にする場合に選択します。 -

[有効にしない] (

NONE) – 組織内の新しいアカウントのために、対応するオプションを有効にしない場合に選択します。この場合、GuardDuty 管理者アカウントは各アカウントを個別に管理します。自動有効化設定を

ALLまたはNEWからNONEに更新しても、このアクションは既存のアカウントの対応するオプションを無効にしません。この設定は、組織に参加する新しいアカウントに適用されます。自動有効化設定を更新すると、対応するオプションが有効になっている新しいアカウントはなくなります。

注記

委任 GuardDuty 管理者アカウントがオプトインリージョンをオプトアウトした場合、組織の GuardDuty の自動有効化設定が新しいメンバーアカウントのみ (

NEW) またはすべてのメンバーアカウント (ALL) に設定されている場合でも、現在 GuardDuty が無効になっている組織内のメンバーアカウントの GuardDuty を有効にすることはできません。メンバーアカウントの設定に関する情報を確認するには、GuardDuty コンソールのナビゲーションペインの [アカウント] を開くか、ListMembers API を使用します。 -

-

[Save changes] (変更の保存) をクリックします。

-

(オプション) 各リージョンで同じ詳細設定を使用する場合は、サポートされている各リージョンで個別に詳細設定を更新します。

一部のオプションの保護プランは、GuardDuty AWS リージョン が利用可能なすべての で利用できない場合があります。詳細については、「リージョンとエンドポイント」を参照してください。

- API/CLI

-

-

委任 GuardDuty 管理者アカウントの認証情報を使用して UpdateOrganizationConfiguration を実行し、組織のそのリージョンの GuardDuty とオプションの保護プランを自動的に設定します。さまざまな自動有効化の設定については、「autoEnableOrganizationMembers」を参照してください。

アカウントと現在のリージョンの

detectorIdを検索するには、https://console.aws.amazon.com/guardduty/コンソールの [設定] ページを参照するか、ListDetectors API を実行します。 リージョンでサポートされているオプションの保護プランの自動有効化の設定を行うには、各保護プランの対応するドキュメントセクションに記載されているステップに従ってください。

-

現在のリージョンで組織の詳細設定を検証できます。describeOrganizationConfiguration を実行します。委任 GuardDuty 管理者アカウントのディテクター ID を必ず指定してください。

注記

すべてのメンバーアカウントの設定を更新するには、最大 24 時間かかる場合があります。

-

または、次の AWS CLI コマンドを実行して、組織に参加する新しいアカウント (

NEW)、すべてのアカウント ()、ALLまたは組織内のすべてのアカウント (NONE) に対して、そのリージョンで GuardDuty を自動的に有効または無効にするように設定します。詳細については、「autoEnableOrganizationMembers」を参照してください。必要に応じて、NEWをALLまたはNONEに置き換える必要がある場合があります。ALLで保護プランを設定すると、委任 GuardDuty 管理者アカウントの保護プランも有効になります。組織の設定を管理する委任 GuardDuty 管理者アカウントのディテクター ID を必ず指定してください。アカウントと現在のリージョンの

detectorIdを検索するには、https://console.aws.amazon.com/guardduty/コンソールの [設定] ページを参照するか、ListDetectors API を実行します。 aws guardduty update-organization-configuration --detector-id12abc34d567e8fa901bc2d34e56789f0--auto-enable-organization-members=NEW -

現在のリージョンで組織の詳細設定を検証できます。委任 GuardDuty 管理者アカウントのディテクター ID を使用して、次の AWS CLI コマンドを実行します。

aws guardduty describe-organization-configuration --detector-id12abc34d567e8fa901bc2d34e56789f0

(推奨) 委任 GuardDuty 管理者アカウントのディテクター ID を使用して、各リージョンで前のステップを繰り返します。

注記

委任 GuardDuty 管理者アカウントがオプトインリージョンをオプトアウトした場合、組織の GuardDuty の自動有効化設定が新しいメンバーアカウントのみ (

NEW) またはすべてのメンバーアカウント (ALL) に設定されている場合でも、現在 GuardDuty が無効になっている組織内のメンバーアカウントの GuardDuty を有効にすることはできません。メンバーアカウントの設定に関する情報を確認するには、GuardDuty コンソールのナビゲーションペインの [アカウント] を開くか、ListMembers API を使用します。 -