翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

の用語と概念 AWS Organizations

このトピックでは、 の主要な概念について説明します AWS Organizations。

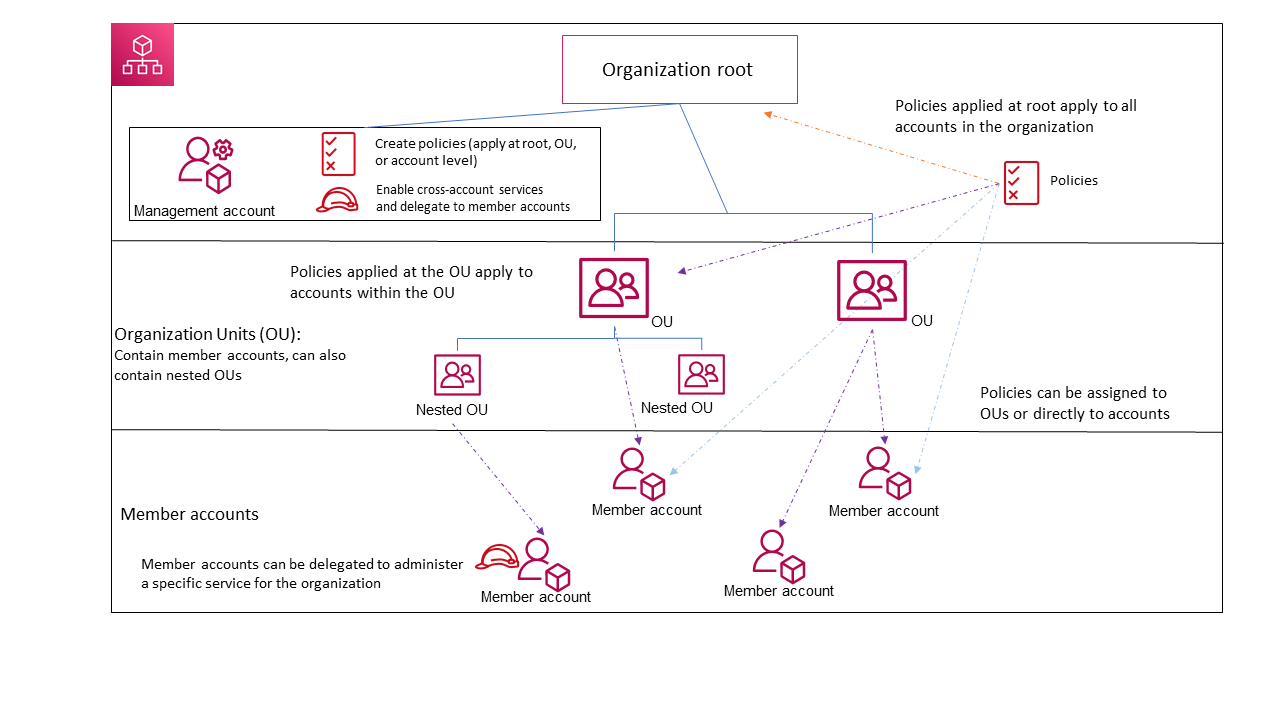

次の図は、組織を示しています。この組織は、5 つのアカウントで構成されており、そのアカウントは、ルートを親として、4 つの組織単位 (OU) に分類されています。この組織には、複数のポリシーがあり、OU の一部、またはアカウントに直接アタッチされています。

これらの各項目の詳細については、このトピックの定義を参照してください。

利用可能な機能セット

- すべての機能 (推奨)

-

すべての機能は、 で使用できるデフォルトの機能セットです AWS Organizations。組織全体の一元的なポリシーと設定要件の設定、組織内のカスタムアクセス許可や機能の作成、1 回の請求でアカウントの管理と整理、組織に代わって他のアカウントに責任を委任できます。また、他の AWS のサービス と統合することで、組織内のすべてのメンバーアカウントにわたる中央設定、セキュリティメカニズム、監査要件、リソース共有を定義することもできます。詳細については、「を他の AWS Organizations で使用する AWS のサービス」を参照してください。

すべての機能モードには、一括請求のすべての機能と管理機能が用意されています。

- 一括請求

-

一括請求は、共有請求機能を提供する機能セットですが、より高度な機能は含まれていません AWS Organizations。例えば、他の AWS のサービスが組織と統合してすべてのアカウントで動作するようにしたり、ポリシーを使用して異なるアカウントのユーザーとロールが実行できる操作を制限したりすることはできません。

組織の設定を一括請求機能 (コンソリデーティッドビリング) のみのサポートからすべての機能のサポートに変更することができます。すべての機能を有効にするには、招待済みのすべてのメンバーアカウントを使用して、管理アカウントでプロセスを開始する際に送信される招待を承認し、変更を承認する必要があります。詳細については、「を使用して組織のすべての機能を有効にする AWS Organizations」を参照してください。

組織構造

- 組織

-

組織とは、一元的に管理し、上部にルートがあり、ルートの下にネストされた組織単位を持つ階層的な木のような構造に整理できる AWS アカウントのコレクションです。各アカウントは、ルートに直接含めるか、階層内の OU のいずれかに配置することができます。

各組織は以下で構成されます。

組織には、有効にする機能セットによって決定された機能を含みます。

- ルート

-

管理ルート (ルート) は管理アカウントに含まれ、AWS アカウントを整理するための出発点です。ルートは、組織の階層で最上位のコンテナです。このルートでは、組織単位 (OU) を作成してアカウントを論理的にグループ化し、ニーズに最適な階層 OU に整理できます。

管理ポリシーをルートに適用する場合は、組織の管理アカウントを含む、すべての組織単位 (OU) とアカウントに適用されます。

承認ポリシー (サービスコントロールポリシー (SCP) など) をルートに適用すると、組織内のすべての組織単位 (OU) とメンバーアカウントに適用されます。組織の管理アカウントには適用されません。

注記

組織の作成時に AWS Organizations ルートを自動的に作成できるのは 1 つの root のみです。

- 組織単位 (OU)

-

組織単位 (OU) は、組織内の AWS アカウントのグループです。OU には、階層を作成できる他の OU を含めることもできます。例えば、同じ部門に属するすべてのアカウントを部門 OU にグループ化できます。同様に、セキュリティサービスを実行しているすべてのアカウントをセキュリティ OU にグループ化できます。

OU は、組織内のアカウントのサブセットに同じコントロールを適用する必要がある場合に役立ちます。OU ネストすると、管理単位が小さくなります。例えば、ワークロードごとに OU を作成し、ワークロード OU ごとにネストされた OU を 2 つ作成して、本番ワークロードを本番稼働前から分割できます。これらの OU は、チームレベルの OU に直接割り当てられたコントロールに加えて、親 OU からポリシーを継承します。最も低い OUs に AWS アカウント 作成されたルートと を含めると、階層の深さは 5 レベルになります。

- AWS アカウント

-

AWS アカウント は、 AWS リソースのコンテナです。で AWS リソースを作成および管理すると AWS アカウント、 はアクセスと請求のための管理機能 AWS アカウント を提供します。

複数の を使用すること AWS アカウント は、環境をスケーリングするためのベストプラクティスです。これは、コストの請求境界を提供し、セキュリティのためにリソースを分離し、新しいプロセスに適応できるだけでなく、柔軟性や個人やチームも提供するためです。

注記

AWS アカウントはユーザーとは異なります。ユーザーは、 AWS Identity and Access Management (IAM) を使用して作成する ID で、長期の認証情報を持つ IAM ユーザーか、短期の認証情報を持つ IAM ロールのどちらかの形態をとります。1 つの AWS アカウントには、多数のユーザーとロールを含めることができ、通常は含めることができます。

組織は 2 種類のアカウントで構成されます。一つは管理アカウントとして指定された単一のアカウント、もう一つは 1 つ以上のメンバーアカウントです。

- 管理アカウント

-

管理アカウントは、組織の作成 AWS アカウント に使用する です。管理アカウントから、以下のことができます。

組織内の他のアカウントを作成する

他のアカウントを組織に参加するよう招待し、招待を管理する

-

委任管理者アカウントを指定する

組織からアカウントを削除する

-

サポートされている AWS サービスとの統合を有効にして、組織内のすべてのアカウントでサービス機能を提供します。

管理アカウントは組織の最終的な所有者であり、セキュリティ、インフラストラクチャ、財務ポリシーを最終的に制御します。このアカウントには支払者アカウントの役割があり、組織内のアカウントによって発生したすべての料金を支払う責任があります。

注記

組織内のアカウントを管理アカウントに変更することはできません。

- メンバーアカウント

-

メンバーアカウントは AWS アカウント、組織の一部である管理アカウント以外の です。組織の管理者であれば、組織内にメンバーアカウントを作成したり、既存のアカウントを組織に招待して参加させることができます。メンバーアカウントにポリシーを適用することもできます。

注記

メンバーアカウントは、一度に 1 つの組織のみに所属できます。メンバーアカウントを委任管理者アカウントとして指定できます。

- 委任管理者

-

管理アカウントとそのユーザーおよびロールは、そのアカウントで実行する必要のあるタスクのみに使用することをおすすめします。 AWS リソースを組織内の他のメンバーアカウントに保存し、管理アカウントからは切り離すことをおすすめします。これは、Organizations のサービスコントロールポリシー (SCP) などのセキュリティ機能は、管理アカウントのどのユーザーやどのロールにも制限を加えることができないためです。また、リソースを管理アカウントから分離することで、請求書に記載される請求額が理解しやすくなります。組織の管理アカウントから、1 つ以上のメンバーアカウントを委任管理者アカウントとして指定すると、この推奨事項を実施するうえで役立ちます。委任管理者には次の 2 種類があります。

Organizations の委任管理者:これらのアカウントからは、組織のポリシーを管理したり、組織内のエンティティ(ルート、OU、またはアカウント)にポリシーをアタッチしたりできます。管理アカウントは、委任権限をきめ細かく制御できます。詳細については、「の委任管理者 AWS Organizations」を参照してください。

AWS サービスの委任管理者: これらのアカウントから、Organizations と統合する AWS サービスを管理できます。管理アカウントは、必要に応じて異なるメンバーアカウントをさまざまなサービスの委任管理者として登録できます。これらのアカウントには、特定のサービスの管理者権限と、Organizations の読み取り専用アクションの権限があります。詳細については、 Organizations と連携 AWS のサービス する の委任管理者を参照してください。

招待とハンドシェイク

- 招待

-

招待は、組織の管理アカウントが別のアカウントに対して行うリクエストです。例えば、スタンドアロンアカウントに組織への参加を依頼するプロセスは招待です。

招待はハンドシェイクとして実装されます。 AWS Organizations コンソールで作業している場合、ハンドシェイクが表示されないことがあります。ただし、 AWS CLI または AWS Organizations API を使用する場合は、ハンドシェイクを直接操作する必要があります。

- ハンドシェイク

-

ハンドシェイクは、送信者と受信者の 2 つの AWS アカウント間で安全に情報を交換することです。

次のハンドシェイクがサポートされています。

-

INVITE: ハンドシェイクが送信者の組織に加わるためにスタンドアロンアカウントに送信されました。

-

ENABLE_ALL_FEATURES: 招待されたメンバーアカウントにハンドシェイクが送信され、組織のすべての機能が有効になります。

-

APPROVE_ALL_FEATURES: 招待されたすべてのメンバーアカウントがすべての機能を有効にすることを承認したときに、ハンドシェイクが管理アカウントに送信されます。

通常、ハンドシェイクと直接やり取りする必要があるのは、 AWS Organizations API や などのコマンドラインツールを使用する場合のみです AWS CLI。

-

組織ポリシー

ポリシーは、グループに適用するコントロールを定義する 1 つ以上のステートメントを含む「ドキュメント」です AWS アカウント。 は、認可ポリシーと管理ポリシー AWS Organizations をサポートしています。

承認ポリシー

認可ポリシーは、組織全体の のセキュリティ AWS アカウント を一元管理するのに役立ちます。

- サービスコントロールポリシー (SCP)

-

サービスコントロールポリシーは、組織内の IAM ユーザーと IAM ロールが利用できる最大アクセス許可を一元的に制御できるようにするポリシーの一種です。

つまり、SCPsプリンシパル中心のコントロールを指定します。SCPs は、アクセス許可ガードレールを作成するか、メンバーアカウントのプリンシパルが使用できるアクセス許可の上限を設定します。SCP は、組織内のプリンシパルに対して一貫したアクセスコントロールを一元的に適用する場合に使用します。

これには、IAM ユーザーと IAM ロールがアクセスできるサービス、アクセスできるリソース、またはリクエストを実行できる条件 (特定のリージョンやネットワークなど) の指定が含まれます。詳細については、SCPs」を参照してください。

- リソースコントロールポリシー (RCP)

-

リソースコントロールポリシーは、組織内のリソースに対して使用可能なアクセス許可の最大数を一元的に制御するポリシーの一種です。

つまり、RCPsリソース中心のコントロールを指定します。RCPs は、メンバーアカウントのリソースで使用できる最大アクセス許可に対してアクセス許可ガードレールを作成するか、制限を設定します。組織内のリソース間で一貫したアクセスコントロールを一元的に適用する場合は、RCP を使用します。

これには、組織に属する ID のみがアクセスできるようにリソースへのアクセスを制限することや、組織外部の ID がリソースにアクセスできる条件を指定することが含まれます。詳細については、RCPs」を参照してください。

管理ポリシー

管理ポリシーは、組織全体で AWS のサービス とその機能を一元的に設定および管理するのに役立ちます。

- 宣言ポリシー

-

宣言型ポリシーは、組織全体で大規模 AWS のサービス に特定の に必要な設定を一元的に宣言して適用できるようにするポリシーの一種です。アタッチされると、サービスが新機能または APIs「宣言ポリシー」を参照してください。

- バックアップポリシー

-

バックアップポリシーは、バックアッププランを一元管理し、組織のアカウント全体の AWS リソースに適用できるようにするポリシーのタイプです。詳細については、「 バックアップポリシー」を参照してください。

- タグポリシー

-

タグポリシーは、組織のアカウントの AWS リソースにアタッチされたタグを標準化できるポリシーのタイプです。詳細については、「タグポリシー」を参照してください。

- チャットアプリケーションポリシー

-

チャットアプリケーションポリシーは、Slack や Microsoft Teams などのチャットアプリケーションから組織のアカウントへのアクセスを制御できるようにするポリシーの一種です。詳細については、「チャットアプリケーションポリシー」を参照してください。

- AI サービスのオプトアウトポリシー

-

AI サービスのオプトアウトポリシーは、組織内のすべてのアカウントの AWS AI サービスのデータ収集を制御できるポリシーの一種です。詳細については、「AI サービスのオプトアウトポリシー」を参照してください。