翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

S3 バケットを AWS CloudFormation スタックとして正常にインポートしました

Ram Kandaswamy、Amazon Web Services

概要

Amazon Simple Storage Service (Amazon S3) バケットなどのAmazon Web Services (AWS) リソースを使用し、コードとしての infrastructure as code (IaC) アプローチを使用したい場合は、リソースを AWS CloudFormation にインポートしてスタックとして管理できます。

このパターンは、S3 バケットを AWS CloudFormation スタックとして正常にインポートするための手順を示しています。このパターンの方法を使用すると、S3 バケットを 1 回のアクションでインポートした場合に発生する可能性のあるエラーを回避できます。

前提条件と制限

前提条件

アクティブな AWS アカウント。

既存の S3 バケットおよび S3 バケットポリシー。この詳細については、「AWS ナレッジセンターの AWS Config ルール s3-bucket-ssl-requests-only に準拠するために、どのような S3 バケットポリシーを使用すべきか

」を参照してください。 既存の AWS Key Management Service (AWS KMS) キーとそのエイリアス。詳細については、AWS KMS ドキュメント「アラートの操作」を参照してください。

サンプル

CloudFormation-template-S3-bucketAWS CloudFormation テンプレート (添付)。お使いのコンピュータにダウンロードされます。

アーキテクチャ

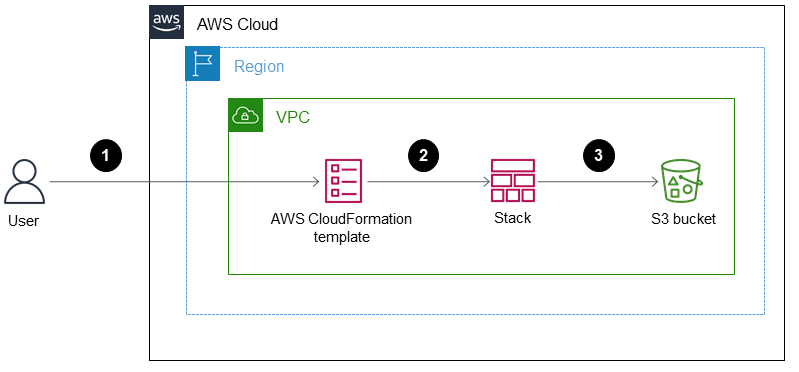

この図表は、次のワークフローを示しています:

ユーザーは JSON 形式または YAML 形式の AWS CloudFormation テンプレートを作成します。

このテンプレートは、S3 バケットをインポートするための AWS CloudFormation スタックを作成します。

AWS CloudFormation スタックは、テンプレートで指定した S3 バケットを管理します。

テクノロジースタック

AWS CloudFormation

AWS Identity and Access Management (IAM)

AWS KMS

Amazon S3

ツール

「AWS CloudFormation」— AWS CloudFormation は、AWS インフラストラクチャのデプロイメントを予測可能かつ繰り返し作成し、プロビジョニングするのに役立ちます。

「AWS Identity and Access Management (IAM)」— IAM は、AWS サービスへのアクセスをセキュアに制御するためのウェブサービスです。

「AWS KMS」— AWS Key Management Service (AWS KMS) は、クラウド向けに拡張された暗号化およびキー管理サービスです。

「Amazon S3」— Amazon Simple Storage Service (Amazon S3)は、インターネット用のストレージです。

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

S3 バケットと KMS キーをインポートするテンプレートを作成します。 | ローカルコンピュータで、次のサンプルテンプレートを使用して S3 バケットと KMS キーをインポートするテンプレートを作成します。

| AWS DevOps |

スタックを作成します。 |

| AWS DevOps |

KMS キーエイリアスを作成します。 |

これに関する詳細については、AWS CloudFormation ドキュメントの「AWS CloudFormation スタックの更新」を参照してください。 | AWS DevOps |

S3 バケットポリシーを含むようにスタックを更新する。 |

注記この S3 バケットポリシーには、安全でない API コールを制限する拒否ステートメントがあります。 | AWS DevOps |

キーポリシーを更新します。 |

詳細については、AWS KMS ドキュメントの「 のキーポリシー AWS KMS」を参照してください。 | AWS 管理者 |

リソースレベルのタグを追加します。 |

| AWS DevOps |

関連リソース

添付ファイル

このドキュメントに関連する追加コンテンツにアクセスするには、次のファイルを解凍してください。「attachment.zip」