翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

キー管理

での AWS マネージドキーの使用 QuickSight

Amazon に関連付けられたカスタマー管理以外のキー QuickSight はすべて、 によって管理されます AWS。

によって管理されていないデータベースサーバー証明書 AWS はお客様の責任であり、信頼できる CA によって署名される必要があります。詳細については、「ネットワークとデータベースの設定要件」を参照してください。

Amazon QuickSight コンソールのSPICEデータセットで の AWS KMS カスタマーマネージドキーを使用する

QuickSight では、 に保存したキーを使用してSPICEデータセットを暗号化できます AWS Key Management Service。これにより、データへのアクセスを監査し、規制上のセキュリティ要件を満たすためのツールが提供されます。必要な場合は、 AWS KMS キーへのアクセスを取り消すことで、データへのアクセスをすぐにロックダウンできます。の暗号化されたデータセットへのすべてのデータアクセス QuickSight SPICEは、 に記録されます AWS CloudTrail。管理者または監査者は、 でデータアクセスを追跡 CloudTrail して、データへのアクセス日時とアクセス場所を特定できます。

カスタマーマネージドキー (CMKsデータセットと同じ AWS アカウントと AWS リージョンで AWS Key Management Service (AWS KMS) を使用します。 QuickSight SPICEその後、 QuickSight 管理者は CMK を使用してSPICEデータセットを暗号化し、アクセスを制御できます。

CMKs は、 QuickSight コンソールまたは QuickSight APIs。API を使用した CMKs「キー管理オペレーション」を参照してください。 QuickSight APIs

SPICE データセットで CMK を使用するときには、次のルールが適用されます。

-

Amazon QuickSight は非対称 AWS KMS キーをサポートしていません。

-

ごとに複数の CMKs と 1 つのデフォルト CMK AWS アカウント を持つことができます AWS リージョン。

-

現在デフォルト CMK になっているキーは、新しい SPICE データセットの暗号化に自動的に使用されます。

-

一部の機能では、CMK 設定を適用する代わりに、常に SPICE QuickSightのデフォルトの暗号化が使用されます。

-

Amazon S3 分析ダッシュボード

-

Amazon によるデータの拡張 SageMaker

-

ファイルの直接アップロード

-

次の方法でデータをエクスポートします。

-

.csv、.xlsx、または.pdf ファイルへのビジュアルデータのエクスポート

-

.csv、.xlsx、または.pdf ファイル内のデータのレポート

-

-

ML による異常検出

-

QuickSight Q

-

注記

Amazon AWS Key Management Service で を使用する場合 QuickSight、料金表AWS Key Management Service ページ

CMK をアカウントに追加する

開始する前に、管理者ユーザーに Amazon 管理者 QuickSight キー管理コンソールへのアクセスを許可する IAM ロールがあることを確認してください。必要なアクセス権限の詳細については、「Amazon の IAM アイデンティティベースのポリシー QuickSight: 管理者キー管理コンソールの使用」を参照してください。

にすでに存在するキー AWS KMS を QuickSight アカウントに追加して、SPICEデータセットを暗号化できます。追加したキーは、SPICE で作成された新しいデータセットにのみ影響します。暗号化したい既存の SPICE データセットがある場合は、そのデータセットを完全に更新してデフォルト CMK で暗号化します。

で使用するキーを作成する方法の詳細については QuickSight、AWS 「 Key Management Service デベロッパーガイド」を参照してください。

QuickSight アカウントに新しい CMK を追加するには。

-

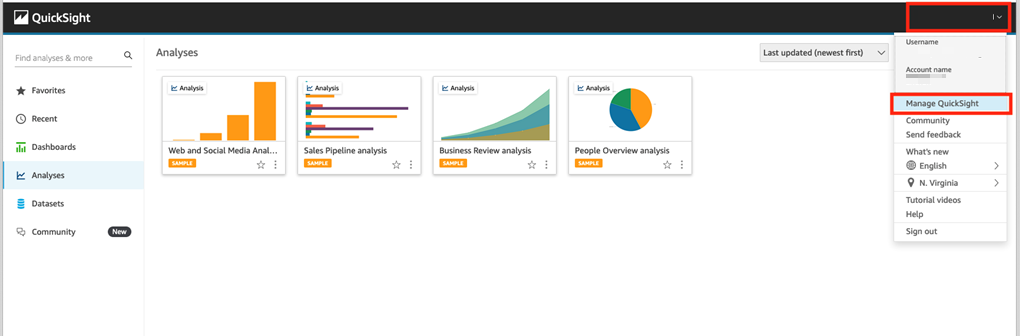

QuickSight スタートページで の管理 QuickSightを選択し、KMS キー を選択します。

-

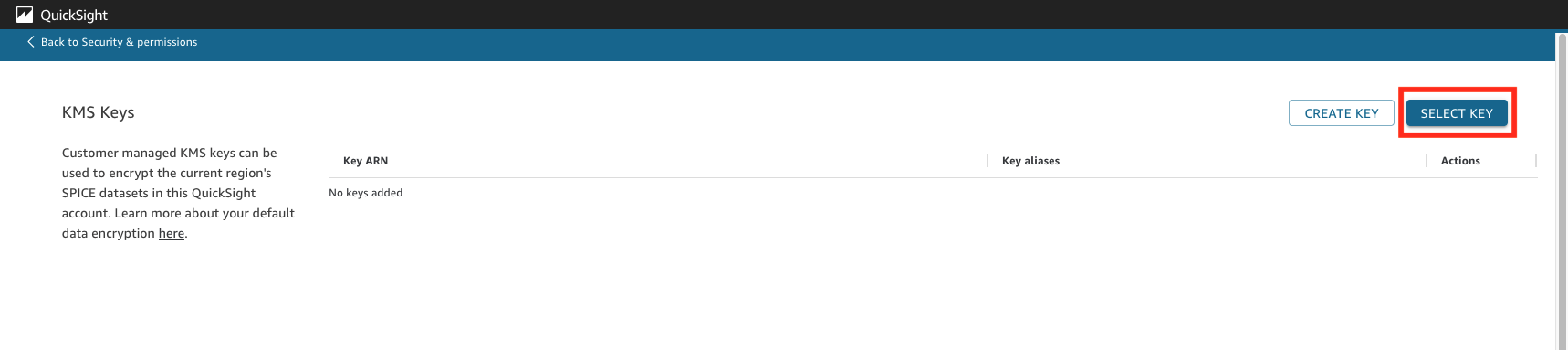

[KMS keys] (KMS キー) ページで、[Manage] (管理) を選択します。[KMS keys] (KMS キー) ダッシュボードが開きます。

-

[KMS Keys] (KMS キー) ダッシュボードで、[Select key] (キーを選択) を選択します。

-

[Select key] (キーの選択) ポップアップボックスで、[Key] (キー) を選択してリストを開きます。次に、追加するキーを選択します。

キーがリストにない場合は、キーの ARN を手動で入力できます。

-

(オプション) この QuickSight アカウントのすべての新しいSPICEデータセットのデフォルト暗号化キーとして使用 を選択して、選択したキーをデフォルトキーとして設定します。デフォルトキーの横に、ステータスを示す青いバッジが表示されます。

デフォルトキーを選択すると、 QuickSight アカウントをホストするリージョンで作成されたすべての新しいSPICEデータセットがデフォルトキーで暗号化されます。

-

(オプション) この手順に記載している前の手順を繰り返して、キーをさらに追加します。キーはいくつでも追加できますが、デフォルトキーは一度に 1 つしか使用できません。

注記

既存のデータセットに特定のキーを使用するには、アカウントのデフォルトキーを新しいキーに切り替えてから、SPICE データセットを完全に更新します。

SPICE データセットが使用するキーを確認する

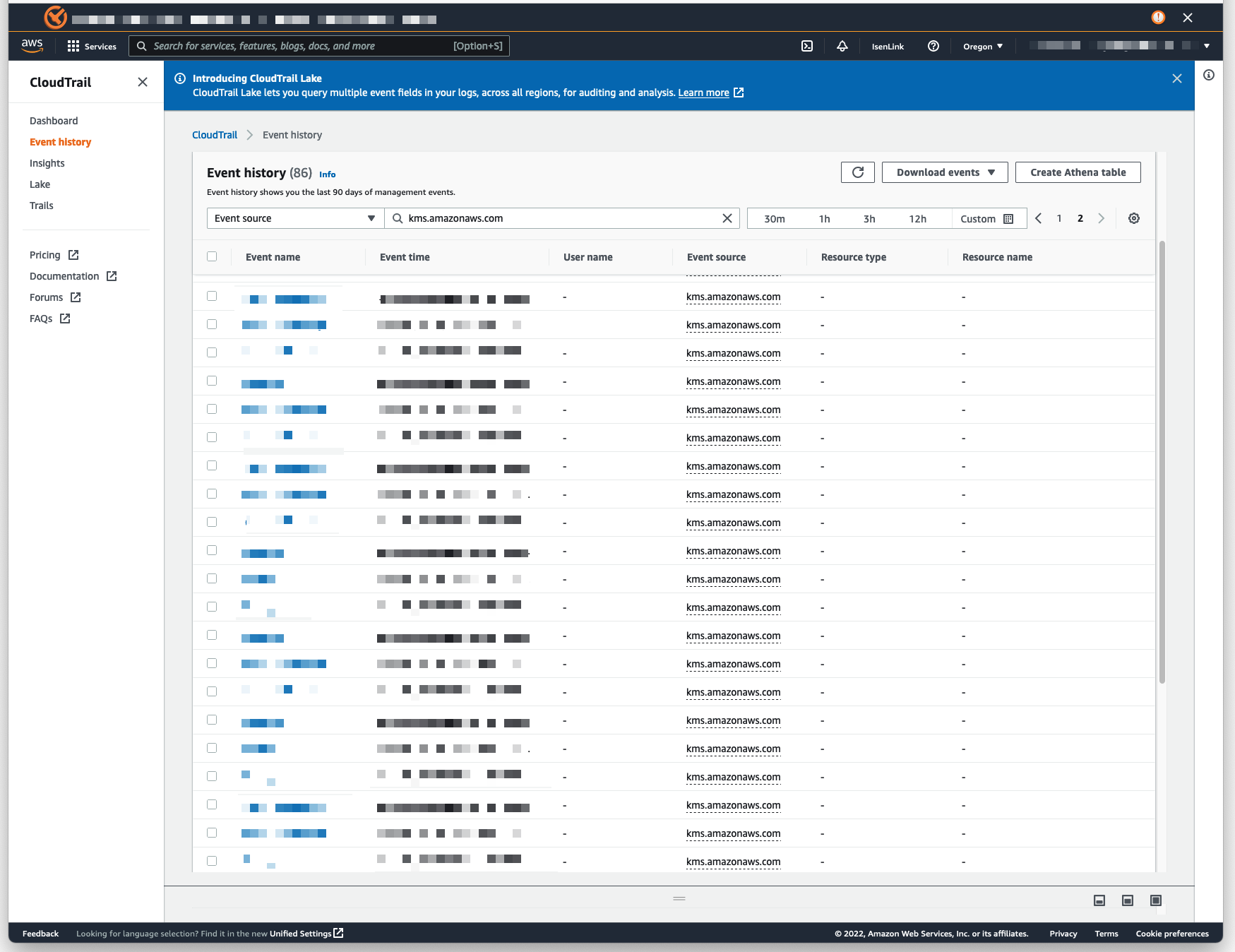

キーを使用すると、監査ログが AWS CloudTrailに作成されます。ログを使用してキーの使用状況を追跡できます。SPICE データセットが暗号化されているキーを知る必要がある場合は、この情報を で確認できます CloudTrail。

SPICE データセットで現在使用されている CMK を確認する

-

CloudTrail ログに移動します。詳細については、「を使用したオペレーションのログ記録 AWS CloudTrail」を参照してください。

-

以下の検索引数を使用して、SPICE データセットの最新のグラントイベントを検索します。

-

イベント名 (

eventName) にはGrantが含まれます。 -

リクエストパラメータには、データセットの QuickSight ARN

requestParametersが含まれます。

{ "eventVersion": "1.08", "userIdentity": { "type": "AWSService", "invokedBy": "quicksight.amazonaws.com" }, "eventTime": "2022-10-26T00:11:08Z", "eventSource": "kms.amazonaws.com", "eventName": "CreateGrant", "awsRegion": "us-west-2", "sourceIPAddress": "quicksight.amazonaws.com", "userAgent": "quicksight.amazonaws.com", "requestParameters": { "constraints": { "encryptionContextSubset": { "aws:quicksight:arn": "arn:aws:quicksight:us-west-2:111122223333:dataset/12345678-1234-1234-1234-123456789012" } }, "retiringPrincipal": "quicksight.amazonaws.com", "keyId": "arn:aws:kms:us-west-2:111122223333:key/87654321-4321-4321-4321-210987654321", "granteePrincipal": "quicksight.amazonaws.com", "operations": [ "Encrypt", "Decrypt", "DescribeKey", "GenerateDataKey" ] }, .... } -

-

イベントタイプに応じて、次のいずれかが適用されます。

CreateGrant— 最近使用された CMK は、SPICE データセットの最後のCreateGrantイベントのキー ID (keyID) で確認できます。RetireGrant– SPICEデータセットの最新 CloudTrail イベントが の場合RetireGrant、キー ID は存在せず、SPICEデータセットは CMK で暗号化されなくなります。

デフォルトの CMK の変更

デフォルトキーを [KMS keys] (KMS キー) ダッシュボードにすでに存在する別のキーに変更できます。デフォルトキーを変更すると、SPICE で作成されたすべての新しいデータセットが新しいキーで暗号化されます。新しいデフォルトキーは、新しい SPICE データセットの暗号化方法を変更します。ただし、既存のデータセットは、データセットが完全に更新されるまで、以前のデフォルトキーを引き続き使用します。データセットを新しいデフォルトキーで暗号化するには、データセットを完全に更新します。

デフォルトキーを既存のキーに変更するには

-

QuickSight スタートページで の管理 QuickSightを選択し、KMS キー を選択します。

-

[KMS keys] (KMS キー) ページで、[MANAGE] (管理) を選択して [KMS keys] (KMS キー) ダッシュボードを開きます。

-

新しいデフォルトとして設定したいキーに移動します。キーのメニューを開きたいキーの行で [Actions] (アクション) (3 点リーダー) を選択します。

-

[デフォルトとして設定] をクリックします。

選択したキーがデフォルトキーになりました。

QuickSight アカウントでの CMK 暗号化の削除

デフォルトキーを削除して、 QuickSight アカウントのSPICEデータセット暗号化を無効にすることができます。キーを削除すると、新しいデータセットが CMK で暗号化されなくなります。

新しい SPICE データセットの CMK 暗号化を削除するには

-

QuickSight スタートページで の管理 QuickSightを選択し、KMS キー を選択します。

-

[KMS keys] (KMS キー) ページで、[Manage] (管理) を選択して [KMS keys] (KMS キー) ダッシュボードを開きます。

-

デフォルトキーの行で [Actions] (アクション) (3 点リーダー) を選択し、[Delete] (削除) を選択します。

-

表示されるポップアップボックスで、[Remove] (削除する) を選択します。

アカウントからデフォルトキーを削除すると、 は新しいSPICEデータセットの暗号化を QuickSight 停止します。既存の暗号化されたデータセットは、完全に更新されるまで暗号化されたままになります。

での CMK 使用状況の監査 CloudTrail

アカウントの CMK の使用状況は、 AWS CloudTrailで監査できます。キーの使用状況を監査するには、 AWS アカウントにログインし、 を開き CloudTrail、イベント履歴 を選択します。

CMK で暗号化されたデータセットへのアクセスの取り消し

CMK で暗号化された SPICE データセットへのアクセスを取り消すことができます。データセットの暗号化に使用されるキーへのアクセスを取り消すと、取り消しを元に戻すまでデータセットへのアクセスは拒否されます。アクセスを取り消す方法の例を以下に示します。

-

AWS KMSのキーをオフにします。

-

IAM の QuickSight KMS

Denyポリシーにポリシーを追加します。

で CMK で暗号化されたデータセットへのアクセスを取り消すには、次の手順に従います AWS KMS。

で CMK をオフにするには AWS Key Management Service

-

AWS アカウントにログインし、 を開き AWS KMS、カスタマーマネージドキー を選択します。

-

オフにするキーを選択します。

-

[Key actions] (キーアクション) メニューを開き、[Disable] (無効) を選択します。

CMK のさらなる使用を防ぐため、 AWS Identity and Access Management (IAM) にDenyポリシーを追加できます。"Service": "quicksight.amazonaws.com" をプリンシパルとして使用し、キーの ARN をリソースとして使用します。次のアクションを拒否してください: "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*",

"kms:GenerateDataKey*", "kms:DescribeKey"。

重要

いずれかの方法でアクセスを取り消した後、SPICE データセットにアクセスできなくなるまでに最大 15 分かかる場合があります。

暗号化された SPICE データセットのリカバリ

アクセスが取り消された状態で SPICE データセットを回復するには

-

CMK へのアクセスを復元します。通常、データセットを復元するにはこれで十分です。

-

SPICE データセットをテストして、データが表示されるかどうかを確認します。

-

(オプション) CMK へのアクセスを回復してもデータが完全に回復しない場合は、データセットの完全更新を実行します。