手法とアクセス権の封じ込め

リソースへのアクセス権を持つ役割と IAM プリンシパルを制限することで、リソースの不正使用を防止します。これには、リソースにアクセスできる IAM プリンシパルのアクセス許可の制限や、一時的なセキュリティ認証情報の取り消しも含まれます。AWS サービスを使用した手法とアクセス権の封じ込めの例を以下に示します。

-

アクセス許可の制限 – IAM プリンシパルに割り当てられたアクセス許可は、最小特権の原則に従う必要があります。ただし、セキュリティイベントの発生中に、特定の IAM プリンシパルからターゲットリソースへのアクセスをさらに制限することが必要になる場合があります。この場合、封じ込め対象の IAM プリンシパルからアクセス許可を削除することで、リソースへのアクセスを制限できます。これは IAM サービスで行われ、AWS Management Console、AWS CLI または AWS SDK を使用して適用できます。

-

キーの取り消し – IAM アクセスキーは、IAM プリンシパルがリソースにアクセスまたは管理するために使用されます。これらは、AWS CLI または AWS API へのプログラムによるリクエストに署名し、プレフィックス AKIA で始まる長期的な静的認証情報です (詳細については、「IAM 識別子」の「一意の ID プレフィックスを理解する」セクションを参照してください)。IAM アクセスキーが侵害された IAM プリンシパルのアクセス権を封じ込めるには、アクセスキーを非アクティブ化または削除できます。次の点に留意することが重要です。

-

アクセスキーを非アクティブ化した後、再アクティブ化できます。

-

アクセスキーは一度削除すると復元できません。

-

IAM プリンシパルは、いつでも最大 2 つのアクセスキーを持つことができます。

-

アクセスキーを使用するユーザーまたはアプリケーションは、キーが非アクティブ化または削除されるとアクセス権を失います。

-

-

一時的なセキュリティ認証情報の取り消し – 一時的なセキュリティ認証情報は、AWS リソースへのアクセスを制御するために組織で使用でき、プレフィックス ASIA で始まります (詳細については、「IAM 識別子」の「一意の ID プレフィックスを理解する」セクションを参照してください)。一時的な認証情報は通常、IAM ロールによって使用され、有効期間があるため、ローテーションを行ったり明示的に取り消したりする必要はありません。一時的なセキュリティ認証情報の有効期限が切れる前に、一時的なセキュリティ認証情報が関与するセキュリティイベントが発生した場合は、既存の一時的なセキュリティ認証情報の有効なアクセス許可を変更する必要がある場合があります。これは、AWS Management Console内の IAM サービスを使用して完了できます。一時的なセキュリティ認証情報は、(IAM ロールではなく) IAM ユーザーにも発行できますが、本書の執筆時点では、AWS Management Console内の IAM ユーザーの一時的なセキュリティ認証情報を取り消すオプションはありません。権限のないユーザーが一時的なセキュリティ認証情報を作成し、ユーザーの IAM アクセスキーが侵害されたセキュリティイベントでは、次の 2 つの方法を使用して一時的なセキュリティ認証情報を取り消すことができます。

-

セキュリティトークンの発行時間に基づいてアクセス権を禁止するインラインポリシーを IAM ユーザーにアタッチします (詳細については、「一時的なセキュリティ認証情報のアクセス権限を無効にする」の「特定の時間より前に発行した一時的なセキュリティ認証情報のアクセスを拒否する」セクションを参照してください)。

-

侵害されたアクセスキーを所有する IAM ユーザーを削除します。必要に応じてユーザーを再作成します。

-

-

AWS WAF - 権限のないユーザーが使用する特定の手法には、SQL インジェクションやクロスサイトスクリプティング (XSS) を含むリクエストなど、一般的な悪意のあるトラフィックパターンが含まれます。 AWS WAF は、AWS WAF 組み込みルールステートメントを使用して、これらの手法を使用するトラフィックを照合して拒否するように設定できます。

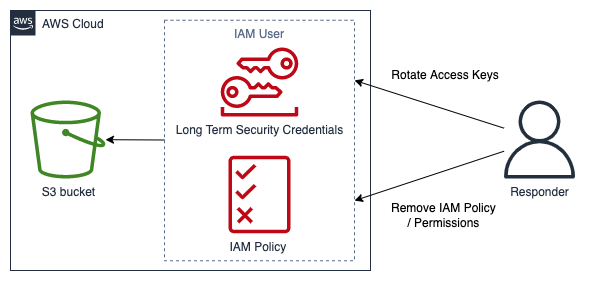

手法とアクセス権の封じ込めの例を次の図に示します。インシデント対応者がアクセスキーをローテーションするか、IAM ポリシーを削除して、IAM ユーザーが Amazon S3 バケットにアクセスできないようにします。

手法とアクセス権の封じ込めの例