翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Site-to-Site VPN カスタマーゲートウェイデバイス

カスタマーゲートウェイデバイスは、オンプレミスネットワーク (Site-to-Site VPN 接続のユーザー側) で所有または管理している物理アプライアンスまたはソフトウェアアプライアンスです。ユーザーまたはネットワーク管理者は、Site-to-Site VPN 接続で動作するようにデバイスを設定する必要があります。

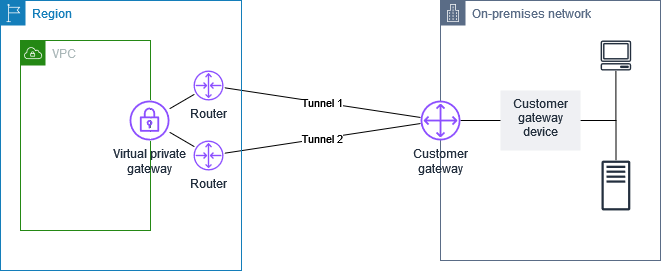

次の図は、ネットワーク、カスタマーゲートウェイデバイス、および VPC にアタッチされている仮想プライベートゲートウェイへの VPN 接続を示しています。カスタマーゲートウェイと仮想プライベートゲートウェイ間の 2 つの線は、VPN 接続のトンネルを表しています。内にデバイス障害が発生した場合 AWS、VPN 接続は自動的に 2 番目のトンネルにフェイルオーバーするため、アクセスが中断されることはありません。は、VPN 接続の定期メンテナンス AWS も随時実行します。これにより、VPN 接続の 2 つのトンネルのいずれかが一時的に無効になる場合があります。詳細については、「AWS Site-to-Site VPN トンネルエンドポイントの置き換え」を参照してください。したがって、カスタマーゲートウェイデバイスを設定するときは、両方のトンネルを使用するように設定することが重要です。

VPN 接続を設定するステップについては、「の使用を開始する AWS Site-to-Site VPN」を参照してください。このプロセス中に、 でカスタマーゲートウェイリソースを作成します。このリソースは AWS、パブリック向け IP アドレスなど、デバイス AWS に関する情報を に提供します。詳細については、「AWS Site-to-Site VPN 接続のカスタマーゲートウェイオプション」を参照してください。のカスタマーゲートウェイリソース AWS は、カスタマーゲートウェイデバイスを設定または作成しません。このデバイスは、自分で設定する必要があります。

AWS Marketplace