翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

シナリオ 6: AWS Microsoft AD、共有サービス VPC、オンプレミスへの一方向の信頼

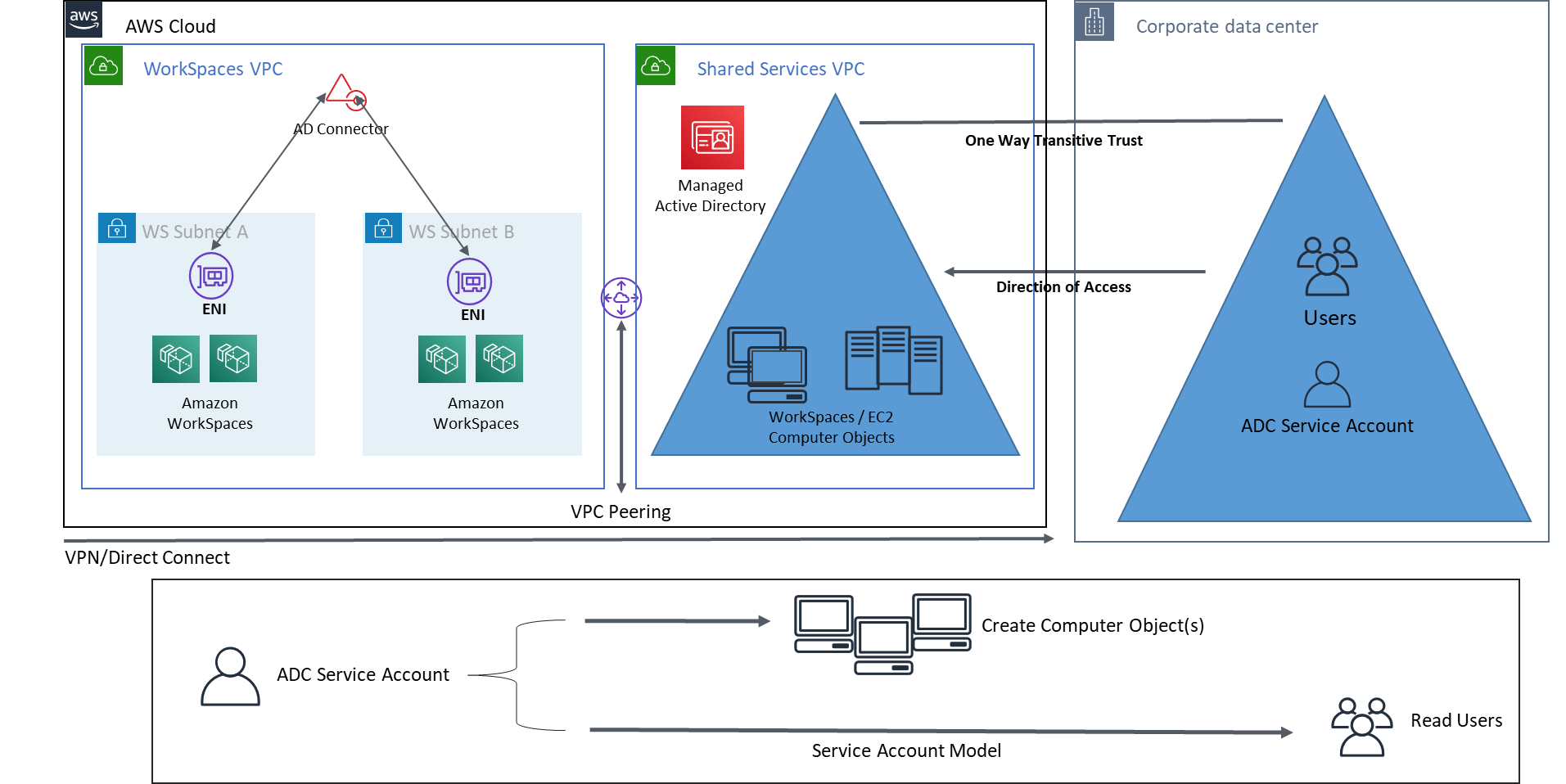

このシナリオでは、次の図に示すように、 は既存のオンプレミスの Active Directory をユーザーとして使用し、 AWS クラウドに別の Managed Active Directory を導入して、 に関連付けられたコンピュータオブジェクトをホストします WorkSpaces。このシナリオでは、コンピュータオブジェクトと Active Directory グループポリシーを企業の Active Directory とは別に管理できます。

このシナリオは、サードパーティーがお客様に代わって Windows WorkSpaces を管理したい場合に便利です。これは、サードパーティーにカスタマー AD へのアクセスを許可することなく、関連付けられた WorkSpaces および ポリシーを定義および制御することを許可するためです。このシナリオでは、共有サービス AD の WorkSpaces コンピュータオブジェクトを整理するための特定の Active Directory 組織単位 (OU) が作成されます。

注記

Amazon Linux WorkSpaces では、作成するために双方向の信頼を確立する必要があります。

カスタマー ID ドメインのユーザーを使用して Managed Active Directory をホストする共有サービス VPC で作成されたコンピュータオブジェクト WorkSpaces を使用して Windows をデプロイするには、企業の AD を参照する Active Directory Connector (TAK) をデプロイします。企業 AD (ID ドメイン) で作成された TAK サービスアカウントを使用します。このアカウントには、共有サービスマネージド AD の Windows 用に設定され、企業の Active Directory (ID ドメイン) に対する読み取り権限を持つ組織単位 (OU) WorkSpaces にコンピュータオブジェクトを作成するためのアクセス許可が委任されています。

Domain Locator 関数が ID ドメインの目的の AD サイトの WorkSpaces ユーザーを認証できるようにするには、Microsoft のドキュメント に従って、Amazon WorkSpaces サブネットの両方のドメインの AD サイトに同じ名前を付けます。 https://techcommunity.microsoft.com/t5/ask-the-directory-services-team/domain-locator-across-a-forest-trust/ba-p/395689

このシナリオを設定する詳細な手順については、「 実装ガイド」を参照して、Amazon WorkSpaces と AWS Directory Services の双方向の信頼を設定します

このシナリオでは、共有サービス VPC AWS Managed Microsoft AD 内の とオンプレミス AD の間に一方向の推移的信頼を確立します。図 11 は、信頼とアクセスの方向と、 AWS AD Connector が AD Connector サービスアカウントを使用してリソースドメインにコンピュータオブジェクトを作成する方法を示しています。

可能な限り Kerberos 認証が使用されるように、Microsoft の推奨事項に従ってフォレストの信頼が使用されます。のリソースドメインからグループポリシーオブジェクト (GPOs) WorkSpaces を受け取ります AWS Managed Microsoft AD。さらに、 は ID ドメインで Kerberos 認証 WorkSpaces を実行します。これを確実に機能させるには、前述の AWS ように ID ドメインを に拡張するのがベストプラクティスです。詳細については、「実装ガイドによる一方向信頼リソースドメイン WorkSpaces を使用した Amazon のデプロイ AWS Directory Service

AD Connector と の両方が WorkSpaces、ID ドメインとリソースドメインのドメインコントローラーと通信できる必要があります。詳細については、「Amazon WorkSpaces 管理ガイド」の「 の IP アドレスとポートの要件 WorkSpaces」を参照してください。

複数の AD Connector を使用する場合は、各 AD Connector で独自の AD Connector サービスアカウントを使用するのがベストプラクティスです。

図 11: AWS Microsoft、共有サービス VPC、および AD オンプレミスへの一方向の信頼

このアーキテクチャでは、次のコンポーネントまたはコンストラクトを使用します。

AWS

-

Amazon VPC — 2 つの AZs にまたがる少なくとも 2 つのプライベートサブネットを持つ Amazon VPC の作成 — AD Connector と 用の 2 つです WorkSpaces。

-

DHCP オプションセット — Amazon VPC DHCP オプションセットの作成。これにより、お客様は指定されたドメイン名と DNS (Microsoft AD) を定義できます。詳細については、「DHCP オプションセット」を参照してください。

-

オプション: Amazon Virtual Private Gateway — IPsec VPN トンネル (VPN) または AWS Direct Connect 接続を介した顧客所有のネットワークとの通信を有効にします。を使用して、オンプレミスのバックエンドシステムにアクセスします。

-

AWS ディレクトリサービス — Microsoft AD は、VPC サブネットの専用ペア (AD DS Managed Service)、AD Connector にデプロイされます。

-

トランジットゲートウェイ/VPC ピアリング — Workspaces VPC と共有サービス VPC 間の接続を有効にします。

-

Amazon EC2 — MFA 用のカスタマー「オプション」RADIUS サーバー。

-

Amazon WorkSpaces — AD Connector と同じプライベートサブネットに WorkSpaces デプロイされます。詳細については、このドキュメントの「Active Directory: サイトとサービス」セクションを参照してください。

カスタマー

-

ネットワーク接続 — 企業 VPN または AWS Direct Connect エンドポイント。

-

エンドユーザーデバイス — Amazon WorkSpaces サービスへのアクセスに使用される企業デバイスまたは BYOL エンドユーザーデバイス (Windows、Mac、iPadsAndroid タブレット、ゼロクライアント、Chromebook など)。サポートされているデバイスおよびウェブブラウザについては、このクライアントアプリケーションのリストを参照してください。