翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon でのデータ保護 WorkMail

責任 AWS 共有モデル

データ保護の目的で、 認証情報を保護し AWS アカウント 、 AWS IAM Identity Center または AWS Identity and Access Management (IAM) を使用して個々のユーザーを設定することをお勧めします。この方法により、それぞれのジョブを遂行するために必要な権限のみが各ユーザーに付与されます。また、次の方法でデータを保護することもお勧めします:

-

各アカウントで多要素認証 (MFA) を使用します。

-

SSL/TLS を使用して AWS リソースと通信します。TLS 1.2 は必須であり TLS 1.3 がお勧めです。

-

で API とユーザーアクティビティのログ記録を設定します AWS CloudTrail。

-

AWS 暗号化ソリューションと、 内のすべてのデフォルトのセキュリティコントロールを使用します AWS のサービス。

-

Amazon Macie などの高度なマネージドセキュリティサービスを使用します。これらは、Amazon S3 に保存されている機密データの検出と保護を支援します。

-

コマンドラインインターフェイスまたは API AWS を介して にアクセスするときに FIPS 140-2 検証済みの暗号化モジュールが必要な場合は、FIPS エンドポイントを使用します。利用可能な FIPS エンドポイントの詳細については、「連邦情報処理規格 (FIPS) 140-2

」を参照してください。

お客様の E メールアドレスなどの極秘または機密情報は、タグ、または名前フィールドなどの自由形式のテキストフィールドに配置しないことを強くお勧めします。これは、コンソール、API、 WorkMail または AWS のサービス SDK を使用して Amazon AWS CLIまたは他の を操作する場合も同様です。 AWS SDKs 名前に使用する自由記述のテキストフィールドやタグに入力したデータは、課金や診断ログに使用される場合があります。外部サーバーへの URL を提供する場合は、そのサーバーへのリクエストを検証するための認証情報を URL に含めないように強くお勧めします。

Amazon が WorkMail を使用する方法 AWS KMS

Amazon は、メッセージがディスクに書き込まれる前に、すべての Amazon WorkMail 組織のメールボックス内のすべてのメッセージを WorkMail 透過的に暗号化し、ユーザーがメッセージにアクセスするときにメッセージを透過的に復号します。暗号化は無効にできません。メッセージを保護する暗号化キーを保護するために、Amazon WorkMail は AWS Key Management Service () と統合されていますAWS KMS。

Amazon には、ユーザーが署名付きまたは暗号化された E メールを送信できるようにするオプション WorkMail もあります。この暗号化機能は AWS KMSを使用していません。詳細については、「署名または暗号化された E メールの有効化」を参照してください。

トピック

Amazon WorkMail 暗号化

Amazon では WorkMail、各組織には、組織内のユーザーごとに 1 つずつ、複数のメールボックスを含めることができます。E メール、カレンダーの項目などのすべてのメッセージはユーザーのメールボックスに保存されます。

Amazon WorkMail 組織内のメールボックスの内容を保護するために、Amazon はすべてのメールボックスメッセージをディスクに書き込む前に WorkMail 暗号化します。お客様から提供された情報がプレーンテキストで保存されることはありません。

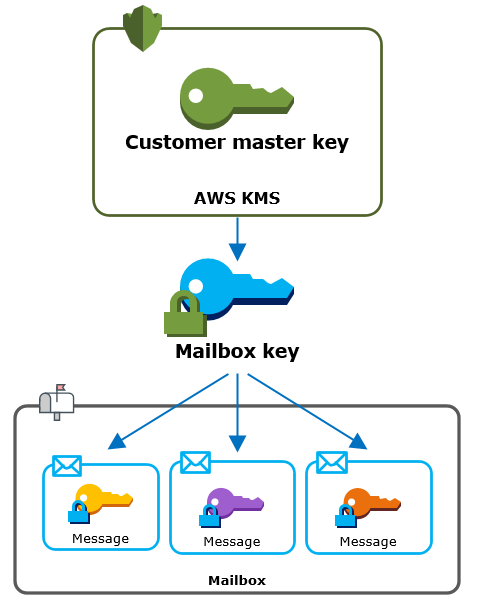

各メッセージは、一意のデータ暗号化キーで暗号化されます。メッセージキーは、そのメールボックスでのみ使用される一意の暗号化キーであるメールボックスキーで保護されています。メールボックスキーは、 が暗号化 AWS KMS されずに を残さない組織の AWS KMS カスタマーマスターキー (CMK) で暗号化されます。次の図では、 AWS KMSにおける、暗号化されたメッセージ、暗号化されたメッセージキー、暗号化されたメールボックスキー、組織の CMK の関係を示しています。

組織の CMK を設定する

Amazon WorkMail 組織を作成するときに、組織の AWS KMS カスタマーマスターキー (CMK) を選択するオプションがあります。この CMK は組織内のすべてのメールボックスキーを保護します。

Amazon のデフォルトの AWS 管理の CMK を選択するか WorkMail、所有および管理している既存のカスタマー管理の CMK を選択できます。詳細については、AWS Key Management Service デベロッパーガイドのカスタマーマスターキー (CMK) を参照してください。各組織に同じ CMK を使用するか異なる CMK を使用するかを選択できますが、一度選択した CMK を変更することはできません。

重要

Amazon は、対称 CMKsのみ WorkMail をサポートします。非対称 CMK を使用することはできません。CMK が対称か非対称かを判断する方法については、AWS Key Management Service デベロッパーガイドの対称と非対称 CMK の識別を参照してください。

組織の CMK を検索するには、 への呼び出しを記録する AWS CloudTrail ログエントリを使用します AWS KMS。

各メールボックスの一意の暗号化キー

メールボックスを作成すると、Amazon は、メールボックスキー と呼ばれるメールボックスの一意の 256 ビット Advanced Encryption Standard

メールボックスキーを保護するために、Amazon は AWS KMS を WorkMail 呼び出して、組織の CMK でメールボックスキーを暗号化します。その後、メールボックスのメタデータに暗号化されたメールボックスキーを保存します。

注記

Amazon WorkMail は、対称メールボックス暗号化キーを使用してメッセージキーを保護します。以前は、Amazon WorkMail は各メールボックスを非対称キーペアで保護していました。パブリックキーを使用して各メッセージキーを暗号化し、プライベートキーで復号していました。プライベートメールボックスキーは組織の CMK で保護されていました。古いメールボックスは非対称メールボックスkey pair を使用している場合があります。この変更により、メールボックスやそのメッセージのセキュリティに影響が生じることはありません。

各メッセージを暗号化する。

ユーザーがメールボックスにメッセージを追加すると、Amazon は の外部でメッセージの一意の 256 ビット AES 対称暗号化キー WorkMail を生成します AWS KMS。このメッセージキーを使用してメッセージを暗号化します。Amazon はメールボックスキーでメッセージキーを WorkMail 暗号化し、暗号化されたメッセージキーをメッセージとともに保存します。次に、組織の CMK でメールボックスキーを暗号化します。

新しいメールボックスの作成

Amazon がメールボックス WorkMail を作成すると、次のプロセスを使用して、暗号化されたメッセージを保持するメールボックスを準備します。

-

Amazon は、AWS KMS の外部でメールボックスの一意の 256 ビット AES 対称暗号化キー WorkMail を生成します。

-

Amazon は AWS KMS Encrypt オペレーションを WorkMail 呼び出します。メールボックスキーと組織のカスタマーマスターキー (CMK) の識別子を渡します。 は、CMK で暗号化されたメールボックスキーの暗号文 AWS KMS を返します。

-

Amazon は、暗号化されたメールボックスキーをメールボックスメタデータとともに WorkMail 保存します。

メールボックスメッセージの暗号化

メッセージを暗号化するために、Amazon は次のプロセス WorkMail を使用します。

-

Amazon は、メッセージの一意の 256 ビット AES 対称キー WorkMail を生成します。プレーンテキストメッセージキーと Advanced Encryption Standard (AES) アルゴリズムを使用して、 の外部でメッセージを暗号化します AWS KMS。

-

メールボックスキーでメッセージキーを保護するには、Amazon は常に暗号化された形式で保存されているメールボックスキーを復号 WorkMail する必要があります。

Amazon は AWS KMS Decrypt オペレーションを WorkMail 呼び出し、暗号化されたメールボックスキーを渡します。 は、組織の CMK AWS KMS を使用してメールボックスキーを復号し、プレーンテキストのメールボックスキーを Amazon に返します WorkMail。

-

Amazon WorkMail は、プレーンテキストのメールボックスキーと Advanced Encryption Standard (AES) アルゴリズムを使用して、 の外部でメッセージキーを暗号化します AWS KMS。

-

Amazon WorkMail は、暗号化されたメッセージキーを暗号化されたメッセージのメタデータに保存して、復号化できるようにします。

メールボックスメッセージの復号

メッセージを復号するために、Amazon は次のプロセス WorkMail を使用します。

-

Amazon AWS KMS は Decrypt オペレーションを WorkMail 呼び出し、暗号化されたメールボックスキーを渡します。 は組織の CMK AWS KMS を使用してメールボックスキーを復号し、プレーンテキストのメールボックスキーを Amazon に返します WorkMail。

-

Amazon WorkMail は、プレーンテキストのメールボックスキーと Advanced Encryption Standard (AES) アルゴリズムを使用して、暗号化されたメッセージキーを の外部で復号化します AWS KMS。

-

Amazon WorkMail は、プレーンテキストのメッセージキーを使用して暗号化されたメッセージを復号します。

メールボックスキーのキャッシュ

パフォーマンスを向上させ、 への呼び出しを最小限に抑えるために AWS KMS、Amazon は各クライアントの各プレーンテキストのメールボックスキーを最大 1 分間ローカルに WorkMail キャッシュします。キャッシュ期間の終了時に、メールボックスキーは削除されます。キャッシュ期間中にそのクライアントのメールボックスキーが必要な場合、Amazon は を呼び出す代わりにキャッシュからキーを取得 WorkMail できます AWS KMS。メールボックスキーはキャッシュで保護されており、プレーンテキストでディスクに書き込まれることはありません。

CMK の使用の許可

Amazon が暗号化オペレーションでカスタマーマスターキー (CMK) WorkMail を使用する場合、Amazon はメールボックス管理者に代わって動作します。

ユーザーに代わってシークレットに AWS KMS カスタマーマスターキー (CMK) を使用するには、管理者に次のアクセス許可が必要です。IAM ポリシーまたはキーポリシーで、これらの必要なアクセス許可を指定できます。

-

kms:Encrypt -

kms:Decrypt -

kms:CreateGrant

CMK を Amazon から発信されたリクエストにのみ使用できるようにするには WorkMail、kms:ViaService 条件キーを workmail.値とともに使用できます。<region>.amazonaws.com

また、暗号化オペレーションに CMK を使用する条件として、暗号化コンテキストでキーまたは値を使用することもできます。例えば、IAM またはキーポリシードキュメントで文字列条件演算子を使用したり、許可で許可制約を使用したりできます。

AWS 管理 CMK のキーポリシー

Amazon 用 AWS マネージド CMK のキーポリシーは、Amazon がユーザーに代わってリクエスト WorkMail を行った場合にのみ、指定されたオペレーションに CMK を使用するアクセス許可をユーザーに WorkMail 付与します。このキーポリシーでは、ユーザーが CMK を直接使用することは許可されません。

このキーポリシーは、すべての AWS 管理キーと同様に、サービスによって確立されます。キーポリシーは変更できませんが、いつでも表示できます。詳細については、AWS Key Management Service デベロッパーガイドのキーポリシーの表示を参照してください。

このキーポリシーのポリシーステートメントには次の効果があります

-

アカウントとリージョンのユーザーが CMK を暗号化オペレーションに使用したり、権限を作成したりできるようにします。ただし、リクエストがユーザーに代わって Amazon から送信された場合に限り WorkMail ます。

kms:ViaService条件キーで、この制限を適用します。 -

AWS アカウントが CMK プロパティの表示と許可の取り消しをユーザーに許可する IAM ポリシーを作成できるようにします。

以下は、Amazon 用 AWS マネージド CMK の例のキーポリシーです WorkMail。

{ "Version" : "2012-10-17", "Id" : "auto-workmail-1", "Statement" : [ { "Sid" : "Allow access through WorkMail for all principals in the account that are authorized to use WorkMail", "Effect" : "Allow", "Principal" : { "AWS" : "*" }, "Action" : [ "kms:Decrypt", "kms:CreateGrant", "kms:ReEncrypt*", "kms:DescribeKey", "kms:Encrypt" ], "Resource" : "*", "Condition" : { "StringEquals" : { "kms:ViaService" : "workmail.us-east-1.amazonaws.com", "kms:CallerAccount" : "111122223333" } } }, { "Sid" : "Allow direct access to key metadata to the account", "Effect" : "Allow", "Principal" : { "AWS" : "arn:aws:iam::111122223333:root" }, "Action" : [ "kms:Describe*", "kms:List*", "kms:Get*", "kms:RevokeGrant" ], "Resource" : "*" } ] }

許可を使用した Amazon の認証 WorkMail

キーポリシーに加えて、Amazon WorkMail は権限を使用して、各組織の CMK にアクセス許可を追加します。アカウントの CMK に対する許可を表示するには、 ListGrantsオペレーションを使用します。

Amazon WorkMail は権限を使用して、組織の CMK に次のアクセス許可を追加します。

-

Amazon がメールボックスキーを暗号化 WorkMail できるようにするアクセス

kms:Encrypt許可を追加します。 -

Amazon が CMK を使用してメールボックスキーを復号 WorkMail できるようにする

kms:Decryptアクセス許可を追加します。Amazon では、メールボックスメッセージを読み取るリクエストは、メッセージを読み取るユーザーのセキュリティコンテキストを使用するため、このアクセス許可をグラントに WorkMail 要求します。リクエストは AWS アカウントの認証情報を使用しません。組織の CMK を選択すると、Amazon はこの許可 WorkMail を作成します。

権限を作成するために、Amazon は組織を作成したユーザーCreateGrantに代わって を WorkMail 呼び出します。権限付与を作成するアクセス許可はキーポリシーから付与されます。このポリシーは、Amazon CreateGrantが承認されたユーザーに代わってリクエスト WorkMail を行うときに、アカウントのユーザーが組織の CMK で を呼び出すことを許可します。

キーポリシーでは、アカウントルートが AWS マネージドキーの許可を取り消すことも許可します。ただし、許可を取り消すと、Amazon WorkMail はメールボックス内の暗号化されたデータを復号化できません。

Amazon WorkMail 暗号化コンテキスト

暗号化コンテキストは、任意のシークレットデータを含まない、一連のキーと値のペアです。データを暗号化するリクエストに暗号化コンテキストを含めると、 は暗号化コンテキストを暗号化されたデータに AWS KMS 暗号的にバインドします。データを復号するには、同じ暗号化コンテキストに渡す必要があります。詳しくは、AWS Key Management Service デベロッパーガイドの Encryption context を参照してください。

Amazon は、すべての暗号化オペレーションで同じ AWS KMS 暗号化コンテキスト形式 WorkMail を使用します。暗号化コンテキストを使用して、AWS CloudTrail などの監査レコードやログで、暗号化オペレーションを確認できます。また、ポリシーと許可で認可の条件として確認することもできます。

への Encrypt および Decrypt リクエストでは AWS KMS、Amazon はキーが aws:workmail:arnで値が組織の Amazon リソースネーム (ARN) である暗号化コンテキスト WorkMail を使用します。

"aws:workmail:arn":"arn:aws:workmail:region:account ID:organization/organization-ID"例えば、次の暗号化コンテキストには欧州 (アイルランド) (eu-west-1) リージョンの組織の ARN のサンプルが含まれています。

"aws:workmail:arn":"arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56"との Amazon WorkMail インタラクションのモニタリング AWS KMS

AWS CloudTrail および Amazon CloudWatch Logs を使用して、Amazon が AWS KMS ユーザーに代わって WorkMail に送信するリクエストを追跡できます。

暗号化

メールボックスを作成すると、Amazon WorkMail はメールボックスキーを生成し、 AWS KMS を呼び出してメールボックスキーを暗号化します。Amazon は、プレーンテキストのメールボックスキーと Amazon WorkMail 組織の CMK の識別子 AWS KMS を使用して Encrypt リクエストを WorkMail に送信します。

Encrypt 演算を記録するイベントは、次のようなサンプルイベントになります。ユーザーは Amazon WorkMail サービスです。パラメータには、CMK ID (keyId) と Amazon WorkMail 組織の暗号化コンテキストが含まれます。Amazon はメールボックスキー WorkMail も渡しますが、ログには記録されません CloudTrail 。

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-19T10:01:09Z", "eventSource": "kms.amazonaws.com", "eventName": "Encrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" }, "keyId": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d" }, "responseElements": null, "requestID": "76e96b96-7e24-4faf-a2d6-08ded2eaf63c", "eventID": "d5a59c18-128a-4082-aa5b-729f7734626a", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "d08e60f1-097e-4a00-b7e9-10bc3872d50c" }

Decrypt

メールボックスメッセージを追加、表示、または削除すると、Amazon はメールボックスキーを復号するように AWS KMS に WorkMail 要求します。Amazon は、暗号化されたメールボックスキーと Amazon WorkMail 組織の CMK の識別子を使用して、Decrypt リクエストを WorkMail に送信します。 AWS KMS

Decrypt 演算を記録するイベントは、次のようなサンプルイベントになります。ユーザーは Amazon WorkMail サービスです。パラメータには、ログに記録されない暗号化されたメールボックスキー (暗号文 BLOB として) と、Amazon WorkMail organization. AWS KMS の暗号化コンテキストが含まれます。 は、暗号文から CMK の ID を取得します。

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-20T11:51:10Z", "eventSource": "kms.amazonaws.com", "eventName": "Decrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" } }, "responseElements": null, "requestID": "4a32dda1-34d9-4100-9718-674b8e0782c9", "eventID": "ea9fd966-98e9-4b7b-b377-6e5a397a71de", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "241e1e5b-ff64-427a-a5b3-7949164d0214" }