AWS Management Console에서 하드웨어 TOTP 토큰 할당

하드웨어 TOTP 토큰은 시간 기반 일회용 암호(TOTP) 알고리즘에 따라 6자리 숫자 코드를 생성합니다. 사용자는 로그인 과정 중 디바이스의 유효 코드를 입력해야 합니다. 사용자에게 할당된 각 MFA 디바이스는 고유해야 합니다. 사용자는 다른 사용자의 디바이스 코드를 입력하여 인증받을 수 없습니다. MFA 디바이스는 계정이나 사용자 간에 공유할 수 없습니다.

하드웨어 TOTP 토큰과 FIDO 보안 키는 모두 본인이 구입한 물리적 디바이스여야 합니다. 하드웨어 MFA 디바이스는 AWS에 로그인할 때 인증을 위한 TOTP 코드를 생성합니다. 이는 배터리를 사용하므로 시간이 지남에 따라 교체 및 AWS 재동기화가 필요할 수 있습니다. 공개 키 암호화를 활용하는 FIDO 보안 키는 배터리가 필요 없으며 원활한 인증 프로세스를 제공합니다. 피싱 방지를 위해 TOTP 장치보다 안전한 FIDO 보안 키를 사용하는 것이 좋습니다. 또한 FIDO 보안 키는 동일한 기기에서 여러 IAM 또는 루트 사용자를 지원하여 계정 보안을 위한 유틸리티를 강화할 수 있습니다. 두 디바이스 유형의 사양 및 구입 관련 정보는 멀티 팩터 인증

AWS Management Console, 명령줄 또는 IAM API에서 IAM 사용자의 하드웨어 TOTP 토큰을 활성화할 수 있습니다. AWS 계정 루트 사용자에 따른 MFA 디바이스 활성화 방법은 루트 사용자에 대해 하드웨어 TOTP 토큰 활성화(콘솔) 단원을 참조하세요.

현재 지원되는 MFA 유형

중요

MFA 디바이스를 분실했거나 액세스할 수 없는 경우 사용자가 계정에 계속 액세스할 수 있도록 여러 MFA 디바이스를 활성화하는 것이 좋습니다.

참고

명령줄에서 MFA 디바이스를 활성화하려는 경우 aws iam

enable-mfa-device를 사용합니다. IAM API를 사용하여 MFA 디바이스를 활성화하려면 EnableMFADevice 작업을 사용합니다.

필요한 권한

중요한 MFA 관련 작업을 보호하면서 자신의 IAM 사용자에 대한 하드웨어 TOTP 토큰을 관리하려면 다음 정책에 따른 권한이 있어야 합니다.

자신의 IAM 사용자에 대해 하드웨어 TOTP 토큰 활성화(콘솔)

AWS Management Console에서 자신의 하드웨어 TOTP 토큰을 활성화할 수 있습니다.

참고

하드웨어 TOTP 토큰을 활성화하려면 디바이스에 물리적으로 액세스할 수 있어야 합니다.

자신의 IAM 사용자에 대해 하드웨어 TOTP 토큰을 활성화하려면 다음을 수행하세요(콘솔).

-

AWS 계정 ID나 계정 별칭, IAM 사용자 이름 및 암호를 사용하여 IAM 콘솔

에 로그인합니다. 참고

사용자 편의를 위해 AWS 로그인 페이지는 브라우저 쿠키를 사용하여 IAM 사용자 이름 및 계정 정보를 기억합니다. 이전에 다른 사용자로 로그인한 경우 페이지 하단 근처의 다른 계정에 로그인(Sign in to a different account)을 선택하여 기본 로그인 페이지로 돌아갑니다. 여기서 AWS 계정 ID 또는 계정 별칭을 입력하면 계정의 IAM 사용자 로그인 페이지로 리디렉션됩니다.

AWS 계정 ID를 받으려면 관리자에게 문의하세요.

-

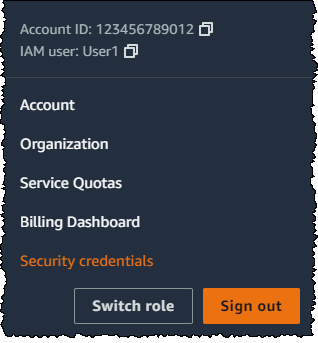

오른쪽 상단의 탐색 모음에서 사용자 이름을 선택한 다음 Security credentials(보안 자격 증명)를 선택합니다.

-

AWS IAM credentials 탭의 Multi-factor authentication (MFA)(다중 인증(MFA)) 섹션에서 Assign MFA device(MFA 디바이스 할당)를 선택합니다.

-

마법사에서 Device name(디바이스 이름)을 입력하고 Hardware TOTP token(하드웨어 TOTP 토큰), Next(다음)를 차례로 선택합니다.

-

디바이스 일련 번호를 입력합니다. 일련 번호는 보통 디바이스 후면에 있습니다.

-

MFA code 1(MFA 코드 1) 상자에 MFA 디바이스에 표시된 6자리 번호를 입력합니다. 디바이스 전면의 버튼을 눌러야 번호가 표시되는 경우도 있습니다.

-

디바이스가 코드를 새로 고칠 때까지 30초 동안 기다린 다음 MFA code 2(MFA 코드 2) 상자에 다음 6자리 번호를 입력합니다. 다시 디바이스 전면의 버튼을 눌러야 두 번째 번호가 표시되는 경우도 있습니다.

-

Add MFA(MFA 추가)를 선택합니다.

중요

인증 코드를 생성한 후 바로 요청을 제출하세요. 코드를 생성한 후 너무 오래 기다렸다 요청을 제출할 경우 MFA 디바이스가 사용자와 연결은 되지만 MFA 디바이스가 동기화되지 않습니다. 이는 시간 기반 일회용 암호(TOTP)가 잠시 후에 만료되기 때문입니다. 이 경우, 디바이스를 재동기화할 수 있습니다.

이제 AWS에서 디바이스를 사용할 준비가 끝났습니다. AWS Management Console의 MFA 사용 방법에 대한 자세한 내용은 MFA 지원 로그인 섹션을 참조하세요.

다른 IAM 사용자에 대해 하드웨어 TOTP 토큰 활성화(콘솔)

AWS Management Console에서 다른 IAM 사용자에 대해 하드웨어 TOTP 토큰을 활성화할 수 있습니다.

다른 IAM 사용자에 대해 하드웨어 TOTP 토큰을 활성화하려면 다음을 수행하세요(콘솔).

AWS Management Console에 로그인하여 https://console.aws.amazon.com/iam/

에서 IAM 콘솔을 엽니다. -

탐색 창에서 사용자를 선택합니다.

-

MFA를 활성화하려는 사용자의 이름을 선택합니다.

-

[Security Credentials] 탭을 선택합니다. Multi-factor authentication (MFA)(다중 인증(MFA)) 섹션에서 Assign MFA device(MFA 디바이스 할당)를 선택합니다.

-

마법사에서 Device name(디바이스 이름)을 입력하고 Hardware TOTP token(하드웨어 TOTP 토큰), Next(다음)를 차례로 선택합니다.

-

디바이스 일련 번호를 입력합니다. 일련 번호는 보통 디바이스 후면에 있습니다.

-

MFA code 1(MFA 코드 1) 상자에 MFA 디바이스에 표시된 6자리 번호를 입력합니다. 디바이스 전면의 버튼을 눌러야 번호가 표시되는 경우도 있습니다.

-

디바이스가 코드를 새로 고칠 때까지 30초 동안 기다린 다음 MFA code 2(MFA 코드 2) 상자에 다음 6자리 번호를 입력합니다. 다시 디바이스 전면의 버튼을 눌러야 두 번째 번호가 표시되는 경우도 있습니다.

-

Add MFA(MFA 추가)를 선택합니다.

중요

인증 코드를 생성한 후 바로 요청을 제출하세요. 코드를 생성한 후 너무 오래 기다렸다 요청을 제출할 경우 MFA 디바이스가 사용자와 연결은 되지만 MFA 디바이스가 동기화되지 않습니다. 이는 시간 기반 일회용 암호(TOTP)가 잠시 후에 만료되기 때문입니다. 이 경우, 디바이스를 재동기화할 수 있습니다.

이제 AWS에서 디바이스를 사용할 준비가 끝났습니다. AWS Management Console의 MFA 사용 방법에 대한 자세한 내용은 MFA 지원 로그인 섹션을 참조하세요.

물리적 MFA 디바이스 교체

현재 지원되는 MFA 유형

-

현재 어떤 사용자와 연결되어 있는 디바이스를 비활성화하는 방법은 MFA 디바이스 비활성화 섹션을 참조하세요.

-

IAM 사용자에 대해 교체 하드웨어 TOTP 토큰을 추가하려면, 이 주제 앞부분의 다른 IAM 사용자에 대해 하드웨어 TOTP 토큰 활성화(콘솔) 절차에 나오는 단계를 따르세요.

-

AWS 계정 루트 사용자 사용자에 대해 교체 하드웨어 TOTP 토큰을 추가하려면, 이 주제 앞부분의 절차 루트 사용자에 대해 하드웨어 TOTP 토큰 활성화(콘솔)에 나오는 단계를 따르세요.