AWS Management Console에서 패스키 또는 보안 키 할당

패스키는 AWS 리소스를 보호하기 위해 사용할 수 있는 다중 인증(MFA) 디바이스의 한 유형입니다. AWS는 동기화된 패스키와 디바이스 바운드 패스키(보안 키라고도 함)를 지원합니다.

동기화된 패스키를 사용하면 IAM 사용자가 모든 계정에서 모든 디바이스를 다시 등록할 필요 없이 새 디바이스를 비롯한 여러 디바이스에서 FIDO 로그인 자격 증명에 액세스할 수 있습니다. 동기화된 패스키에는 Google, Apple, Microsoft 같은 퍼스트 파티 자격 증명 관리자와 1Password, Dashlane, Bitwarden 같은 서드 파티 자격 증명 관리자가 2차 인증 요소로 포함됩니다. 온디바이스 생체 인식(예: TouchID)을 사용하여 선택한 자격 증명 관리자의 잠금을 해제하여 패스키를 사용할 수도 있습니다.

또는 디바이스 바운드 패스키를 FIDO 보안 키에 바인딩하고 FIDO 보안 키를 컴퓨터의 USB 포트에 꽂은 다음 메시지가 표시되면 탭하여 로그인 절차를 안전하게 완료할 수 있습니다. 이미 다른 서비스에 FIDO 보안 키를 사용 중이고 AWS가 지원되는 구성(예: Yubico의 YubiKey 5 시리즈)을 보유한 경우 AWS에도 사용할 수 있습니다. 그렇지 않은 경우 AWS의 MFA에 WebAuthn을 사용하려면 FIDO 보안 키를 구입해야 합니다. 또한 FIDO 보안 키는 동일한 기기에서 여러 IAM 또는 루트 사용자를 지원하여 계정 보안을 위한 유틸리티를 강화할 수 있습니다. 두 디바이스 유형의 사양 및 구입 관련 정보는 멀티 팩터 인증

현재 지원되는 MFA 유형

참고

인간 사용자가 AWS에 액세스할 때 임시 보안 인증을 사용하도록 하는 것이 좋습니다. 사용자는 ID 제공업체와 함께 AWS에 연동하여 회사 보안 인증 및 MFA 구성으로 인증할 수 있습니다. AWS 및 비즈니스 애플리케이션에 대한 액세스를 관리하려면 IAM Identity Center를 사용하는 것이 좋습니다. 자세한 내용은 IAM Identity Center 사용 설명서를 참조하세요.

주제

필요한 권한

민감한 MFA 관련 작업을 보호하면서 자체 IAM 사용자의 FIDO 패스키를 관리하려면 다음 정책에 따른 권한이 있어야 합니다.

참고

ARN 값은 정적 값이며 인증을 등록하는 데 사용된 프로토콜을 나타내는 지표가 아닙니다. U2F는 더 이상 사용되지 않으므로 모든 새 구현에서 WebAuthn을 사용합니다.

자체 IAM 사용자 패스키 또는 보안 키 활성화(콘솔)

자체 IAM 사용자의 패스키 또는 보안 키는 AWS Management Console에서만 활성화할 수 있으며, AWS CLI 또는 AWS API에서는 활성화할 수 없습니다. 보안 키를 활성화하려면 디바이스에 물리적으로 액세스할 수 있어야 합니다.

자체 IAM 사용자 패스키 또는 보안 키를 활성화하려면(콘솔)

-

AWS 계정 ID나 계정 별칭, IAM 사용자 이름 및 암호를 사용하여 IAM 콘솔

에 로그인합니다. 참고

사용자 편의를 위해 AWS 로그인 페이지는 브라우저 쿠키를 사용하여 IAM 사용자 이름 및 계정 정보를 기억합니다. 이전에 다른 사용자로 로그인한 경우 페이지 하단 근처의 다른 계정에 로그인(Sign in to a different account)을 선택하여 기본 로그인 페이지로 돌아갑니다. 여기서 AWS 계정 ID 또는 계정 별칭을 입력하면 계정의 IAM 사용자 로그인 페이지로 리디렉션됩니다.

AWS 계정 ID를 받으려면 관리자에게 문의하세요.

-

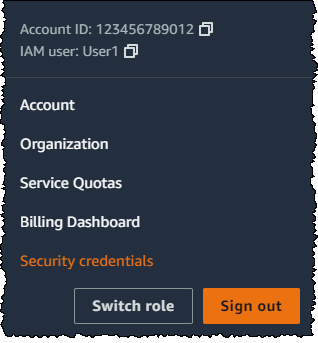

오른쪽 상단의 탐색 모음에서 사용자 이름을 선택한 다음 Security credentials(보안 자격 증명)를 선택합니다.

-

선택한 IAM 사용자의 페이지에서 보안 자격 증명 탭을 선택합니다.

-

Multi-factor authentication (MFA)(다중 인증(MFA)) 섹션에서 Assign MFA device(MFA 디바이스 할당)를 선택합니다.

-

MFA 디바이스 이름 페이지에서 디바이스 이름을 입력하고 패스키 또는 보안 키를 선택한 후 다음을 선택합니다.

-

디바이스 설정에서 패스키를 설정합니다. 얼굴이나 지문 같은 생체 인식 데이터 또는 디바이스 PIN을 사용하거나 컴퓨터의 USB 포트에 FIDO 보안 키를 삽입한 다음 탭하여 패스키를 생성합니다.

-

브라우저의 지침을 따른 다음 계속을 선택합니다.

이제 AWS에서 사용할 패스키 또는 보안 키를 등록했습니다. AWS Management Console의 MFA 사용 방법에 대한 자세한 내용은 MFA 지원 로그인 섹션을 참조하세요.

다른 IAM 사용자에 대한 패스키 또는 보안 키 활성화(콘솔)

AWS Management Console에서만 다른 IAM 사용자에 대한 패스키 또는 보안 키를 활성화할 수 있으며, AWS CLI 또는 AWS API에서는 활성화할 수 없습니다.

다른 IAM 사용자에 대한 패스키 또는 보안 키를 활성화하려면(콘솔)

AWS Management Console에 로그인하여 https://console.aws.amazon.com/iam/

에서 IAM 콘솔을 엽니다. -

탐색 창에서 사용자를 선택합니다.

-

사용자에서 MFA를 활성화하려는 사용자의 이름을 선택합니다.

-

선택한 IAM 사용자 페이지에서 보안 자격 증명명 탭을 선택합니다.

-

Multi-factor authentication (MFA)(다중 인증(MFA)) 섹션에서 Assign MFA device(MFA 디바이스 할당)를 선택합니다.

-

MFA 디바이스 이름 페이지에서 디바이스 이름을 입력하고 패스키 또는 보안 키를 선택한 후 다음을 선택합니다.

-

디바이스 설정에서 패스키를 설정합니다. 얼굴이나 지문 같은 생체 인식 데이터 또는 디바이스 PIN을 사용하거나 컴퓨터의 USB 포트에 FIDO 보안 키를 삽입한 다음 탭하여 패스키를 생성합니다.

-

브라우저의 지침을 따른 다음 계속을 선택합니다.

이제 AWS에서 사용할 다른 IAM 사용자의 패스키 또는 보안 키를 등록했습니다. AWS Management Console의 MFA 사용 방법에 대한 자세한 내용은 MFA 지원 로그인 섹션을 참조하세요.

패스키 또는 보안 키 교체

현재 지원되는 MFA 유형

-

현재 IAM 사용자와 연결된 디바이스를 비활성화하는 방법은 MFA 디바이스 비활성화 섹션을 참조하세요.

-

IAM 사용자에 대한 새 FIDO 보안 키를 추가하려면 자체 IAM 사용자 패스키 또는 보안 키 활성화(콘솔) 섹션을 참조하세요.

새로운 패스키 또는 보안 키에 대한 액세스 권한이 없는 경우 새로운 가상 MFA 디바이스 또는 하드웨어 TOTP 토큰을 활성화할 수 있습니다. 관련 지침을 보려면 다음 중 하나를 참조하세요.