기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

발신 트래픽에 대한 VPC 액세스 활성화

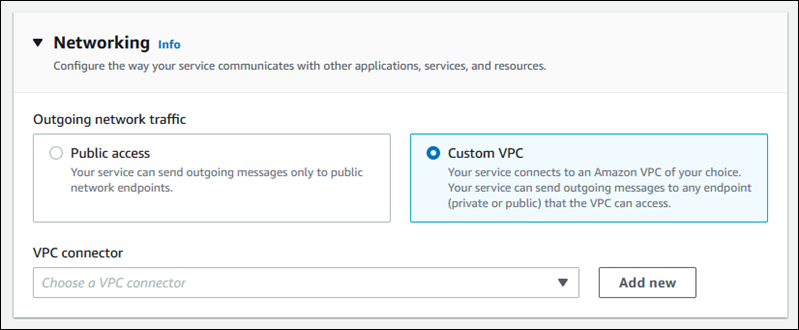

기본적으로 AWS App Runner 애플리케이션은 퍼블릭 엔드포인트로 메시지를 보낼 수 있습니다. 여기에는 자체 솔루션 AWS 서비스과 기타 퍼블릭 웹 사이트 또는 웹 서비스가 포함됩니다. 애플리케이션은 Amazon Virtual Private Cloud(VPC)에서 VPC로 실행되는 애플리케이션의 퍼블릭 엔드포인트로 메시지를 보낼 수도 있습니다. 환경을 시작할 때 VPC를 구성하지 않으면 App Runner는 퍼블릭인 기본 VPC를 사용합니다.

사용자 지정 VPC에서 환경을 시작하도록 선택하여 송신 트래픽에 대한 네트워킹 및 보안 설정을 사용자 지정할 수 있습니다. AWS App Runner 서비스가 Amazon Virtual Private Cloud(Amazon VPC)의 프라이빗 VPC에서 실행되는 애플리케이션에 액세스하도록 할 수 있습니다. 이렇게 하면 애플리케이션이에 연결하여 Amazon Virtual Private Cloud(Amazon VPC)에서 호스팅되는 다른 애플리케이션에 메시지를 보낼 수 있습니다. 예를 들어 Amazon RDS 데이터베이스, Amazon ElastiCache 및 프라이빗 VPC에서 호스팅되는 기타 프라이빗 서비스가 있습니다.

VPC 커넥터

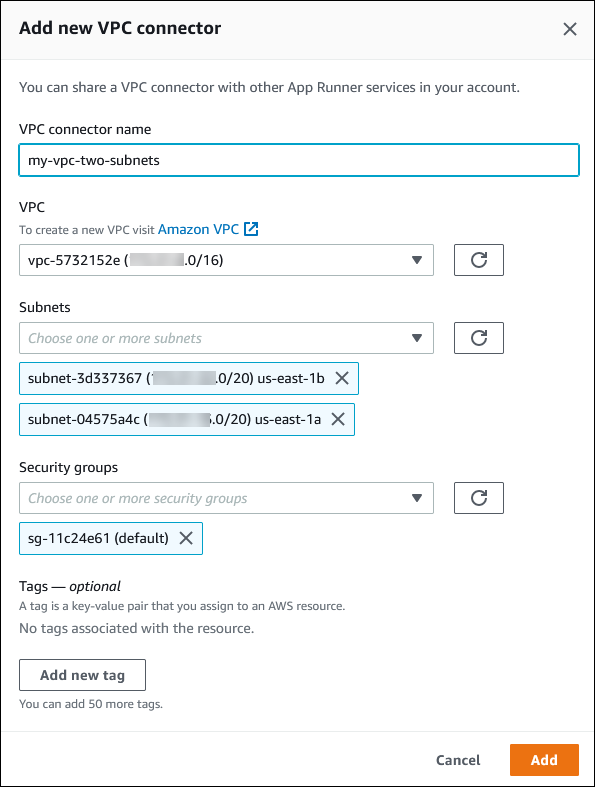

App Runner 콘솔에서 VPC 커넥터라는 VPC 엔드포인트를 생성하여 서비스를 VPC와 연결할 수 있습니다. VPC 커넥터를 생성하려면 VPC, 하나 이상의 서브넷 및 선택적으로 하나 이상의 보안 그룹을 지정합니다. VPC 커넥터를 구성한 후 하나 이상의 App Runner 서비스와 함께 사용할 수 있습니다.

일회성 지연 시간

아웃바운드 트래픽에 대한 사용자 지정 VPC 커넥터로 App Runner 서비스를 구성하는 경우 2~5분의 일회성 시작 지연 시간이 발생할 수 있습니다. 시작 프로세스는 VPC 커넥터가 다른 리소스에 연결할 준비가 될 때까지 기다렸다가 서비스 상태를 실행 중으로 설정합니다. 서비스를 처음 생성할 때 사용자 지정 VPC 커넥터를 사용하여 서비스를 구성하거나 나중에 서비스 업데이트를 수행하여 구성할 수 있습니다.

다른 서비스에 대해 동일한 VPC 커넥터 구성을 재사용하면 지연 시간이 발생하지 않습니다. VPC 커넥터 구성은 보안 그룹과 서브넷 조합을 기반으로 합니다. 지정된 VPC 커넥터 구성의 경우 지연 시간은 VPC 커넥터 Hyperplane ENIs(탄력적 네트워크 인터페이스)를 처음 생성하는 동안 한 번만 발생합니다.

사용자 지정 VPC 커넥터 및 AWS Hyperplane에 대해 자세히 알아보기

App Runner의 VPC 커넥터는 Network Load Balancer, NAT Gateway, AWS PrivateLink와 같은 여러 AWS 리소스 뒤에 있는 내부 Amazon 네트워크 시스템인 AWS Hyperplane을 기반으로 합니다. AWS Hyperplane 기술은 높은 공유 수준과 함께 높은 처리량과 짧은 지연 시간 기능을 제공합니다. VPC 커넥터를 생성하고 서비스와 연결하면 서브넷에 Hyperplane ENI가 생성됩니다. VPC 커넥터 구성은 보안 그룹과 서브넷 조합을 기반으로 하며 여러 App Runner 서비스에서 동일한 VPC 커넥터를 참조할 수 있습니다. 따라서 기본 Hyperplane ENIs App Runner 서비스에서 공유됩니다. 요청 로드를 처리하는 데 필요한 작업 수를 확장하여 VPC의 IP 공간을 보다 효율적으로 사용할 수 있게 되더라도 이러한 공유가 가능합니다. 자세한 내용은 AWS 컨테이너 블로그의 AWS App Runner VPC 네트워킹에 대한 심층 분석을

서브넷

각 서브넷은 특정 가용 영역에 있습니다. 고가용성을 위해 최소 3개의 가용 영역에서 서브넷을 선택하는 것이 좋습니다. 리전에 가용 영역이 3개 미만인 경우 지원되는 모든 가용 영역에서 서브넷을 선택하는 것이 좋습니다.

VPC의 서브넷을 선택할 때는 퍼블릭 서브넷이 아닌 프라이빗 서브넷을 선택해야 합니다. 이는 VPC 커넥터를 생성할 때 App Runner 서비스가 각 서브넷에 Hyperplane ENI를 생성하기 때문입니다. 각 Hyperplane ENI에는 프라이빗 IP 주소만 할당되고 AWSAppRunnerManaged 키의 태그로 태그가 지정됩니다. 퍼블릭 서브넷을 선택하면 App Runner 서비스를 실행할 때 오류가 발생합니다. 그러나 서비스가 인터넷 또는 다른 퍼블릭에 있는 일부 서비스에 액세스해야 하는 경우 섹션을 AWS 서비스참조하세요서브넷 선택 시 고려 사항 .

서브넷 선택 시 고려 사항

-

서비스를 VPC에 연결하면 아웃바운드 트래픽이 퍼블릭 인터넷에 액세스할 수 없습니다. 애플리케이션의 모든 아웃바운드 트래픽은 서비스가 연결된 VPC를 통해 전달됩니다. VPC에 대한 모든 네트워킹 규칙은 애플리케이션의 아웃바운드 트래픽에 적용됩니다. 즉, 서비스가 퍼블릭 인터넷 및 AWS APIs에 액세스할 수 없습니다. 액세스 권한을 얻으려면 다음 중 하나를 수행합니다.

-

액세스 AWS 서비스 하려는에 대한 VPC 엔드포인트를 설정합니다. 서비스는를 사용하여 Amazon VPC 내에 유지됩니다 AWS PrivateLink.

-

일부의 일부 가용 영역은 App Runner 서비스와 함께 사용할 수 있는 서브넷을 지원하지 AWS 리전 않습니다. 이러한 가용 영역에서 서브넷을 선택하면 서비스가 생성되거나 업데이트되지 않습니다. 이러한 상황에서 App Runner는 지원되지 않는 서브넷 및 가용 영역을 가리키는 자세한 오류 메시지를 제공합니다. 이 경우 요청에서 지원되지 않는 서브넷을 제거하여 문제를 해결한 다음 다시 시도하세요.

-

선택한 서브넷은 모두 IPv4 또는 듀얼 스택과 동일한 IP 주소 유형을 가져야 합니다.

보안 그룹

선택적으로 App Runner가 AWS 지정된 서브넷에서에 액세스하는 데 사용하는 보안 그룹을 지정할 수 있습니다. 보안 그룹을 지정하지 않으면 App Runner는 VPC의 기본 보안 그룹을 사용합니다. 기본 보안 그룹은 모든 아웃바운드 트래픽을 허용합니다.

보안 그룹을 추가하면 VPC 커넥터에 추가 보안 계층이 제공되므로 네트워크 트래픽을 더 잘 제어할 수 있습니다. VPC 커넥터는 애플리케이션의 아웃바운드 통신에만 사용됩니다. 아웃바운드 규칙을 사용하여 원하는 대상 엔드포인트와의 통신을 허용합니다. 또한 대상 리소스와 연결된 모든 보안 그룹에 적절한 인바운드 규칙이 있는지 확인해야 합니다. 그렇지 않으면 이러한 리소스는 VPC 커넥터 보안 그룹에서 오는 트래픽을 수락할 수 없습니다.

참고

서비스를 VPC와 연결해도 다음 트래픽은 영향을 받지 않습니다.

-

인바운드 트래픽 - 애플리케이션이 수신하는 수신 메시지는 연결된 VPC의 영향을 받지 않습니다. 메시지는 서비스와 연결되어 있고 VPC와 상호 작용하지 않는 퍼블릭 도메인 이름을 통해 라우팅됩니다.

-

App Runner 트래픽 - App Runner는 소스 코드 및 이미지 가져오기, 로그 푸시, 보안 암호 검색 등 사용자를 대신하여 여러 작업을 관리합니다. 이러한 작업이 생성하는 트래픽은 VPC를 통해 라우팅되지 않습니다.

가 Amazon VPC와 AWS App Runner 통합되는 방법에 대한 자세한 내용은 AWS App Runner VPC 네트워킹을 참조하세요

VPC 액세스 관리

참고

서비스에 대한 아웃바운드 트래픽 VPC 커넥터를 생성하는 경우 다음 서비스 시작 프로세스에는 일회성 지연 시간이 발생합니다. 새 서비스를 생성할 때 또는 이후에 서비스 업데이트를 통해이 구성을 설정할 수 있습니다. 자세한 내용은이 가이드일회성 지연 시간의 App Runner를 사용한 네트워킹 장의 섹션을 참조하세요.

다음 방법 중 하나를 사용하여 App Runner 서비스에 대한 VPC 액세스를 관리합니다.