Direct Connect Classic 연결 구성

기존 Direct Connect 연결이 있으면 Classic 연결을 구성합니다.

1단계: AWS 가입

Direct Connect를 사용하려면 계정이 있어야 합니다(아직 없는 경우).

AWS 계정에 등록

AWS 계정이 없는 경우 다음 절차에 따라 계정을 생성합니다.

AWS 계정에 가입

온라인 지시 사항을 따릅니다.

등록 절차 중 전화 또는 텍스트 메시지를 받고 전화 키패드로 확인 코드를 입력하는 과정이 있습니다.

AWS 계정 루트 사용자에 가입하면 AWS 계정 루트 사용자가 만들어집니다. 루트 사용자에게는 계정의 모든 AWS 서비스 및 리소스에 액세스할 권한이 있습니다. 보안 모범 사례는 사용자에게 관리 액세스 권한을 할당하고, 루트 사용자만 사용하여 루트 사용자 액세스 권한이 필요한 작업을 수행하는 것입니다.

AWS는 가입 절차 완료된 후 사용자에게 확인 이메일을 전송합니다. 언제든지 https://aws.amazon.com/

관리자 액세스 권한이 있는 사용자 생성

AWS 계정에 가입하고 AWS 계정 루트 사용자에 보안 조치를 한 다음, AWS IAM Identity Center을 활성화하고 일상적인 작업에 루트 사용자를 사용하지 않도록 관리 사용자를 생성합니다.

귀하의 AWS 계정 루트 사용자 보호

-

루트 사용자를 선택하고 AWS 계정이메일 주소를 입력하여 AWS Management 콘솔

에 계정 소유자로 로그인합니다. 다음 페이지에서 비밀번호를 입력합니다. 루트 사용자를 사용하여 로그인하는 데 도움이 필요하면 AWS 로그인 User Guide의 루트 사용자로 로그인을 참조하세요.

-

루트 사용자의 다중 인증(MFA)을 활성화합니다.

지침은 IAM 사용 설명서의 AWS 계정 루트 사용자용 가상 MFA 디바이스 활성화(콘솔)를 참조하세요.

관리자 액세스 권한이 있는 사용자 생성

-

IAM Identity Center를 활성화합니다.

지침은 AWS IAM Identity Center 사용 설명서의 AWS IAM Identity Center 설정을 참조하세요.

-

IAM Identity Center에서 사용자에게 관리 액세스 권한을 부여합니다.

IAM Identity Center 디렉터리를 ID 소스로 사용하는 방법에 대한 자습서는 AWS IAM Identity Center 사용 설명서의 기본 IAM Identity Center 디렉터리로 사용자 액세스 구성을 참조하세요.

관리 액세스 권한이 있는 사용자로 로그인

-

IAM IDentity Center 사용자로 로그인하려면 IAM Identity Center 사용자를 생성할 때 이메일 주소로 전송된 로그인 URL을 사용합니다.

IAM Identity Center 사용자로 로그인하는 데 도움이 필요한 경우 AWS 로그인 사용 설명서의 AWS 액세스 포털에 로그인을 참조하세요.

추가 사용자에게 액세스 권한 할당

-

IAM Identity Center에서 최소 권한 적용 모범 사례를 따르는 권한 세트를 생성합니다.

지침은 AWS IAM Identity Center 사용 설명서의 Create a permission set를 참조하세요.

-

사용자를 그룹에 할당하고, 그룹에 Single Sign-On 액세스 권한을 할당합니다.

지침은 AWS IAM Identity Center 사용 설명서의 Add groups를 참조하세요.

2단계: Direct Connect 전용 연결 요청

전용 연결의 경우 Direct Connect 콘솔을 사용하여 연결 요청을 제출할 수 있습니다. 호스팅 연결의 경우 AWS Direct Connect 파트너와 협력하여 호스팅 연결을 요청합니다. 다음 정보가 있는지 확인합니다.

-

필요한 포트 속도입니다. 연결 요청을 생성한 후에는 포트 속도를 변경할 수 없습니다.

-

연결이 종료될 Direct Connect 위치입니다.

참고

Direct Connect 콘솔을 사용하여 호스팅 연결을 요청할 수 없습니다. 대신 AWS Direct Connect 파트너에 연락하여 해당 파트너가 사용자를 대신하여 호스팅 연결을 생성하면 그 다음 이를 수락하면 됩니다. 다음 절차를 건너뛰고 호스팅 연결 수락 단원으로 이동합니다.

새로운 Direct Connect 연결을 생성하려면

https://console.aws.amazon.com/directconnect/v2/home

에서 Direct Connect 콘솔을 엽니다. -

탐색 창에서 연결을 선택한 다음 연결 생성을 선택합니다.

-

클래식을 선택합니다.

-

연결 생성 창의 연결 설정 아래에서 다음을 수행합니다.

-

이름에 연결의 이름을 입력합니다.

-

위치에서 적절한 Direct Connect 위치를 선택합니다.

-

해당되는 경우, [Sub Location]에서 사용자 또는 사용자의 네트워크 공급자와 가장 가까운 층을 선택합니다. 이 옵션은 해당 위치가 건물의 여러 층에 MMR(meet-me room)을 갖고 있는 경우에만 사용할 수 있습니다.

-

포트 속도에서 연결 대역폭을 선택합니다.

-

온프레미스는 이 연결을 사용하여 데이터 센터에 연결할 때 파트너를 통해 연결Direct Connect을 선택합니다.

-

서비스 공급자에 대해 AWS Direct Connect 파트너를 선택합니다. 목록에 없는 공급자를 이용하는 경우 기타를 선택합니다.

-

서비스 제공업체로 기타를 선택한 경우, 다른 제공업체의 이름에는 사용하는 파트너의 이름을 입력합니다.

-

(선택) 태그를 추가하거나 제거할 수 있습니다.

[태그 추가] 태그 추가(Add tag)를 선택하고 다음을 수행합니다.

키(Key)에 키 이름을 입력합니다.

값에 키 값을 입력합니다.

[태그 제거] 태그 옆에 있는 태그 제거를 선택합니다.

-

-

연결 생성을 선택합니다.

AWS가 요청을 검토하고 연결용 포트를 프로비저닝하려면 영업일 기준 최대 72시간이 걸릴 수 있습니다. 이 시간 동안 사용 사례 또는 지정된 위치에 대한 추가 정보를 요청하는 이메일을 받을 수 있습니다. 이 이메일은 AWS에 가입할 때 사용한 이메일 주소로 발송됩니다. 7일 이내에 응답해야 하며, 그렇지 않으면 연결이 삭제됩니다.

자세한 내용은 Direct Connect 전용 및 호스팅 연결 섹션을 참조하세요.

호스팅 연결 수락

먼저 Direct Connect 콘솔에서 호스팅 연결을 수락해야 가상 인터페이스를 생성할 수 있습니다. 이 단계는 호스팅된 연결에만 적용됩니다.

호스팅 가상 인터페이스를 수락하려면

https://console.aws.amazon.com/directconnect/v2/home

에서 Direct Connect 콘솔을 엽니다. -

탐색 창에서 연결을 선택합니다.

-

호스팅된 연결을 선택한 다음 수락을 선택합니다.

수락을 선택합니다.

(전용 연결) 3단계: LOA-CFA 다운로드

연결을 요청한 후에는 다운로드할 수 있는 LOA-CFA(Letter of Authorization and Connecting Facility Assignment)를 제공하거나 추가 정보를 요청하는 이메일을 보냅니다. LOA-CFA는 AWS 연결에 대한 승인이며, 콜로케이션 공급자 또는 네트워크 공급자가 교차 네트워크 연결(교차 연결)을 설정하기 위해 필요합니다.

LOA-CFA를 다운로드하려면

https://console.aws.amazon.com/directconnect/v2/home

에서 Direct Connect 콘솔을 엽니다. -

탐색 창에서 연결을 선택합니다.

-

연결을 선택하고 세부 정보 보기를 선택합니다.

-

LOA-CFA 다운로드를 선택합니다.

LOA-CFA는 PDF 파일로 컴퓨터에 다운로드됩니다.

참고

이 링크가 활성화되지 않았다면 아직 LOA-CFA를 다운로드할 수 없는 것입니다. 추가 정보 요청 이메일이 있는지 확인하십시오. 여전히 링크를 사용할 수 없을 경우, 또는 영업시간 기준 72시간 후에도 이메일을 수신하지 못한 경우 AWS Support

에 문의하십시오. -

LOA-CFA를 다운로드한 후 다음 중 하나를 수행합니다.

-

AWS Direct Connect 파트너 또는 네트워크 공급자와 협력 중인 경우 Direct Connect 위치에서 사용자 대신 교차 연결을 주문할 수 있도록 이들에게 LOA-CFA를 보냅니다. APN 멤버나 네트워크 공급자가 교차 연결을 대신 주문할 수 없는 경우, 코로케이션 공급자에게 직접 연락할 수 있습니다.

-

Direct Connect 위치에 장비가 있는 경우 코로케이션 공급자에게 연락하여 교차 네트워크 연결을 요청합니다. 코로케이션 공급자의 고객이어야 합니다. 또한 콜로케이션 공급자에게 AWS 라우터 연결을 승인하는 LOA-CFA와 네트워크 연결에 필요한 정보를 제공해야 합니다.

-

Direct Connect여러 사이트로 등재된 위치(예: Equinix DC1-DC6 & DC10-DC11)는 캠퍼스로 설정됩니다. 사용자 또는 네트워크 공급자의 장비가 이러한 사이트에 있는 경우 다른 캠퍼스 건물에 있더라도 할당된 포트에 대한 교차 연결을 요청할 수 있습니다.

중요

캠퍼스는 하나의 Direct Connect 위치로 간주됩니다. 높은 가용성을 얻으려면 여러 Direct Connect 위치로 연결을 구성하십시오.

사용자 또는 네트워크 공급자가 물리적 연결 설정에 문제를 겪는 경우 계층 1(물리 계층) 문제 해결 단원을 참조하십시오.

4단계: 가상 인터페이스 생성

Direct Connect 연결 사용을 시작하려면 가상 인터페이스를 만들어야 합니다. 가상 프라이빗 인터페이스를 생성하여 VPC에 연결할 수 있습니다. 또는 퍼블릭 가상 인터페이스를 생성하여 VPC에 없는 퍼블릭 AWS 서비스에 연결할 수 있습니다. VPC에 대한 프라이빗 가상 인터페이스를 만드는 경우, 연결할 VPC마다 하나의 프라이빗 가상 인터페이스가 필요합니다. 예를 들어 3개의 VPC에 연결하려면 프라이빗 가상 인터페이스도 3개가 필요합니다.

시작하기 전에 다음 정보가 있는지 확인하십시오.

| 리소스 | 필수 정보 |

|---|---|

| 연결 | 가상 인터페이스를 생성하려는 Direct Connect 연결 또는 링크 집계 그룹(LAG)입니다. |

| Virtual interface name(가상 인터페이스 이름 | 가상 인터페이스의 이름입니다. |

| Virtual interface owner(가상 인터페이스 소유자 | 다른 계정을 위해 가상 인터페이스를 생성하는 경우 다른 계정의 AWS 계정 ID가 필요합니다. |

| (프라이빗 가상 인터페이스만 해당) Connection(연결) | 동일한 AWS 리전의 VPC에 연결하려면 VPC용 가상 프라이빗 게이트웨이가 필요합니다. BGP 세션의 Amazon 측 ASN은 가상 프라이빗 게이트웨이에서 상속됩니다. 가상 프라이빗 게이트웨이를 생성할 때 고유한 프라이빗 ASN을 지정할 수 있습니다. 그렇지 않으면 Amazon이 기본 ASN을 제공합니다. 자세한 내용은 Amazon VPC 사용 설명서의 가상 프라이빗 게이트웨이 생성을 참조하십시오. Direct Connect 게이트웨이를 통해 VPC에 연결하려면 Direct Connect 게이트웨이가 필요합니다. 자세한 정보는 Direct Connect 게이트웨이를 참조하십시오. |

| VLAN | 연결에서 아직 사용 중이 아닌 고유한 VLAN(Virtual Local Area Network) 태그입니다. 값은 1~4094이고 Ethernet 802.1Q 표준을 준수해야 합니다. 이 태그는 Direct Connect 연결을 통과하는 트래픽에 필요합니다. 호스팅 연결이 있는 경우 AWS Direct Connect 파트너가 이 값을 제공합니다. 가상 인터페이스를 생성한 후에는 이 값을 수정할 수 없습니다. |

| 피어 IP 주소 | 가상 인터페이스는 IPv4, IPv6 또는 하나씩(듀얼 스택)에 대해 BGP 피어링 세션을 지원할 수 있습니다. Amazon 풀의 Elastic IP(EIP) 또는 고유 IP 주소 가져오기(BYOIP)를 사용하여 퍼블릭 가상 인터페이스를 생성하지 마세요. 동일한 가상 인터페이스에서 동일한 IP 주소를 사용하는 제품군에 대해 여러 BGP 세션을 생성할 수 없습니다. BGP 피어링 세션용 가상 인터페이스의 각 엔드에 할당된 IP 주소 범위입니다.

|

| Address family(주소 패밀리 | BGP 피어링 세션이 IPv4를 통하는지 또는 IPv6를 통하는지를 표시합니다. |

| BGP information(BGP 정보 |

|

| (퍼블릭 가상 인터페이스만 해당) Prefixes you want to advertise(공급할 접두사) | BGP를 통해 공급할 퍼블릭 IPv4 경로 또는 IPv6 경로입니다. BGP를 사용하는 접두사를 적어도 하나, 최대 1,000개까지 보급해야 합니다.

|

| (프라이빗 및 트랜짓 가상 인터페이스만 해당) 점보 프레임 | Direct Connect를 통한 패킷의 최대 전송 단위(MTU)입니다. 기본값은 1500입니다. 가상 인터페이스의 MTU를 9001(점보 프레임)로 설정하면, 점보 프레임을 지원하도록 업데이트되지 않은 경우 기본 물리적 연결로 업데이트될 수 있습니다. 연결을 업데이트하면 연결과 관련된 모든 가상 인터페이스의 네트워크 연결이 최대 30초 동안 중단됩니다. 점보 프레임은 Direct Connect에서 전파된 경로에만 적용됩니다. 가상 프라이빗 게이트웨이를 가리키는 라우팅 테이블에 정적 경로를 추가하면 정적 경로를 통해 라우팅된 트래픽은 1500 MTU를 사용하여 전송됩니다. 연결 또는 가상 인터페이스가 점보 프레임을 지원하는지 확인하려면 Direct Connect 콘솔에서 해당 항목을 선택하고 가상 인터페이스 일반 구성 페이지에서 점보 프레임 가능을 찾습니다. |

퍼블릭 접두사 또는 ASN이 ISP 또는 네트워크 사업자에 속하는 경우, 추가 정보를 요청합니다. 이것은 공식 회사 편지지를 사용하는 문서가 될 수도 있고 네트워크 접두사/ASN을 사용자가 사용할 수 있음을 확인하는, 회사 도메인 이름에서 전송된 이메일이 될 수도 있습니다.

프라이빗 가상 인터페이스 및 퍼블릭 가상 인터페이스의 경우 네트워크 연결의 최대 전송 단위(MTU)는 연결을 통해 전달될 수 있는 최대 허용 가능 패킷의 크기(바이트)입니다. 프라이빗 가상 인터페이스의 MTU는 1500 또는 9001(점보 프레임)일 수 있습니다. 전송 가상 인터페이스의 MTU는 1500 또는 8500(점보 프레임)일 수 있습니다. 인터페이스를 만들 때 또는 만든 후 업데이트할 때 MTU를 지정할 수 있습니다. 가상 인터페이스의 MTU를 8500(점보 프레임) 또는 9001(점보 프레임)로 설정하면, 점보 프레임을 지원하도록 업데이트되지 않은 경우 기본 물리적 연결로 업데이트될 수 있습니다. 연결을 업데이트하면 연결과 관련된 모든 가상 인터페이스의 네트워크 연결이 최대 30초 동안 중단됩니다. 연결 또는 가상 인터페이스가 점보 프레임을 지원하는지 확인하려면 Direct Connect 콘솔에서 해당 항목을 선택하고 요약 탭에서 점보 프레임 가능을 찾습니다.

퍼블릭 가상 인터페이스를 만드는 경우, AWS가 요청을 검토하고 승인하는 데 영업일 기준 최대 72시간이 걸릴 수 있습니다.

비 VPC 서비스에 연결되는 가상 퍼블릭 인터페이스를 프로비저닝하려면

https://console.aws.amazon.com/directconnect/v2/home

에서 Direct Connect 콘솔을 엽니다. -

탐색 창에서 가상 인터페이스를 선택합니다.

-

가상 인터페이스 생성을 선택합니다.

-

Virtual interface type(가상 인터페이스 유형) 아래에서 유형에 대해 퍼블릭을 선택합니다.

-

Public virtual interface settings(퍼블릭 가상 인터페이스 설정) 아래에서 다음을 수행합니다.

-

가상 인터페이스 이름에 가상 인터페이스의 이름을 입력합니다.

-

연결에서 이 인터페이스에 사용할 Direct Connect 연결을 선택합니다.

-

VLAN에 VLAN(Virtual Local Area Network)의 ID 번호를 입력합니다.

-

BGP ASN의 경우 새 가상 인터페이스에 대한 온프레미스 피어 라우터의 BGP(Border Gateway Protocol) 자율 시스템 번호를 입력합니다. 유효한 값은 1~4294967294입니다. 여기에는 ASNs(1-2147483647) 및 Long ASNs(1-4294967294)에 대한 지원이 모두 포함됩니다. ASNs 및 Long ASNs에 대한 자세한 내용은 Direct Connect에서 Long ASN 지원를 참조하십시오.

-

-

추가 설정 아래에서 다음을 수행합니다.

-

IPv4 BGP 또는 IPv6 피어를 구성하려면 다음을 수행합니다.

[IPv4] IPv4 BGP 피어를 구성하려면 IPv4를 선택하고 다음을 수행합니다.

-

이러한 IP 주소를 자체적으로 지정하려면 사용자 라우터 피어 IP에 Amazon이 트래픽을 전송해야 하는 IPv4 CIDR 대상 주소를 입력합니다.

-

Amazon 라우터 피어 IP에 AWS로 트래픽을 전송하는 데 사용할 IPv4 CIDR 주소를 입력합니다.

[IPv6] IPv6 BGP 피어를 구성하려면 IPv6을 선택합니다. 피어 IPv6 주소는 Amazon의 IPv6 주소 풀에서 자동으로 할당됩니다. 사용자 지정 IPv6 주소는 지정할 수 없습니다.

-

-

직접 BGP 키를 제공하려면 BGP MD5 키를 입력합니다.

값을 입력하지 않으면 BGP 키가 생성됩니다.

-

접두사를 Amazon에 공급하려면 공급할 접두사에 가상 인터페이스를 통해 트래픽이 라우팅되는 IPv4 CIDR 대상 주소(쉼표로 구분됨)를 입력합니다.

-

(선택) 태그를 추가하거나 제거할 수 있습니다.

[태그 추가] 태그 추가(Add tag)를 선택하고 다음을 수행합니다.

-

키(Key)에 키 이름을 입력합니다.

-

값에 키 값을 입력합니다.

[태그 제거] 태그 옆에 있는 태그 제거를 선택합니다.

-

-

-

가상 인터페이스 생성을 선택합니다.

VPC에 프라이빗 가상 인터페이스를 프로비저닝하려면

https://console.aws.amazon.com/directconnect/v2/home

에서 Direct Connect 콘솔을 엽니다. -

탐색 창에서 가상 인터페이스를 선택합니다.

-

가상 인터페이스 생성을 선택합니다.

-

Virtual interface type(가상 인터페이스 유형) 아래에서 유형에 대해 프라이빗을 선택합니다.

-

Private virtual interface settings(프라이빗 가상 인터페이스 설정) 아래에서 다음을 수행합니다.

-

가상 인터페이스 이름에 가상 인터페이스의 이름을 입력합니다.

-

연결에서 이 인터페이스에 사용할 Direct Connect 연결을 선택합니다.

-

게이트웨이 유형에 가상 프라이빗 게이트웨이 또는 Direct Connect 게이트웨이를 선택합니다.

-

가상 인터페이스 소유자는 다른 AWS 계정을 선택한 다음 AWS 계정을 입력합니다.

-

가상 프라이빗 게이트웨이에 이 인터페이스에 사용할 가상 프라이빗 게이트웨이를 선택합니다.

-

VLAN에 VLAN(Virtual Local Area Network)의 ID 번호를 입력합니다.

-

BGP ASN의 경우 새 가상 인터페이스에 대한 온프레미스 피어 라우터의 Border Gateway Protocol 자율 시스템 번호를 입력합니다.

유효한 값은 1~4294967294입니다. 여기에는 ASNs(1–2147483647) 및 Long ASNs(1–4294967294) 모두에 대한 지원이 포함됩니다. ASNs 및 Long ASNs에 대한 자세한 내용은 Direct Connect에서 Long ASN 지원를 참조하십시오.

-

-

추가 설정에서 다음을 수행합니다:

-

IPv4 BGP 또는 IPv6 피어를 구성하려면 다음을 수행합니다.

[IPv4] IPv4 BGP 피어를 구성하려면 IPv4를 선택하고 다음을 수행합니다.

-

이러한 IP 주소를 자체적으로 지정하려면 사용자 라우터 피어 IP에 Amazon이 트래픽을 전송해야 하는 IPv4 CIDR 대상 주소를 입력합니다.

-

Amazon 라우터 피어 IP에 AWS(으)로 트래픽을 전송하는 데 사용할 IPv4 CIDR 주소를 입력합니다.

중요

AWS Direct Connect 가상 인터페이스를 구성할 때, RFC 1918에 따른 사설 IP 주소를 직접 지정하거나 다른 주소 체계를 사용하거나, point-to-point 연결을 위해 RFC 3927의 169.254.0.0/16 IPv4 링크 로컬 범위에서 할당되는 AWS IPv4 /29 CIDR 주소를 선택할 수도 있습니다. 이러한 point-to-point 연결은 고객 게이트웨이 라우터와 Direct Connect 엔드포인트 간 eBGP 피어링에만 사용해야 합니다. VPC 트래픽 또는 AWS Site-to-Site Private IP VPN, Transit Gateway Connect와 같은 터널링 목적의 경우, point-to-point 연결 대신 고객 게이트웨이 라우터의 루프백 또는 LAN 인터페이스를 소스 또는 대상 주소로 사용할 것을 AWS은(는) 권장합니다.

-

RFC 1918에 대한 자세한 내용은 프라이빗 인터넷의 주소 할당

을 참조하세요. -

RFC 3927에 대한 자세한 내용은 IPv4 링크-로컬 주소의 동적 구성

을 참조하세요.

-

[IPv6] IPv6 BGP 피어를 구성하려면 IPv6을 선택합니다. 피어 IPv6 주소는 Amazon의 IPv6 주소 풀에서 자동으로 할당됩니다. 사용자 지정 IPv6 주소는 지정할 수 없습니다.

-

-

MTU(최대 전송 단위)를 1500(기본값)에서 9001(점보 프레임)로 변경하려면 Jumbo MTU (MTU size 9001)(점보 MTU(MTU 크기 9001))를 선택합니다.

(선택 사항) SiteLink 활성화에서 활성화를 선택하여 Direct Connect 접속 지점 간의 직접 연결을 활성화합니다.

-

(선택) 태그를 추가하거나 제거할 수 있습니다.

[태그 추가] 태그 추가(Add tag)를 선택하고 다음을 수행합니다.

키(Key)에 키 이름을 입력합니다.

값에 키 값을 입력합니다.

[태그 제거] 태그 옆에 있는 태그 제거를 선택합니다.

-

-

가상 인터페이스 생성을 선택합니다.

-

BGP 장치를 사용하여 퍼블릭 VIF 연결에 사용하는 네트워크를 알려야 합니다.

5단계: 라우터 구성 다운로드

Direct Connect 연결을 위한 가상 인터페이스를 생성한 후에는 라우터 구성 파일을 다운로드할 수 있습니다. 이 파일에는 프라이빗 또는 퍼블릭 가상 인터페이스에 사용할 라우터를 구성하는 데 필요한 명령이 포함되어 있습니다.

라우터 구성을 다운로드하려면

https://console.aws.amazon.com/directconnect/v2/home

에서 Direct Connect 콘솔을 엽니다. -

탐색 창에서 가상 인터페이스를 선택합니다.

-

연결을 선택하고 세부 정보 보기를 선택합니다.

-

라우터 구성 다운로드를 선택합니다.

-

라우터 구성 다운로드에서 다음을 수행합니다.

-

공급업체에서 라우터의 제조업체를 선택합니다.

-

플랫폼에서 라우터의 모델을 선택합니다.

-

소프트웨어에서 라우터의 소프트웨어 버전을 선택합니다.

-

-

Download(다운로드)를 선택한 다음 라우터에 적합한 구성을 사용하여 Direct Connect에 연결할 수 있는지 확인합니다.

라우터를 수동으로 구성하는 방법에 대한 자세한 내용은 라우터 구성 파일 다운로드를 참조하십시오.

라우터를 구성한 후 가상 인터페이스의 상태가 UP으로 바뀝니다. 가상 인터페이스가 여전히 down 상태이고 Direct Connect 디바이스의 피어 IP 주소를 ping할 수 없다면 계층 2(데이터 링크) 문제 해결 단원을 참조하십시오. 피어 IP 주소를 ping할 수 있다면 계층 3/4(네트워크/전송) 문제 해결 단원을 참조하십시오. BGP 피어링 세션이 설정되었지만 트래픽을 라우팅할 수 없다면 라우팅 문제 해결 단원을 참조하십시오.

6단계: 가상 인터페이스 확인

AWS 클라우드 또는 Amazon VPC에 대한 가상 인터페이스를 구성한 후에는 다음 절차에 따라 AWS Direct Connect 연결을 확인할 수 있습니다.

AWS 클라우드에 대한 가상 인터페이스 연결을 확인하는 방법

-

traceroute를 실행하고 Direct Connect 식별자가 네트워크 추적에 있는지 확인합니다.

Amazon VPC에 대한 가상 인터페이스 연결을 확인하는 방법

-

Amazon Linux AMI 같이 ping할 수 있는 AMI를 사용하여 가상 프라이빗 게이트웨이에 연결되는 VPC로 EC2 인스턴스를 시작합니다. Amazon EC2 콘솔의 인스턴스 시작 마법사를 사용하면 빠른 시작 탭에서 Amazon Linux AMI를 사용할 수 있습니다. 자세한 내용은 Amazon EC2 사용 설명서의 인스턴스 시작을 참조하세요. 인스턴스와 연결되는 보안 그룹이 인바운드 ICMP 트래픽을 허용하는 규칙을 포함해야 합니다(핑 요청을 위해).

-

인스턴스가 실행되고 나면 프라이빗 IPv4 주소(예: 10.0.0.4)를 얻게 됩니다. Amazon EC2 콘솔에 주소가 인스턴스 세부 정보의 일부로 표시됩니다.

-

프라이빗 IPv4 주소를 ping하고 응답을 받습니다.

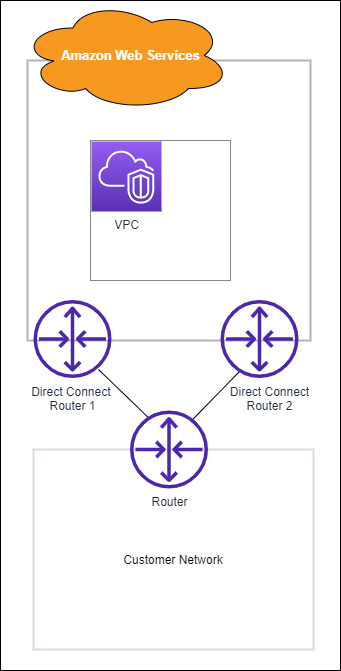

(권장 사항) 7단계: 중복 연결 구성

장애 조치로, 그림에 표시된 것처럼 AWS에 2개의 전용 연결을 요청하고 구성하는 것이 좋습니다. 이러한 연결은 네트워크에 있는 한 두개의 라우터에서 종료될 수 있습니다.

2개의 전용 연결을 프로비저닝할 경우 서로 다른 구성을 선택할 수 있습니다.

-

액티브/액티브(BGP 다중 경로). 기본 구성으로, 두 연결이 모두 활성화됩니다. Direct Connect는 동일한 위치 내의 여러 가상 인터페이스로의 다중 경로 지정을 지원하며, 트래픽은 흐름을 기반으로 인터페이스 간에 로드 공유됩니다. 한 연결을 사용할 수 없게 될 경우 모든 트래픽이 다른 연결을 통해 라우팅됩니다.

-

액티브/패시브(failover). 한 연결이 트래픽을 처리하는 동안 다른 연결은 대기 상태에 있습니다. 액티브 연결을 사용할 수 없게 될 경우 모든 트래픽이 패시브 연결을 통해 라우팅됩니다. 수동적 링크가 되도록 링크 중 하나에 대한 라우팅 앞에 AS 경로를 추가해야 합니다.

연결을 구성하는 방법은 중복성에 영향을 미치지 않지만 두 연결을 통해 데이터가 라우팅되는 방식을 결정하는 정책에는 영향을 미칩니다. 두 연결을 모두 액티브로 구성하는 것이 좋습니다.

중복성을 위해 VPN 연결을 사용하는 경우 상태 확인 및 장애 조치 메커니즘을 구현해야 합니다. 다음 구성 중 하나를 사용하는 경우 새 네트워크 인터페이스로 라우팅하려면 라우팅 테이블의 라우팅을 확인해야 합니다.

-

라우팅에 사용자 자신의 고유한 인스턴스를 사용합니다. 예를 들어 해당 인스턴스는 방화벽입니다.

-

VPN 연결을 종료하는 사용자 자신의 고유한 인스턴스를 사용합니다.

높은 가용성을 얻으려면 여러 Direct Connect 위치로 연결을 구성할 것을 적극 권장합니다.

Direct Connect 복원력에 대한 자세한 내용은 Direct Connect 복원력 권장 사항