기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AD Connector와의 연결 시작하기

AD Connector를 사용하면 기존 엔터프라이즈 AWS Directory Service 에 연결할 수 있습니다Active Directory. 기존 디렉터리에 연결되면 모든 디렉터리 데이터가 도메인 컨트롤러에 그대로 남게 됩니다. AWS Directory Service 는 디렉터리 데이터를 복제하지 않습니다.

AD Connector 사전 조건

AD Connector를 사용하여 기존 디렉터리에 연결하려면 다음 사항이 필요합니다.

- Amazon VPC

-

다음을 통해 VPC 설정:

-

최소 2개의 서브넷. 각 서브넷은 서로 다른 가용 영역에 있어야 합니다.

-

가상 프라이빗 네트워크(VPN) 연결 또는 AWS Direct Connect을 통해 VPC를 기존 네트워크에 연결해야 합니다.

-

VPC는 기본 하드웨어 테넌시를 가지고 있어야 합니다.

AWS Directory Service 는 두 개의 VPC 구조를 사용합니다. 디렉터리를 구성하는 EC2 인스턴스는 AWS 계정 외부에서 실행되며에서 관리합니다 AWS.

ETH0및ETH1라는 2개의 어댑터가 있습니다.ETH0는 관리 어댑터로써 계정 외부에 위치합니다.ETH1는 계정 내부에서 생성됩니다.디렉터리의

ETH0네트워크에서 관리 IP 범위는 디렉터리를 배포할 경우 VPC와 충돌하지 않도록 보장하기 위해 프로그래밍 방식으로 선택합니다. 이 IP 범위는 다음 페어 중 하나일 수 있습니다(디렉터리가 2개의 서브넷에서 실행되기 때문에).-

10.0.1.0/24 & 10.0.2.0/24

-

169.254.0.0/16

-

192.168.1.0/24 & 192.168.2.0/24

ETH1CIDR의 첫 번째 옥텟을 확인하여 충돌을 방지합니다. 10으로 시작할 경우, 192.168.1.0/24 및 192.168.2.0/24 서브넷의 192.168.0.0/16 VPC를 선택합니다. 첫 번째 옥텟이 10 이외의 수일 경우, 10.0.1.0/24 및 10.0.2.0/24 서브넷의 10.0.0.0/16 VPC를 선택합니다.선택 알고리즘은 VPC 상의 라우팅을 포함하지 않습니다. 따라서 이 시나리오에서 IP 라우팅 충돌 결과가 있을 수 없습니다.

자세한 내용은 Amazon VPC 사용 설명서에서 다음 주제를 참조하세요.

에 대한 자세한 내용은 AWS Direct Connect 사용 설명서를 AWS Direct Connect참조하세요.

-

- 기존 Active Directory

-

Active Directory 도메인을 사용하여 기존 네트워크에 연결해야 합니다.

참고

AD Connector는 단일 레이블 도메인

을 지원하지 않습니다. 이 Active Directory 도메인의 기능 수준은

Windows Server 2003이상이어야 합니다. AD Connector는 Amazon EC2 인스턴스에 호스팅된 도메인으로의 연결도 지원합니다.참고

AD Connector는 Amazon EC2 도메인 조인 기능과 조합으로 사용될 경우 RODC(읽기 전용 도메인 컨트롤러)를 지원하지 않습니다.

- 서비스 계정

-

다음과 같은 권한이 부여된 기존 디렉터리의 서비스 계정에 대한 자격 증명을 가지고 있어야 합니다.

-

사용자 및 그룹 읽기 - 필수

-

도메인에 컴퓨터 조인 - 원활한 도메인 조인 및 WorkSpaces를 사용하는 경우에만 필수

-

컴퓨터 객체 생성 - 원활한 도메인 조인 및 WorkSpaces를 사용하는 경우에만 필수

-

서비스 계정 암호는 암호 요구 사항을 준수해야 AWS 합니다. AWS 암호는 다음과 같아야 합니다.

-

길이는 8자에서 128자 사이입니다.

-

다음 네 범주 중 세 개에 해당하는 문자를 1자 이상 포함합니다.

-

소문자(a~z)

-

대문자(A-Z)

-

숫자(0-9)

-

영숫자 외의 특수 문자(~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

-

자세한 내용은 서비스 계정에 권한 위임 단원을 참조하십시오.

참고

AD Connector는 AWS 애플리케이션의 인증 및 권한 부여에 Kerberos를 사용합니다. LDAP는 사용자 및 그룹 객체 조회(읽기 작업)에만 사용됩니다. LDAP 트랜잭션에서는 아무것도 변경할 수 없으며 보안 인증 정보가 일반 텍스트로 전달되지 않습니다. 인증은 Kerberos 티켓을 사용하여 사용자로서 LDAP 작업을 수행하는 AWS 내부 서비스에서 처리됩니다.

-

- 사용자 권한

-

모든 Active Directory 사용자는 자신의 속성을 읽을 수 있는 권한이 있어야 합니다. 다음 속성을 지정합니다.

-

GivenName

-

SurName

-

Mail

-

SamAccountName

-

UserPrincipalName

-

UserAccountControl

-

MemberOf

기본적으로 Active Directory 사용자는 이러한 속성에 대한 읽기 권한이 부여되어 있습니다. 그러나 관리자가 시간이 지나면 이러한 권한을 수정할 수 있으므로, 처음 AD Connector를 설정하기 전에 사용자가 이러한 읽기 권한을 보유하는지 확인해야 합니다.

-

- IP 주소

-

기존 디렉터리에서 두 개의 DNS 서버 또는 도메인 컨트롤러의 IP 주소를 가져옵니다.

AD Connector는 디렉터리를 연결할 때

_ldap._tcp.및<DnsDomainName>_kerberos._tcp.SRV 레코드를 획득하므로 이들 서버에는 SRV 레코드가 포함되어야 합니다. AD Connector는 LDAP와 Kerberos 서비스 모두를 제공하는 공통 도메인 컨트롤러를 찾으려고 시도하므로 이들 SRV 레코드에는 적어도 한 개의 공통 도메인 컨트롤러가 포함되어야 합니다. SRV 레코드에 대한 자세한 내용은 Microsoft TechNet의 SRV 리소스 레코드<DnsDomainName>를 참조하세요. - 서브넷용 포트

-

AD 커넥터가 기존 Active Directory 도메인 컨트롤러로 디렉터리 요청을 리디렉션하려면 기존 네트워크의 방화벽에서 Amazon VPC의 두 서브넷에 대해 CIDR에 다음 포트가 열려 있어야 합니다.

-

TCP/UDP 53 - DNS

-

TCP/UDP 88 - Kerberos 인증

-

TCP/UDP 389 - LDAP

이들은 Amazon VPC가 디렉터리에 연결하기 위해 필요한 최소 포트입니다. 특정 구성에서는 추가 포트를 개방해야 하는 경우도 있습니다.

AD 커넥터 및 Amazon WorkSpaces 사용하려면 도메인 컨트롤러에 대해 DisableVLVSupportLDAP 속성을 0으로 설정해야 합니다. 도메인 컨트롤러의 기본 설정입니다. DisableVLVSupportLDAP 속성이 활성화된 경우 AD 커넥터는 디렉터리의 사용자를 쿼리할 수 없습니다. 이렇게 하면 AD 커넥터가 Amazon WorkSpaces에서 작동하지 않습니다.

참고

기존 Active Directory 도메인의 DNS 서버 또는 도메인 컨트롤러 서버가 VPC 내에 있는 경우 해당 서버와 연결된 보안 그룹에서 위의 포트를 VPC에 있는 두 서브넷의 CIDR에 개방해야 합니다.

추가 포트 요구 사항은 Microsoft 설명서의 AD 및 AD DS 포트 요구 사항

을 확인하세요. -

- Kerberos 사전 인증

-

사용자 계정에서 Kerberos 사전 인증이 활성화되어 있어야 합니다. 이 설정을 활성화하는 방법에 대한 자세한 지침은 Kerberos 사전 인증이 활성화되었는지 확인 단원을 참조하세요. 이 설정에 대한 일반 정보는 Microsoft TechNet의 사전 승인

을 참조하세요. - 암호화 유형

-

AD Connector에서는 Kerberos를 통해 Active Directory 도메인 컨트롤러에 인증할 때 다음과 같은 암호 유형을 지원합니다.

-

AES-256-HMAC

-

AES-128-HMAC

-

RC4-HMAC

-

AWS IAM Identity Center 사전 조건

AD Connector와 함께 IAM Identity Center를 사용하려는 경우 다음 사항이 맞는지 확인해야 합니다.

-

AD 커넥터는 AWS 조직의 관리 계정에 설정됩니다.

-

IAM Identity Center의 인스턴스가 AD Connector가 설정된 동일한 리전에 있습니다.

자세한 내용은 AWS IAM Identity Center 사용 설명서의 IAM Identity Center 사전 조건을 참조하세요.

다중 인증 사전 조건

AD Connector 디렉터리에서 다중 인증을 지원하려면 다음이 필요합니다.

-

두 개의 클라이언트 엔드포인트가 있는 기존 네트워크의 RADIUS(Remote Authentication Dial-In User Service)

서버입니다. RADIUS 클라이언트 엔드포인트에 대한 요구 사항은 다음과 같습니다. -

엔드포인트를 생성하려면 AWS Directory Service 서버의 IP 주소가 필요합니다. 이 IP 주소는 디렉터리 세부 정보의 [Directory IP Address] 필드에서 가져올 수 있습니다.

-

두 RADIUS 엔드포인트에서 동일한 공유 보안 코드를 사용해야 합니다.

-

-

기존 네트워크는 AWS Directory Service 서버의 기본 RADIUS 서버 포트(1812)를 통한 인바운드 트래픽을 허용해야 합니다.

-

RADIUS 서버와 기존 디렉터리 간에 사용자 이름이 동일해야 합니다.

MFA와 AD Connector를 함께 사용하는 방법에 대한 자세한 내용은 AD Connector에 대한 다중 인증 활성화 단원을 참조하세요.

서비스 계정에 권한 위임

기존 디렉터리에 연결하려면 특정 권한이 위임된 기존 디렉터리의 AD Connector 서비스 계정에 대한 보안 인증이 있어야 합니다. Domain Admins(도메인 관리자) 그룹 멤버라면 이 디렉터리에 연결하기에 충분한 권한이 있지만, 모범 사례에 따르자면 디렉터리 연결에 필요한 최소한의 권한만 가진 서비스 계정을 사용해야 합니다. 다음 절차에서는 라는 새 그룹을 생성하고 Connectors이 그룹에 연결하는 데 필요한 권한을 위임한 AWS Directory Service 다음이 그룹에 새 서비스 계정을 추가하는 방법을 보여줍니다.

이 절차는 디렉터리에 조인된 컴퓨터 상에서 수행해야 하며, [Active Directory User and Computers] MMC 스냅인이 설치되어 있어야 합니다. 또한 도메인 관리자로 로그인해야 합니다.

서비스 계정에 권한을 위임하려면

-

[Active Directory User and Computers]를 열고 탐색 트리에서 도메인 루트를 선택합니다.

-

왼쪽 창의 목록에서 [Users]를 마우스 오른쪽 버튼으로 클릭하고 [New]와 [Group]을 차례로 선택합니다.

-

[New Object - Group] 대화 상자에서 다음을 입력하고 [OK]를 클릭합니다.

필드 값/선택 그룹 이름 Connectors[Group scope] [Global] [Group type] 보안 -

Active Directory 사용자 및 컴퓨터 탐색 트리에서 컴퓨터 계정이 생성될 조직 단위(OU) 식별을 선택합니다. 메뉴에서 [Action]을 선택한 후 [Delegate Control]을 선택합니다. 권한이 하위 OU로 전파될 때 도메인까지 상위 OU를 선택할 수 있습니다. AD Connector가 AWS 관리형 Microsoft AD에 연결된 경우 도메인 루트 수준에서 제어를 위임할 수 있는 액세스 권한이 없습니다. 이 경우 제어를 위임하려면 디렉터리 OU에서 컴퓨터 객체를 만들 OU를 선택하세요.

-

[Delegation of Control Wizard] 페이지에서 Next를 클릭한 후 [Add]를 클릭합니다.

-

[Select Users, Computers, or Groups] 대화 상자에서

Connectors를 입력하고 [OK]를 선택합니다. 객체가 여러 개 있는 경우 위에서 생성한Connectors그룹을 선택합니다. 다음을 클릭합니다. -

[Tasks to Delegate] 페이지에서 [Create a custom task to delegate]를 선택한 후 [Next]를 선택합니다.

-

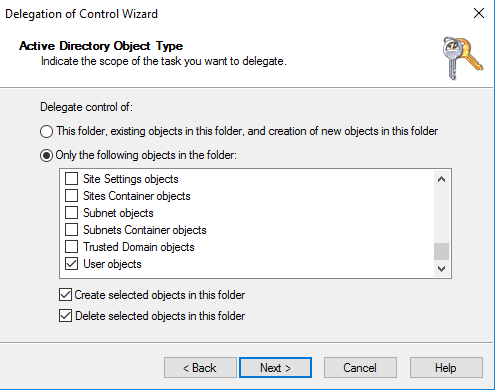

[Only the following objects in the folder]를 선택한 후 [Computer objects]와 [User objects]를 차례로 선택합니다.

-

[Create selected objects in this folder]를 선택한 후 [Delete selected objects in this folder]를 선택합니다. 그런 다음 다음을 선택합니다.

-

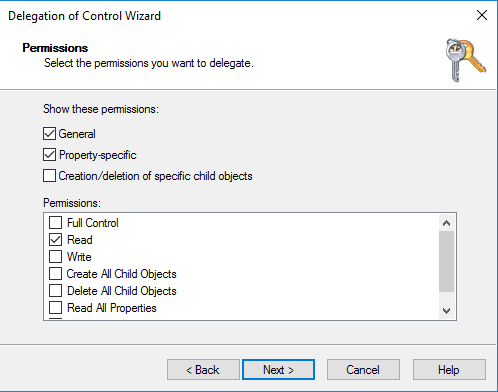

읽기를 선택한 후 다음을 선택합니다.

참고

원활한 도메인 조인 또는 WorkSpaces를 사용할 경우 Active Directory에서 컴퓨터 객체를 만들 수 있도록 쓰기 권한도 활성화해야 합니다.

-

[Completing the Delegation of Control Wizard] 페이지에서 정보를 확인하고 [Finish]를 클릭합니다.

-

강력한 암호로 사용자 계정을 만들고 해당 사용자를

Connectors그룹에 추가합니다. 이 사용자는 AD Connector 서비스 계정이라고 하며, 이제Connectors그룹의 멤버이므로 디렉터리에 연결할 AWS Directory Service 수 있는 충분한 권한을 갖게 됩니다.

AD 커넥터 테스트

AD Connector가 기존 디렉터리에 연결하려면 기존 네트워크의 방화벽에서 특정 포트를 VPC에 있는 두 서브넷의 CIDR에 개방해야 합니다. 이러한 조건이 충족되는지 테스트하려면 다음 단계를 수행하세요.

연결을 테스트하려면

-

VPC에서 Windows 인스턴스를 실행하고 RDP를 통해 연결합니다. 인스턴스가 기존 도메인의 멤버여야 합니다. 나머지 단계들은 이 VPC 인스턴스에서 수행됩니다.

-

DirectoryServicePortTest 테스트 애플리케이션을 다운로드하여 압축을 해제합니다. 소스 코드 및 Visual Studio 프로젝트 파일이 포함되어 있으므로 원할 경우 테스트 애플리케이션을 수정할 수 있습니다.

참고

이 스크립트는 Windows Server 2003 이하 OS에서는 지원되지 않습니다.

-

Windows 명령 프롬프트에서 다음 옵션을 사용하여 DirectoryServicePortTest 테스트 애플리케이션을 실행합니다.

참고

DirectoryServicePortTest 테스트 애플리케이션은 도메인 및 포리스트 기능 수준이 Windows Server 2012 R2 이하로 설정된 경우에만 사용할 수 있습니다.

DirectoryServicePortTest.exe -d<domain_name>-ip<server_IP_address>-tcp "53,88,389" -udp "53,88,389"<domain_name>-

정규화된 도메인 이름이며, 포리스트 및 도메인 기능 수준을 테스트하는 데 사용됩니다. 도메인 이름을 제외하면 기능 수준이 테스트되지 않습니다.

<server_IP_address>-

기존 도메인에 있는 도메인 컨트롤러의 IP 주소입니다. 포트가 이 IP 주소에 대해 테스트됩니다. IP 주소를 제외하면 포트가 테스트되지 않습니다.

이 테스트 앱은 VPC에서 도메인까지 필요한 포트들이 열려 있는지 판단하고, 최소한의 포리스트 및 도메인 기능 수준을 확인합니다.

다음과 같은 결과가 출력됩니다.

Testing forest functional level. Forest Functional Level = Windows2008R2Forest : PASSED Testing domain functional level. Domain Functional Level = Windows2008R2Domain : PASSED Testing required TCP ports to<server_IP_address>: Checking TCP port 53: PASSED Checking TCP port 88: PASSED Checking TCP port 389: PASSED Testing required UDP ports to<server_IP_address>: Checking UDP port 53: PASSED Checking UDP port 88: PASSED Checking UDP port 389: PASSED

다음은 DirectoryServicePortTest 애플리케이션에 대한 소스 코드입니다.

using System; using System.Collections.Generic; using System.IO; using System.Linq; using System.Net; using System.Net.Sockets; using System.Text; using System.Threading.Tasks; using System.DirectoryServices.ActiveDirectory; using System.Threading; using System.DirectoryServices.AccountManagement; using System.DirectoryServices; using System.Security.Authentication; using System.Security.AccessControl; using System.Security.Principal; namespace DirectoryServicePortTest { class Program { private static List<int> _tcpPorts; private static List<int> _udpPorts; private static string _domain = ""; private static IPAddress _ipAddr = null; static void Main(string[] args) { if (ParseArgs(args)) { try { if (_domain.Length > 0) { try { TestForestFunctionalLevel(); TestDomainFunctionalLevel(); } catch (ActiveDirectoryObjectNotFoundException) { Console.WriteLine("The domain {0} could not be found.\n", _domain); } } if (null != _ipAddr) { if (_tcpPorts.Count > 0) { TestTcpPorts(_tcpPorts); } if (_udpPorts.Count > 0) { TestUdpPorts(_udpPorts); } } } catch (AuthenticationException ex) { Console.WriteLine(ex.Message); } } else { PrintUsage(); } Console.Write("Press <enter> to continue."); Console.ReadLine(); } static void PrintUsage() { string currentApp = Path.GetFileName(System.Reflection.Assembly.GetExecutingAssembly().Location); Console.WriteLine("Usage: {0} \n-d <domain> \n-ip \"<server IP address>\" \n[-tcp \"<tcp_port1>,<tcp_port2>,etc\"] \n[-udp \"<udp_port1>,<udp_port2>,etc\"]", currentApp); } static bool ParseArgs(string[] args) { bool fReturn = false; string ipAddress = ""; try { _tcpPorts = new List<int>(); _udpPorts = new List<int>(); for (int i = 0; i < args.Length; i++) { string arg = args[i]; if ("-tcp" == arg | "/tcp" == arg) { i++; string portList = args[i]; _tcpPorts = ParsePortList(portList); } if ("-udp" == arg | "/udp" == arg) { i++; string portList = args[i]; _udpPorts = ParsePortList(portList); } if ("-d" == arg | "/d" == arg) { i++; _domain = args[i]; } if ("-ip" == arg | "/ip" == arg) { i++; ipAddress = args[i]; } } } catch (ArgumentOutOfRangeException) { return false; } if (_domain.Length > 0 || ipAddress.Length > 0) { fReturn = true; } if (ipAddress.Length > 0) { _ipAddr = IPAddress.Parse(ipAddress); } return fReturn; } static List<int> ParsePortList(string portList) { List<int> ports = new List<int>(); char[] separators = {',', ';', ':'}; string[] portStrings = portList.Split(separators); foreach (string portString in portStrings) { try { ports.Add(Convert.ToInt32(portString)); } catch (FormatException) { } } return ports; } static void TestForestFunctionalLevel() { Console.WriteLine("Testing forest functional level."); DirectoryContext dirContext = new DirectoryContext(DirectoryContextType.Forest, _domain, null, null); Forest forestContext = Forest.GetForest(dirContext); Console.Write("Forest Functional Level = {0} : ", forestContext.ForestMode); if (forestContext.ForestMode >= ForestMode.Windows2003Forest) { Console.WriteLine("PASSED"); } else { Console.WriteLine("FAILED"); } Console.WriteLine(); } static void TestDomainFunctionalLevel() { Console.WriteLine("Testing domain functional level."); DirectoryContext dirContext = new DirectoryContext(DirectoryContextType.Domain, _domain, null, null); Domain domainObject = Domain.GetDomain(dirContext); Console.Write("Domain Functional Level = {0} : ", domainObject.DomainMode); if (domainObject.DomainMode >= DomainMode.Windows2003Domain) { Console.WriteLine("PASSED"); } else { Console.WriteLine("FAILED"); } Console.WriteLine(); } static List<int> TestTcpPorts(List<int> portList) { Console.WriteLine("Testing TCP ports to {0}:", _ipAddr.ToString()); List<int> failedPorts = new List<int>(); foreach (int port in portList) { Console.Write("Checking TCP port {0}: ", port); TcpClient tcpClient = new TcpClient(); try { tcpClient.Connect(_ipAddr, port); tcpClient.Close(); Console.WriteLine("PASSED"); } catch (SocketException) { failedPorts.Add(port); Console.WriteLine("FAILED"); } } Console.WriteLine(); return failedPorts; } static List<int> TestUdpPorts(List<int> portList) { Console.WriteLine("Testing UDP ports to {0}:", _ipAddr.ToString()); List<int> failedPorts = new List<int>(); foreach (int port in portList) { Console.Write("Checking UDP port {0}: ", port); UdpClient udpClient = new UdpClient(); try { udpClient.Connect(_ipAddr, port); udpClient.Close(); Console.WriteLine("PASSED"); } catch (SocketException) { failedPorts.Add(port); Console.WriteLine("FAILED"); } } Console.WriteLine(); return failedPorts; } } }

AD Connector 생성

AD Connector를 사용하여 기존 디렉터리에 연결하려면 다음 단계를 수행합니다. 이 절차를 시작하기 전에 AD Connector 사전 조건에 나와 있는 선행 조건을 충족했는지 확인합니다.

참고

클라우드 포메이션 템플릿으로는 AD Connector를 만들 수 없습니다.

AD Connector로 연결하려면

-

AWS Directory Service 콘솔

탐색 창에서 디렉터리를 선택한 후 디렉터리 설정을 선택합니다. -

Select directory type(디렉터리 유형 선택) 페이지에서 AD Connector를 선택하고 다음을 선택합니다.

-

Enter AD Connector information(AD Connector 정보 입력) 페이지에서 다음 정보를 입력합니다.

- 디렉터리 크기

-

Small(스몰) 또는 Large(라지) 크기 옵션 중에서 선택합니다. 크기에 대한 자세한 내용은 AD Connector 단원을 참조하세요.

- 디렉터리 설명

-

디렉터리에 대한 선택적 설명을 입력합니다.

-

VPC 및 서브넷 선택 페이지에서 다음 정보를 제공한 후 다음을 선택합니다.

- VPC

-

디렉터리에 대한 VPC입니다.

- 서브넷

-

도메인 컨트롤러에 대한 서브넷을 선택합니다. 두 서브넷이 서로 다른 가용 영역에 있어야 합니다.

-

Connect to AD(AD에 연결) 페이지에서 다음 정보를 입력합니다.

- 디렉터리 DNS 이름

-

기존 디렉터리의 정규화된 이름입니다(예:

corp.example.com). - 디렉터리 NetBIOS 이름

-

기존 디렉터리의 약식 이름입니다(예:

CORP). - DNS IP 주소

-

기존 디렉터리에 있는 최소 한 개의 DNS 서버의 IP 주소입니다. 이 서버는 4단계에서 지정된 각 서브넷에서 액세스할 수 있어야 합니다. 지정된 서브넷과 DNS 서버 IP 주소 간에 네트워크 연결이 있는 AWS한 이러한 서버는 외부에 위치할 수 있습니다.

- 서비스 계정 사용자 이름

-

기존 디렉터리에 있는 사용자의 사용자 이름입니다. 이 계정에 대한 자세한 내용은 AD Connector 사전 조건을 참조하세요.

- 서비스 계정 암호

-

기존 사용자 계정의 암호입니다. 이 암호는 대소문자를 구분하며 길이가 8~128자여야 합니다. 또한 다음 네 범주 중 세 개에 해당하는 문자를 1자 이상 포함해야 합니다.

-

소문자(a-z)

-

대문자(A-Z)

-

숫자(0-9)

-

영숫자 외의 특수 문자(~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

- [Confirm password]

-

기존 사용자 계정의 암호를 다시 입력합니다.

-

검토 및 생성 페이지에서 디렉터리 정보를 검토하고 필요한 사항을 변경합니다. 정보가 올바르면 디렉터리 생성을 선택합니다. 디렉터리를 생성하는 데 몇 분 정도 걸립니다. 생성이 완료되면 상태 값이 활성 상태로 변경됩니다.

AD 커넥터로 생성된 항목에 대한 자세한 내용은 AD 커넥터로 생성되는 항목을 참조하세요.