기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

신뢰 생성 상태 이유

AWS 관리형 Microsoft AD에 대한 신뢰 생성이 실패하면 상태 메시지에 추가 정보가 포함됩니다. 다음은 이러한 메시지가 의미하는 바를 이해하는 데 도움이 될 수 있습니다.

액세스 거부됨

신뢰 생성을 시도할 때 액세스가 거부되었습니다. 신뢰 암호가 잘못되었거나 원격 도메인의 보안 설정에서 신뢰 구성을 허용하지 않습니다. 신뢰에 대한 자세한 내용은 섹션을 참조하세요사이트 이름 및 DCLocator를 사용하여 신뢰 효율성 향상. 이러한 문제를 해결하려면 다음 작업을 시도해 보세요.

-

원격 도메인에서 해당 신뢰 관계를 생성할 때 사용한 것과 동일한 신뢰 암호를 사용하고 있는지 확인합니다.

-

도메인 보안 설정이 신뢰 관계 생성을 허용하는지 확인합니다.

-

로컬 보안 정책이 올바르게 설정되었는지 확인합니다.

Local Security Policy > Local Policies > Security Options > Network access: Named Pipes that can be accessed anonymously를 자세히 점검하여 다음과 같이 명명된 파이프가 3개 이상 포함되어 있는지 확인합니다.-

netlogon

-

samr

-

lsarpc

-

-

위의 명명된 파이프가 레지스트리 경로 HKLM\ SYSTEM\ CurrentControlSet\ Services\ LANManServer\Parameters에 있는 NullSessionPipes 레지스트리 키의 값으로 존재하는지 확인하세요. 이러한 값은 구분된 행에 삽입해야 합니다.

참고

기본적으로

Network access: Named Pipes that can be accessed anonymously는 설정이 되어 있지 않으며Not Defined라는 메시지가 표시됩니다.Network access: Named Pipes that can be accessed anonymously에 대한 도메인 컨트롤러의 유효 기본 설정이netlogon,samr,lsarpc이기 때문에 이는 정상적인 상태입니다. -

기본 도메인 컨트롤러 정책 에서 다음 서버 메시지 블록(SMB) 서명 설정을 확인합니다. 이러한 설정은 컴퓨터 구성 > Windows 설정 > 보안 설정 > 로컬 정책/보안 옵션 에서 찾을 수 있습니다. 다음 설정과 일치해야 합니다.

-

Microsoft 네트워크 클라이언트: 디지털 서명 통신(항상): 기본값: 활성화됨

-

Microsoft 네트워크 클라이언트: 디지털 서명 통신(서버가 동의하는 경우): 기본값: 활성화됨

-

Microsoft 네트워크 서버: 디지털 서명 통신(항상): 활성화됨

-

Microsoft 네트워크 서버: 디지털 서명 통신(클라이언트가 동의하는 경우): 기본값: 활성화됨

-

사이트 이름 및 DCLocator를 사용하여 신뢰 효율성 향상

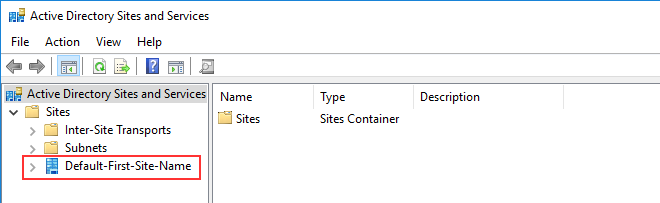

Default-First-Site-Name과 같은 첫 번째 사이트 이름은 도메인 간에 신뢰 관계를 설정하기 위한 요구 사항이 아닙니다. 그러나 도메인 간에 사이트 이름을 정렬하면 도메인 컨트롤러 로케이터(DCLocator) 프로세스의 효율성이 크게 향상될 수 있습니다. 이 정렬을 통해 포리스트 신뢰에서 도메인 컨트롤러 선택을 예측하고 제어할 수 있습니다.

DCLocator 프로세스는 다양한 도메인과 포리스트에서 도메인 컨트롤러를 찾는 데 매우 중요합니다. DCLocator 프로세스에 대한 자세한 내용은 Microsoft 설명서를

사이트 이름과 DCLocator 프로세스가 상호 작용하는 방법에 대한 자세한 내용은 다음 Microsoft 문서를 참조하세요.

지정된 도메인 이름이 없거나 해당 주소를 찾을 수 없습니다.

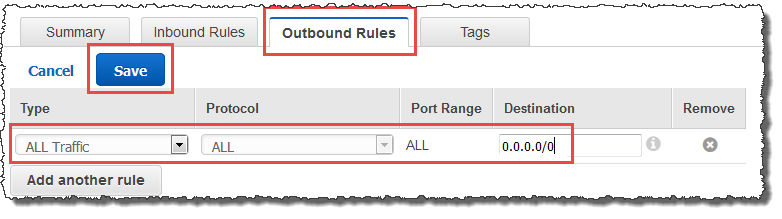

이 문제를 해결하려면 도메인의 보안 그룹 설정과 VPC의 액세스 제어 목록(ACL)이 올바르고 조건부 전달자에 대한 정보를 정확하게 입력했는지 확인합니다.는 Active Directory 통신에 필요한 포트만 열도록 보안 그룹을 AWS 구성합니다. 기본 구성에서 보안 그룹은 모든 IP 주소에서 이러한 포트에 도달하는 트래픽을 수용합니다. 아웃바운드 트래픽은 보안 그룹으로 제한됩니다. 온프레미스 네트워크로의 트래픽을 허용하려면 보안 그룹의 아웃바운드 규칙을 업데이트해야 합니다. 보안 요건에 대한 자세한 내용은 2단계: AWS Managed Microsoft AD 준비을(를) 참조하세요.

다른 디렉터리의 네트워크에 대한 DNS 서버가 공용(RFC 1918이 아닌) IP 주소를 사용하는 경우 디렉터리에 Directory Services 콘솔에서 DNS 서버에 대한 IP 경로를 추가해야 합니다. 자세한 내용은 신뢰 관계의 설정, 확인, 삭제 및 사전 조건 섹션을 참조하세요.

IANA(인터넷 할당 번호 기관)가 다음 세 블록의 IP 주소 공간을 사설 인터넷을 위해 예약했습니다.

-

10.0.0.0 - 10.255.255.255 (10/8 접두사)

-

172.16.0.0 - 172.31.255.255 (172.16/12 접두사)

-

192.168.0.0 - 192.168.255.255 (192.168/16 접두사)

자세한 내용은 https://tools.ietf.org/html/rfc1918

AWS 관리형 Microsoft AD의 기본 AD 사이트 이름이 온프레미스 인프라의 기본 AD 사이트 이름과 일치하는지 확인합니다. 컴퓨터는 사용자 도메인이 아닌 컴퓨터가 구성원으로 속해 있는 도메인을 사용하여 사이트 이름을 결정합니다. 가장 가까운 온프레미스와 일치하도록 사이트 이름을 바꾸면 DC 로케이터가 가장 가까운 사이트의 도메인 컨트롤러를 사용합니다. 이것으로도 문제가 해결되지 않는 경우에는 이전에 생성된 조건부 전달자로부터의 정보가 캐시에 저장되어 새로운 신뢰 생성이 금지되었을 가능성이 있습니다. 몇 분 정도 기다린 다음 신뢰 및 조건부 전달자를 다시 생성하세요.

작동 방식에 대한 자세한 내용은 Microsoft 웹 사이트의 Forest Trust 전반의 도메인 로케이터

이 도메인에서 해당 작업을 수행할 수 없습니다

두 도메인/디렉터리 모두에 중복되는 NETBIOS 이름이 없어야 이 문제를 해결할 수 있습니다. 도메인/디렉터리에 NETBIOS 이름이 겹치는 경우 둘 중 하나를 다른 NETBIOS 이름으로 다시 만든 다음 다시 시도하세요.

“필요하고 유효한 도메인 이름”이라는 오류 때문에 트러스트 생성이 실패하고 있습니다.

DNS 이름에는 영문자(A~Z), 숫자(0~9), 빼기 기호(-) 및 마침표(.)만 포함할될 수 있습니다. 마침표 문자는 도메인 스타일 이름의 구성 요소를 구분하는 데 사용하는 경우에만 허용됩니다. 또한, 다음을 고려하세요.

-

AWS 관리형 Microsoft AD는 단일 레이블 도메인과의 신뢰를 지원하지 않습니다. 자세한 내용은 Microsoft단일 레이블 도메인에 대한 지원

을 참조하세요. -

RFC 1123(https://tools.ietf.org/html/rfc1123

)에 따르면 DNS 레이블에 사용할 수 있는 유일한 문자는 “A”~“Z”, “a”~“z”, “0"~“9", 하이픈(“-”)입니다. 마침표[.]는 DNS 이름에도 사용되지만, DNS 레이블 사이와 FQDN 끝에만 사용됩니다. -

RFC 952(https://tools.ietf.org/html/rfc952

)에 따르면 “이름"(넷, 호스트, 게이트웨이, 도메인 이름)은 알파벳(A~Z), 숫자(0~9), 빼기 기호(-), 마침표(.)에서 가져온 최대 24자의 텍스트 문자열입니다. 마침표는 “도메인 스타일 이름”의 구성 요소를 구분하는 용도로만 사용할 수 있다는 점을 유의하세요.

자세한 내용은 Microsoft 웹 사이트의 호스트 및 도메인에 대한 이름 제한 준수

신뢰 관계 테스트용 일반 도구

다음은 다양한 신뢰 관련 문제를 해결하는 데 사용할 수 있는 도구입니다.

AWS Systems Manager Automation 문제 해결 도구

Support Automation Workflows(SAW)는 AWS Systems Manager Automation을 활용하여 사전 정의된 실행서를 제공합니다 AWS Directory Service. AWSSupport-TroubleshootDirectoryTrust 실행서 도구는 AWS 관리형 Microsoft AD와 온프레미스 간의 일반적인 신뢰 생성 문제를 진단하는 데 도움이 됩니다MicrosoftActive Directory.

DirectoryServicePortTest 도구

DirectoryServicePortTest 테스트 도구는 AWS 관리형 Microsoft AD와 온프레미스 Active Directory 간의 신뢰 생성 문제를 해결할 때 유용할 수 있습니다. 도구를 사용하는 방법에 대한 예제는 AD 커넥터 테스트 단원을 참조하세요.

NETDOM 및 NLTEST 도구

관리자는 Netdom 및 Nltest 명령줄 도구를 모두 사용하여 신뢰를 찾고, 표시하며, 생성하고, 제거하며, 관리할 수 있습니다. 이러한 도구는 도메인 컨트롤러의 LSA 기관과 직접 통신합니다. 이러한 도구를 사용하는 방법에 대한 예는 Microsoft 웹 사이트의 Netdom

패킷 캡처 도구

내장된 Windows 패키지 캡처 유틸리티를 사용하여 잠재적인 네트워크 문제를 조사하고 해결할 수 있습니다. 자세한 내용은 아무것도 설치하지 않은 채로 네트워크 추적 캡처