기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Windows 시뮬레이터를 사용하여 Microchip ATECC608A 보안 요소 시작하기

중요

이 문서는 FreeRTOS 릴리스 202012.00에서 사용하기 위한 FreeRTOS 사용 설명서의 보관 버전입니다. 이 문서의 최신 버전은 FreeRTOS 사용 설명서를 참조하세요.

이 자습서에서는 Windows 시뮬레이터를 사용하여 Microchip ATECC608A 보안 요소를 시작하기 위한 지침을 제공합니다.

다음 하드웨어가 필요합니다.

시작하기 전에 AWS IoT 및 FreeRTOS 다운로드를 구성하여 디바이스를 AWS 클라우드에 연결해야 합니다. 이 자습서에서는 FreeRTOS 다운로드 디렉터리의 경로를 freertos라고 합니다.

개요

이 자습서에 포함된 단계는 다음과 같습니다.

-

보드를 호스트 시스템에 연결합니다.

-

마이크로 컨트롤러 보드용 내장형 애플리케이션을 개발 및 디버깅하기 위한 소프트웨어를 호스트 시스템에 설치합니다.

-

FreeRTOS 데모 애플리케이션을 바이너리 이미지로 크로스 컴파일합니다.

-

애플리케이션 이진 이미지를 보드에 로드한 다음 애플리케이션을 실행합니다.

Microchip ATECC608A 하드웨어 설정

Microchip ATECC608A 디바이스와 상호 작용하려면 먼저 SAMD21을 프로그래밍해야 합니다.

SAMD21 XPlained Pro 보드를 설정하려면

-

CryptoAuthSSH-XSTK(DM320109) - 최신 펌웨어

링크를 따라 지침(PDF)과 D21에 프로그래밍할 수 있는 바이너리가 들어 있는.zip 파일을 다운로드합니다. -

Amtel Studio 7

IDP를 다운로드하여 설치합니다. 설치 중에 SMART ARM MCU 드라이버 아키텍처를 선택해야 합니다. -

USB 2.0 마이크로 B 케이블을 사용하여 “디버그 USB” 커넥터를 컴퓨터에 연결하고 PDF의 지침을 따릅니다. (“디버그 USB”커넥터는 전원 LED 및 핀에 가장 가까운 USB 포트입니다.)

하드웨어를 연결하려면

-

디버그 USB에서 마이크로 USB 케이블을 분리합니다.

-

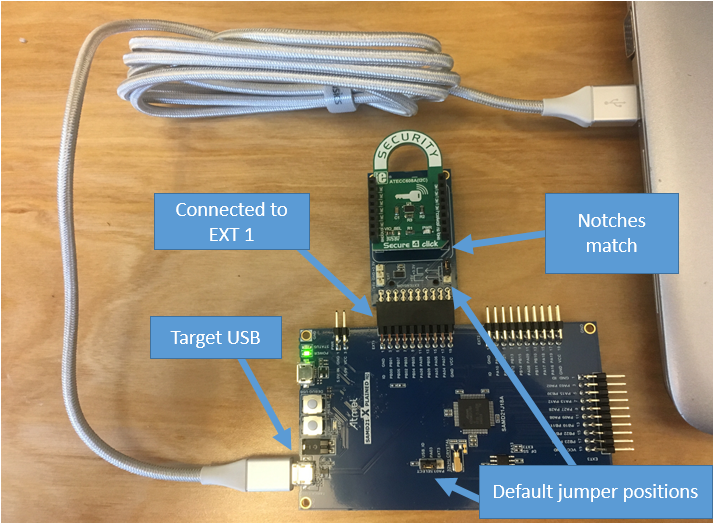

mikroBUS XPlained Pro 어댑터를 EXT1 위치의 SAMD21 보드에 연결합니다.

-

ATECC608A Secure 4 Click 보드를 mikroBUSX XPlained Pro 어댑터에 연결합니다. 클릭 보드의 노치 모서리가 어댑터 보드의 노치 아이콘과 일치해야 합니다.

-

마이크로 USB 케이블을 대상 USB에 연결합니다.

설정이 다음과 같아야 합니다.

개발 환경 설정

에 가입 AWS 계정

이 없는 경우 다음 단계를 AWS 계정완료하여 생성합니다.

에 가입하려면 AWS 계정

온라인 지시 사항을 따릅니다.

가입 절차의 일부로는 전화 또는 문자 메시지를 수신하고 전화 키패드에 확인 코드를 입력하는 것이 포함됩니다.

에 가입하면 AWS 계정AWS 계정 루트 사용자이 생성됩니다. 루트 사용자에게는 계정의 모든 AWS 서비스 및 리소스에 액세스할 권한이 있습니다. 보안 모범 사례는 사용자에게 관리 액세스 권한을 할당하고, 루트 사용자만 사용하여 루트 사용자 액세스 권한이 필요한 작업을 수행하는 것입니다.

AWS 는 가입 프로세스가 완료된 후 확인 이메일을 보냅니다. 언제든지 https://aws.amazon.com/

관리자 액세스 권한이 있는 사용자 생성

에 가입한 후 일상적인 작업에 루트 사용자를 사용하지 않도록 관리 사용자를 AWS 계정보호 AWS IAM Identity Center, AWS 계정 루트 사용자활성화 및 생성합니다.

보안 AWS 계정 루트 사용자

-

루트 사용자를 선택하고 AWS 계정 이메일 주소를 입력하여 계정 소유자AWS Management Console

로에 로그인합니다. 다음 페이지에서 비밀번호를 입력합니다. 루트 사용자를 사용하여 로그인하는 데 도움이 필요하면 AWS 로그인 User Guide의 루트 사용자로 로그인을 참조하세요.

-

루트 사용자의 다중 인증(MFA)을 활성화합니다.

지침은 IAM 사용 설명서의 AWS 계정 루트 사용자(콘솔)에 대한 가상 MFA 디바이스 활성화를 참조하세요.

관리자 액세스 권한이 있는 사용자 생성

-

IAM Identity Center를 활성화합니다.

지침은 AWS IAM Identity Center 사용 설명서의 AWS IAM Identity Center설정을 참조하세요.

-

IAM Identity Center에서 사용자에게 관리 액세스 권한을 부여합니다.

를 자격 증명 소스 IAM Identity Center 디렉터리 로 사용하는 방법에 대한 자습서는 사용 AWS IAM Identity Center 설명서의 기본값으로 사용자 액세스 구성을 IAM Identity Center 디렉터리 참조하세요.

관리 액세스 권한이 있는 사용자로 로그인

-

IAM IDentity Center 사용자로 로그인하려면 IAM Identity Center 사용자를 생성할 때 이메일 주소로 전송된 로그인 URL을 사용합니다.

IAM Identity Center 사용자를 사용하여 로그인하는 데 도움이 필요하면 AWS 로그인 사용 설명서의 AWS 액세스 포털에 로그인을 참조하세요.

추가 사용자에게 액세스 권한 할당

-

IAM Identity Center에서 최소 권한 적용 모범 사례를 따르는 권한 세트를 생성합니다.

지침은AWS IAM Identity Center 사용 설명서의 Create a permission set를 참조하세요.

-

사용자를 그룹에 할당하고, 그룹에 Single Sign-On 액세스 권한을 할당합니다.

지침은 AWS IAM Identity Center 사용 설명서의 Add groups를 참조하세요.

액세스 권한을 제공하려면 사용자, 그룹 또는 역할에 권한을 추가하세요:

-

의 사용자 및 그룹 AWS IAM Identity Center:

권한 세트를 생성합니다. AWS IAM Identity Center 사용 설명서의 권한 세트 생성의 지침을 따릅니다.

-

보안 인증 공급자를 통해 IAM에서 관리되는 사용자:

ID 페더레이션을 위한 역할을 생성합니다. IAM 사용 설명서의 Create a role for a third-party identity provider (federation)의 지침을 따릅니다.

-

IAM 사용자:

-

사용자가 맡을 수 있는 역할을 생성합니다. IAM 사용 설명서에서 Create a role for an IAM user의 지침을 따릅니다.

-

(권장되지 않음)정책을 사용자에게 직접 연결하거나 사용자를 사용자 그룹에 추가합니다. IAM 사용 설명서에서 사용자(콘솔)에 권한 추가의 지침을 따르세요.

-

설정

-

GitHub에서 FreeRTOS를 다운로드하려면

-

FreeRTOS GitHub 리포지토리

를 찾습니다. -

코드를 선택하고 ZIP 복제 또는 다운로드를 선택합니다.

-

컴퓨터 명령줄에서 호스트 컴퓨터의 디렉터리로 리포지토리를 복제합니다.

git clone https://github.com/aws/amazon-freertos.git --recurse-submodules중요

-

이 주제에서는 FreeRTOS 다운로드 디렉터리의 경로를

freertos -

freertos -

Microsoft Windows에서 파일 경로의 최대 길이는 260자입니다. FreeRTOS 다운로드 디렉터리 경로가 길면 빌드 오류가 발생할 수 있습니다.

-

-

freertos

-

-

개발 환경 설정.

-

최신 버전의 WinPCap

을 설치합니다. -

Microsoft Visual Studio를 설치합니다.

Visual Studio 2017 및 2019 버전이 지원됩니다. 모든 Visual Studio 버전이 지원됩니다(Community, Professional 또는 Enterprise).

IDE 외에도 Desktop development with C++ 구성 요소를 설치합니다. 그런 다음 선택 사항에서 최신 Windows 10 SDK를 설치합니다.

-

활성 유선 이더넷 연결이 있는지 확인합니다.

-

FreeRTOS 데모 프로젝트 빌드 및 실행

중요

Microchip ATECC608A 디바이스에서는 C_InitToken을 호출하는 동안 처음 프로젝트가 실행될 때 디바이스에서 초기화가 1회 잠금 상태가 됩니다. 그러나 FreeRTOS 데모 프로젝트와 테스트 프로젝트의 구성은 다릅니다. 데모 프로젝트 구상 중 디바이스가 잠겨 있다면, 테스트 프로젝트의 모든 테스트를 성공할 수 없게 됩니다.

Visual Studio IDE를 사용하여 FreeRTOS 데모 프로젝트를 빌드하고 실행하려면

-

Visual Studio에서 프로젝트를 로드합니다.

파일 메뉴에서 열기를 선택합니다. File/Solution(파일/솔루션)을 선택하고

freertos\projects\microchip\ecc608a_plus_winsim\visual_studio\aws_demos\aws_demos.sln -

데모 프로젝트의 목표를 재설정합니다.

데모 프로젝트는 Windows SDK에 따라 달라지지만 Windows SDK 버전이 지정되어 있지 않습니다. 기본적으로 IDE에서 컴퓨터에 없는 SDK 버전으로 데모를 빌드하려고 시도할 수 있습니다. Windows SDK 버전을 설정하려면 aws_demos를 마우스 오른쪽 버튼으로 클릭한 후 Retarget Projects(프로젝트 대상 재지정)를 선택합니다. Review Solution Actions(솔루션 작업 검토) 창이 열립니다. 컴퓨터에 있는 Windows SDK 버전을 선택하고(드롭다운 목록에 먼저 나오는 값 사용) 확인을 선택합니다.

-

프로젝트를 빌드 및 실행합니다.

빌드 메뉴에서 솔루션 빌드를 선택하고 솔루션이 오류 없이 빌드되는지 확인합니다. Debug(디버깅), Start Debugging(디버깅 시작)을 선택하여 프로젝트를 실행합니다. 첫 번째 실행에서 디바이스 인터페이스를 구성하고 다시 컴파일해야 합니다. 자세한 내용은 네트워크 인터페이스 구성 단원을 참조하십시오.

-

Microchip ATECC608A를 프로비저닝합니다.

마이크로칩은 ATECC608A 부품 설정에 도움이 되는 여러 스크립팅 도구를 제공합니다.

freertos\vendors\microchip\secure_elements\app\example_trust_chain_toolREADME.md파일의 지침에 따라 디바이스를 프로비저닝합니다. 이 단계에는 다음 사항이 포함됩니다.-

AWS에 인증 기관을 생성하고 등록합니다.

-

Microchip ATECC608A에서 키를 생성하고 퍼블릭 키와 디바이스 일련 번호를 내보냅니다.

-

디바이스에 대한 인증서를 생성하고 해당 인증서를 AWS에 등록합니다.

-

CA 인증서 및 디바이스 인증서를 디바이스에 로드합니다.

-

-

FreeRTOS 샘플을 빌드하고 실행합니다.

데모 프로젝트를 다시 실행합니다. 이제 연결되어야 합니다!

문제 해결

일반적인 문제 해결 정보는 시작하기 문제 해결 단원을 참조하십시오.