Lambda 환경 변수 작업

환경 변수를 사용하면 코드를 업데이트하지 않고도 함수의 동작을 조정할 수 있습니다. 환경 변수는 함수의 버전별 구성에 저장된 문자열 쌍입니다. Lambda 런타임은 코드에 환경 변수를 사용할 수 있게 하고 함수 및 호출 요청에 대한 정보가 포함된 추가 환경 변수를 설정합니다.

참고

보안을 강화하려면 환경 변수 대신 AWS Secrets Manager를 사용하여 데이터베이스 자격 증명과 API 키 또는 권한 부여 토큰과 같은 기타 민감한 정보를 저장하는 것이 좋습니다. 자세한 내용은 Lambda 함수에서 Secrets Manager 보안 암호 사용 섹션을 참조하세요.

환경 변수는 함수 간접 호출 전에 평가되지 않습니다. 정의한 모든 값은 리터럴 문자열로 간주되며 확장되지 않습니다. 함수 코드에서 변수 평가를 수행합니다.

Lambda 환경 변수 생성

Lambda 콘솔, AWS Command Line Interface(AWS CLI), AWS Serverless Application Model(AWS SAM) 또는 AWS SDK를 사용하여 Lambda에서 환경 변수를 구성할 수 있습니다.

환경 변수에 대한 예제 시나리오

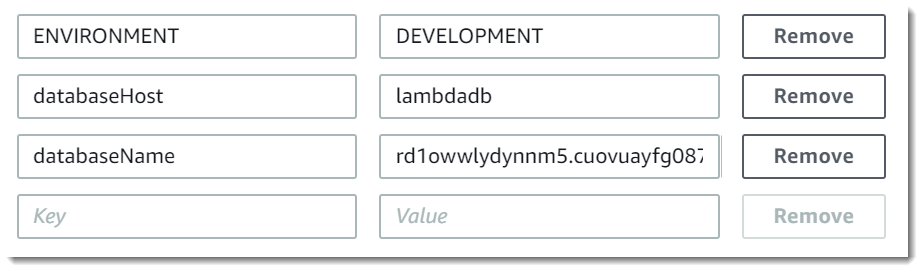

환경 변수를 사용하여 테스트 환경 및 프로덕션 환경에서 함수 동작을 사용자 지정할 수 있습니다. 예를 들어, 코드는 같지만 구성이 다른 두 개의 함수를 생성할 수 있습니다. 한 함수는 테스트 데이터베이스에 연결되고, 다른 함수는 프로덕션 데이터베이스에 연결됩니다. 이 경우 환경 변수를 사용하여 데이터베이스의 호스트 이름 및 기타 연결 세부 정보를 함수에 전달합니다.

다음 예는 환경 변수로 데이터베이스 호스트 및 데이터베이스 이름을 정의하는 방법을 보여줍니다.

테스트 환경에서 프로덕션 환경보다 더 많은 디버그 정보를 생성하도록 하려면 환경 변수를 설정하여 더 많은 상세 표시 로깅 또는 더 자세한 추적을 사용하도록 테스트 환경을 구성하면 됩니다.

예를 들어 테스트 환경에서 키 LOG_LEVEL 및 디버그 또는 트레이스의 로그 수준을 나타내는 값을 사용하여 환경 변수를 설정할 수 있습니다. Lambda 함수의 코드에서 이 환경 변수를 사용하여 로그 수준을 설정할 수 있습니다.

Python 및 Node.js의 다음 코드 예제에서는 이를 달성하는 방법을 보여줍니다. 이 예제에서는 환경 변수의 값이 Python에서는 DEBUG 또는 Node.js에서는 debug라고 가정합니다.

Lambda 환경 변수 검색

함수 코드에서 환경 변수를 검색하려면 프로그래밍 언어에 대한 표준 메서드를 사용합니다.

Lambda는 저장 시 환경 변수를 암호화하여 안전하게 저장합니다. 다른 암호화 키를 사용하도록 Lambda를 구성하거나, 클라이언트 측의 환경 변수 값을 암호화하거나, AWS Secrets Manager를 사용해 AWS CloudFormation 템플릿에서 환경 변수를 설정할 수 있습니다.

정의된 런타임 환경 변수

Lambda 런타임은 초기화 중에 여러 환경 변수를 설정합니다. 대부분의 환경 변수는 함수 또는 런타임에 관한 정보를 제공합니다. 이러한 환경 변수의 키는 예약되어 있으며 함수 구성에서 설정할 수 없습니다.

예약된 환경 변수

-

_HANDLER– 함수에 대해 구성된 핸들러 위치입니다. -

_X_AMZN_TRACE_ID– X-Ray 추적 헤더입니다. 이 환경 변수는 간접 호출할 때마다 변경됩니다.-

이 환경 변수는 OS 전용 런타임(

provided런타임 제품군)에서 정의되지 않았습니다. 다음 호출의Lambda-Runtime-Trace-Id응답 헤더를 사용하여 사용자 지정 런타임에_X_AMZN_TRACE_ID을(를) 설정할 수 있습니다. -

Java 런타임 버전 17 이상에서는 이 환경 변수가 사용되지 않습니다. 대신 Lambda는

com.amazonaws.xray.traceHeader시스템 속성에 추적 정보를 저장합니다.

-

-

AWS_DEFAULT_REGION– Lambda 함수가 실행되는 기본 AWS 리전입니다. -

AWS_REGION– Lambda 함수가 실행되는 AWS 리전입니다. 정의되면 이 값이AWS_DEFAULT_REGION을 재정의합니다.-

AWS SDK와 함께 AWS 리전 환경 변수를 사용하는 방법에 대한 자세한 내용은 AWS SDK 및 도구 참조 안내서의 AWS Region을 참조하세요.

-

-

AWS_EXECUTION_ENV- 런타임 ID로서 앞에AWS_Lambda_가 붙습니다(예:AWS_Lambda_java8). 이 환경 변수는 OS 전용 런타임(provided런타임 제품군)에서 정의되지 않았습니다. -

AWS_LAMBDA_FUNCTION_NAME– 함수의 이름입니다. -

AWS_LAMBDA_FUNCTION_MEMORY_SIZE– 함수에 사용 가능한 총 메모리 양(MB)입니다. -

AWS_LAMBDA_FUNCTION_VERSION– 실행할 함수의 버전입니다. -

AWS_LAMBDA_INITIALIZATION_TYPE– 함수의 초기화 유형이며,on-demand,provisioned-concurrency또는snap-start입니다. 자세한 내용은 프로비저닝된 동시성 구성 또는 Lambda SnapStart를 사용하여 시작 성능 개선 섹션을 참조하세요. -

AWS_LAMBDA_LOG_GROUP_NAME,AWS_LAMBDA_LOG_STREAM_NAME– 함수에 대한 Amazon CloudWatch Logs 그룹 및 스트림의 이름입니다.AWS_LAMBDA_LOG_GROUP_NAME및AWS_LAMBDA_LOG_STREAM_NAME환경 변수는 Lambda SnapStart 함수에서 사용할 수 없습니다. -

AWS_ACCESS_KEY,AWS_ACCESS_KEY_ID,AWS_SECRET_ACCESS_KEY,AWS_SESSION_TOKEN- 함수의 실행 역할에서 가져온 액세스 키입니다. -

AWS_LAMBDA_RUNTIME_API– (사용자 지정 런타임) 런타임 API의 호스트 및 포트입니다. -

LAMBDA_TASK_ROOT– Lambda 함수 코드의 경로입니다. -

LAMBDA_RUNTIME_DIR– 런타임 라이브러리의 경로입니다.

다음 추가 환경 변수는 예약되어 있지 않으며 함수 구성에서 확장할 수 있습니다.

예약되지 않은 환경 변수

-

LANG- 이것은 런타임의 로캘입니다(en_US.UTF-8). -

PATH- 실행 경로(/usr/local/bin:/usr/bin/:/bin:/opt/bin)입니다. -

LD_LIBRARY_PATH시스템 라이브러리 경로(/var/lang/lib:/lib64:/usr/lib64:$LAMBDA_RUNTIME_DIR:$LAMBDA_RUNTIME_DIR/lib:$LAMBDA_TASK_ROOT:$LAMBDA_TASK_ROOT/lib:/opt/lib)입니다. -

NODE_PATH– (Node.js) Node.js 라이브러리 경로(/opt/nodejs/node12/node_modules/:/opt/nodejs/node_modules:$LAMBDA_RUNTIME_DIR/node_modules)입니다. -

PYTHONPATH- (Python) Python 라이브러리 경로($LAMBDA_RUNTIME_DIR). -

GEM_PATH– (Ruby) Ruby 라이브러리 경로($LAMBDA_TASK_ROOT/vendor/bundle/ruby/3.3.0:/opt/ruby/gems/3.3.0)입니다. -

AWS_XRAY_CONTEXT_MISSING– X-Ray 추적의 경우 Lambda는 X-Ray SDK에서 런타임 오류가 발생하지 않도록LOG_ERROR로 설정합니다. -

AWS_XRAY_DAEMON_ADDRESS– X-Ray 추적의 경우 X-Ray 데몬의 포트 및 IP 주소입니다. -

AWS_LAMBDA_DOTNET_PREJIT- (.NET) 이 변수를 설정하여 .NET 특정 런타임 최적화를 활성화하거나 비활성화합니다. 값에는always,never및provisioned-concurrency가 포함됩니다. 자세한 내용은 함수에 대해 프로비저닝된 동시성 구성 섹션을 참조하세요. -

TZ- 환경의 표준 시간대(:UTC)입니다. 실행 환경에서는 NTP를 사용하여 시스템 클록을 동기화합니다.

표시된 샘플 값은 최신 런타임을 반영합니다. 특정 변수 또는 해당 값의 존재는 이전 런타임에 따라 다를 수 있습니다.