기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon OpenSearch Ingestion 파이프라인을 다른 서비스 및 애플리케이션과 통합

Amazon OpenSearch Ingestion 파이프라인으로 데이터를 성공적으로 수집하려면 파이프라인 엔드포인트로 데이터를 전송하도록 클라이언트 애플리케이션(소스)을 구성해야 합니다. 소스는 Fluent Bit 로그, OpenTelemetry Collector 또는 간단한 S3 버킷과 같은 클라이언트일 수 있습니다. 정확한 구성은 각 클라이언트마다 다릅니다.

소스 구성 중 중요한 차이점은 (OpenSearch Service 도메인 또는 OpenSearch Serverless 컬렉션으로 직접 데이터를 전송하는 것과 비교하여) AWS 서비스 이름(osis)과 호스트 엔드포인트이며, 이는 파이프라인 엔드포인트여야 합니다.

수집 엔드포인트 구성

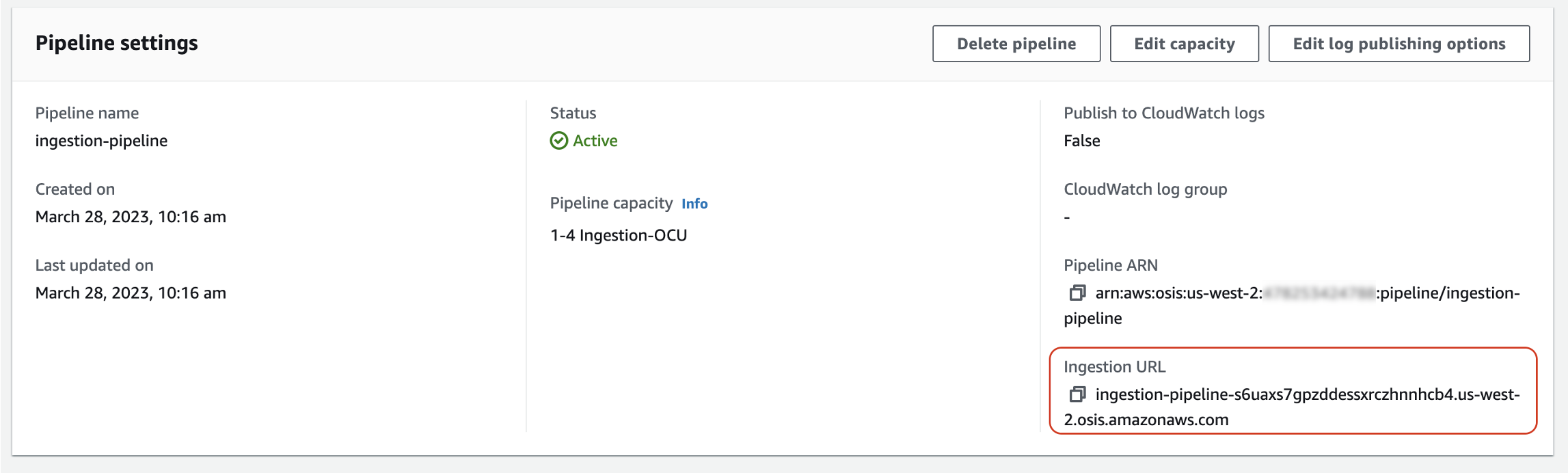

파이프라인으로 데이터를 수집하려면 데이터를 수집 엔드포인트로 전송합니다. 수집 URL을 찾으려면 파이프라인 설정 페이지로 이동하여 수집 URL을 복사합니다.

OTel 추적

예를 들어 파이프라인 구성의 수집 경로가 다음과 같다고 가정해 보겠습니다.

클라이언트 구성에서 지정하는 전체 수집 엔드포인트는 https://와 같은 형식을 취합니다.ingestion-pipeline-abcdefg.us-east-1.osis.amazonaws.com/my/test_path

수집 역할 생성

OpenSearch Ingestion에 대한 모든 요청은 서명 버전 4로 서명되어야 합니다. 요청에 서명하는 역할에는 최소한 osis:Ingest 작업에 대한 권한이 부여되어야 하며, 해당 역할은 OpenSearch Ingestion 파이프라인으로 데이터를 보낼 수 있습니다.

예를 들어, 다음 AWS Identity and Access Management (IAM) 정책은 해당 역할이 단일 파이프라인으로 데이터를 전송하도록 허용합니다.

참고

모든 파이프라인에 이 역할을 사용하려면 Resource 요소의 ARN을 와일드카드(*)로 바꾸세요.

교차 계정 수집 액세스 제공

참고

VPC 파이프라인이 아닌 퍼블릭 파이프라인에 대한 교차 계정 수집 액세스만 제공할 수 있습니다.

소스 애플리케이션을 포함하는 계정 AWS 계정과 같은 다른에서 파이프라인으로 데이터를 수집해야 할 수 있습니다. 파이프라인에 쓰는 보안 주체가 파이프라인 자체와 다른 계정에 있는 경우, 파이프라인으로 데이터를 수집하는 다른 IAM 역할을 신뢰할 수 있도록 보안 주체를 구성해야 합니다.

교차 계정 수집 권한 구성

-

파이프라인과 동일한 내에

osis:Ingest권한(이전 섹션에서 설명)을 AWS 계정 사용하여 수집 역할을 생성합니다. 자세한 내용은 IAM 역할 생성을 참조하세요. -

다른 계정의 보안 주체가 이를 수임할 수 있도록 수집 역할에 신뢰 정책을 연결하세요.

-

다른 계정에서는 수집 역할을 맡도록 클라이언트 애플리케이션(예: Fluent Bit)을 구성하세요. 이 기능을 사용하려면 애플리케이션 계정이 애플리케이션 사용자 또는 역할에 수집 역할을 맡을 수 있는 권한을 부여해야 합니다.

다음 예제 ID 기반 정책은 연결된 보안 주체가 파이프라인 계정에서

ingestion-role을 수임하도록 허용합니다.

그러면 클라이언트 애플리케이션이 AssumeRole 작업을 사용하여 ingestion-role을 수임하고 관련 파이프라인으로 데이터를 수집할 수 있습니다.

다음 단계

데이터를 파이프라인으로 내보낸 후 파이프라인의 싱크로 구성된 OpenSearch Service 도메인에서 데이터를 쿼리할 수 있습니다. 다음 리소스는 시작하는 데 도움이 됩니다.