기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon EKS 컨테이너에서 Amazon Neptune 데이터베이스 액세스

Ramakrishnan Palaninathan, Amazon Web Services

요약

이 패턴은 완전 관리형 그래프 데이터베이스인 Amazon Neptune과 컨테이너 오케스트레이션 서비스인 Amazon Elastic Kubernetes Service(Amazon EKS) 간에 연결을 설정하여 Neptune 데이터베이스에 액세스합니다. Neptune DB 클러스터는 Virtual Private Cloud(VPC) 내에서 제한됩니다 AWS. 이러한 이유로 Neptune에 액세스하려면 연결을 활성화하기 위해 VPC를 신중하게 구성해야 합니다.

PostgreSQL용 Amazon Relational Database Service(RDS)와 달리 Neptune은 일반적인 데이터베이스 액세스 자격 증명에 의존하지 않습니다. 대신 인증에 AWS Identity and Access Management (IAM) 역할을 사용합니다. 따라서 Amazon EKS에서 Neptune에 연결하려면 Neptune에 액세스하는 데 필요한 권한이 있는 IAM 역할을 설정해야 합니다.

또한 Neptune 엔드포인트는 클러스터가 있는 VPC 내에서만 액세스할 수 있습니다. 즉, Amazon EKS와 Neptune 간의 통신을 용이하게 하려면 네트워크 설정을 구성해야 합니다. 특정 요구 사항 및 네트워킹 기본 설정에 따라 Neptune과 Amazon EKS 간의 원활한 연결을 위해 VPC를 구성하는 다양한 접근 방식이 있습니다. 각 방법은 고유한 이점과 고려 사항을 제공하므로 애플리케이션의 요구 사항에 맞게 데이터베이스 아키텍처를 유연하게 설계할 수 있습니다.

사전 조건 및 제한 사항

사전 조건

최신 버전의 kubectl을 설치합니다(지침

참조). 버전을 확인하려면 다음을 실행합니다. kubectl version --short최신 버전의 eksctl을 설치합니다(지침

참조). 버전을 확인하려면 다음을 실행합니다. eksctl infoAWS Command Line Interface (AWS CLI) 버전 2의 최신 버전을 설치합니다(지침 참조). 버전을 확인하려면 다음을 실행합니다.

aws --versionNeptune DB 클러스터를 생성합니다(지침 참조). VPC 피어링, 또는 다른 방법을 통해 클러스터의 VPC와 Amazon EKS 간에 통신을 설정해야 합니다. AWS Transit Gateway 또한 클러스터의 상태가 "사용 가능"이고 보안 그룹에 대한 포트 8182에 인바운드 규칙이 있는지 확인합니다.

기존 Amazon EKS 클러스터에서 IAM OpenID Connect(OIDC) 공급자를 구성합니다(지침 참조).

제품 버전

아키텍처

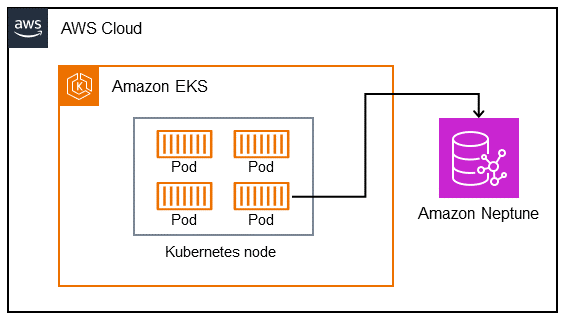

다음 다이어그램은 Neptune 데이터베이스에 대한 액세스를 제공하기 위해 Amazon EKS 클러스터의 Kubernetes 포드와 Neptune 간의 연결을 보여줍니다.

자동화 및 규모 조정

Amazon EKS Horizontal Pod Autoscaler를 사용하여이 솔루션을 확장할 수 있습니다.

도구

서비스

Amazon Elastic Kubernetes Service(Amazon EKS)를 사용하면 자체 Kubernetes 컨트롤 플레인 또는 노드를 설치하거나 유지 관리할 필요 AWS 없이에서 Kubernetes를 실행할 수 있습니다.

AWS Identity and Access Management (IAM)는 AWS 리소스에 대한 액세스를 인증하고 사용할 권한이 있는 사용자를 제어하여 리소스에 대한 액세스를 안전하게 관리하는 데 도움이 됩니다.

Amazon Neptune은 고도로 연결된 데이터 세트로 작동하는 애플리케이션을 구축하고 실행하는 데 도움이 되는 그래프 데이터베이스 서비스입니다.

모범 사례

모범 사례는 Amazon EKS 모범 사례 가이드의 Identity and Access Management

에픽

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

클러스터 컨텍스트를 확인합니다. | Helm 또는 기타 명령줄 도구를 사용하여 Amazon EKS 클러스터와 상호 작용하기 전에 클러스터의 세부 정보를 캡슐화하는 환경 변수를 정의해야 합니다. 이러한 변수는 후속 명령에 사용되어 올바른 클러스터 및 리소스를 대상으로 합니다. 먼저 올바른 클러스터 컨텍스트 내에서 작동하고 있는지 확인합니다. 이렇게 하면 후속 명령이 의도한 Kubernetes 클러스터로 전송됩니다. 현재 컨텍스트를 확인하려면 다음 명령을 실행합니다.

| AWS 관리자, 클라우드 관리자 |

| Amazon EKS 클러스터의

| AWS 관리자, 클라우드 관리자 |

출력을 검증합니다. | 변수가 제대로 설정되었는지 확인하려면 다음 명령을 실행합니다.

이 명령의 출력이 이전 단계에서 지정한 입력과 일치하는지 확인합니다. | AWS 관리자, 클라우드 관리자 |

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

서비스 계정을 생성합니다. | 서비스 계정에 IAM 역할을 사용하여 Kubernetes 서비스 계정을 IAM 역할에 매핑하고 Amazon EKS에서 실행되는 애플리케이션에 대한 세분화된 권한 관리를 활성화합니다. eksctl 중요이러한 명령을 실행하기 전에 클러스터와 연결된 OIDC 엔드포인트가 있어야 합니다. 라는 AWS 관리형 정책과 연결할 서비스 계정을 생성합니다

여기서 완료되면이 명령은 다음 응답을 표시합니다.

| AWS 관리자, 클라우드 관리자 |

계정이 올바르게 설정되었는지 확인합니다. | 클러스터의 기본 네임스페이스에

출력은 다음과 같아야 합니다.

| AWS 관리자, 클라우드 관리자 |

연결을 확인합니다. | 라는 샘플 포드를 배포

| AWS 관리자, 클라우드 관리자 |

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

IAM 데이터베이스 인증을 활성화합니다. | 기본적으로 Neptune DB 클러스터를 생성하면 IAM 데이터베이스 인증이 비활성화됩니다. 를 사용하여 IAM 데이터베이스 인증을 활성화하거나 비활성화할 수 있습니다 AWS Management Console. AWS 설명서의 단계에 따라 Neptune에서 IAM 데이터베이스 인증을 활성화합니다. | AWS 관리자, 클라우드 관리자 |

연결을 확인합니다. | 이 단계에서는 이미 실행 중인

| AWS 관리자, 클라우드 관리자 |

문제 해결

| 문제 | Solution |

|---|---|

Neptune 데이터베이스에 액세스할 수 없습니다. | 서비스 계정에 연결된 IAM 정책을 검토합니다. 실행하려는 작업에 필요한 작업(예: |

관련 리소스

Kubernetes 서비스 계정을 AWS 사용하여 Kubernetes 워크로드에에 대한 액세스 권한 부여(Amazon EKS 설명서)

서비스 계정에 대한 IAM 역할(Amazon EKS 설명서)

새 Neptune DB 클러스터 생성(Amazon Neptune 설명서)