기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

VPC의 아웃바운드 트래픽 제한

보안 그룹을 사용하여 VPC의 아웃바운드 트래픽 제한

아키텍처의 아웃바운드 트래픽 요구 사항을 평가한 후 조직의 보안 요구 사항에 맞게 VPC의 보안 그룹 규칙을 수정하기 시작합니다. 필요한 포트, 프로토콜, 대상 IP 주소를 모두 보안 그룹의 허용 목록에 추가해야 합니다.

지침은 Amazon VPC 사용 설명서의 보안 그룹을 사용하여 리소스에 대한 트래픽 제어를 참조하세요.

중요

테스트 환경에서 VPC의 보안 그룹 규칙을 업데이트한 후에는 애플리케이션이 여전히 예상대로 작동하고 있는지 확인합니다. 자세한 내용은 이 가이드의 VPC Flow Logs를 사용할 때 VPC의 아웃바운드 트래픽 분석 모범 사례를 참조하세요.

특정 AWS 서비스에 대한 주요 보안 그룹 고려 사항

Amazon Elastic Compute Cloud(Amazon EC2)

VPC를 생성할 경우 VPC는 모든 아웃바운드 트래픽을 허용하는 기본 보안 그룹과 함께 제공됩니다. Amazon Elastic Compute Cloud(Amazon EC2) 인스턴스는 사용자 지정 보안 그룹을 생성하지 않는 한 이 기본 보안 그룹을 사용합니다.

중요

Amazon EC2 인스턴스가 실수로 기본 보안 그룹을 사용하는 위험을 완화하려면 그룹의 아웃바운드 규칙을 모두 제거합니다. 자세한 내용은 Amazon VPC 사용 설명서의 보안 그룹 규칙으로 작업 섹션에서 보안 그룹 규칙 삭제를 참조하세요.

Amazon Relational Database Service(RDS)

데이터베이스가 클라이언트 역할을 하지 않는 한 Amazon RDS DB 인스턴스에 대한 모든 아웃바운드 보안 그룹 규칙을 제거할 수 있습니다. 자세한 내용은 Amazon RDS 사용 설명서의 VPC 보안 그룹 개요를 참조하세요.

Amazon ElastiCache

인스턴스가 클라이언트 역할을 하지 않는 한 Amazon ElastiCache(Redis OSS) 및 Amazon ElastiCache(Memcached) 인스턴스에 대한 모든 아웃바운드 보안 그룹 규칙을 제거할 수 있습니다. 자세한 내용은 다음 자료를 참조하세요.

-

보안 그룹: EC2-Classic(Amazon ElastiCache(Redis OSS) 사용 설명서)

-

ElastiCache 및 Amazon VPCs 이해(Amazon ElastiCache(Memcached) 사용 설명서)

AWS Network Firewall 및 DNS 호스트 이름을 사용하여 VPC의 아웃바운드 트래픽 제한

애플리케이션이 동적 IP 주소를 사용하는 경우 IP 주소 대신 DNS 호스트 이름을 사용하여 VPC의 아웃바운드 트래픽을 필터링하는 것이 가장 좋습니다. 예를 들어, 애플리케이션이 Application Load Balancer를 사용하는 경우 노드가 계속 확장되므로 애플리케이션의 관련 IP 주소가 변경됩니다. 이러한 유형의 상황에서는 고정 IP 주소보다 DNS 호스트 이름을 사용하여 아웃바운드 네트워크 트래픽을 필터링하는 것이 더 안전합니다.

AWS Network Firewall

자세한 내용과 예제 Network Firewall 정책 규칙은 AWS Network Firewall Developer Guide의 Domain filtering을 참조하세요. 자세한 지침은 AWS Prescriptive Guidance(APG) 패턴, Use Network Firewall to capture the DNS domain names from the Server Name Indication (SNI) for outbound traffic을 참조하세요.

Note

SNI는 트래픽 흐름에서 암호화되지 않은 상태로 유지되는 TLS의 확장입니다. 클라이언트가 HTTPS를 통해 액세스를 시도하는 대상 호스트 이름을 나타냅니다.

중요

테스트 환경에서 Network Firewall 상태 저장 규칙을 업데이트한 후 애플리케이션이 여전히 예상대로 작동하는지 확인합니다. SNI에서 제공하는 필수 DNS 도메인 이름이 차단되지 않았는지 확인합니다.

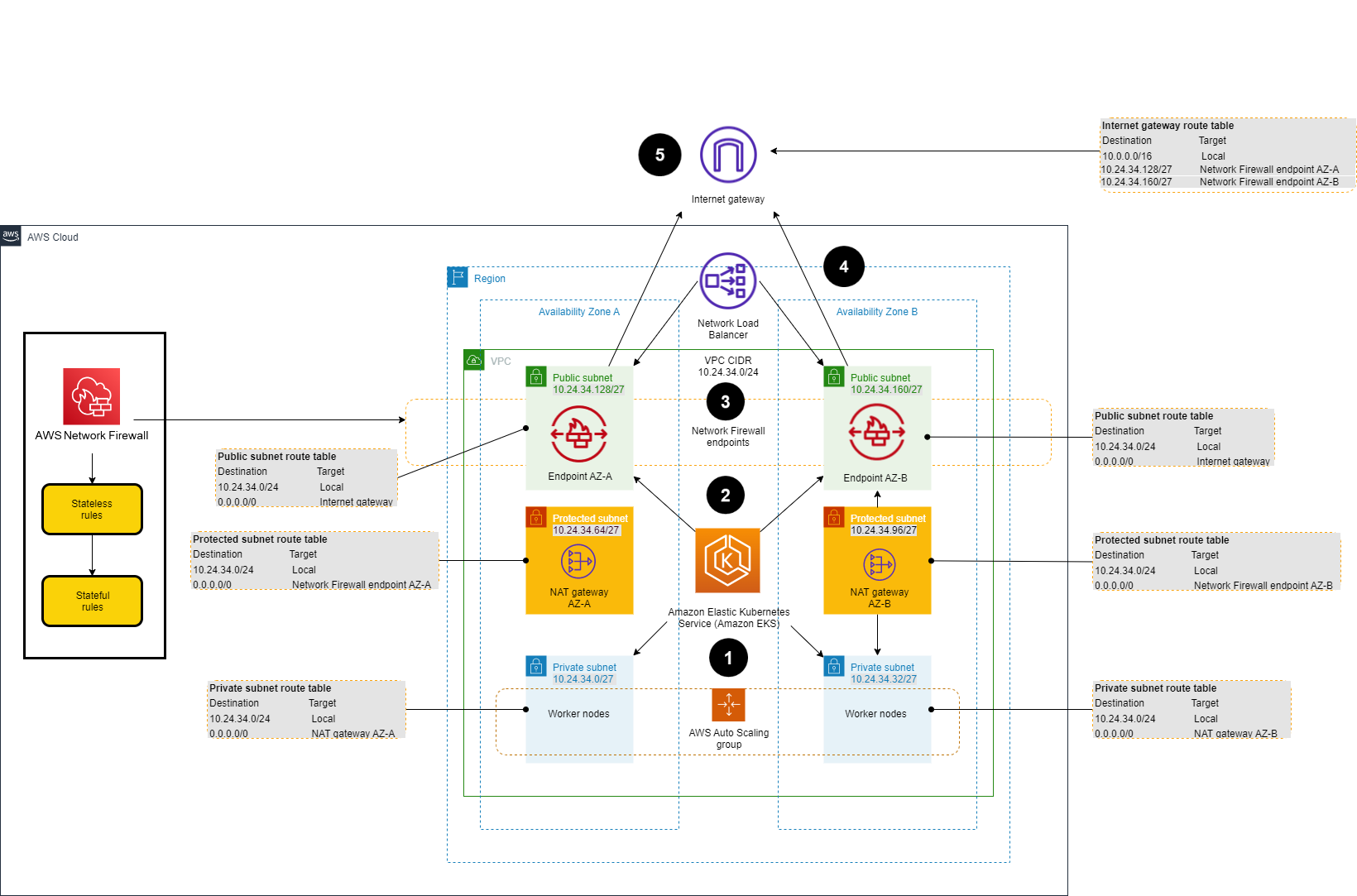

아키텍처 예

다음 다이어그램은를 사용하여 DNS 호스트 이름을 사용하여 VPC의 아웃바운드 트래픽을 필터링 AWS Network Firewall 하는 아키텍처의 예를 보여줍니다.

이 다이어그램은 다음 워크플로를 보여줍니다.

-

아웃바운드 요청은 프라이빗 서브넷 내에서 시작되며 보호된 서브넷의 NAT 게이트웨이로 전송됩니다.

-

NAT 게이트웨이에서 수신한 HTTPS 트래픽은 퍼블릭 서브넷의 AWS Network Firewall 엔드포인트로 라우팅됩니다.

-

AWS Network Firewall 는 요청을 검사하고 구성된 방화벽 정책 규칙을 적용하여 인터넷 게이트웨이에 전달하기 위한 요청을 수락하거나 거부합니다.

-

승인된 아웃바운드 요청은 인터넷 게이트웨이로 전송됩니다.

-

인터넷 게이트웨이에서 승인된 트래픽은 인터넷으로 전송되어 의도한 URL(SNI에서 암호화되지 않은 HTTPS 헤더에 제공)에 액세스합니다.