기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

IAM 사용자를 위한 단일 계정 권한 생성

CA 관리자(즉, CA 소유자)와 인증서 발급자가 단일 AWS 계정에 상주하는 경우 권한이 제한된 AWS Identity and Access Management (IAM) 사용자를 생성하여 발급자와 관리자 역할을 분리하는 것이 가장 좋습니다. 예제 권한과 AWS Private CA함께에서 IAM을 사용하는 방법에 대한 자세한 내용은 섹션을 참조하세요용 Identity and Access Management(IAM) AWS Private Certificate Authority.

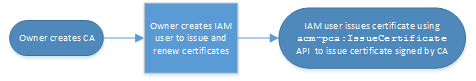

단일 계정 사례 1: 비관리형 인증서 발급

이 경우 계정 소유자는 프라이빗 CA를 만든 다음 프라이빗 CA에서 서명한 인증서를 발급할 권한이 있는 IAM 사용자를 생성합니다. IAM 사용자는 IssueCertificate API를 호출하여 인증서를 발급합니다 AWS Private CA .

이러한 방식으로 발급된 인증서는 관리되지 않으므로 관리자가 인증서를 내보내서 사용하려는 장치에 설치해야 합니다. 또한 만료되면 수동으로 갱신해야 합니다. 이 API를 사용하여 인증서를 발급하려면 OpenSSLIssueCertificate 설명서를 참조하세요.

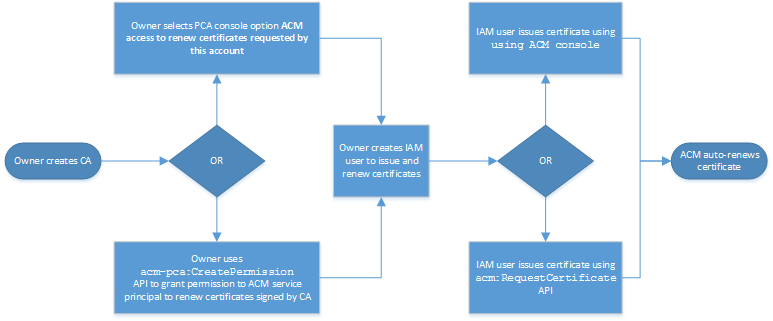

단일 계정 사례 2: ACM을 통한 관리형 인증서 발급

이 두 번째 경우에는 ACM과 PCA의 API 작업이 모두 포함됩니다. 계정 소유자는 이전과 마찬가지로 프라이빗 CA 및 IAM 사용자를 생성합니다. 그러면 계정 소유자는 ACM 서비스 보안 주체에게 이 CA가 서명한 모든 인증서를 자동으로 갱신할 수 있는 권한을 부여합니다. IAM 사용자는 다시 인증서를 발급하지만, 이번에는 CSR 및 키 생성을 처리하는 ACM RequestCertificate API를 호출하여 인증서를 발급합니다. 인증서가 만료되면 ACM은 갱신 워크플로를 자동화합니다.

계정 소유자는 CA를 생성하는 동안이나 이후에 또는 PCA CreatePermission API를 사용하는 동안 관리 콘솔을 통해 갱신 권한을 부여할 수 있습니다. 이 워크플로에서 생성된 관리형 인증서는 ACM과 통합된 AWS 서비스와 함께에서 사용할 수 있습니다.

다음 섹션에는 갱신 권한을 부여하는 절차가 나와 있습니다.

ACM에 인증서 갱신 권한 할당

AWS Certificate Manager (ACM)의 관리형 갱신 로그인을 사용하면 퍼블릭 인증서와 프라이빗 인증서 모두에 대한 인증서 갱신 프로세스를 자동화할 수 있습니다. ACM이 프라이빗 CA에서 생성한 인증서를 자동으로 갱신하려면 CA 자체에서 ACM 서비스 보안 주체에게 가능한 모든 권한을 부여해야 합니다. ACM에 대해 이러한 갱신 권한이 없는 경우 CA 소유자(또는 승인된 대리인)는 만료 시 각 프라이빗 인증서를 수동으로 재발급해야 합니다

중요

갱신 권한을 할당하는 이러한 절차는 CA 소유자와 인증서 발급자가 동일한 AWS 계정에 있는 경우에만 적용됩니다. 계정 간 시나리오에 대해서는 교차 계정 액세스를 위한 정책 연결 섹션을 참조하세요.

갱신 권한은 사설 CA를 생성하는 동안 위임을 하거나, CA가 ACTIVE 상태에 있는 한 이후에 언제든지 변경할 수 있습니다.

AWS Private CA 콘솔

프라이빗 CA 권한을 ACM에 할당하는 방법(콘솔)

-

AWS 계정에 로그인하고 https://console.aws.amazon.com/acm-pca/home

AWS Private CA 콘솔을 엽니다. -

프라이빗 인증 기관 페이지의 목록에서 프라이빗 CA를 선택합니다.

-

작업, CA 권한 구성을 선택합니다.

-

ACM 액세스를 승인하여 이 계정에서 요청한 인증서를 갱신을 선택합니다.

-

저장을 선택합니다.

에서 ACM 권한을 관리하려면 AWS Private CA (AWS CLI)

create-permission 명령을 사용하여 ACM에 권한을 할당합니다. ACM이 인증서를 자동으로 갱신하려면 필요한 권한(IssueCertificate, GetCertificate, 및 ListPermissions)을 할당해야 합니다.

$aws acm-pca create-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --actionsIssueCertificateGetCertificateListPermissions\ --principal acm.amazonaws.com

list-permissions 명령을 사용하여 CA에서 위임한 권한을 나열합니다.

$aws acm-pca list-permissions \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID

delete-permission 명령을 사용하여 CA가 AWS 서비스 보안 주체에 할당한 권한을 취소합니다.

$aws acm-pca delete-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --principal acm.amazonaws.com