기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

서비스 관리형과 작업

서버의 도메인 설정에 따라 Amazon S3 또는 Amazon EFS 서비스 관리 사용자를 서버에 추가할 수 있습니다. 자세한 정보는 SFTP, FTPS 또는 FTP 서버 엔드포인트 구성을 참조하세요.

프로그래밍 방식으로 서비스 관리 사용자를 추가하려면 API 예제를 참조하세요. CreateUser

참고

서비스 관리 사용자의 경우 논리적 디렉터리 항목은 2,000개로 제한됩니다. 논리적 디렉터리 사용에 대한 자세한 내용은 을 참조하십시오. 논리적 디렉터리를 사용하여 Transfer Family 디렉터리 구조를 단순화합니다.

Amazon S3 서비스 관리 사용자 추가

참고

교차 계정 Amazon S3 버킷을 구성하려면 이 지식 센터 문서에 설명된 단계를 따르십시오. 다른 AWS 계정에 있는 Amazon Simple Storage AWS Transfer Family Service 버킷을 사용하도록 서버를 구성하려면 어떻게 해야 합니까?

Amazon S3 서비스 관리 사용자를 서버에 추가하려면

-

https://console.aws.amazon.com/transfer/

에서 AWS Transfer Family 콘솔을 연 다음 탐색 창에서 서버를 선택합니다. -

서버 페이지에서 사용자를 추가할 서버의 확인란을 선택합니다.

-

사용자 추가를 선택합니다.

-

사용자 구성 섹션의 사용자 이름에 사용자 이름을 입력합니다. 이 사용자 이름은 3~100자여야 합니다. 사용자 이름에는 a~z, A~Z, 0~9, 밑줄(_)와 하이픈(-), 마침표(.) 및 골뱅이 기호(@) 등의 문자를 사용할 수 있습니다. 사용자 이름은 하이픈 '-', 마침표 '.' 및 "@" 기호로 시작할 수 없습니다.

-

액세스에는 Amazon S3 버킷에 대한 액세스를 제공하는, 이전에 생성한 IAM 역할을 선택합니다.

이 IAM 역할은 IAM 역할 및 정책 생성의 절차를 사용하여 생성했습니다. 해당 IAM 역할은 Amazon S3 버킷에 대한 액세스를 제공하는 IAM 정책을 포함합니다. 여기에는 다른 IAM 정책에 정의된 AWS Transfer Family 서비스와의 신뢰 관계도 포함됩니다. 사용자에 대한 세밀한 액세스 제어가 필요한 경우 AWS Transfer Family Amazon S3를 통한 데이터 액세스 제어 강화

블로그 게시물을 참조하십시오. -

(옵션) 정책에서 다음 중 하나를 선택합니다.

-

None(없음)

-

기존 정책

-

IAM에서 정책 선택: 기존 세션 정책을 선택할 수 있습니다. 정책의 세부 정보가 포함된 JSON 객체를 보려면 보기를 선택합니다.

-

홈 폴더 기반 정책 자동 생성: 세션 정책을 자동으로 생성합니다. 정책의 세부 정보가 포함된 JSON 객체를 보려면 보기를 선택합니다.

참고

홈 폴더를 기반으로 정책 자동 생성을 선택하는 경우 이 사용자에 대해 제약을 선택하지 마세요.

세션 정책에 대한 자세한 설명은 IAM 역할 및 정책 생성 섹션을 참조하세요. 세션 정책 생성에 대한 자세한 설명은 Amazon S3 버킷을 위한 세션 정책 생성 섹션을 참조하세요.

-

-

홈 디렉터리의 경우 전송할 데이터를 저장할 Amazon S3 버킷을 선택합니다 AWS Transfer Family. 사용자가 클라이언트를 이용해 로그인하면 도착하게 되는

home디렉터리의 경로를 입력합니다.이 파라미터를 입력하지 않으면 Amazon 버킷의

root디렉터리를 사용합니다. 이 경우 IAM 역할이 이root디렉터리에 대한 액세스를 제공하는지 확인하세요.참고

사용자의 사용자 이름을 포함하는 디렉터리 경로 선택을 권장합니다. 세션 정책을 효과적으로 사용할 수 있습니다. 세션 정책은 사용자의

home디렉터리에 대한 Amazon S3 버킷에서의 사용자 액세스를 제한합니다. -

(옵션) 제약의 경우, 사용자가 해당 폴더 외부에 액세스할 수 없고 Amazon S3 버킷 또는 폴더 이름을 볼 수 없도록 확인란을 선택합니다.

참고

사용자에게 홈 디렉터리를 할당하고 사용자를 해당 홈 디렉터리로 제한하면 지정된 폴더에 대한 사용자 액세스를 차단하기에 충분해야 합니다. 추가 통제를 적용해야 하는 경우 세션 정책을 사용하세요.

이 사용자에 대해 제약을 선택하면 홈 폴더가 제한된 사용자에 대해 정의된 값이 아니기 때문에 홈 폴더 기반 정책 자동 생성을 선택할 수 없습니다.

-

SSH 퍼블릭 키에는 SSH 키 쌍의 퍼블릭 SSH 키 부분을 입력합니다.

서비스에서 사용자의 키를 확인해야 새 사용자를 추가할 수 있습니다.

참고

SSH 키 쌍을 만드는 방법에 대한 지침은 서비스 관리 사용자를 위한 SSH 키 생성를 참조하세요.

-

(옵션) 키와 값에 하나 이상의 태그를 키-값 쌍로 입력하고 태그 추가를 선택합니다.

-

추가를 선택해 새 사용자를 원하는 서버에 추가합니다.

새 사용자는 서버 세부 정보 페이지의 사용자 섹션에 나타납니다.

다음 단계 - 그 다음 단계에서는 클라이언트를 사용하여 서버 엔드포인트를 통한 파일 전송로 계속 진행하세요.

Amazon EFS 서비스 관리 사용자 추가

Amazon EFS는 Portable Operating System Interface(POSIX) 파일 권한 모델을 사용하여 파일 소유권을 나타냅니다.

-

Amazon EFS 파일 소유권에 대한 자세한 설명은 Amazon EFS 파일 소유권을 참조하세요.

-

EFS 사용자를 위한 디렉터리 설정에 대한 자세한 설명은 Transfer Family를 위한 Amazon EFS 사용자 설정 섹션을 참조하세요.

Amazon EFS 서비스 관리 사용자를 서버에 추가하려면

-

https://console.aws.amazon.com/transfer/

에서 AWS Transfer Family 콘솔을 연 다음 탐색 창에서 서버를 선택합니다. -

서버 페이지에서 사용자를 추가하려는 Amazon EFS 서버를 선택합니다.

-

사용자 추가를 선택하여 사용자 추가 페이지를 표시합니다.

-

사용자 구성 섹션에서 다음 설정을 구성합니다.

-

이 사용자 이름은 최소 3글자에서 최대 100자여야 합니다. 사용자 이름에는 a~z, A~Z, 0~9, 밑줄(_)와 하이픈(-), 마침표(.) 및 골뱅이 기호(@) 등의 문자를 사용할 수 있습니다. 사용자 이름은 하이픈 '-', 마침표 '.' 및 "@" 기호로 시작할 수 없습니다.

-

사용자 ID 및 그룹 ID의 경우, 다음을 참고하세요:

-

처음 생성하는 사용자의 경우, 그룹 ID와 사용자 ID 모두에 대한

0의 값을 입력하는 것이 좋습니다. 이렇게 하면 Amazon EFS에 대한 사용자 관리자 권한이 부여됩니다. -

추가 사용자의 경우, 사용자의 POSIX 사용자 ID 및 그룹 ID를 입력합니다. 이러한 ID는 사용자가 수행하는 모든 Amazon Elastic File System 작업에 사용됩니다.

-

사용자 ID 및 그룹 ID의 경우 앞에 0을 사용하지 마세요. 예컨대,

12345는 허용되지만012345는 허용되지 않습니다.

-

-

(옵션) 보조 그룹 ID의 경우 각 사용자에 대해 하나 이상의 추가 POSIX 그룹 ID를 쉼표로 구분하여 입력합니다.

-

액세스에서 다음과 같은 IAM 역할을 선택합니다.

-

액세스하려는 Amazon EFS 리소스(파일 시스템)에 대한 액세스 권한만 사용자에게 부여합니다.

-

사용자가 수행할 수 있는 파일 시스템 작업과 수행할 수 없는 파일 시스템 작업을 정의합니다.

마운트 액세스 및 읽기/쓰기 권한이 있는 Amazon EFS 파일 시스템 선택에는 IAM 역할을 사용하는 것이 좋습니다. 예를 들어, 다음 두 AWS 관리형 정책을 조합하면 상당히 관대하긴 하지만 사용자에게 필요한 권한을 부여할 수 있습니다.

-

AmazonElasticFileSystemClientFullAccess

-

AWSTransferConsoleFullAccess

자세한 내용은 블로그 게시물 Amazon Elastic File System을 위한AWS Transfer Family 지원

을 참조하세요. -

-

홈 디렉터리의 경우, 다음을 수행합니다.

-

AWS Transfer Family를 사용하여 전송할 데이터를 저장하는 데 사용할 Amazon EFS 파일 시스템을 선택합니다.

-

홈 디렉터리를 제약으로 설정할지 여부를 결정하세요. 홈 디렉터리를 제약으로 설정하면 다음과 같은 결과가 발생합니다:

-

Amazon EFS 사용자는 해당 폴더 외부의 파일이나 디렉터리에 액세스할 수 없습니다.

-

아마존 EFS 사용자는 아마존 EFS 파일 시스템 이름(fs-xxxxxxx)을 볼 수 없습니다.

참고

제약 옵션을 선택하면 Amazon EFS 사용자의 경우 심볼릭 링크가 확인되지 않습니다.

-

-

(옵션) 사용자가 클라이언트를 사용하여 로그인할 때 들어갈 홈 디렉터리의 경로를 입력합니다.

홈 디렉터리를 지정하지 않는 경우 Amazon EFS 파일 시스템의 루트 디렉터리가 사용됩니다. 이 경우 IAM 역할이 이 루트 디렉터리에 대한 액세스를 제공하는지 확인하세요.

-

-

-

SSH 퍼블릭 키에는 SSH 키 쌍의 퍼블릭 SSH 키 부분을 입력합니다.

서비스에서 사용자의 키를 확인해야 새 사용자를 추가할 수 있습니다.

참고

SSH 키 쌍을 만드는 방법에 대한 지침은 서비스 관리 사용자를 위한 SSH 키 생성를 참조하세요.

-

(옵션) 사용자의 태그를 입력하세요. 키 및 값에 하나 이상의 태그를 키-값 쌍로 입력하고 태그 추가를 선택합니다.

-

추가를 선택해 새 사용자를 원하는 서버에 추가합니다.

새 사용자는 서버 세부 정보 페이지의 사용자 섹션에 나타납니다.

Transfer Family 서버에 처음 SFTP를 연결할 때 발생할 수 있는 문제는 다음과 같습니다:

-

sftp명령을 실행해도 프롬프트가 나타나지 않으면 다음 메시지가 표시될 수 있습니다.Couldn't canonicalize: Permission deniedNeed cwd이 경우 사용자 역할에 대한 정책 권한을 늘려야 합니다. 다음과 같은 AWS 관리형 정책을 추가할 수 있습니다.

AmazonElasticFileSystemClientFullAccess -

사용자의 홈 디렉터리를 보라는

sftp프롬프트에pwd를 입력하면 다음 메시지가 표시될 수 있습니다. 여기서USER-HOME-DIRECTORY는 SFTP 사용자의 홈 디렉터리입니다.remote readdir("/USER-HOME-DIRECTORY"): No such file or directory이 경우 상위 디렉터리(

cd ..)로 이동하여 사용자의 홈 디렉터리(mkdir)를 만들 수 있어야 합니다.username

다음 단계 - 그 다음 단계에서는 클라이언트를 사용하여 서버 엔드포인트를 통한 파일 전송로 계속 진행하세요.

서비스 관리 사용자 관리

이 섹션에서는 사용자 목록을 보는 방법, 사용자 세부 정보를 편집하는 방법, SSH 퍼블릭 키를 추가하는 방법에 대한 정보를 찾을 수 있습니다.

사용자 목록을 찾으려면

-

https://console.aws.amazon.com/transfer/

에서 AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택하여 서버 페이지를 표시합니다.

-

서버 ID 열에서 식별자를 선택하여 서버 세부 정보 페이지를 표시합니다.

-

사용자에서 사용자 목록을 확인합니다.

사용자 세부 정보를 보거나 편집하려면

-

https://console.aws.amazon.com/transfer/

에서 AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택하여 서버 페이지를 표시합니다.

-

서버 ID 열에서 식별자를 선택하여 서버 세부 정보 페이지를 표시합니다.

-

사용자에서 사용자 이름을 선택하면 사용자 세부 정보 페이지가 표시됩니다.

편집을 선택하여 이 페이지에서 사용자의 속성을 변경할 수 있습니다.

-

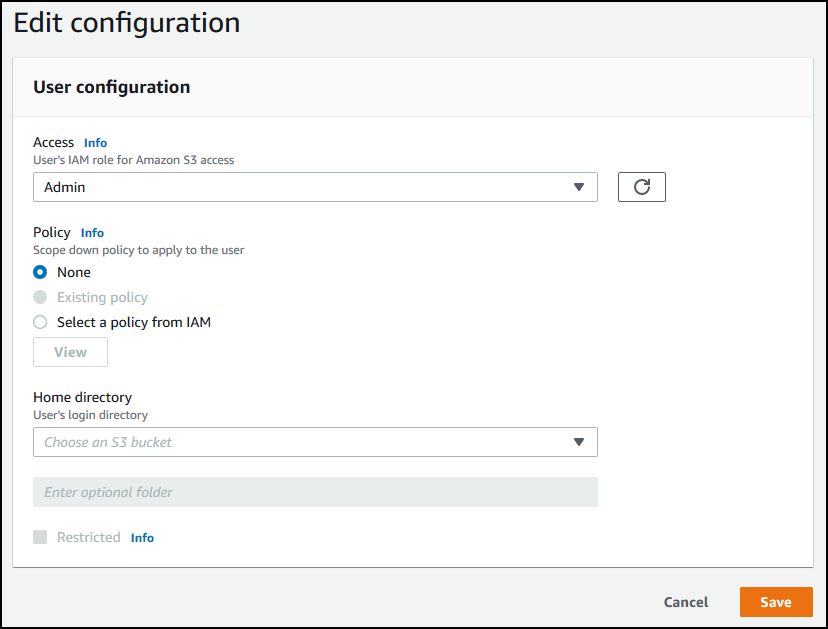

사용자 세부 정보 페이지에서 사용자 구성 옆의 편집을 선택합니다.

-

구성 편집 페이지의 Access에서 Amazon S3 버킷에 대한 액세스를 제공하는 이전에 생성한 IAM 역할을 선택합니다.

이 IAM 역할은 IAM 역할 및 정책 생성의 절차를 사용하여 생성했습니다. 해당 IAM 역할은 Amazon S3 버킷에 대한 액세스를 제공하는 IAM 정책을 포함합니다. 여기에는 다른 IAM 정책에 정의된 AWS Transfer Family 서비스와의 신뢰 관계도 포함됩니다.

-

(옵션) 정책에서 다음 중 하나를 선택합니다.

-

None(없음)

-

기존 정책

-

IAM에서 정책을 선택하여 기존 정책을 선택합니다. 정책의 세부 정보가 포함된 JSON 객체를 보려면 보기를 선택합니다.

세션 정책에 대한 자세한 설명은 IAM 역할 및 정책 생성 섹션을 참조하세요. 세션 정책 생성에 대한 자세한 설명은 Amazon S3 버킷을 위한 세션 정책 생성 섹션을 참조하세요.

-

-

홈 디렉터리의 경우 전송할 데이터를 저장할 Amazon S3 버킷을 선택합니다 AWS Transfer Family. 사용자가 클라이언트를 이용해 로그인하면 도착하게 되는

home디렉터리의 경로를 입력합니다.이 파라미터를 입력하지 않으면 Amazon S3 버킷의

root디렉터리가 사용됩니다. 이 경우 IAM 역할이 이root디렉터리에 대한 액세스를 제공하는지 확인하세요.참고

사용자의 사용자 이름을 포함하는 디렉터리 경로 선택을 권장합니다. 세션 정책을 효과적으로 사용할 수 있습니다. 세션 정책은 사용자의

home디렉터리에 대한 Amazon S3 버킷에서의 사용자 액세스를 제한합니다. -

(옵션) 제약의 경우, 사용자가 해당 폴더 외부에 액세스할 수 없고 Amazon S3 버킷 또는 폴더 이름을 볼 수 없도록 확인란을 선택합니다.

참고

사용자에게 홈 디렉터리를 할당하고 해당 홈 디렉터리로 사용자를 제한하는 경우 이 정도면 지정된 폴더에 대한 사용자 액세스를 잠그기에 충분합니다. 추가 통제를 적용해야 하는 경우 세션 정책을 사용하세요.

-

저장을 선택하여 변경 사항을 저장합니다.

사용자 삭제

-

https://console.aws.amazon.com/transfer/

에서 AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택하여 서버 페이지를 표시합니다.

-

서버 ID 열에서 식별자를 선택하여 서버 세부 정보 페이지를 표시합니다.

-

사용자에서 사용자 이름을 선택하면 사용자 세부 정보 페이지가 표시됩니다.

-

사용자 세부 정보 페이지에서 사용자 이름 오른쪽에 있는 삭제를 선택합니다.

-

표시되는 확인 대화 상자에서 단어

delete을 입력한 다음 삭제를 선택하여 사용자 삭제를 확인합니다.

사용자 목록에서 사용자가 삭제됩니다.

사용자를 위한 SSH 공개 키를 추가하려면

-

https://console.aws.amazon.com/transfer/

에서 AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택합니다.

-

서버 ID 열에서 식별자를 선택하여 서버 세부 정보 페이지를 표시합니다.

-

사용자에서 사용자 이름을 선택하면 사용자 세부 정보 페이지가 표시됩니다.

-

Add SSH public key(SSH 퍼블릭 키 추가)를 선택해 새 SSH 퍼블릭 키를 사용자에 추가합니다.

참고

SSH 키는 SSH(Secure Shell) File Transfer Protocol(SFTP)을 지원하는 서버에서만 사용됩니다. SSH 키 쌍을 생성하는 자세한 방법은 서비스 관리 사용자를 위한 SSH 키 생성 섹션을 참조하세요.

-

SSH public key(SSH 퍼블릭 키)에는 SSH 키 쌍의 SSH 퍼블릭 키 부분을 입력합니다.

서비스에서 사용자의 키를 확인해야 새 사용자를 추가할 수 있습니다. SSH 키의 형식은

ssh-rsa입니다. SSH 키 쌍을 생성하려면 서비스 관리 사용자를 위한 SSH 키 생성 섹션을 참조하세요.string -

키 추가를 선택합니다.

사용자의 SSH 공개 키를 삭제하려면

-

https://console.aws.amazon.com/transfer/

에서 AWS Transfer Family 콘솔을 엽니다. -

탐색 창에서 서버를 선택합니다.

-

서버 ID 열에서 식별자를 선택하여 서버 세부 정보 페이지를 표시합니다.

-

사용자에서 사용자 이름을 선택하면 사용자 세부 정보 페이지가 표시됩니다.

-

공개 키를 삭제하려면 해당 SSH 키 확인란을 선택하고 삭제를 선택합니다.