기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Windows Server를 AWS Site-to-Site VPN 고객 게이트웨이 디바이스로 구성

Windows Server를 실행하는 서버를 VPC의 고객 게이트웨이 디바이스로 구성할 수 있습니다. 다음 프로세스를 사용하여 VPC의 EC2 인스턴스 또는 별도의 서버에서 Windows Server를 실행합니다. 다음 절차는 Windows Server 2012 R2 이후 버전에 해당합니다.

내용

Windows 인스턴스 구성

Windows AMI에서 실행한 EC2 인스턴스에서 Windows Server를 구성하는 경우, 다음과 같이 합니다.

-

인스턴스의 원본/대상 확인을 비활성화합니다:

-

https://console.aws.amazon.com/ec2/

에서 Amazon EC2 콘솔을 엽니다. -

Windows 인스턴스를 선택한 다음 [Actions], [Networking], [Change source/destination check]를 선택합니다. [Stop]을 선택한 다음 [Save]를 선택합니다.

-

-

다른 인스턴스의 트래픽을 라우팅할 수 있도록 어댑터 설정을 업데이트합니다.

-

Windows 인스턴스에 연결합니다. 자세한 정보는 Windows 인스턴스 연결 단원을 참조하십시오.

-

제어판을 열고 장치 관리자를 시작합니다.

-

[Network adapters] 노드를 확장합니다.

-

네트워크 어댑터를 선택하고(인스턴스 유형에 따라 Amazon Elastic 네트워크 어댑터 또는 Intel 82599 Virtual Function일 수 있음), 다음으로 [Actions], [Properties]를 선택합니다.

-

[Advanced] 탭에서 [IPv4 Checksum Offload], [TCP Checksum Offload (IPv4)] 및 [UDP Checksum Offload (IPv4)] 속성을 비활성화한 다음 [OK]를 선택합니다.

-

-

계정에 탄력적 IP 주소를 할당하고 인스턴스와 연결합니다. 자세한 내용은 Amazon EC2 사용 설명서에서 탄력적 IP 주소를 참조하세요. 이 주소를 기록해 둡니다. 고객 게이트웨이를 생성할 때 필요합니다.

-

인스턴스의 보안 그룹 규칙에서 아웃바운드 IPsec 트래픽을 허용하는지 확인합니다. 기본적으로 보안 그룹은 모든 아웃바운드 트래픽을 허용합니다. 하지만, 보안 그룹의 아웃바운드 규칙이 원래 상태에서 수정된 경우 IP 프로토콜 50, IP 프로토콜 51 및 UDP 500에 대한 IPsec 트래픽의 아웃바운드 사용자 지정 프로토콜 규칙을 만들어야 합니다.

Windows 인스턴스가 위치한 네트워크의 CIDR 범위를 적어둡니다(예: 172.31.0.0/16).

1단계: VPN 연결 생성 및 VPC 구성

VPC에서 VPN 연결을 생성하려면 다음과 같이 하면 됩니다.

-

Virtual private gateway를 생성하여 VPC에 연결합니다. 자세한 내용은 가상 프라이빗 게이트웨이 생성 단원을 참조하십시오.

-

VPN 연결과 새 고객 게이트웨이를 만듭니다. 고객 게이트웨이의 경우, Windows Server의 퍼블릭 IP 주소를 지정합니다. VPN 연결의 경우, 고정 라우팅을 선택한 다음 Windows Server가 위치한 네트워크의 CIDR 범위를 입력합니다(예:

172.31.0.0/16). 자세한 내용은 5단계: VPN 연결 생성 단원을 참조하십시오.

VPN 연결을 생성한 뒤에는 VPC를 구성하여 VPN 연결을 통한 통신을 활성화합니다.

VPC 구성

-

Windows Server와 통신할 인스턴스를 시작하기 위해 VPC에서 프라이빗 서브넷을 만듭니다(아직 없는 경우). 자세한 내용은 VPC에서 서브넷 만들기를 참조하세요.

참고

프라이빗 서브넷은 인터넷 게이트웨이로 라우팅되지 않는 서브넷입니다. 이 서브넷의 라우팅에 대해서는 다음 항목에 설명되어 있습니다.

-

VPN 연결에 대한 라우팅 테이블 업데이트:

-

프라이빗 서브넷의 라우팅 테이블에 가상 프라이빗 게이트웨이가 대상이고 Windows Server의 네트워크(CIDR 범위)를 대상 주소로 하는 경로를 추가합니다. 자세한 내용은 Amazon VPC 사용 설명서의 라우팅 테이블에 경로 추가 및 라우팅 테이블에서 경로 제거를 참조하세요.

-

가상 프라이빗 게이트웨이에 대한 라우팅 속성을 활성화합니다. 자세한 내용은 (가상 프라이빗 게이트웨이) 라우팅 테이블에서 라우팅 전파 활성화 단원을 참조하십시오.

-

-

VPC와 네트워크 사이 통신을 허용하는 인스턴스의 보안 그룹을 만듭니다.

-

네트워크의 인바운드 RDP 또는 SSH 액세스를 허용하는 규칙을 추가합니다. 이를 통해 네트워크에서 VPC의 인스턴스에 연결할 수 있습니다. 예를 들어 네트워크의 컴퓨터가 VPC의 Linux 인스턴스에 액세스하도록 허용하려면 SSH 유형에 대해 원본을 네트워크의 CIDR 범위(예:

172.31.0.0/16)로 설정한 인바운드 규칙을 생성합니다. 자세한 내용은 Amazon VPC 사용 설명서의 VPC의 보안 그룹을 참조하세요. -

네트워크의 인바운드 ICMP 액세스를 허용하는 규칙을 추가합니다. 이렇게 하면 Windows Server에서 VPC의 인스턴스를 ping하여 VPN 연결을 테스트할 수 있습니다.

-

2단계: VPN 연결의 구성 파일 다운로드

Amazon VPC 콘솔을 사용하여 VPN 연결의 Windows Server 구성 파일을 다운로드할 수 있습니다.

구성 파일을 다운로드하려면 다음을 수행합니다.

-

https://console.aws.amazon.com/vpc/

에서 Amazon VPC 콘솔을 엽니다. -

탐색 창에서 Site-to-Site VPN 연결(Site-to-Site VPN Connections)을 선택합니다.

-

VPN 연결을 선택한 후 구성 다운로드를 선택합니다.

-

공급업체는 [Microsoft], 플랫폼은 [Windows Server], 소프트웨어는 [2012 R2]를 선택한 후 다운로드를 선택합니다. 파일을 열거나 저장할 수 있습니다.

구성 파일에는 다음 예제와 유사한 정보 섹션이 포함되어 있습니다. 이 정보는 각 터널에 대해 한 번씩 두 번 표시됩니다.

vgw-1a2b3c4d Tunnel1 -------------------------------------------------------------------- Local Tunnel Endpoint: 203.0.113.1 Remote Tunnel Endpoint: 203.83.222.237 Endpoint 1: [Your_Static_Route_IP_Prefix] Endpoint 2: [Your_VPC_CIDR_Block] Preshared key: xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE

Local Tunnel Endpoint-

VPN 연결을 만들 때 고객 게이트웨이에 대해 지정한 IP 주소입니다.

Remote Tunnel Endpoint-

연결 AWS 측에서 VPN 연결을 종료하는 가상 프라이빗 게이트웨이의 두 IP 주소 중 하나입니다.

Endpoint 1-

VPN 연결을 만들 때 고정 라우팅으로 지정한 IP 접두사. VPC에 액세스하기 위해 VPN 연결을 사용하도록 허용된 네트워크의 IP 주소입니다.

Endpoint 2-

가상 프라이빗 게이트웨이에 연결된 VPC의 IP 주소 범위(CIDR 블록, 예: 10.0.0.0/16).

Preshared key-

Local Tunnel Endpoint및Remote Tunnel Endpoint간 IPsec VPN 연결을 수립하는 데 사용된 사전 공유 키.

VPN 연결의 일부로 두 터널을 모두 구성하는 것이 좋습니다. 각 터널은 VPN 연결의 Amazon 측에 있는 별도의 VPN 집신기에 연결됩니다. 한 번에 하나의 터널만 사용되지만 첫 번째 터널에 장애가 발생할 경우 자동으로 두 번째 터널이 사용됩니다. 이러한 터널 이중화로 디바이스 장애 시에도 지속적인 가용성을 보장할 수 있습니다. 한 번에 하나의 터널만 사용되므로 Amazon VPC 콘솔에는 터널 하나가 작동 중지된 것으로 표시되며, 이는 정상적인 현상이므로 달리 조치를 취할 필요가 없습니다.

두 개의 터널이 구성된 상태에서 디바이스 장애가 발생하는 경우 AWS VPN 연결이 몇 분 내에 가상 프라이빗 게이트웨이의 두 번째 터널로 자동으로 장애 조치됩니다. 특히 고객 게이트웨이 디바이스를 구성할 때 두 개의 터널을 구성하는 것이 중요합니다.

참고

때때로는 가상 프라이빗 게이트웨이에 대한 정기 유지 관리를 AWS 수행합니다. 이 유지 관리 작업으로 인해 짧은 시간 동안 VPN 연결의 두 터널 중 하나가 비활성화될 수 있습니다. 이 유지보수를 수행할 동안 VPN 연결은 두 번째 터널로 자동 장애 조치됩니다.

다운로드한 구성 파일에서 IKE(Internet Key Exchange) 및 IPsec SA(Security Associations) 관련 추가 정보를 확인할 수 있습니다.

MainModeSecMethods: DHGroup2-AES128-SHA1 MainModeKeyLifetime: 480min,0sess QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb QuickModePFS: DHGroup2

MainModeSecMethods-

IKE SA의 암호화 및 인증 알고리즘입니다. 이는 VPN 연결의 추천 설정이며, Windows Server IPsec VPN 연결의 기본 설정이기도 합니다.

MainModeKeyLifetime-

IKE SA 키 수명 주기입니다. 이것이 VPN 연결의 추천 설정이며, Windows Server IPsec VPN 연결의 기본 설정이기도 합니다.

QuickModeSecMethods-

IPsec SA의 암호화 및 인증 알고리즘입니다. 이는 VPN 연결의 추천 설정이며, Windows Server IPsec VPN 연결의 기본 설정이기도 합니다.

QuickModePFS-

IPsec 세션에 대해 마스터 키 PFS(Perfect Forward Secrecy)를 사용하는 것이 좋습니다.

3단계: Windows Server 구성

VPN 터널을 설정하기에 앞서, Windows Server에 라우팅 및 원격 액세스 서비스를 설치하고 이를 구성해야 합니다. 이를 통해 원격 사용자는 네트워크의 리소스에 액세스할 수 있습니다.

라우팅 및 원격 액세스 서비스 설치 방법

-

Windows Server에 로그인합니다.

-

[Start] 메뉴로 이동하여 [Server Manager]를 선택합니다.

-

라우팅 및 원격 액세스 서비스 설치:

-

[Manage] 메뉴에서 [Add Roles and Features]를 선택합니다.

-

[Before You Begin] 페이지에서 서버가 사전 요구 사항을 충족하는지 확인한 후 [Next]를 선택합니다.

-

[Role-based or feature-based installation]를 선택한 다음 [Next]를 선택합니다.

-

[Select a server from the server pool]과 Windows Server를 선택한 다음 [Next]를 선택합니다.

-

목록에서 [Network Policy and Access Services]를 선택합니다. 표시되는 대화 상자에서 [Add Features]를 선택하여 이 역할에 필요한 기능을 확인합니다.

-

동일한 목록에서 원격 액세스, 다음을 선택합니다.

-

[Select features] 페이지에서 [Next]를 선택합니다.

-

[Network Policy and Access Services] 페이지에서 [Next]를 선택합니다.

-

[Remote Access] 페이지에서 [Next]를 선택합니다. 다음 페이지에서 [DirectAccess and VPN (RAS)]을 선택합니다. 표시되는 대화 상자에서 [Add Features]를 선택하여 이 역할 서비스에 필요한 기능을 확인합니다. 동일한 목록에서 [Routing]과 [Next]를 차례로 선택합니다.

-

[Web Server Role (IIS)] 페이지에서 [Next]를 선택합니다. 기본 선택을 그대로 두고 [Next]를 선택합니다.

-

설치를 선택합니다. 설치가 완료되면 [닫기(Close)]를 선택합니다.

-

라우팅 및 원격 액세스 서버를 구성하려면

-

대시보드에서 [Notifications](깃발 아이콘)를 선택합니다. 배포 후 구성을 완료하기 위한 작업이 있어야 합니다. [Open the Getting Started Wizard] 링크를 선택합니다.

-

[Deploy VPN only]를 선택합니다.

-

Routing and Remote Access(라우팅 및 원격 액세스) 대화 상자에서 서버 이름을 선택하고 작업과 Configure and Enable Routing and Remote Access(라우팅 및 원격 액세스 구성 및 활성화)를 차례로 선택합니다.

-

[Routing and Remote Access Server Setup Wizard]의 첫 페이지에서 [Next]를 선택합니다.

-

구성 페이지에서 사용자 지정 구성, 다음을 선택합니다.

-

LAN 라우팅, 다음, 완료를 선택합니다.

-

[Routing and Remote Access] 대화 상자가 나타나면 [Start service]를 선택합니다.

4단계: VPN 터널 설정

VPN 터널을 구성하려면 다운로드한 구성 파일에 포함된 netsh 스크립트를 실행하는 방법도 있고, Windows Server 사용자 인터페이스를 사용하는 방법도 있습니다.

중요

IPsec 세션에 대해 마스터 키 PFS(Perfect Forward Secrecy)을 사용하는 것이 좋습니다. netsh 스크립트를 실행하도록 선택하면 PFS를 활성화하는 파라미터가 포함됩니다(qmpfs=dhgroup2). Windows 사용자 인터페이스를 사용해 PFS를 활성화할 수는 없습니다. 이는 명령줄을 사용하여 활성화해야 합니다.

옵션 1: netsh 스크립트 실행

다운로드한 구성 파일에서 netsh 스크립트를 복사한 후 변수를 교체합니다. 다음은 예제 스크립트입니다.

netsh advfirewall consec add rule Name="vgw-1a2b3c4d Tunnel 1" ^ Enable=Yes Profile=any Type=Static Mode=Tunnel ^ LocalTunnelEndpoint=Windows_Server_Private_IP_address^ RemoteTunnelEndpoint=203.83.222.236 Endpoint1=Your_Static_Route_IP_Prefix^ Endpoint2=Your_VPC_CIDR_BlockProtocol=Any Action=RequireInClearOut ^ Auth1=ComputerPSK Auth1PSK=xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE ^ QMSecMethods=ESP:SHA1-AES128+60min+100000kb ^ ExemptIPsecProtectedConnections=No ApplyAuthz=No QMPFS=dhgroup2

Name: 추천 이름(vgw-1a2b3c4d Tunnel 1))을 원하는 이름으로 바꿀 수 있습니다.

LocalTunnelEndpoint: 네트워크에 설정된 Windows Server의 프라이빗 IP 주소를 입력합니다.

Endpoint1: Windows Server가 구성된 네트워크의 CIDR 블록입니다(예: 172.31.0.0/16). 이 값을 큰따옴표(“)로 묶습니다.

Endpoint2: VPC 또는 VPC 서브넷의 CIDR 블록입니다(예: 10.0.0.0/16). 이 값을 큰따옴표(“)로 묶습니다.

Windows Server의 명령 프롬프트 창에서 업데이트된 스크립트를 실행합니다. (이때 ^를 사용하면 명령줄에서 텍스트를 선택하여 잘라내고 붙여 넣을 수 있습니다.) 이 VPN 연결의 두 번째 VPN 터널을 설정하려면 구성 파일에서 두 번째 netsh 스크립트를 사용하여 위 프로세스를 반복합니다.

작업을 마치면 Windows 방화벽 구성 단원으로 이동합니다.

netsh 파라미터에 대한 자세한 정보는 Microsoft TechNet Library의 Netsh AdvFirewall Consec 명령

옵션 2: Windows Server 사용자 인터페이스 사용

Windows Server 사용자 인터페이스를 사용해서도 VPN 터널을 설정할 수 있습니다.

중요

Windows Server 사용자 인터페이스를 사용하여 마스터 키 PFS(Perfect Forward Secrecy)를 활성화할 수는 없습니다. 마스터 키 PFS(Perfect Forward Secrecy) 활성화에 설명된 대로 명령줄을 사용하여 PFS를 활성화해야 합니다.

VPN 터널의 보안 규칙 구성

이 단원에서는 Windows Server의 보안 규칙을 구성하여 VPN 터널을 만듭니다.

VPN 터널의 보안 규칙을 구성하려면 다음을 수행합니다.

-

서버 관리자를 열고 [Tools]를 선택한 다음, [Windows Defender Firewall with Advanced Security]를 선택합니다.

-

[Connection Security Rules], [Action], [New Rule]을 차례로 선택합니다.

-

[New Connection Security Rule] 마법사의 [Rule Type] 페이지에서 [Tunnel] 및 [Next]를 차례로 선택합니다.

-

터널 유형 페이지의 What type of tunnel would you like to create(생성할 터널 유형)에서 사용자 지정 구성을 선택합니다. Would you like to exempt IPsec-protected connections from this tunnel(이 터널에서 IPsec 보호 연결을 제외하시겠습니까)에서 기본값을 선택된 대로 No. Send all network traffic that matches this connection security rule through the tunnel(아니요. 이 연결 보안 규칙과 일치하는 모든 네트워크 트랙픽을 터널을 통해 전송합니다)로 그대로 두고, 다음을 선택합니다.

-

Requirements 페이지에서 Require authentication for inbound connections를 선택합니다. Do not establish tunnels for outbound connections 및 Next를 차례로 선택합니다.

-

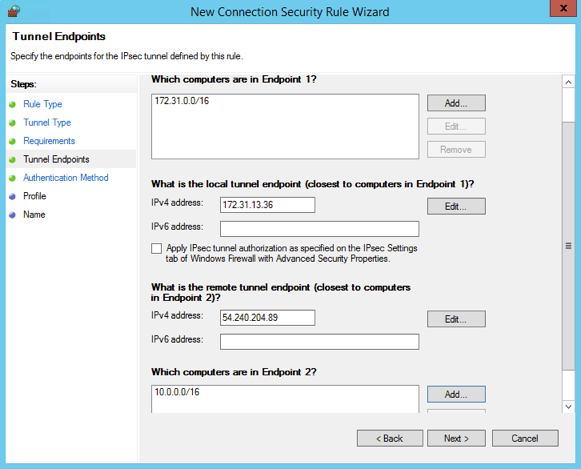

[Tunnel Endpoints] 페이지의 [Which computers are in Endpoint 1]에서 [Add]를 선택합니다. Windows Server 고객 게이트웨이 디바이스 뒤에 있는 네트워크의 CIDR 범위(예:

172.31.0.0/16)를 입력하고 확인을 선택합니다. 범위에 고객 게이트웨이 디바이스의 IP 주소가 포함될 수 있습니다. -

[What is the local tunnel endpoint (closest to computer in Endpoint 1)]에서 [Edit]를 선택합니다. [IPv4 address] 필드에 Windows Server의 프라이빗 IP 주소를 입력한 다음 [OK]를 선택합니다.

-

[What is the remote tunnel endpoint (closest to computers in Endpoint 2)]에서 [Edit]를 선택합니다. [IPv4 address ] 필드의 구성 파일에서 터널 1에 대한 가상 프라이빗 게이트웨이의 IP 주소(

Remote Tunnel Endpoint참조)를 입력하고 [OK]를 선택합니다.중요

터널 2에 대해 이 프로세스를 반복할 경우 터널 2의 엔드포인트를 선택해야 합니다.

-

[Which computers are in Endpoint 2]에서 [Add]를 선택합니다. [This IP address or subnet field]에 VPC의 CIDR 블록을 입력한 다음 [OK]를 선택합니다.

중요

대화 상자에서 [Which computers are in Endpoint 2]가 나올 때까지 스크롤해야 합니다. 이 단계를 완료한 후 [Next]를 선택해야 서버에 연결할 수 있습니다.

-

설정이 모두 올바르게 지정되었는지 확인한 후 다음을 선택합니다.

-

Authentication Method(인증 방법) 페이지에서 고급을 선택하고 사용자 지정을 선택합니다.

-

[First authentication methods]에서 [Add]를 선택합니다.

-

미리 공유한 키를 선택하고 구성 파일의 사전 공유 키 값을 입력한 후 확인을 선택합니다.

중요

터널 2에 대해 이 프로세스를 반복할 경우 터널 2의 사전 공유 키를 선택해야 합니다.

-

[First authentication is optional] 옵션을 선택 취소한 후 [OK]를 선택합니다.

-

다음을 선택합니다.

-

프로필 페이지에서 세 개의 확인란인 도메인, 비공개, 공개를 모두 선택합니다. 다음을 선택합니다.

-

[이름(Name)] 페이지에서 연결 규칙 이름(예:

VPN to Tunnel 1)을 입력한 후 [마침(Finish)]을 선택합니다.

위 단계를 반복하고 구성 파일에서 터널 2의 데이터를 지정합니다.

이 과정을 완료하면 VPN 연결에 대해 2개의 터널이 구성됩니다.

터널 구성 확인

터널 구성을 확인하려면 다음을 수행합니다.

-

서버 관리자를 열고 [Tools], [Windows Firewall with Advanced Security], [Connection Security Rules]를 차례로 선택합니다.

-

두 터널에 대해 다음 사항을 확인합니다.

-

사용이

Yes로 설정됨 -

[Endpoint 1]은 네트워크의 CIDR 블록입니다.

-

[Endpoint 2]는 VPC의 CIDR 블록입니다.

-

인증 모드가

Require inbound and clear outbound로 설정됨 -

인증 방법이

Custom로 설정됨 -

엔드포인트 1 포트가

Any로 설정됨 -

엔드포인트 2 포트가

Any로 설정됨. -

프로토콜이

Any로 설정됨.

-

-

첫 번째 규칙을 선택하고 [Properties]를 선택합니다.

-

인증 탭의 방법에서 사용자 지정을 선택합니다. 첫 번째 인증 방법에 터널에 대한 구성 파일의 올바른 사전 공유 키가 포함되어 있는지 확인한 다음 확인을 선택합니다.

-

[Advanced] 탭에서 [Domain], [Private] 및 [Public]이 모두 선택되어 있는지 확인합니다.

-

[IPsec tunneling]에서 [Customize]를 선택합니다. IPsec 터널이 다음과 같이 설정되어 있는지 확인하고 [OK]를 선택한 다음 [OK]를 다시 선택하여 대화 상자를 닫습니다.

-

[Use IPsec tunneling]이 선택되어 있습니다.

-

[Local tunnel endpoint (closest to Endpoint 1)]에 Windows Server의 IP 주소가 포함되어 있습니다. 고객 게이트웨이 디바이스가 EC2 인스턴스인 경우 인스턴스의 프라이빗 IP 주소가 됩니다.

-

[Remote tunnel endpoint (closest to Endpoint 2)]에 해당 터널의 가상 프라이빗 게이트웨이 IP 주소가 포함되어 있습니다.

-

-

두 번째 터널의 속성을 엽니다. 이 터널에 대해 위 4~7단계를 반복합니다.

마스터 키 PFS(Perfect Forward Secrecy) 활성화

명령줄을 사용하여 마스터 키 PFS(Perfect Forward Secrecy)를 활성화할 수 있습니다. 사용자 인터페이스를 사용하여 이 기능을 활성화할 수 없습니다.

마스터 키 PFS(Perfect Forward Secrecy)를 활성화하려면

-

Windows Server에서 새 명령 프롬프트 창을 엽니다.

-

다음 명령을 입력합니다. 여기서

rule_name을 첫 번째 연결 규칙을 제공한 이름으로 바꿉니다.netsh advfirewall consec set rule name="rule_name" new QMPFS=dhgroup2 QMSecMethods=ESP:SHA1-AES128+60min+100000kb -

두 번째 터널에 대해 2단계를 반복합니다. 이번에는

rule_name을 두 번째 연결 규칙을 제공한 이름으로 바꿉니다.

Windows 방화벽 구성

서버의 보안 규칙을 설정한 후 가상 프라이빗 게이트웨이를 사용할 수 있도록 기본 IPsec 설정을 구성합니다.

Windows 방화벽을 구성하려면

-

서버 관리자를 열고 [Tools]를 선택한 다음, [Windows Defender Firewall with Advanced Security]를 선택하고 [Properties]를 선택합니다.

-

[IPsec Settings] 탭의 [IPsec exemptions]에서 [Exempt ICMP from IPsec]이 [No (default)]인지 확인합니다. [IPsec tunnel authorization]이 [None]인지 확인합니다.

-

[IPsec defaults]에서 [Customize]를 선택합니다.

-

[Key exchange (Main Mode)]에서 [Advanced]와 [Customize]를 차례로 선택합니다.

-

Customize Advanced Key Exchange Settings의 Security methods에서 첫 번째 항목에 대해 다음과 같은 기본값이 사용되었는지 확인합니다.

-

Integrity: SHA-1

-

Encryption: AES-CBC 128

-

Key exchange algorithm: Diffie-Hellman Group 2

-

[Key lifetimes]에서 [Minutes]가

480이고 [Sessions]가0인지 확인합니다.

이 설정은 구성 파일의 다음 항목에 해당됩니다.

MainModeSecMethods: DHGroup2-AES128-SHA1,DHGroup2-3DES-SHA1 MainModeKeyLifetime: 480min,0sec -

-

[Key exchange options]에서 [Use Diffie-Hellman for enhanced security]와 [OK]를 차례로 선택합니다.

-

[Data protection (Quick Mode)]에서 [Advanced]와 [Customize]를 차례로 선택합니다.

-

[Require encryption for all connection security rules that use these settings]를 선택합니다.

-

[Data integrity and encryption ]에서 다음 기본값을 유지합니다.

-

Protocol: ESP

-

Integrity: SHA-1

-

Encryption: AES-CBC 128

-

Lifetime: 60분

이 값은 구성 파일의 다음 항목에 해당됩니다.

QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb -

-

확인을 선택하여 IPsec 설정 사용자 지정 대화 상자로 돌아간 후 확인을 다시 선택하여 구성을 저장합니다.

5단계: 작동 중단 게이트웨이 감지 활성화

이제 게이트웨이에 사용할 수 없는 경우 이를 감지하도록 TCP를 구성합니다. 이를 위해 HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 레지스트리 키를 수정합니다. 앞 단원을 모두 완료한 후에 이 단계를 수행해야 하며, 레지스트리 키를 변경한 후에는 서버를 다시 부팅해야 합니다.

작동 중단 게이트웨이 감지를 활성화하려면 다음을 수행합니다.

-

Windows Server에서 명령 프롬프트 또는 PowerShell 세션을 시작하고 regedit을 입력하여 레지스트리 편집기를 실행합니다.

-

[HKEY_LOCAL_MACHINE], [SYSTEM], [CurrentControlSet], [Services], [Tcpip] 및 [Parameters]를 차례로 확장합니다.

-

[Edit] 메뉴에서 [New]와 [DWORD (32-bit) Value]를 차례로 선택합니다.

-

이름으로 [EnableDeadGWDetect]를 입력합니다.

-

EnableDeadGWDetect를 선택하고 편집 메뉴에서 수정을 선택합니다.

-

[Value data]에 [1]을 입력한 후 [OK]를 선택합니다.

-

레지스트리 편집기를 닫고 서버를 다시 부팅합니다.

자세한 정보는 Microsoft TechNet Library의 EnableDeadGWDetect

6단계: VPN 연결 테스트

VPN 연결이 올바르게 작동하고 있는지 테스트하려면 VPC로 인스턴스를 실행한 후 인터넷 연결이 없는지 확인합니다. 인스턴스를 시작한 후 Windows Server에서 인스턴스의 프라이빗 IP 주소를 ping합니다. 고객 게이트웨이 디바이스에서 트래픽이 생성되면 VPN 터널이 가동됩니다. 따라서 ping 명령은 VPN 연결도 시작합니다.

VPN 연결을 테스트하는 단계는 AWS Site-to-Site VPN 연결 테스트 단원을 참조하십시오.

ping 명령에 실패하면 다음 정보를 확인합니다.

-

VPC의 인스턴스에 대한 ICMP를 허용하는 보안 그룹 규칙이 구성되어 있는지 확인합니다. Windows Server가 EC2 인스턴스인 경우 보안 그룹의 아웃바운드 규칙이 IPsec 트래픽을 허용하는지 확인합니다. 자세한 내용은 Windows 인스턴스 구성 단원을 참조하십시오.

-

ping을 수행하는 인스턴스의 운영 체제가 ICMP에 응답하도록 구성되어 있는지 확인합니다. Amazon Linux AMI 중 하나를 사용하는 것이 좋습니다.

-

ping을 수행하는 인스턴스가 Windows 인스턴스인 경우 해당 인스턴스에 연결하여 Windows 방화벽에 인바운드 ICMPv4를 활성화합니다.

-

VPC 또는 서브넷의 라우팅 테이블이 올바르게 구성되어 있는지 확인합니다. 자세한 내용은 1단계: VPN 연결 생성 및 VPC 구성 단원을 참조하십시오.

-

고객 게이트웨이 디바이스가 EC2 인스턴스인 경우, 인스턴스의 원본/대상 확인을 비활성화했어야 합니다. 자세한 내용은 Windows 인스턴스 구성 단원을 참조하십시오.

Amazon VPC 콘솔의 [VPN Connections] 페이지에서 VPN 연결을 선택합니다. 첫 번째 터널이 사용되고 있으며, 두 번째 터널은 구성되어 있지만 첫 번째 터널이 중단되기 전까지는 사용되지 않습니다. 암호화된 터널을 수립하려면 다소 시간이 걸릴 수 있습니다.