Well-Architected Framework의 새 버전을 출시했습니다. 또한 Lens Catalog에 새 렌즈와 업데이트된 렌즈를 추가했습니다. 변경 사항에 대해 자세히 알아보세요

IAM에서 워크로드에 대해 Trusted Advisor 활성화

참고

워크로드 소유자는 Trusted Advisor 워크로드를 생성하기 전에 계정에 대한 검색 지원을 활성화해야 합니다. 검색 지원 활성화를 선택하면 워크로드 소유자에게 필요한 역할이 생성됩니다. 연결된 다른 모든 계정에 대해서는 다음 단계를 따르세요.

Trusted Advisor가 활성화된 워크로드와 연결된 계정 소유자는 IAM에서 역할을 생성해야 AWS Well-Architected Tool에서 Trusted Advisor 정보를 볼 수 있습니다.

Trusted Advisor에서 정보를 가져올 수 있도록 IAM에서 AWS WA Tool에 대한 역할을 생성하려면

-

AWS Management Console에 로그인하고 https://console.aws.amazon.com/iam/

에서 IAM 콘솔을 엽니다. -

IAM 콘솔의 탐색 창에서 역할을 선택하고 역할 생성을 선택합니다.

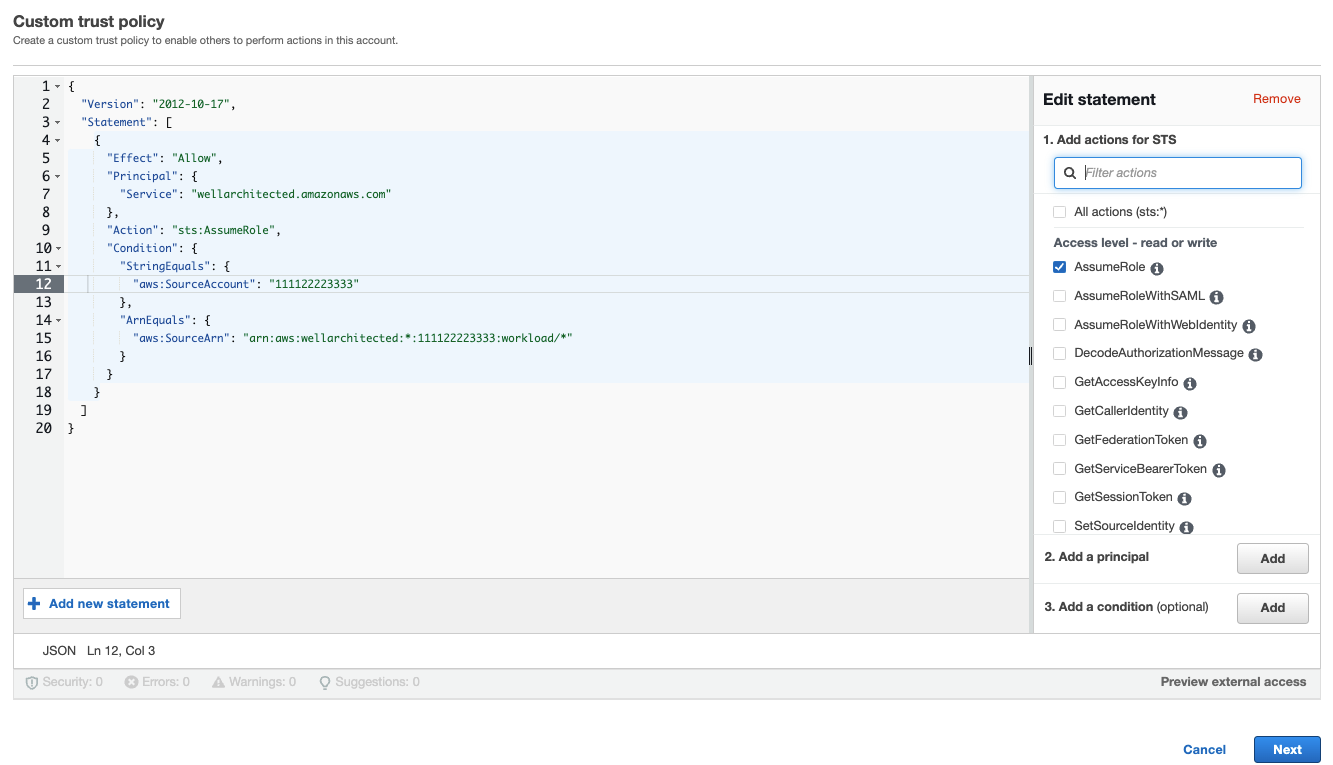

신뢰할 수 있는 엔터티 유형에서 사용자 지정 신뢰 정책을 선택합니다.

-

다음 이미지에 표시된 것처럼 다음 사용자 지정 신뢰 정책을 복사하여 IAM 콘솔의 JSON 필드에 붙여넣습니다.

WORKLOAD_OWNER_ACCOUNT_ID

참고

이전 사용자 지정 신뢰 정책에 대한 조건 블록의

aws:sourceArn은"arn:aws:wellarchitected:*:이며, AWS WA Tool에서 이 역할이 모든 워크로드 소유자의 워크로드에 사용될 수 있다는 일반 조건이 있습니다. 하지만 특정 워크로드 ARN 또는 워크로드 ARN 집합으로 액세스 범위를 좁힐 수 있습니다. 여러 ARN을 지정하려면 다음 신뢰 정책 예제를 참조하세요.WORKLOAD_OWNER_ACCOUNT_ID:workload/*" 권한 추가 페이지에서 권한 정책에 대해 Trusted Advisor의 데이터를 읽을 수 있는 AWS WA Tool 액세스 권한을 부여할 수 있도록 정책 생성을 선택합니다. 정책 생성을 선택하면 새 창이 열립니다.

참고

또한 역할을 생성하는 동안 권한 생성을 건너뛰고, 역할을 생성한 후 인라인 정책을 생성할 수도 있습니다. 역할 생성 성공 메시지에서 역할 보기를 선택하고 권한 탭의 권한 추가 드롭다운에서 인라인 정책 생성을 선택합니다.

다음 권한 정책을 복사해 JSON 필드에 붙여 넣습니다.

ResourceARN에서YOUR_ACCOUNT_ID*)를 지정한 다음 다음: 태그를 선택합니다.ARN 형식에 대한 자세한 내용은 AWS 일반 참조 안내서의 Amazon 리소스 이름(ARN)을 참조하세요.

-

Trusted Advisor가 워크로드에 대해 활성화되고 리소스 정의가 AppRegistry 또는 모두로 설정된 경우, 워크로드에 연결된 AppRegistry 애플리케이션에서 리소스를 소유한 모든 계정이 해당 Trusted Advisor 역할의 권한 정책에 다음 권한을 추가해야 합니다.

-

(선택 사항) 태그를 추가합니다. 다음: 검토를 선택합니다.

-

정책을 검토하고 정책 이름을 추가한 다음 정책 생성을 선택합니다.

-

역할의 권한 추가 페이지에서 방금 생성한 정책 이름을 선택하고 다음을 선택합니다.

-

다음

WellArchitectedRoleForTrustedAdvisor-구문을 사용해야 하는 역할 이름을 입력하고 역할 생성을 선택합니다.WORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_ID페이지 상단에 역할이 생성되었음을 알리는 성공 메시지가 표시됩니다.

-

역할 및 관련 권한 정책을 보려면 왼쪽 탐색 창의 액세스 관리에서 역할을 선택하고

WellArchitectedRoleForTrustedAdvisor-이름을 검색합니다. 역할 이름을 선택하여 권한 및 신뢰 관계가 올바른지 확인합니다.WORKLOAD_OWNER_ACCOUNT_ID