As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Visão geral do gerenciamento de acesso no Amazon SQS

Cada AWS recurso é de propriedade de um Conta da AWS, e as permissões para criar ou acessar um recurso são regidas por políticas de permissões. Um administrador da conta pode anexar políticas de permissões a identidades do IAM (usuários, grupos e funções) e alguns produtos (como o Amazon SQS) também oferecem suporte à anexação de políticas de permissões aos recursos.

nota

O administrador da conta (ou usuário administrador) é um usuário com privilégios administrativos. Para obter mais informações, consulte Práticas recomendadas de segurança no IAM no Guia do usuário do IAM.

Ao conceder permissões, você especifica os usuários que recebem permissões, o recurso para o qual as permissões são concedidas e as ações específicas que você deseja permitir no recurso.

Recursos e operações do Amazon Simple Queue Service

No Amazon SQS, o único recurso é a fila. Em uma política, use um nome de recurso da Amazon (ARN) para identificar o recurso ao qual a política se aplica. O seguinte recurso tem um ARN exclusivo associado a ele:

| Tipo de recurso | Formato ARN |

|---|---|

| Fila | arn:aws:sqs: |

Veja a seguir exemplos do formato do ARN para filas:

-

Um ARN para uma fila nomeada

my_queuena região Leste dos EUA (Ohio), pertencente à AWS Conta 123456789012:arn:aws:sqs:us-east-2:123456789012:my_queue -

Um ARN para uma fila chamada

my_queueem cada uma das diferentes regiões compatíveis com o Amazon SQS:arn:aws:sqs:*:123456789012:my_queue -

Um ARN que usa

*ou?como um curinga para o nome da fila. No exemplo a seguir, o ARN corresponde a todas as filas prefixadas commy_prefix_:arn:aws:sqs:*:123456789012:my_prefix_*

Você pode obter o valor do ARN para uma fila existente chamando a ação GetQueueAttributes. O valor do atributo QueueArn é o ARN da fila. Para obter mais informações sobre ARNs, consulte IAM ARNs no Guia do usuário do IAM.

O Amazon SQS fornece um conjunto de ações que funcionam com o recurso de fila. Para obter mais informações, consulte Permissões da API do Amazon SQS: referência de ações e recurso.

Informações sobre propriedade de recursos

Ele Conta da AWS possui os recursos que são criados na conta, independentemente de quem criou os recursos. Mais especificamente, o proprietário do recurso é a Conta da AWS da entidade principal (ou seja, a conta raiz, um usuário ou um perfil do IAM) que autentica a solicitação de criação de recursos. Os seguintes exemplos mostram como isso funciona:

-

Se você usar as credenciais da sua conta raiz Conta da AWS para criar uma fila do Amazon SQS, Conta da AWS você é o proprietário do recurso (no Amazon SQS, o recurso é a fila do Amazon SQS).

-

Se você criar um usuário no seu Conta da AWS e conceder permissões para criar uma fila para o usuário, o usuário poderá criar a fila. No entanto, a Conta da AWS (à qual o usuário pertence) é a proprietária do recurso de fila.

-

Se você criar uma função do IAM Conta da AWS com permissões para criar uma fila do Amazon SQS, qualquer pessoa que possa assumir a função poderá criar uma fila. Seu Conta da AWS (ao qual a função pertence) é proprietário do recurso de fila.

Gerenciar acesso aos recursos da

Uma política de permissões descreve as permissões concedidas às contas. A seção a seguir explica as opções disponíveis para a criação das políticas de permissões.

nota

Esta seção discute o uso do IAM no contexto do Amazon SQS. Não são fornecidas informações detalhadas sobre o serviço IAM. Para ver a documentação completa do IAM, consulte What is IAM? no IAM User Guide. Para obter mais informações sobre a sintaxe e as descrições da política do IAM, consulte a Referência de política do AWS IAM no Guia do usuário do IAM.

As políticas anexadas a uma identidade do IAM são conhecidas como políticas baseadas em identidade (políticas do IAM;) e as políticas anexadas a um recurso são conhecidas como políticas baseadas em recurso.

Políticas baseadas em identidade

Há duas maneiras de conceder aos usuários permissões às suas filas do Amazon SQS: usando os sistemas de políticas do Amazon SQS e do IAM. Você pode usar um dos sistemas, ou ambos, para anexar políticas a usuários ou funções. Na maioria dos casos, você pode atingir o mesmo resultado usando um dos sistemas. Por exemplo, você pode fazer o seguinte:

-

Anexar uma política de permissões a um usuário ou grupo na conta: para conceder a um usuário permissões para criar uma fila do Amazon SQS, anexe uma política de permissões a um usuário ou grupo a que o usuário pertença.

-

Anexar uma política de permissão a um usuário em outro Conta da AWS — Você pode anexar uma política de permissões a um usuário em outro Conta da AWS para permitir que ele interaja com uma fila do Amazon SQS. No entanto, as permissões entre contas não se aplicam às seguintes ações:

As permissões entre contas não se aplicam às seguintes ações:

Para conceder acesso a essas ações, o usuário deve pertencer ao mesmo Conta da AWS proprietário da fila do Amazon SQS.

-

Anexe uma política de permissão a uma função (conceda permissões entre contas) — Para conceder permissões entre contas a uma fila do SQS, você deve combinar políticas do IAM e baseadas em recursos:

-

Na Conta A (que é proprietária da fila):

-

Anexe uma política baseada em recursos à fila do SQS. Essa política deve conceder explicitamente as permissões necessárias (por exemplo,

SendMessage,ReceiveMessage) ao principal na Conta B (como uma função do IAM).

-

-

Na Conta A, crie uma função do IAM:

-

Uma política de confiança que permite que a Conta B ou AWS service (Serviço da AWS) a assuma a função.

nota

Se você quiser que um AWS service (Serviço da AWS) (como Lambda ouEventBridge) assuma a função, especifique o principal do serviço (por exemplo,lambda.amazonaws.com) na política de confiança.

-

Uma política baseada em identidade que concede à função assumida permissões para interagir com a fila.

-

-

Na Conta B, conceda permissão para assumir a função na Conta A.

-

Você deve configurar a política de acesso da fila para permitir o principal entre contas. As políticas baseadas em identidade do IAM por si só não são suficientes para o acesso entre contas às filas do SQS.

Para obter mais informações sobre o uso do IAM para delegar permissões, consulte Gerenciamento de acesso no Guia do usuário do IAM.

Embora o Amazon SQS funcione com políticas do IAM, ele tem sua própria infraestrutura de políticas. Você pode usar uma política do Amazon SQS com uma fila para especificar quais AWS contas têm acesso à fila. Você pode especificar o tipo de acesso e condições (por exemplo, uma condição que conceda permissões para usar SendMessage, ReceiveMessage se a solicitação for feita antes de 31 de dezembro de 2010). As ações específicas para as quais você pode conceder permissões são um subconjunto de toda a lista de ações do Amazon SQS. Quando você grava uma política do Amazon SQS e especifica * para “permitir todas as ações do Amazon SQS”, significa que um usuário pode realizar todas as ações nesse subconjunto.

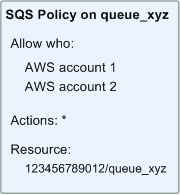

O diagrama a seguir ilustra o conceito de uma dessas políticas básicas do Amazon SQS que abrange o subconjunto de ações. A política é para queue_xyz e concede à AWS Conta 1 e à AWS Conta 2 permissões para usar qualquer uma das ações permitidas com a fila especificada.

nota

O recurso na política é especificado como123456789012/queue_xyz, onde 123456789012 está o AWS ID da conta que possui a fila.

Com a introdução do IAM e os conceitos de Users e Amazon Resource Names (ARNs), algumas coisas mudaram nas políticas do SQS. O diagrama e a tabela a seguir descrevem as alterações.

Para obter informações sobre como conceder permissões a usuários em contas diferentes, consulte Tutorial: Delegar acesso entre AWS contas usando funções do IAM no Guia do usuário do IAM.

Para obter informações sobre como conceder permissões a usuários em contas diferentes, consulte Tutorial: Delegar acesso entre AWS contas usando funções do IAM no Guia do usuário do IAM.

O subconjunto de ações incluídas em

O subconjunto de ações incluídas em * foi expandido. Para obter uma lista de ações permitidas, consulte Permissões da API do Amazon SQS: referência de ações e recurso.

Você pode especificar o recurso usando o nome do recurso da Amazon (ARN), a forma padrão de especificar recursos nas políticas do IAM. Para obter informações sobre o formato ARN para filas do Amazon SQS, consulte Recursos e operações do Amazon Simple Queue Service.

Você pode especificar o recurso usando o nome do recurso da Amazon (ARN), a forma padrão de especificar recursos nas políticas do IAM. Para obter informações sobre o formato ARN para filas do Amazon SQS, consulte Recursos e operações do Amazon Simple Queue Service.

Por exemplo, de acordo com a política do Amazon SQS no diagrama anterior, qualquer pessoa que possua as credenciais de segurança da AWS Conta 1 ou AWS da Conta 2 pode acessar. queue_xyz Além disso, os usuários Bob e Susan em sua própria conta da AWS (com o ID 123456789012) podem acessar a fila.

Antes da introdução do IAM, o Amazon SQS concedia automaticamente ao criador de uma fila o controle total sobre ela (ou seja, o acesso a todas as ações possíveis do Amazon SQS nessa fila). Isso não é mais verdadeiro, a menos que o criador use credenciais de segurança da AWS . Qualquer usuário que tenha permissões para criar uma fila também deve ter permissões para usar outras ações do Amazon SQS, para fazer qualquer coisa com as filas criadas.

Veja a seguir uma política de exemplo que permite que um usuário use todas as ações do Amazon SQS, mas apenas com as filas cujos nomes estejam prefixados com a string literal bob_queue_.

Para obter mais informações, consulte Usar políticas com o Amazon SQS e Identidades (usuários, grupos e funções) no Guia do usuário do IAM.

Especificar elementos da política: ações, efeitos, recursos e entidades principais

Para cada recurso do Amazon Simple Queue Service, o produto define um conjunto de ações. Para conceder permissões a essas ações, o Amazon SQS define um conjunto de ações que podem ser especificadas em uma política.

nota

A execução de uma ação de pode exigir permissões para mais de uma ação. Ao conceder permissões para ações específicas, você também identifica o recurso para o qual as ações são permitidas ou recusadas.

Estes são os elementos de política mais básicos:

-

Recurso: em uma política, você usa um Amazon Resource Name (ARN – Nome do recurso da Amazon) para identificar o recurso a que a política se aplica.

-

Ação: você usa palavras-chave de ação para identificar as ações de recurso que deseja permitir ou negar. Por exemplo, a permissão

sqs:CreateQueuepermite que o usuário execute a açãoCreateQueuedo Amazon Simple Queue Service. -

Efeito: você especifica o efeito quando o usuário solicita a ação específica, que pode ser permitir ou negar. Se você não conceder explicitamente acesso a um recurso, o acesso estará implicitamente negado. Você também pode negar explicitamente o acesso a um recurso a fim de ter certeza de que um usuário não conseguirá acessá-lo, mesmo que uma política diferente conceda acesso.

-

Principal: em políticas baseadas em identidade (políticas do IAM), o usuário ao qual a política é anexada é implicitamente o principal. Para as políticas baseadas em recursos, você especifica quais usuários, contas, serviços ou outras entidades deseja que recebam permissões (isso se aplica somente a políticas baseadas em recursos).

Para saber mais sobre a sintaxe e as descrições da política do Amazon SQS, consulte a AWS Referência de política do IAM da no Guia do usuário do IAM.

Para ver uma tabela com todas as ações do Amazon Simple Queue Service e os recursos a que elas se aplicam, consulte Permissões da API do Amazon SQS: referência de ações e recurso.