Controlar acesso com grupos de segurança

Os grupos de segurança de VPC controlam o acesso que o tráfego tem dentro e fora de uma instância de banco de dados. Por padrão, o acesso à rede é desativado para uma instância de banco de dados. É possível especificar regras em um grupo de segurança que permitem o acesso de um intervalo de endereço IP, de uma porta ou de grupo de segurança. Depois que as regras de entrada são configuradas, as mesmas regras se aplicam a todas as instâncias de banco de dados associadas a esse grupo de segurança. Você pode especificar até 20 regras no grupo de segurança.

Visão geral dos grupos de segurança de VPC

Cada regra de grupo de segurança de VPC possibilita que uma origem específica acesse uma instância de banco de dados em uma VPC que esteja associada a esse grupo de segurança de VPC. A origem pode ser uma gama de endereços (por exemplo, 203.0.113.0/24) ou outro grupo de segurança da VPC. Ao especificar um grupo de segurança de VPC como origem, você permite o tráfego recebido de todas as instâncias (geralmente servidores de aplicações) que usam o grupo de segurança de VPC de origem. Os grupos de segurança de VPC podem ter regras que controlam o tráfego de entrada e saída. No entanto, as regras de tráfego de saída normalmente não se aplicam a instâncias de banco de dados. As regras de tráfego de saída se aplicarão apenas se a instância de banco de dados atuar como um cliente. Por exemplo, as regras de tráfego de saída se aplicam a uma instância de banco de dados do Oracle com links de banco de dados de saída. É necessário usar a API do Amazon EC2 ou a opção Security Group (Grupo de segurança) no console da VPC para criar grupos de segurança de VPC.

Quando você cria regras para o grupo de segurança de VPC que permitem acessar as instâncias na sua VPC, você deve especificar uma porta para cada intervalo de endereços ao qual a regra permite o acesso. Por exemplo, se quiser ativar o acesso via Secure Shell (SSH) para instâncias na VPC, crie uma regra que permitirá o acesso à porta TCP 22 para o intervalo de endereços especificado.

É possível configurar vários grupos de segurança de VPC que permitem o acesso a diferentes portas para diferentes instâncias na sua VPC. Por exemplo, você pode criar um grupo de segurança da VPC que permite acessar a porta TCP 80 para servidores web na VPC. Você pode criar outro grupo de segurança de VPC que permita acessar a porta TCP 3306 para instâncias de bancos de dados do RDS para MySQL na VPC.

Para ter mais informações sobre grupos de segurança da VPC, consulte Grupos de segurança no Guia do usuário da Amazon Virtual Private Cloud.

nota

Se a instância de banco de dados estiver em uma VPC, mas não acessível publicamente, também será possível usar um Site-to-Site VPN ou uma conexão do AWS Direct Connect para acessá-la de uma rede privada. Para obter mais informações, consulte Privacidade do tráfego entre redes.

Cenário de grupos de segurança

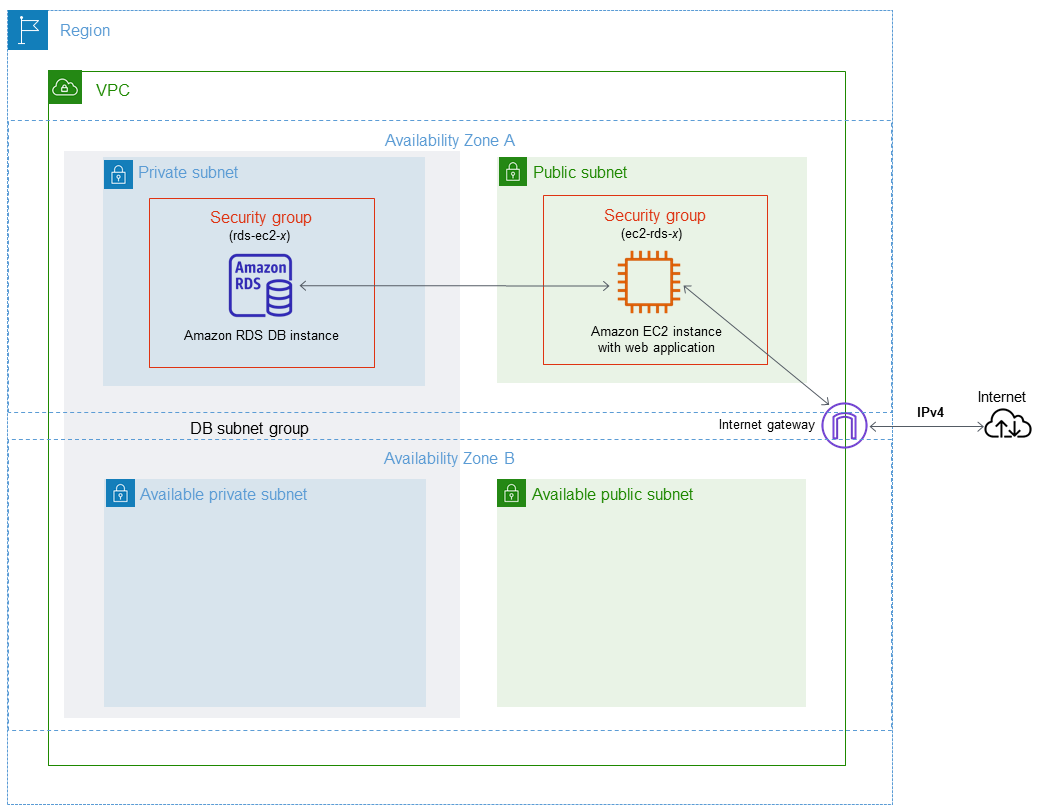

Um uso comum de uma instância de banco de dados em uma VPC é compartilhar dados com um servidor de aplicações executado em uma instância do Amazon EC2 na mesma VPC, acessado por uma aplicação cliente fora da VPC. Para este cenário, use as páginas do RDS e da VPC no AWS Management Console ou nas operações de API do RDS e do EC2 para criar as instâncias e os grupos de segurança necessários:

-

Crie um grupo de segurança de VPC (por exemplo,

sg-0123ec2example) e defina as regras de entrada que utilizam os endereços IP da aplicação cliente como a origem. Esse grupo de segurança permite que sua aplicação cliente se conecte a instâncias do EC2 em uma VPC que usa esse grupo de segurança. -

Crie uma instância do EC2 para a aplicação e adicione a instância do EC2 ao grupo de segurança de VPC (

sg-0123ec2example) que você criou na etapa anterior. -

Crie um segundo grupo de segurança de VPC (por exemplo,

sg-6789rdsexample) e crie uma nova regra especificando o grupo de segurança de VPC que você criou na etapa 1 (sg-0123ec2example) como origem. -

Crie uma instânciaum cluster de banco de dados e adicione a instância de banco de dados ao grupo de segurança de VPC (

sg-6789rdsexample) que você criou na etapa anterior. Quando você criar a instância de banco de dados, use o mesmo número de porta especificado para a regra do grupo de segurança de VPC (sg-6789rdsexample) que você criou na etapa 3.

O diagrama a seguir mostra esse cenário.

Para obter instruções detalhadas sobre como configurar uma VPC para esse cenário, consulte Tutorial: Criar uma VPC para usar com uma instância de banco de dados (somente IPv4). Para ter mais informações sobre como usar uma VPC, consulte Amazon VPC e Amazon RDS.

Criar um grupo de segurança de VPC

Você pode criar um grupo de segurança de VPC para uma instância de banco de dados usando o console da VPC. Para obter informações sobre como criar um grupo de segurança, consulte Fornecer acesso à instância de banco de dados na VPC criando um grupo de segurança e Grupos de segurança no Guia do usuário da Amazon Virtual Private Cloud.

Associar um grupo de segurança a uma instância de banco de dados

Você pode associar um grupo de segurança a uma instância de banco de dados usando Modify (Modificar) no console do RDS, a API ModifyDBInstance do Amazon RDS ou o comando modify-db-instance da AWS CLI.

O exemplo da CLI a seguir associa um grupo de segurança da VPC específico e remove grupos de segurança de banco de dados da instância de banco de dados.

aws rds modify-db-instance --db-instance-identifierdbName--vpc-security-group-idssg-ID

Para ter mais informações sobre como modificar uma instância de banco de dados, consulte Modificar uma instância de banco de dados do Amazon RDS. Com relação a considerações de grupo de segurança quando você restaura uma instância de banco de dados de um snapshot de banco de dados, consulte Considerações sobre os grupos de segurança.

nota

O console do RDS exibirá diferentes nomes de regras de grupos de segurança para seu banco de dados se o valor da porta estiver configurado como um valor não padrão.

Para instâncias de banco de dados do RDS para Oracle, grupos de segurança adicionais podem ser associados preenchendo a configuração de opções do grupo de segurança para as opções Oracle Enterprise Manager Database Express (OEM), Oracle Management Agent for Enterprise Manager Cloud Control (OEM Agent) e Oracle Secure Sockets Layer. Nesse caso, os grupos de segurança associados à instância de banco de dados e as configurações de opções aplicam-se à instância de banco de dados. Para ter mais informações sobre esses grupos de opções, consulte Oracle Enterprise Manager, Oracle Management Agent para Enterprise Manager Cloud Control e Oracle Secure Sockets Layer.