AWS IoT Greengrass Version 1 entrou na fase de vida útil prolongada em 30 de junho de 2023. Para obter mais informações, consulte política de manutenção do AWS IoT Greengrass V1. Após essa data, AWS IoT Greengrass V1 não lançaremos atualizações que forneçam recursos, aprimoramentos, correções de erros ou patches de segurança. Os dispositivos que funcionam AWS IoT Greengrass V1 não serão interrompidos e continuarão operando e se conectando à nuvem. É altamente recomendável que você migre para AWS IoT Greengrass Version 2, o que adiciona novos recursos significativos e suporte para plataformas adicionais.

As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Como criar um recurso de segredo (console)

Esse recurso está disponível para AWS IoT Greengrass Core v1.7 e versões posteriores.

Este tutorial mostra como usar o AWS Management Console para adicionar um recurso secreto a um grupo do Greengrass. Um recurso secreto é uma referência a um formulário secreto AWS Secrets Manager. Para obter mais informações, consulte Implante segredos até o AWS IoT Greengrass âmago.

No dispositivo AWS IoT Greengrass principal, os conectores e as funções Lambda podem usar o recurso secreto para se autenticar com serviços e aplicativos, sem codificar senhas, tokens ou outras credenciais.

Neste tutorial, você começa criando um segredo no AWS Secrets Manager console. Em seguida, no console do AWS IoT Greengrass , você adiciona um recurso de segredo a um grupo do Greengrass na página Recursos do grupo. Esse recurso de segredo faz referência ao segredo do Secrets Manager. Posteriormente, você anexará o recurso de segredode segredo a uma função do Lambda, o que permite à função obter o valor do segredo local.

nota

Como alternativa, o console permite que você crie um segredo e um recurso de segredo ao configurar um conector ou uma função do Lambda. Você pode fazer isso na página Configurar parâmetros do conector ou na página Recursos da função do Lambda.

Somente os conectores que contêm parâmetros para segredos podem acessar segredos. Para obter um tutorial que mostra como o conector de notificações Twilio usa um token de autenticação armazenamento localmente, consulte Conceitos básicos de conectores do Greengrass (console).

O tutorial contém as seguintes etapas de nível elevado:

O tutorial levará aproximadamente 20 minutos para ser concluído.

Pré-requisitos

Para concluir este tutorial, é necessário:

-

Um grupo do Greengrass e um núcleo do Greengrass (versão 1.7 ou posterior). Para saber como criar um grupo e núcleo Greengrass, consulte Começando com AWS IoT Greengrass. O tutorial de introdução também inclui etapas para instalar o software AWS IoT Greengrass Core.

-

AWS IoT Greengrass deve ser configurado para oferecer suporte a segredos locais. Para obter mais informações, consulte os Requisitos de segredos.

nota

Este requisito inclui permitir o acesso aos seus segredos do Secrets Manager. Se você estiver usando a função de serviço padrão do Greengrass, o Greengrass terá permissão para obter os valores de segredos com nomes que começam com greengrass-.

-

Para obter os valores dos segredos locais, suas funções Lambda definidas pelo usuário devem AWS IoT Greengrass usar o Core SDK v1.3.0 ou posterior.

Etapa 1: Criar um segredo do Secrets Manager

Nesta etapa, você usa o AWS Secrets Manager console para criar um segredo.

-

Faça login no console do AWS Secrets Manager

. nota

Para obter mais informações sobre esse processo, consulte Etapa 1: Criar e armazenar seu segredo no AWS Secrets Manager no Guia do usuário do AWS Secrets Manager .

-

Selecione Armazenar um novo segredo.

-

Em Escolher tipo de segredo, selecione Outro tipo de segredo.

-

Em Specify the key/value pairs to be stored for this secret (Especificar os pares de chave/valor a serem armazenados para este segredo):

-

Em Chave, digite

test. -

Em Valor, insira

abcdefghi.

-

-

Mantenha aws/secretsmanager selecionado para a chave de criptografia e selecione Avançar.

nota

Você não será cobrado AWS KMS se usar a chave AWS gerenciada padrão que o Secrets Manager cria em sua conta.

-

Em Secret name, digite

greengrass-TestSecrete selecione Next.nota

Por padrão, a função de serviço do Greengrass permite AWS IoT Greengrass obter o valor de segredos com nomes que começam com greengrass -. Para obter mais informações, consulte os requisitos de segredos.

-

A alternância não é necessária neste tutorial, portanto, selecione Desabilitar a alternância automática e, em seguida, Avançar.

-

Na página Review (Revisar), revise as configurações e selecione Store (Armazenar).

Em seguida, crie um recurso de segredo no seu grupo do Greengrass que faz referência ao segredo.

Etapa 2: Adicionar um recurso de segredo a um grupo do Greengrass

Nesta etapa, você configura um recurso de grupo que faz referência ao segredo do Secrets Manager.

No painel de navegação do AWS IoT console, em Gerenciar, expanda dispositivos Greengrass e escolha Grupos (V1).

-

Selecione o grupo ao qual você deseja adicionar o recurso de segredo.

-

Na página de configuração do grupo, selecione a guia Recursos e, em seguida, role para baixo até a seção Segredos. A seção Segredos exibe os recursos de segredos que pertencem ao grupo. Você pode adicionar, editar e remover recursos de segredos nessa seção.

nota

Como alternativa, o console permite que você crie um segredo e um recurso de segredo ao configurar um conector ou uma função do Lambda. Você pode fazer isso na página Configurar parâmetros do conector ou na página Recursos da função do Lambda.

-

Selecione Adicionar na seção Segredos.

-

Na página Adicionar um recurso de segredo, insira

MyTestSecretem Nome do recurso. -

Em Segredo, escolha greengrass-. TestSecret

-

Na seção Selecionar rótulos (opcional), o rótulo AWSCURRENT intermediário representa a versão mais recente do segredo. Esse rótulo é sempre incluído em um recurso de segredo.

nota

Este tutorial requer somente o AWSCURRENT rótulo. Você também pode incluir rótulos que a função do Lambda ou o connector exige.

-

Selecione Adicionar recurso.

Etapa 3: crie um pacote de implantação para a função do Lambda

Para criar uma função do Lambda, você deve, primeiro, criar um pacote de implantação da função do Lambda que contenha o código da função e as dependências. As funções do Lambda do Greengrass exigem o SDK do AWS IoT Greengrass Core para tarefas como comunicação com mensagens MQTT no ambiente de núcleo e acesso a segredos locais. Este tutorial cria uma função Python, então você usa a versão Python do SDK no pacote de implantação.

nota

Para obter os valores dos segredos locais, suas funções Lambda definidas pelo usuário devem AWS IoT Greengrass usar o Core SDK v1.3.0 ou posterior.

-

Na página de downloads do AWS IoT Greengrass Core SDK, baixe o AWS IoT Greengrass Core SDK para Python em seu computador.

-

Descompacte o pacote obtido por download para obter o SDK. O SDK é a pasta do

greengrasssdk. -

Salve a seguinte função do código Python em um arquivo local denominado

secret_test.py.import greengrasssdk secrets_client = greengrasssdk.client("secretsmanager") iot_client = greengrasssdk.client("iot-data") secret_name = "greengrass-TestSecret" send_topic = "secrets/output" def function_handler(event, context): """ Gets a secret and publishes a message to indicate whether the secret was successfully retrieved. """ response = secrets_client.get_secret_value(SecretId=secret_name) secret_value = response.get("SecretString") message = ( f"Failed to retrieve secret {secret_name}." if secret_value is None else f"Successfully retrieved secret {secret_name}." ) iot_client.publish(topic=send_topic, payload=message) print("Published: " + message)A função

get_secret_valueoferece suporte ao nome ou ARN do segredo do Secrets Manager para o valorSecretId. Esse exemplo usa o nome do segredo. Para este exemplo de segredo, AWS IoT Greengrass retorna o par de valores-chave:.{"test":"abcdefghi"}Importante

Certifique-se de que suas funções do Lambda definidas pelo usuário tratem os segredos com segurança e não registrem em log nenhum dado confidencial armazenado no segredo. Para obter mais informações, consulte Mitigate the Risks of Logging and Debugging Your Lambda Function no Guia do usuário do AWS Secrets Manager . Embora essa documentação se refira especificamente às funções de alternância, a recomendação também se aplica às funções do Lambda do Greengrass.

-

Comprima os seguintes itens em um arquivo denominado

secret_test_python.zip. Quando você criar o arquivo ZIP, inclua apenas o código e suas dependências, e não a pasta que contém os arquivos.-

secret_test.py. Lógica do aplicativo.

-

greengrasssdk. Biblioteca necessária para todas as funções Python do Lambda do Greengrass.

Esse é o pacote de implantação de sua função do Lambda.

-

Etapa 4: Criar uma função do Lambda

Nesta etapa, você usa o AWS Lambda console para criar uma função Lambda e configurá-la para usar seu pacote de implantação. Depois, publique uma versão da função e crie um alias.

-

Primeiro, crie a função do Lambda.

-

No AWS Management Console, escolha Serviços e abra o AWS Lambda console.

-

Selecione Criar função e, em seguida, selecione Criar do zero.

-

Na seção Basic information (Informações básicas), use os seguintes valores:

-

Em Function name (Nome da função), insira

SecretTest. -

Em Runtime (Tempo de execução), selecione Python 3.7.

-

Em Permissões, mantenha a configuração padrão. Isso cria uma função de execução que concede permissões básicas do Lambda. Essa função não é usada por AWS IoT Greengrass.

-

-

Na parte inferior da página, selecione Create function.

-

-

Em seguida, registre o manipulador e faça upload do seu pacote de implantação da função do Lambda.

-

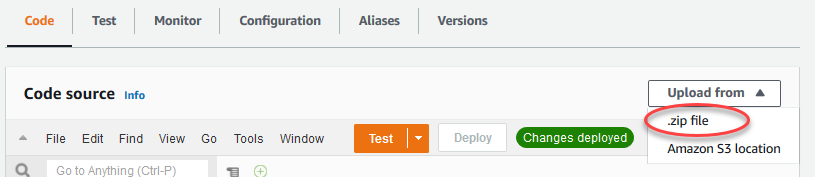

Na guia Código, em Fonte do código, selecione Fazer upload a partir de. No menu suspenso, selecione o arquivo .zip.

-

Selecione Upload e, em seguida, selecione seu pacote de implantação

secret_test_python.zip. Selecione Salvar. -

Na guia Código da função, em Configurações de runtime, selecione Editar e insira os valores a seguir.

-

Em Runtime (Tempo de execução), selecione Python 3.7.

-

Em Handler (Manipulador), insira

secret_test.function_handler.

-

-

Escolha Salvar.

nota

O botão Testar no AWS Lambda console não funciona com essa função. O SDK AWS IoT Greengrass principal não contém módulos necessários para executar suas funções do Greengrass Lambda de forma independente no console. AWS Lambda Esses módulos (por exemplo,

greengrass_common) são fornecidos às funções depois de serem implantados no núcleo do Greengrass.

-

-

Agora, publique a primeira versão da sua função do Lambda e crie um alias para a versão.

nota

Os grupos do Greengrass podem fazer referência a uma função do Lambda por alias (recomendado) ou por versão. Usar um alias facilita o gerenciamento de atualizações de código porque você não precisa alterar a tabela de assinaturas nem a definição do grupo ao atualizar a função do código. Em vez disso, você pode simplesmente apontar o alias para a nova versão da função.

-

Na página de configuração SecretTest: 1, no menu Ações, escolha Criar alias.

-

Na página Create a new alias, use os seguintes valores:

-

Em Nome, digite

GG_SecretTest. -

Em Version, selecione 1.

nota

AWS IoT Greengrass não oferece suporte a aliases Lambda para as versões $LATEST.

-

-

Escolha Criar.

-

Agora, você está pronto para adicionar a função do Lambda ao seu grupo do Greengrass e anexar o recurso de segredo.

Etapa 5: adicionar a função do Lambda ao grupo do Greengrass

Nesta etapa, você adiciona a função do Lambda ao grupo do Greengrass no console do AWS IoT .

-

Na página de configuração do grupo, selecione a guia Funções do Lambda.

-

Na seção Minhas funções do Lambda, selecione Adicionar.

-

Para a função Lambda, escolha. SecretTest

-

Para a Versão da função do Lambda, selecione o alias para a versão que você publicou.

Em seguida, configure o ciclo de vida da função do Lambda.

-

Na seção configuração da função do Lambda, faça as atualizações a seguir.

nota

Recomendamos que você execute sua função do Lambda sem conteinerização, a menos que seu caso de negócios faça essa exigência. Isso ajuda a habilitar o acesso à GPU e à câmera do seu dispositivo sem configurar os recursos do dispositivo. Se você executa sem conteinerização, também deve conceder acesso root às suas funções do Lambda AWS IoT Greengrass .

-

Para executar sem conteinerização:

-

Para Usuário e grupo do sistema, selecione

Another user ID/group ID. Para ID de usuário do sistema, insira0. Para ID do grupo do sistema, insira0.Isso permite que sua função do Lambda seja executada como root. Para obter mais informações sobre como executar como raiz, consulte Definir a identidade de acesso padrão para as funções do Lambda em um grupo.

dica

Você também deve atualizar seu arquivo

config.jsonpara conceder acesso root à sua função do Lambda. Para o procedimento, consulte Executar uma função do Lambda como raiz. -

Para conteinerização da função do Lambda, selecione Sem contêiner.

Para obter mais informações sobre como executar sem conteinerização, consulte Considerações ao escolher a conteinerização de função do Lambda.

-

Em Timeout (Tempo limite), insira

10 seconds. -

Para Fixado, selecione Verdadeiro.

Para obter mais informações, consulte Configuração do ciclo de vida das funções do Lambda do Greengrass.

-

Em Parâmetro adicional, para Acesso de leitura ao diretório /sys, selecione Habilitado.

-

-

Em vez disso, para executar no modo conteinerizado:

nota

Não recomendamos a execução no modo conteinerizado, a menos que seu caso de negócios faça essa exigência.

-

Para Usuário e grupo do sistema, selecione Usar padrão de grupo.

-

Para Conteinerização da função do Lambda, selecione Usar padrão de grupo.

-

Em Memory limit (Limite de memória), insira

1024 MB. -

Em Timeout (Tempo limite), insira

10 seconds. -

Para Fixado, selecione Verdadeiro.

Para obter mais informações, consulte Configuração do ciclo de vida das funções do Lambda do Greengrass.

-

Em Parâmetros adicionais, para Acesso de leitura ao diretório /sys, selecione Habilitado.

-

-

-

Selecione Adicionar função do Lambda.

Em seguida, associe o recurso de segredo à função.

Etapa 6: anexar o recurso de segredo à função do Lambda

Nesta etapa, você associa o recurso de segredo à função do função do Lambda em seu grupo do Greengrass. Isso associa o recurso à função, o que permite à função obter o valor do segredo local.

-

Na página de configuração do grupo, selecione a guia Funções do Lambda.

-

Escolha a SecretTestfunção.

-

Na página de detalhes da função, selecione Recursos.

-

Role até a seção Segredos e selecione Associar.

-

Escolha e MyTestSecret, em seguida, escolha Associar.

Etapa 7: Adicionar assinaturas ao grupo do Greengrass

Nesta etapa, você adiciona assinaturas que permitem AWS IoT e a função Lambda para trocar mensagens. Uma assinatura permite AWS IoT invocar a função e outra permite que a função envie dados de saída para AWS IoT.

-

Crie uma assinatura que AWS IoT permita publicar mensagens na função.

Na página de configuração do grupo, selecione a guia Assinaturas e, em seguida, Adicionar assinatura.

-

Na página Criar uma assinatura, configure a origem e o destino, da seguinte forma:

-

Em Tipo de origem, selecione Função do Lambda e, em seguida, selecione IoT Cloud.

-

Em Tipo de destino, escolha Serviço e, em seguida, escolha SecretTest.

-

Em Filtro de tópicos, insira

secrets/inpute, em seguida, selecione Criar assinatura.

-

-

Adicione uma segunda assinatura. Selecione a guia Assinaturas, selecione Adicionar assinatura e configure a origem e o destino, da seguinte forma:

-

Em Tipo de origem, escolha Serviços e, em seguida, escolha SecretTest.

-

Em Tipo de destino, selecione Função do Lambda e, em seguida, selecione IoT Cloud.

-

Em Filtro de tópicos, insira

secrets/outpute, em seguida, selecione Criar assinatura.

-

Etapa 8: Implantar o grupo do Greengrass

Implante o grupo no dispositivo do núcleo. Durante a implantação, AWS IoT Greengrass obtém o valor do segredo no Secrets Manager e cria uma cópia local criptografada no núcleo.

Testar a função do Lambda

-

Na página inicial do AWS IoT console, escolha Testar.

-

Em Inscrever-se no tópico, use os seguintes valores e, em seguida, selecione Inscrever-se.

Propriedade

Valor

Tópico de assinatura

segredos/saída

Exibição da carga útil do MQTT

Exibir cargas úteis como strings

-

Para Publicar no tópico, use os valores a seguir e, em seguida selecione Publicar para invocar a função.

Propriedade

Valor

Tópico

segredos/entrada

Mensagem

Mantenha a mensagem padrão. A publicação de uma mensagem invoca a função do Lambda, mas a função neste tutorial não processa o corpo da mensagem.

Se for bem-sucedida, a função publicará uma mensagem de "Êxito".