Supressões de descobertas de auditoria

Quando você executa uma auditoria, ela relata as descobertas de todos os recursos em não conformidade. Isso indica que seus relatórios de auditoria incluem descobertas de recursos em que você está trabalhando para mitigar problemas e também de recursos que são reconhecidamente não conformes, como dispositivos de teste ou danificados. A auditoria continuará relatando descobertas de recursos que permanecerem incompatíveis em sucessivas execuções de auditoria, o que pode adicionar informações indesejadas aos seus relatórios. As supressões de descobertas de auditoria permitem que você suprima ou filtre as descobertas por um período definido, até que o recurso seja corrigido, ou indefinidamente, para um recurso associado a um teste ou dispositivo danificado.

nota

As ações de mitigação não estarão disponíveis para descobertas de auditoria suprimidas. Para obter mais informações sobre as ações de mitigação, consulte Ações de mitigação.

Para obter informações sobre cotas de supressão de descobertas de auditoria, consulte endpoints e cotas do AWS IoT Device Defender.

Como as supressões de descobertas de auditoria funcionam

Quando você cria uma supressão de descoberta de auditoria para um recurso não conforme, seus relatórios e notificações de auditoria se comportam de forma diferente.

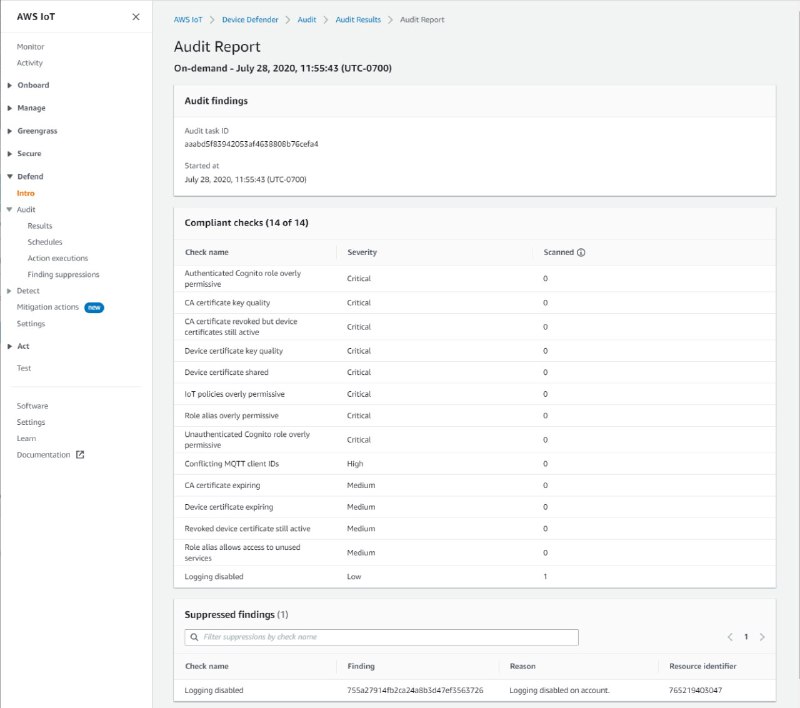

Seus relatórios de auditoria incluirão uma nova seção que lista todas as descobertas suprimidas associadas ao relatório. As descobertas suprimidas não serão consideradas quando avaliarmos se uma verificação de auditoria está em conformidade ou não. Um número de recursos menor também retorna a cada verificação de auditoria quando você usa o comando describe-audit-task na interface de linha de comandos (CLI).

Para notificações de auditoria, as descobertas suprimidas não serão consideradas quando avaliarmos se uma verificação de auditoria está em conformidade ou não. Um número de recursos menor também é incluído em cada notificação de verificação de auditoria que o AWS IoT Device Defender publica no Amazon CloudWatch e Amazon Simple Notification Service (Amazon SNS).

Como usar supressões de descoberta de auditoria no console

Para suprimir uma descoberta de um relatório de auditoria

O procedimento a seguir mostra como criar uma supressão de descobertas de auditoria no console de AWS IoT.

-

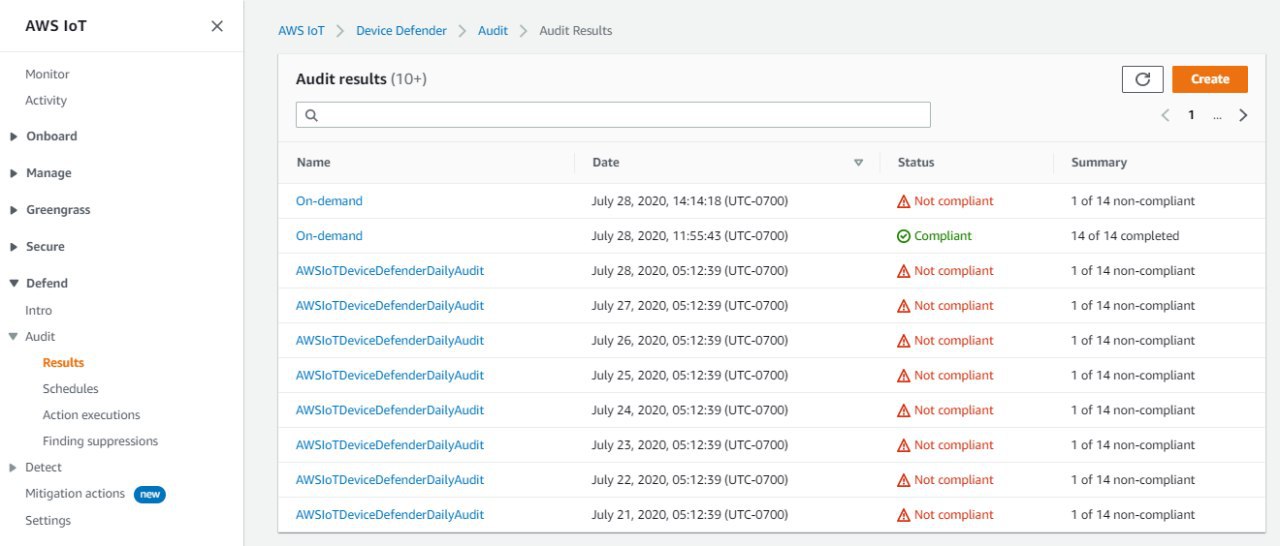

No console de AWS IoT

, no painel de navegação, expanda Defend, escolha Auditoria e, em seguida, Resultados. -

Selecione um relatório de auditoria que você gostaria de revisar.

-

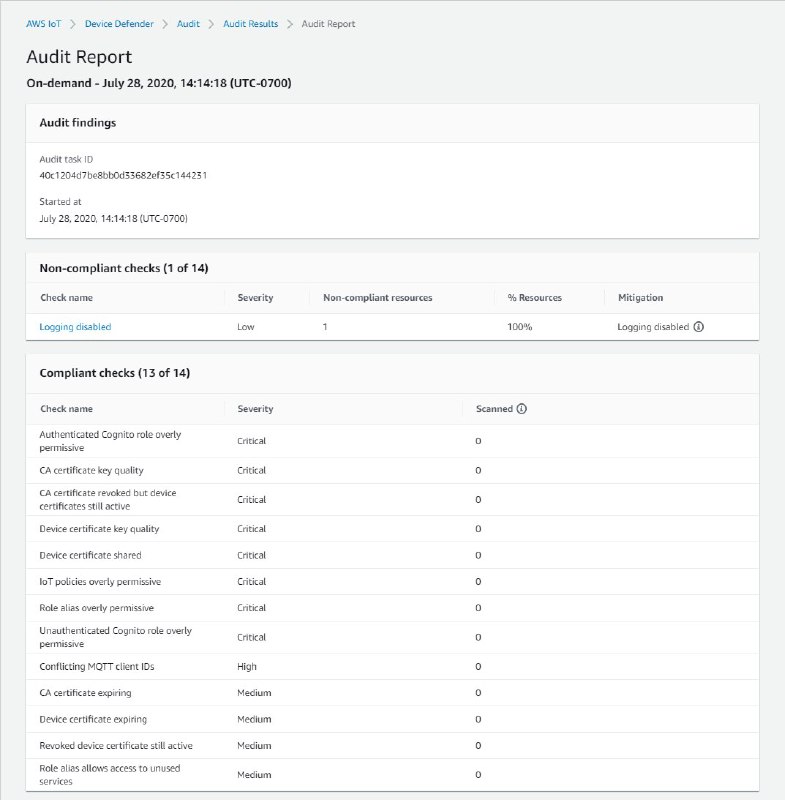

Na seção Verificações de não conformidade, em Nome da verificação, escolha a verificação de auditoria na qual você está interessado.

-

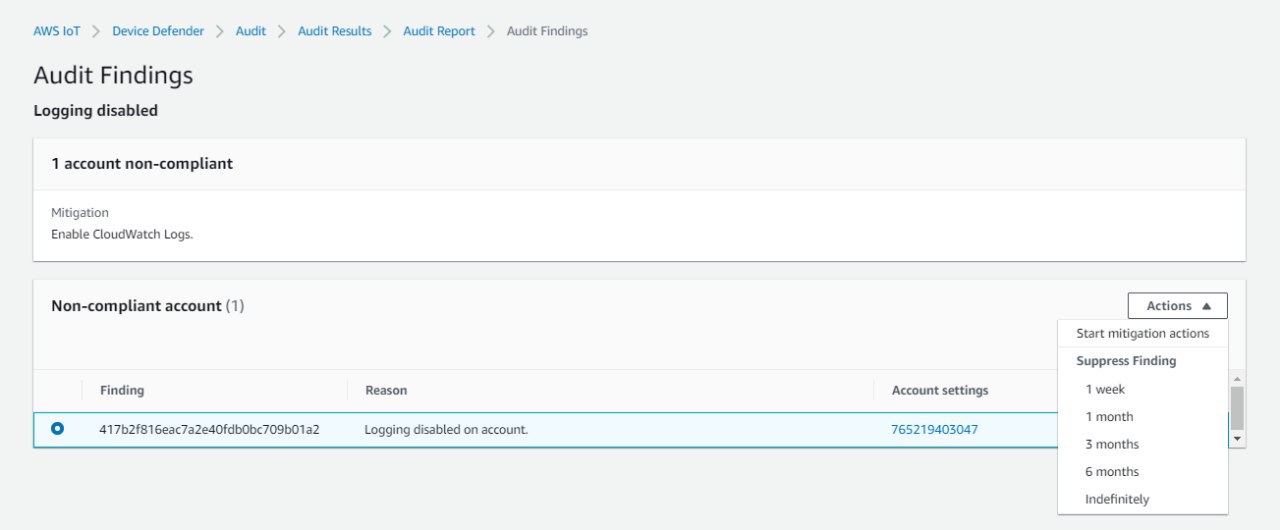

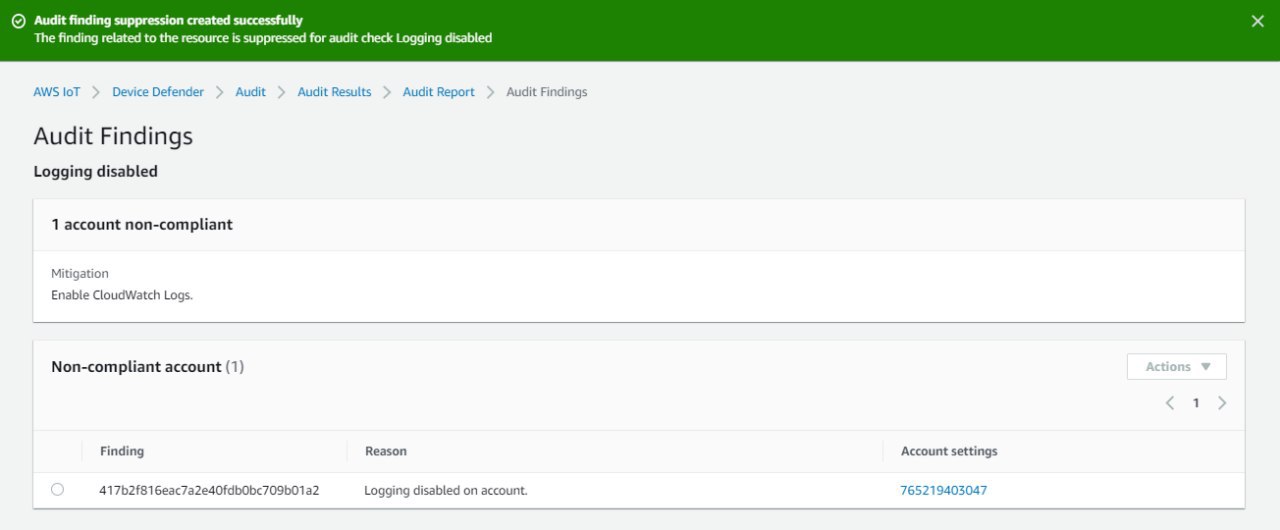

Na tela de detalhes da verificação de auditoria, se houver descobertas que você não deseja ver, selecione o botão de opção ao lado da descoberta. Então, escolha Ações e, em seguida, escolha por quanto tempo você gostaria que a supressão das descobertas de auditoria persistisse.

nota

No console, você pode selecionar 1 semana, 1 mês, 3 meses, 6 meses ou Indefinidamente como datas de expiração para a supressão da descoberta de auditoria. Se você quiser definir uma data de expiração específica, poderá fazer isso somente na CLI ou na API. As supressões de descoberta de auditoria também podem ser canceladas a qualquer momento, independentemente da data de expiração.

-

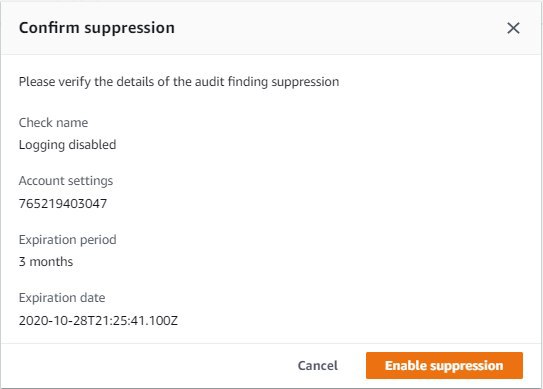

Confirme os detalhes da supressão e escolha Ativar supressão.

-

Depois de criar a supressão de descoberta de auditoria, um banner aparece confirmando que sua supressão foi criada.

Para visualizar as descobertas suprimidas em um relatório de auditoria

-

No console de AWS IoT

, no painel de navegação, expanda Defend, escolha Auditoria e, em seguida, Resultados. -

Selecione um relatório de auditoria que você gostaria de revisar.

-

Na seção Descobertas suprimidas, veja quais descobertas de auditoria foram suprimidas no relatório de auditoria escolhido.

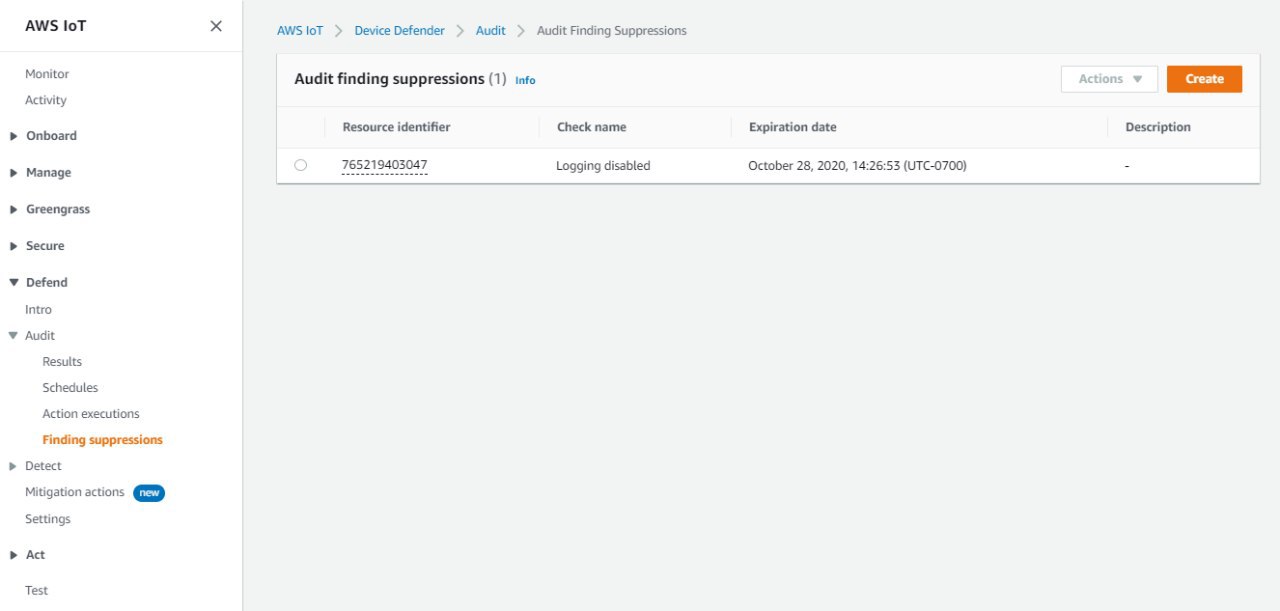

Para listar as supressões de descobertas de auditoria

-

No console de AWS IoT

, no painel de navegação, expanda Defend, escolha Auditoria e, em seguida, Supressões de descoberta.

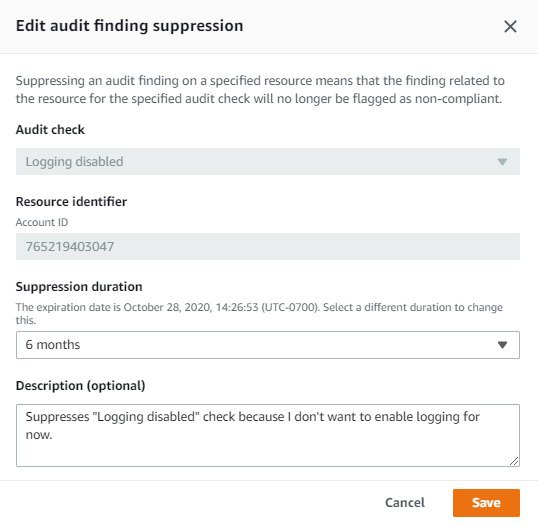

Para editar as supressões de descobertas de auditoria

-

No console de AWS IoT

, no painel de navegação, expanda Defend, escolha Auditoria e, em seguida, Supressões de descoberta. -

Selecione o botão de opção ao lado da supressão de descobertas de auditoria que gostaria de editar. Em seguida, escolha Ações, Editar.

-

Na janela Editar supressão de descoberta de auditoria, você pode alterar a Duração da supressão ou Descrição (opcional).

-

Depois de fazer as alterações, escolha Salvar. A janela Supressões descoberta será aberta.

Para excluir uma supressão de descoberta de auditoria

-

No console de AWS IoT

, no painel de navegação, expanda Defend, escolha Auditoria e, em seguida, Supressões de descoberta. -

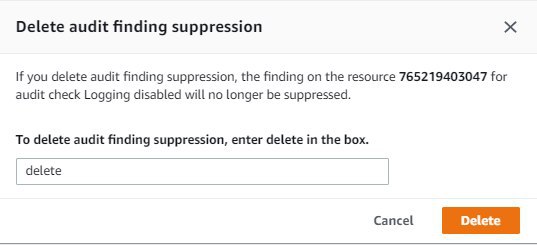

Selecione o botão de opção ao lado da supressão de descoberta de auditoria que você deseja excluir e, em seguida, escolha Ações, Excluir.

-

Na janela Excluir supressão de descoberta de auditoria, insira

deletena caixa de texto para confirmar a exclusão e escolha Excluir. A janela Supressões descoberta será aberta.

Como usar supressões de descoberta de auditoria na CLI

Você pode usar os comandos da CLI a seguir para criar e gerenciar supressões de descobertas de auditoria.

O resource-identifier inserido depende das descobertas para as quais o check-name está suprimindo. Os detalhes da tabela a seguir apresentam o que cada verificação exige de resource-identifier para criar e editar supressões.

nota

Os comandos de supressão não indicam a desativação de uma auditoria. As auditorias ainda serão executadas nos dispositivos de AWS IoT. As supressões são aplicáveis somente às descobertas de auditoria.

check-name |

resource-identifier |

|---|---|

AUTHENTICATE_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK |

cognitoIdentityPoolId |

CA_CERT_APPROACHING_EXPIRATION_CHECK |

caCertificateId |

CA_CERTIFICATE_KEY_QUALITY_CHECK |

caCertificateId |

CONFLICTING_CLIENT_IDS_CHECK |

clientId |

DEVICE_CERT_APPROACHING_EXPIRATION_CHECK |

deviceCertificateId |

DEVICE_CERTIFICATE_KEY_QUALITY_CHECK |

deviceCertificateId |

DEVICE_CERTIFICATE_SHARED_CHECK |

deviceCertificateId |

IOT_POLICY_OVERLY_PERMISSIVE_CHECK |

policyVersionIdentifier |

IOT_ROLE_ALIAS_ALLOWS_ACCESS_TO_UNUSED_SERVICES_CHECK |

roleAliasArn |

IOT_ROLE_ALIAS_OVERLY_PERMISSIVE_CHECK |

roleAliasArn |

LOGGING_DISABLED_CHECK |

account |

REVOKED_CA_CERT_CHECK |

caCertificateId |

REVOKED_DEVICE_CERT_CHECK |

deviceCertificateId |

UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK |

cognitoIdentityPoolId |

Para criar e aplicar uma supressão de descoberta de auditoria

O procedimento a seguir mostra como criar uma supressão de descobertas de auditoria na CLI da AWS.

-

Use o comando

create-audit-suppressionpara criar uma supressão de descoberta de auditoria. O exemplo a seguir cria uma supressão de descoberta de auditoria para a Conta da AWS123456789012com base na verificação de Registro em log desativada.aws iot create-audit-suppression \ --check-nameLOGGING_DISABLED_CHECK\ --resource-identifier account=123456789012\ --client-request-token28ac32c3-384c-487a-a368-c7bbd481f554\ --suppress-indefinitely \ --description "Suppresses logging disabled check because I don't want to enable logging for now."Não há saída para esse comando.

APIs de supressões de descobertas de auditoria

As seguintes APIs podem ser usadas para criar e gerenciar supressões de descobertas de auditoria.

Para filtrar descobertas de auditoria específicos, você pode usar a API ListAuditFindings.