Tutorial: usar o AWS Lambda com o Amazon Simple Notification Service

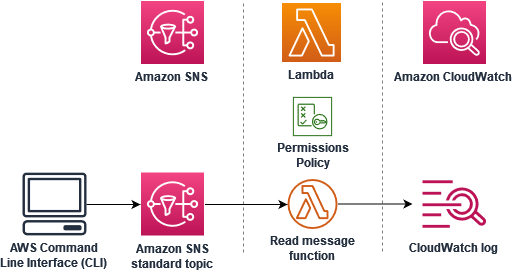

Neste tutorial, você usa uma função do Lambda em uma Conta da AWS para assinar um tópico do Amazon Simple Notification Service (Amazon SNS) em uma Conta da AWS separada. Quando você publica mensagens em seu tópico do Amazon SNS, sua função do Lambda lê o conteúdo da mensagem e a envia para o Amazon CloudWatch Logs. Para concluir este tutorial, use o AWS Command Line Interface (AWS CLI).

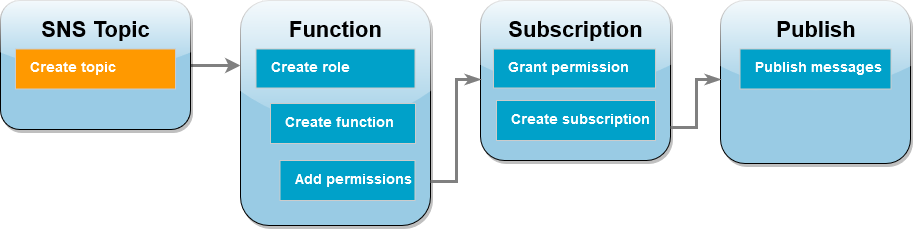

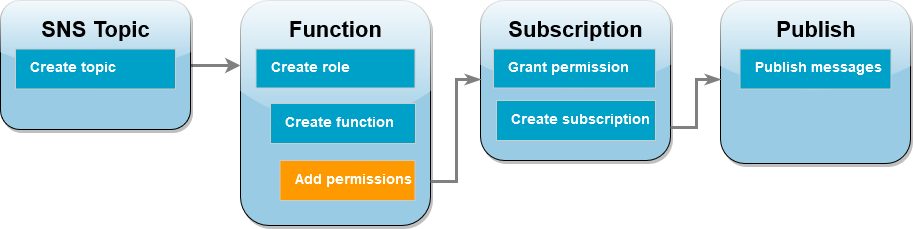

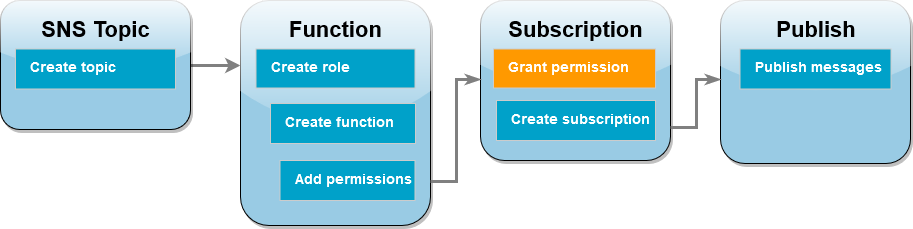

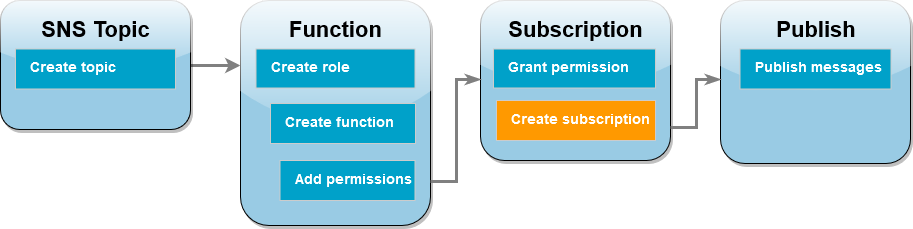

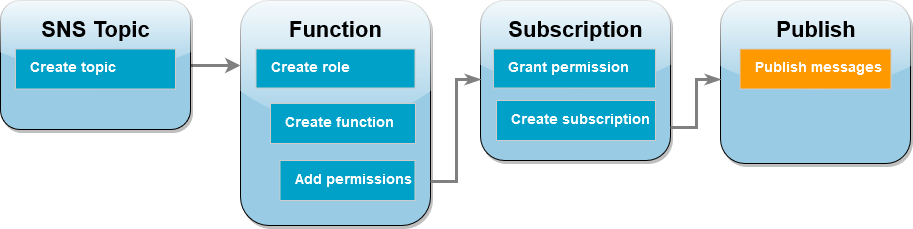

Para concluir este tutorial, execute as seguintes etapas:

-

Na conta A, crie um tópico do Amazon SNS.

-

Na conta B, crie uma função do Lambda que leia as mensagens do tópico.

-

Na conta B, crie uma assinatura para o tópico.

-

Publique mensagens para o tópico do Amazon SNS na conta A e confirme se a função do Lambda na conta B os envia para o CloudWatch Logs.

Ao concluir essas etapas, você aprenderá a configurar um tópico do Amazon SNS para invocar uma função do Lambda. Você também aprenderá como criar uma política do AWS Identity and Access Management (IAM) que dá permissão para um recurso em outra Conta da AWS para invocar o Lambda.

No tutorial, você usa duas Contas da AWS separadas. Os comandos da AWS CLI ilustram isso usando dois perfis nomeados accountA e accountB, cada um configurado para uso com uma Conta da AWS.diferente. Para saber como configurar a AWS CLI para usar perfis diferentes, consulte Configurações de arquivos de configuração e credenciais no Guia do usuário da AWS Command Line Interface para a versão 2. Certifique-se de configurar o mesmo padrão de Região da AWS para ambos os perfis.

Se os perfis da AWS CLI criados para as duas Contas da AWS usarem nomes diferentes, ou se você usa o perfil padrão e um perfil nomeado, modifique os comandos da AWS CLI nas seguintes etapas, conforme necessário.

Pré-requisitos

Se você ainda não instalou a AWS Command Line Interface, siga as etapas em Instalar ou atualizar a versão mais recente da AWS CLI para instalá-la.

O tutorial requer um terminal de linha de comando ou um shell para executar os comandos. No Linux e no macOS, use o gerenciador de pacotes e de shell de sua preferência.

nota

No Windows, alguns comandos da CLI do Bash que você costuma usar com o Lambda (como zip) não são compatíveis com os terminais integrados do sistema operacional. Para obter uma versão do Ubuntu com o Bash integrada no Windows, instale o Subsistema do Windows para Linux

Criar um tópico do Amazon SNS (conta A)

Para criar um tópico do

-

Na conta A, crie um tópico padrão do Amazon SNS usando o comando da AWS CLI a seguir.

aws sns create-topic --name sns-topic-for-lambda --profile accountAVocê deve ver saída semelhante ao seguinte:

{ "TopicArn": "arn:aws:sns:us-west-2:123456789012:sns-topic-for-lambda" }Anote o nome do recurso da Amazon (ARN) do seu tópico. Você precisará dele posteriormente no tutorial ao adicionar permissões à sua função do Lambda para assinar o tópico.

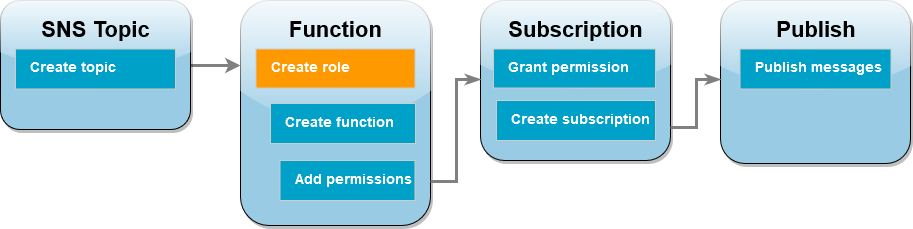

Criar uma função de execução da função (conta B)

Um perfil de execução é um perfil do IAM que concede a uma função do Lambda permissão para acessar os recursos e Serviços da AWS. Antes de criar sua função na conta B, você cria um perfil que dá à função permissões básicas para gravar logs no CloudWatch Logs. Adicionaremos as permissões para ler seu tópico do Amazon SNS em uma etapa posterior.

Para criar uma função de execução

-

Na conta B, abra a página de perfis

no console do IAM. -

Selecione Criar perfil.

-

Em Tipo de entidade confiável, escolha Serviços da AWS.

-

Em Caso de uso, escolha Lambda.

-

Escolha Próximo.

-

Adicione uma política de permissões básica para o perfil ao fazer o seguinte:

-

Na caixa de pesquisa Políticas de permissões, insira

AWSLambdaBasicExecutionRole. -

Escolha Próximo.

-

-

Finalize a criação do perfil fazendo o seguinte:

-

Em Detalhes do perfil, insira

lambda-sns-rolepara Nome do perfil. -

Selecione Criar perfil.

-

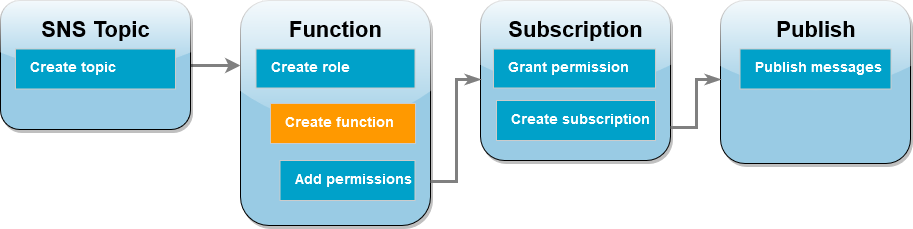

Criar uma função Lambda (conta B)

Criar uma função do Lambda que processe suas mensagens do Amazon SNS. O código da função registra o conteúdo da mensagem de cada registro no Amazon CloudWatch Logs.

Este tutorial usa o runtime do Node.js 22, mas também fornecemos exemplos de códigos em outras linguagens de runtime. Você pode selecionar a guia na caixa a seguir para ver o código do runtime do seu interesse. O código JavaScript que você usará nesta etapa é o primeiro exemplo mostrado na guia JavaScript.

Para criar a função

-

Crie um diretório para o projeto e depois mude para esse diretório.

mkdir sns-tutorial cd sns-tutorial -

Copie o código JavaScript de amostra em um novo arquivo denominado

index.js. -

Crie um pacote de implantação usando o comando

zipa seguir.zip function.zip index.js -

Execute o comando da AWS CLI a seguir para criar sua função do Lambda na conta B.

aws lambda create-function --function-name Function-With-SNS \ --zip-file fileb://function.zip --handler index.handler --runtime nodejs22.x \ --role arn:aws:iam::<AccountB_ID>:role/lambda-sns-role \ --timeout 60 --profile accountBVocê deve ver saída semelhante ao seguinte:

{ "FunctionName": "Function-With-SNS", "FunctionArn": "arn:aws:lambda:us-west-2:123456789012:function:Function-With-SNS", "Runtime": "nodejs22.x", "Role": "arn:aws:iam::123456789012:role/lambda_basic_role", "Handler": "index.handler", ... "RuntimeVersionConfig": { "RuntimeVersionArn": "arn:aws:lambda:us-west-2::runtime:7d5f06b69c951da8a48b926ce280a9daf2e8bb1a74fc4a2672580c787d608206" } } -

O nome do recurso da Amazon (ARN) da sua função. Você precisará dele posteriormente no tutorial ao adicionar permissões para permitir que o Amazon SNS invoque sua função.

Adicionar permissões à função (conta B)

Para que o Amazon SNS invoque a sua função, você precisa conceder permissão em uma declaração de uma política baseada em recursos. Você adiciona essa declaração usando o comando add-permission da AWS CLI.

Para conceder permissão ao Amazon SNS para invocar sua função

-

Na conta B, execute o seguinte comando da AWS CLI usando o ARN para o tópico do Amazon SNS que você gravou anteriormente.

aws lambda add-permission --function-name Function-With-SNS \ --source-arn arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda \ --statement-id function-with-sns --action "lambda:InvokeFunction" \ --principal sns.amazonaws.com --profile accountBVocê deve ver saída semelhante ao seguinte:

{ "Statement": "{\"Condition\":{\"ArnLike\":{\"AWS:SourceArn\": \"arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda\"}}, \"Action\":[\"lambda:InvokeFunction\"], \"Resource\":\"arn:aws:lambda:us-east-1:<AccountB_ID>:function:Function-With-SNS\", \"Effect\":\"Allow\",\"Principal\":{\"Service\":\"sns.amazonaws.com\"}, \"Sid\":\"function-with-sns\"}" }

nota

Se a conta com o tópico do Amazon SNS estiver hospedada em uma Região da AWS de aceitação, será necessário especificar a região na entidade principal. Por exemplo, se você estiver trabalhando com um tópico do Amazon SNS na região Ásia-Pacífico (Hong Kong), será necessário especificar sns.ap-east-1.amazonaws.com em vez de sns.amazonaws.com para a entidade principal.

Conceder permissão entre contas para assinatura do Amazon SNS (conta A)

Para que a sua função do Lambda na conta B assine o tópico do Amazon SNS criado na conta A, você precisa conceder permissão para que a conta B assine seu tópico. Você concede essa permissão usando o comando add-permission da AWS CLI.

Para conceder permissão para a conta B assinar o tópico

-

Na conta A, execute o comando da AWS CLI a seguir. Use o ARN para o tópico do Amazon SNS que você gravou anteriormente.

aws sns add-permission --label lambda-access --aws-account-id<AccountB_ID>\ --topic-arn arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda \ --action-name Subscribe ListSubscriptionsByTopic --profile accountA

Criar uma assinatura (conta B)

Na conta B, agora você assina a sua função do Lambda no tópico do Amazon SNS criado no início do tutorial na conta A. Quando uma mensagem é enviada para esse tópico (sns-topic-for-lambda), o Amazon SNS invoca sua função do Lambda Function-With-SNS na conta B.

Criar uma assinatura

-

Na conta B, execute o comando da AWS CLI a seguir. Use sua região padrão na qual você criou seu tópico e os ARNs para seu tópico e função do Lambda.

aws sns subscribe --protocol lambda \ --regionus-east-1\ --topic-arn arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda \ --notification-endpoint arn:aws:lambda:us-east-1:<AccountB_ID>:function:Function-With-SNS \ --profile accountBVocê deve ver saída semelhante ao seguinte:

{ "SubscriptionArn": "arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda:5d906xxxx-7c8x-45dx-a9dx-0484e31c98xx" }

Publicar mensagens no tópico (conta A e conta B)

Agora que a sua função do Lambda na conta B está assinada em seu tópico do Amazon SNS na conta A, é hora de testar sua configuração publicando mensagens em seu tópico. Para confirmar se o Amazon SNS invocou sua função do Lambda, use o CloudWatch Logs para visualizar a saída da função.

Para publicar uma mensagem em seu tópico e ver a saída da sua função

-

Insira

Hello Worldem um arquivo de texto e salve-o comomessage.txt. -

No mesmo diretório em que você salvou seu arquivo de texto, execute o comando da AWS CLI a seguir na conta A. Use o ARN para seu próprio tópico.

aws sns publish --message file://message.txt --subject Test \ --topic-arn arn:aws:sns:us-east-1:<AccountA_ID>:sns-topic-for-lambda \ --profile accountAIsso retornará um ID de mensagem com um identificador exclusivo, indicando que a mensagem foi aceita pelo Amazon SNS. Depois, o Amazon SNS tenta enviar a mensagem aos assinantes do tópico. Para confirmar se o Amazon SNS invocou sua função do Lambda, use o CloudWatch Logs para visualizar a saída da função:

-

Na conta B, abra a página Grupos de logs

do console do Amazon CloudWatch. -

Escolha o nome do grupo de logs para sua função (

/aws/lambda/Function-With-SNS). -

Escolha o stream de logs mais recente.

-

Se sua função foi invocada corretamente, você verá uma saída semelhante à seguinte, mostrando o conteúdo da mensagem que você publicou no seu tópico.

2023-07-31T21:42:51.250Z c1cba6b8-ade9-4380-aa32-d1a225da0e48 INFO Processed message Hello World 2023-07-31T21:42:51.250Z c1cba6b8-ade9-4380-aa32-d1a225da0e48 INFO done

Limpe os recursos

Agora você pode excluir os recursos criados para este tutorial, a menos que queira mantê-los. Excluindo os recursos da AWS que você não está mais usando, você evita cobranças desnecessárias em sua Conta da AWS.

Em Account A (Conta A), limpe o tópico do Amazon SNS.

Para excluir o tópico do Amazon SNS

-

Abra a página Topics

(Tópicos) no console do Amazon SNS. -

Selecione o tópico que você criou.

-

Escolha Excluir.

-

Digite

delete meno campo de entrada de texto. -

Escolha Excluir.

Em Account B (Conta B), limpe sua função de execução, a função Lambda e a assinatura do Amazon SNS.

Para excluir a função de execução

-

Abra a página Roles

(Funções) no console do IAM. -

Selecione a função de execução que você criou.

-

Escolha Excluir.

-

Insira o nome do perfil no campo de entrada de texto e escolha Delete (Excluir).

Como excluir a função do Lambda

-

Abra a página Functions

(Funções) no console do Lambda. -

Selecione a função que você criou.

-

Selecione Ações, Excluir.

-

Digite

confirmno campo de entrada de texto e escolha Delete (Excluir).

Para excluir a inscrição do Amazon SNS

-

Abrir oPágina Assinaturas

No console do Amazon SNS. -

Selecione a assinatura que você criou.

-

Escolha Delete (Excluir), Yes, Delete (Sim, excluir).