As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Verifique as entradas de rede de host único nas regras de entrada do grupo de segurança para e IPv4 IPv6

SaiJeevan Devireddy, Ganesh Kumar e John Reynolds, da Amazon Web Services

Resumo

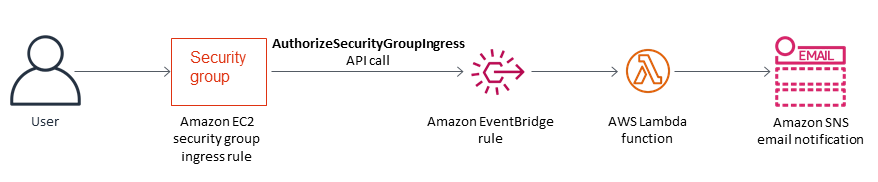

Esse padrão fornece um controle de segurança que notifica você quando os recursos da Amazon Web Services (AWS) não atendem às suas especificações. Ele fornece uma função do AWS Lambda que procura entradas de rede de host único nos campos de endereço de origem do Internet Protocol versão 4 (IPv4) e do grupo IPv6 de segurança. A função Lambda é iniciada quando o Amazon CloudWatch Events detecta a chamada de API do Amazon Elastic Compute Cloud (Amazon EC2). AuthorizeSecurityGroupIngress A lógica personalizada na função do Lambda avalia a máscara de sub-rede do bloco CIDR da regra de entrada do grupo de segurança. Se a máscara de sub-rede for determinada como algo diferente de /32 (IPv4) ou /128 (IPv6), a função Lambda enviará uma notificação de violação usando o Amazon Simple Notification Service (Amazon SNS).

Pré-requisitos e limitações

Pré-requisitos

Uma conta AWS ativa

Um endereço de e-mail no qual você deseja receber as notificações de violação

Limitações

Essa solução de monitoramento de segurança é regional e deve ser implantada em cada região da AWS que você deseja monitorar.

Arquitetura

Pilha de tecnologias de destino

Função do Lambda

Tópico do SNS

EventBridge Regra da Amazon

Arquitetura de destino

Automação e escala

Se você estiver usando o AWS Organizations, poderá usar o AWS Cloudformation StackSets para implantar esse modelo em várias contas que você deseja monitorar.

Ferramentas

Serviços da AWS

CloudFormationA AWS é um serviço que ajuda você a modelar e configurar recursos da AWS usando a infraestrutura como código.

EventBridgeA Amazon fornece um fluxo de dados em tempo real de seus próprios aplicativos, aplicativos de software como serviço (SaaS) e serviços da AWS, e encaminha esses dados para destinos como funções Lambda.

O AWS Lambda é compatível com a execução de código sem provisionar ou gerenciar servidores.

O Amazon Simple Storage Service (Amazon S3) é um serviço de armazenamento de objetos altamente escalável que pode ser usado para uma ampla variedade de soluções de armazenamento, incluindo sites, aplicativos móveis, backups e data lakes.

O Amazon SNS é um serviço da Web que coordena e gerencia a entrega ou o envio de mensagens entre publicadores e clientes, incluindo servidores da Web e endereços de e-mail. Os assinantes recebem todas as mensagens publicadas nos tópicos para os quais eles se inscrevem, e todos os assinantes em um tópico recebem as mesmas mensagens.

Código

O código em anexo inclui:

Um arquivo .zip que contém o código de controle de segurança do Lambda (

index.py)Um CloudFormation modelo (

security-control.ymlarquivo) que você executa para implantar o código Lambda

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Criar o bucket do S3 para o código do Lambda. | No console do Amazon S3 | Arquiteto de nuvem |

Carregue o código do Lambda para o bucket do S3. | Faça upload do código do Lambda (arquivo | Arquiteto de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Altere a versão do Python. | Baixe o CloudFormation modelo ( Por exemplo, você pode pesquisar Para obter as informações mais recentes sobre o suporte à versão de runtime do Python, consulte a documentação do AWS Lambda. | Arquiteto de nuvem |

Implante o CloudFormation modelo da AWS. | No CloudFormation console da AWS, na mesma região da AWS do bucket S3, implante o CloudFormation modelo ( | Arquiteto de nuvem |

Especifique o nome do bucket do S3. | Para o parâmetro do bucket do S3, especifique o nome do bucket do S3 que você criou no primeiro épico. | Arquiteto de nuvem |

Especifique o nome da chave do Amazon S3 para o arquivo do Lambda. | Para o parâmetro de chave do S3, especifique a localização do arquivo .zip do código Lambda no Amazon S3 no seu bucket do S3. Não inclua barras iniciais (por exemplo, você pode inserir | Arquiteto de nuvem |

Fornecer um endereço de e-mail de notificação. | Para o parâmetro do e-mail de notificação, forneça um endereço de e-mail no qual você gostaria de receber as notificações de violação. | Arquiteto de nuvem |

Definir o nível de registro em log. | Para o parâmetro Nível do registro em log do Lambda, defina o nível de registro em log para sua função do Lambda. Escolha um dos seguintes valores:

| Arquiteto de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Confirmar a assinatura. | Quando o CloudFormation modelo é implantado com sucesso, um novo tópico do SNS é criado e uma mensagem de assinatura é enviada para o endereço de e-mail que você forneceu. Você deve confirmar essa assinatura de e-mail para receber notificações de violação. | Arquiteto de nuvem |

Recursos relacionados

Criação de uma pilha no CloudFormation console da AWS ( CloudFormation documentação da AWS)

Grupos de segurança para sua VPC (documentação da Amazon VPC)

Anexos

Para acessar o conteúdo adicional associado a este documento, descompacte o seguinte arquivo: attachment.zip