As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conta de gerenciamento da organização

| Influencie o futuro da Arquitetura de Referência de AWS Segurança (AWS SRA) respondendo a uma breve pesquisa |

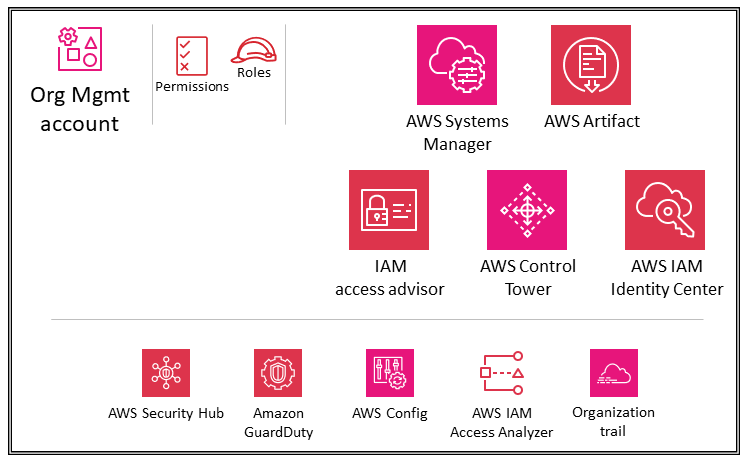

O diagrama a seguir ilustra os serviços de segurança da AWS que estão configurados na conta de gerenciamento da organização.

As seções Usando AWS Organizations para segurança e A conta de gerenciamento, acesso confiável e administradores delegados anteriormente neste guia discutiram detalhadamente a finalidade e os objetivos de segurança da conta de gerenciamento de organizações. Siga as melhores práticas de segurança para sua conta de gerenciamento de organizações. Isso inclui usar um endereço de e-mail gerenciado pela sua empresa, manter as informações de contato administrativas e de segurança corretas (como anexar um número de telefone à conta caso a AWS precise entrar em contato com o proprietário da conta), habilitar a autenticação multifator (MFA) para todos os usuários e revisar regularmente quem tem acesso à conta de gerenciamento organizacional. Os serviços implantados na conta de gerenciamento da organização devem ser configurados com funções, políticas de confiança e outras permissões apropriadas para que os administradores desses serviços (que devem acessá-los na conta de gerenciamento da organização) também não possam acessar outros serviços de forma inadequada.

Políticas de controle de serviço

Com o AWS Organizations

Se você usar o AWS Control Tower para gerenciar sua organização da AWS, ele implantará um conjunto de SCPs proteções preventivas (categorizadas como obrigatórias, altamente recomendadas ou eletivas). Essas grades de proteção ajudam você a controlar seus recursos aplicando controles de segurança em toda a organização. Eles usam SCPs automaticamente uma aws-control-tower tag que tem um valor de managed-by-control-tower.

Considerações sobre design

-

SCPs afetam somente contas de membros na organização da AWS. Embora sejam aplicados a partir da conta de gerenciamento da organização, eles não têm efeito sobre os usuários ou as funções dessa conta. Para saber mais sobre como a lógica de avaliação do SCP funciona e ver exemplos de estruturas recomendadas, consulte a postagem do blog da AWS Como usar políticas de controle de serviços nas organizações da AWS

.

Centro de Identidade do IAM

O AWS IAM Identity Center

O IAM Identity Center se integra de forma nativa com o AWS Organizations e é executado na conta de gerenciamento da organização por padrão. No entanto, para exercer o mínimo de privilégios e controlar rigorosamente o acesso à conta de gerenciamento, a administração do IAM Identity Center pode ser delegada a uma conta de membro específica. No AWS SRA, a conta do Shared Services é a conta de administrador delegado do IAM Identity Center. Antes de habilitar a administração delegada para o IAM Identity Center, analise essas considerações

No console do IAM Identity Center, as contas são exibidas por sua OU encapsuladora. Isso permite que você descubra rapidamente suas contas da AWS, aplique conjuntos comuns de permissões e gerencie o acesso a partir de um local central.

O IAM Identity Center inclui um repositório de identidades onde informações específicas do usuário devem ser armazenadas. No entanto, o IAM Identity Center não precisa ser a fonte autorizada de informações da força de trabalho. Nos casos em que sua empresa já tem uma fonte autorizada, o IAM Identity Center oferece suporte aos seguintes tipos de provedores de identidade ()IdPs.

-

Armazenamento de identidades do IAM Identity Center — Escolha essa opção se as duas opções a seguir não estiverem disponíveis. Os usuários são criados, as atribuições de grupos são feitas e as permissões são atribuídas no repositório de identidades. Mesmo que sua fonte autorizada seja externa ao IAM Identity Center, uma cópia dos atributos principais será armazenada no repositório de identidades.

-

Microsoft Active Directory (AD) — Escolha essa opção se quiser continuar gerenciando usuários em seu diretório no AWS Directory Service for Microsoft Active Directory ou em seu diretório autogerenciado no Active Directory.

-

Provedor de identidade externo — Escolha essa opção se você preferir gerenciar usuários em um IdP externo de terceiros baseado em SAML.

Você pode confiar em um IdP existente que já esteja em vigor na sua empresa. Isso facilita o gerenciamento do acesso em vários aplicativos e serviços, porque você está criando, gerenciando e revogando o acesso a partir de um único local. Por exemplo, se alguém deixar sua equipe, você poderá revogar o acesso dessa pessoa a todos os aplicativos e serviços (incluindo contas da AWS) em um único local. Isso reduz a necessidade de várias credenciais e oferece a oportunidade de integração com seus processos de recursos humanos (RH).

Considerações sobre design

-

Use um IdP externo se essa opção estiver disponível para sua empresa. Se o seu IdP for compatível com o System for Cross-Domain Identity Management (SCIM), aproveite o recurso SCIM no IAM Identity Center para automatizar o provisionamento (sincronização) de usuários, grupos e permissões. Isso permite que o acesso à AWS permaneça sincronizado com seu fluxo de trabalho corporativo para novos contratados, funcionários que estão migrando para outra equipe e funcionários que estão deixando a empresa. A qualquer momento, você pode ter somente um diretório ou um provedor de identidade SAML 2.0 conectado ao IAM Identity Center. No entanto, você pode mudar para outro provedor de identidade.

Consultor de acesso IAM

O consultor de acesso do IAM fornece dados de rastreabilidade na forma de informações do último acesso do serviço para suas contas da AWS e. OUs Use esse controle de detetive para contribuir com uma estratégia de privilégios mínimos. Para entidades do IAM, você pode visualizar dois tipos de informações do último acesso: informações de serviços permitidos da AWS e informações de ações permitidas. As informações incluem a data e a hora em que a tentativa foi feita.

O acesso ao IAM na conta de gerenciamento da organização permite que você visualize os dados do último acesso do serviço para a conta de gerenciamento da organização, a OU, a conta do membro ou a política do IAM em sua organização da AWS. Essas informações estão disponíveis no console do IAM dentro da conta de gerenciamento e também podem ser obtidas de forma programática usando o consultor de acesso do IAM na APIs AWS Command Line Interface (AWS CLI) ou em um cliente programático. As informações indicam quais entidades principais de uma organização ou conta tentaram acessar o serviço pela última vez e quando. As informações do último acesso fornecem informações sobre o uso real do serviço (veja exemplos de cenários), para que você possa reduzir as permissões do IAM somente para os serviços que são realmente usados.

AWS Systems Manager

O Quick Setup e o Explorer, que são recursos do AWS Systems Manager

O Quick Setup é um recurso de automação do Systems Manager. Ele permite que a conta de gerenciamento da organização defina facilmente as configurações para que o Systems Manager interaja em seu nome em todas as contas da sua organização da AWS. Você pode ativar o Quick Setup em toda a sua organização da AWS ou escolher uma opção específica OUs. O Quick Setup pode programar o AWS Systems Manager Agent (SSM Agent) para executar atualizações quinzenais em suas EC2 instâncias e pode configurar uma verificação diária dessas instâncias para identificar patches ausentes.

O Explorer é um painel de operações personalizável que relata informações sobre seus recursos da AWS. O Explorer exibe uma visão agregada dos dados operacionais de suas contas da AWS e de todas as regiões da AWS. Isso inclui dados sobre suas EC2 instâncias e detalhes de conformidade de patches. Depois de concluir a Configuração Integrada (que também inclui o Systems Manager OpsCenter) dentro do AWS Organizations, você pode agregar dados no Explorer por OU ou para uma organização inteira da AWS. O Systems Manager agrega os dados na conta do AWS Org Management antes de exibi-los no Explorer.

A seção Workloads OU, mais adiante neste guia, discute o uso do Systems Manager Agent (SSM Agent) nas EC2 instâncias da conta do aplicativo.

AWS Control Tower

O AWS Control Tower

O AWS Control Tower tem um conjunto amplo e flexível de recursos. Um recurso importante é a capacidade de orquestrar os recursos de vários outros serviços da AWS, incluindo AWS Organizations, AWS Service Catalog e IAM Identity Center, para criar uma landing zone. Por exemplo, por padrão, a AWS Control Tower usa CloudFormation a AWS para estabelecer uma linha de base, as políticas de controle de serviços do AWS Organizations (SCPs) para evitar alterações na configuração e as regras do AWS Config para detectar continuamente a não conformidade. O AWS Control Tower emprega esquemas que ajudam você a alinhar rapidamente seu ambiente multiconta da AWS com os princípios de design da base de segurança AWS Well Architected. Entre os recursos de governança, o AWS Control Tower oferece proteções que impedem a implantação de recursos que não estejam em conformidade com as políticas selecionadas.

Você pode começar a implementar a orientação do AWS SRA com o AWS Control Tower. Por exemplo, o AWS Control Tower estabelece uma organização da AWS com a arquitetura de várias contas recomendada. Ele fornece planos para fornecer gerenciamento de identidade, fornecer acesso federado às contas, centralizar o registro, estabelecer auditorias de segurança entre contas, definir um fluxo de trabalho para provisionar novas contas e implementar linhas de base de contas com configurações de rede.

No AWS SRA, a AWS Control Tower está dentro da conta de gerenciamento da organização porque a AWS Control Tower usa essa conta para configurar automaticamente uma organização da AWS e designa essa conta como a conta de gerenciamento. Essa conta é usada para faturamento em toda a sua organização da AWS. Também é usado para o provisionamento de contas do Account Factory, para gerenciar OUs e gerenciar grades de proteção. Se você estiver lançando o AWS Control Tower em uma organização existente da AWS, poderá usar a conta de gerenciamento existente. O AWS Control Tower usará essa conta como a conta de gerenciamento designada.

Considerações sobre design

-

Se você quiser estabelecer uma linha de base adicional de controles e configurações em suas contas, você pode usar Customizations for AWS Control Tower

(cFct). Com o cFct, você pode personalizar sua zona de pouso do AWS Control Tower usando um CloudFormation modelo da AWS e políticas de controle de serviços (SCPs). Você pode implantar o modelo e as políticas personalizados em contas individuais e OUs dentro da sua organização. O cFct se integra aos eventos do ciclo de vida do AWS Control Tower para garantir que as implantações de recursos permaneçam sincronizadas com sua landing zone.

AWS Artifact

O AWS Artifact fornece acesso

Os AWS Artifact Agreements permitem que você revise, aceite e acompanhe o status dos contratos da AWS, como o Business Associate Addendum (BAA) para uma conta individual e para as contas que fazem parte da sua organização no AWS Organizations.

Você pode fornecer os artefatos de auditoria da AWS para seus auditores ou reguladores como evidência dos controles de segurança da AWS. Você também pode usar a orientação de responsabilidade fornecida por alguns dos artefatos de auditoria da AWS para projetar sua arquitetura de nuvem. Essa orientação ajuda a determinar os controles de segurança adicionais que você pode implementar para dar suporte aos casos de uso específicos do seu sistema.

O AWS Artifacts é hospedado na conta de gerenciamento de organizações para fornecer um local central onde você pode revisar, aceitar e gerenciar contratos com a AWS. Isso ocorre porque os contratos que são aceitos na conta de gerenciamento fluem para as contas dos membros.

Considerações sobre design

-

Os usuários da conta de gerenciamento de organizações devem se restringir a usar somente o recurso de Acordos do AWS Artifact e nada mais. Para implementar a segregação de tarefas, o AWS Artifact também é hospedado na conta do Security Tooling, onde você pode delegar permissões às partes interessadas em conformidade e aos auditores externos para acessar artefatos de auditoria. Você pode implementar essa separação definindo políticas refinadas de permissão do IAM. Para ver exemplos, consulte Exemplos de políticas do IAM na documentação da AWS.

Guardrails de serviços de segurança distribuídos e centralizados

No AWS SRA, o Amazon, AWS Security Hub o AWS Config GuardDuty, o IAM Access Analyzer, as trilhas organizacionais CloudTrail da AWS e, frequentemente, o Amazon Macie são implantados com administração delegada ou agregação apropriada à conta do Security Tooling. Isso permite um conjunto consistente de barreiras em todas as contas e também fornece monitoramento, gerenciamento e governança centralizados em toda a sua organização da AWS. Você encontrará esse grupo de serviços em cada tipo de conta representada no AWS SRA. Eles devem fazer parte dos serviços da AWS que devem ser provisionados como parte do processo básico e de integração de sua conta. O repositório de GitHub código

Além desses serviços, o AWS SRA inclui dois serviços focados em segurança, o Amazon Detective e o AWS Audit Manager, que oferecem suporte à integração e à funcionalidade de administrador delegado no AWS Organizations. No entanto, eles não estão incluídos como parte dos serviços recomendados para a definição de base da conta. Vimos que esses serviços são melhor usados nos seguintes cenários:

-

Você tem uma equipe dedicada ou um grupo de recursos que executam essas funções forenses digitais e de auditoria de TI. O Amazon Detective é melhor utilizado pelas equipes de analistas de segurança, e o AWS Audit Manager é útil para suas equipes internas de auditoria ou conformidade.

-

Você quer se concentrar em um conjunto básico de ferramentas, como GuardDuty o Security Hub, no início do seu projeto e, em seguida, desenvolvê-las usando serviços que fornecem recursos adicionais.