Segurança da infraestrutura no Amazon S3

Como um serviço gerenciado, o Amazon Private Virtual Cloud é protegido pela segurança da rede global da AWS. Para obter informações sobre serviços de segurança da AWS e como a AWS protege a infraestrutura, consulte Segurança na Nuvem AWS

Você usa as chamadas de API publicadas da AWS para acessar a Amazon VPC por meio da rede. Os clientes devem oferecer compatibilidade com:

-

Transport Layer Security (TLS). Exigimos TLS 1.2 e recomendamos TLS 1.3.

-

Conjuntos de criptografia com perfect forward secrecy (PFS) como DHE (Ephemeral Diffie-Hellman) ou ECDHE (Ephemeral Elliptic Curve Diffie-Hellman). A maioria dos sistemas modernos, como Java 7 e versões posteriores, comporta esses modos.

Além disso, as solicitações devem ser assinadas usando um ID da chave de acesso e uma chave de acesso secreta associada a uma entidade principal do IAM. Ou é possível usar o AWS Security Token Service (AWS STS) para gerar credenciais de segurança temporárias para assinar solicitações.

Isolamento de rede

Uma nuvem virtual privada (VPC) é uma rede virtual na área isolada logicamente na Nuvem AWS. Use VPCs separadas para isolar a infraestrutura por workload ou entidade organizacional.

Uma sub-rede é um intervalo de endereços IP em uma VPC. Quando executa uma instância, você a executa em uma sub-rede em sua VPC. Use sub-redes para isolar as camadas de sua aplicação (por exemplo, Web, aplicação e banco de dados) em uma única VPC. Use sub-redes privadas para as instâncias que não devem ser acessadas diretamente pela Internet.

É possível usar AWS PrivateLink para habilitar recursos em sua VPC para se conectar aos Serviços da AWS usando endereços IP privados, como se esses serviços estivessem hospedados diretamente em sua VPC. Portanto, você não precisa usar um gateway da Internet ou um dispositivo NAT para acessar os Serviços da AWS.

Controlar o tráfego de rede

Considere as seguintes opções para controlar o tráfego de rede para os recursos em sua VPC, por exemplo, instâncias do EC2:

Use grupos de segurança como mecanismo primário para controlar o acesso à rede a suas VPCs. Quando necessário, use ACLs de rede para fornecer controle de rede sem estado e de alta granularidade. Os grupos de segurança são mais versáteis que as ACLs de rede devido à capacidade de realizar a filtragem de pacotes com estado e criar regras que fazem referência a outros grupos de segurança. As ACLs de rede podem ser eficientes como controle secundário (por exemplo, para negar um subconjunto de tráfego específico) ou como grades de proteção de sub-rede de alto nível. Além disso, como as ACLs de rede se aplicam a toda uma sub-rede, elas poderão ser usadas como defesa mais profunda caso uma instância seja iniciada sem um grupo de segurança correto.

Use sub-redes privadas para as instâncias que não devem ser acessadas diretamente pela Internet. Use um bastion host ou gateway NAT para acessar a Internet em uma instância em sub-redes privadas.

Configure tabelas de rotas de sub-rede com as rotas de rede mínimas para suportar seus requisitos de conectividade.

Considere usar grupos de segurança adicionais ou interfaces de rede para controlar e auditar o tráfego de gerenciamento de instâncias do Amazon EC2 separadamente do tráfego de aplicação regular. Assim, é possível implementar políticas do IAM especiais para controle de alterações, facilitando a auditoria de alterações às regras de grupo de segurança ou scripts automáticos de verificação de regras. Várias interfaces de rede também fornecem opções adicionais para controlar o tráfego de rede, incluindo a capacidade de criar políticas de roteamento baseado em host ou usar diferentes regras de roteamento de sub-rede da VPC com base na interface de rede atribuída a uma sub-rede.

-

Use o AWS Virtual Private Network ou o AWS Direct Connect para estabelecer conexões privadas de suas redes remotas com suas VPCs. Para obter mais informações, consulte Network-to-Amazon VPC connectivity options (Opções de conectividade entre a rede e a Amazon VPC).

-

Use Logs de fluxo da VPC para monitorar o tráfego recebido nas instâncias.

-

Use o AWS Security Hub

para verificar acessibilidade de rede acidental nas instâncias. -

Use AWS Network Firewall para proteger as sub-redes na sua VPC contra ameaças comuns de rede.

Comparar grupos de segurança e ACLs de rede

A tabela a seguir resume as diferenças básicas entre grupos de segurança e ACLs de rede.

| Característica | Grupo de segurança | Conexão ACL |

|---|---|---|

| Nível de operação | Nível da instância | Nível de sub-rede |

| Escopo | Aplica-se a todas as instâncias associadas ao grupo de segurança | Aplica-se a todas as instâncias nas sub-redes associadas |

| Tipo de regra | Apenas regras de permissão | Regras de permissão e de negação |

| Avaliação da regra | Avalia todas as regras antes de decidir se deve permitir o tráfego | Avalia as regras em ordem crescente até que uma correspondência para o tráfego seja encontrada |

| Tráfego de retorno | Permitido automaticamente (com estado) | Deve ser explicitamente permitido (sem estado) |

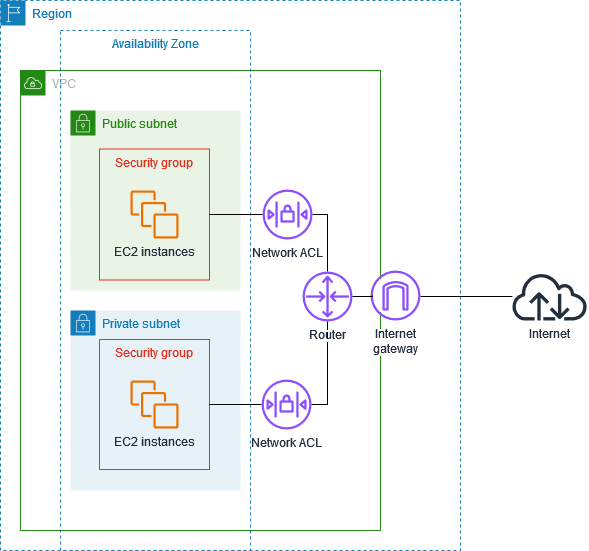

O diagrama a seguir mostra as camadas de segurança fornecidas por grupos de segurança e ACLs de rede. Por exemplo, o tráfego para e proveniente de um gateway da Internet é roteado para a sub-rede apropriada usando as rotas apresentadas na tabela de rotas. As regras da ACL de rede associadas à sub-rede controlam qual tráfego é permitido à sub-rede. As regras do grupo de segurança associadas à instância controlam qual tráfego é permitido à instância.

É possível proteger as instâncias usando somente grupos de segurança. No entanto, é possível adicionar ACLs de rede como uma camada adicional de defesa. Para obter mais informações, consulte Exemplo: controlar o acesso a instâncias em uma sub-rede.