Controlar o tráfego da sub-rede com listas de controle de acesso à rede

Uma lista de controle de acesso (ACL) de rede permite ou não determinado tráfego de entrada ou de saída no nível da sub-rede. Você pode usar a ACL de rede padrão para a VPC ou pode criar uma ACL de rede personalizada para a VPC com regras semelhantes às regras dos grupos de segurança para adicionar mais uma camada de segurança à VPC.

Não há nenhuma cobrança adicional pelo uso de ACLs de rede.

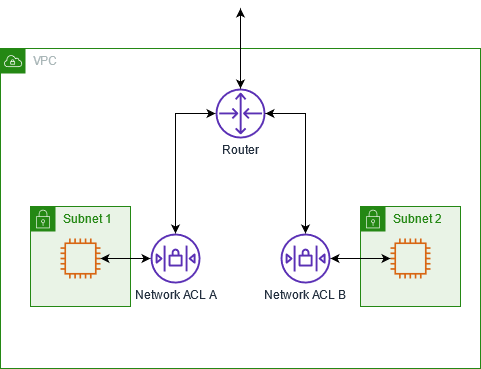

O diagrama a seguir mostra uma VPC com duas sub-redes. Cada sub-rede tem uma ACL de rede. Quando o tráfego entra na VPC (por exemplo, de uma VPC emparelhada, de uma conexão VPN ou da Internet), o roteador envia o tráfego para seu destino. A ACL da rede A determina qual tráfego destinado à sub-rede 1 tem permissão para entrar na sub-rede 1 e qual tráfego destinado a um local fora da sub-rede 1 tem permissão para sair da sub-rede 1. Da mesma forma, a ACL da rede B determina qual tráfego tem permissão para entrar e sair da sub-rede 2.

Para obter mais informações sobre as diferenças entre grupos de segurança e ACLs de rede, consulte Comparar grupos de segurança e ACLs de rede.

Conteúdo

Noções básicas de ACL de rede

Antes de começar consulte as noções essenciais sobre as ACLs de rede.

Associações de ACL de rede

-

Toda sub-rede em sua VPC deve ser associada com uma ACL de rede. Se você não associar explicitamente uma sub-rede com uma ACL de rede, as sub-redes serão associadas automaticamente com a ACL de rede padrão.

-

Você pode criar uma ACL de rede personalizada e associá-la a uma sub-rede para permitir ou recusar tráfego de entrada ou de saída específico por sub-rede.

-

É possível associar uma ACL de rede a várias sub-redes. No entanto, uma sub-rede pode ser associada a apenas uma ACL de rede por vez. Quando uma ACL de rede é associada a uma sub-rede, a associação anterior é removida.

Regras de ACL de rede

-

Uma ACL de rede tem regras de entrada e regras de saída. Há cotas (ou limites) para o número de regras que você pode ter por ACL de rede. Cada regra pode permitir ou negar tráfego. Cada regra tem um número de 1 até 32766. Avaliamos as regras na ordem, começando pela regra de número mais baixo, ao decidirmos se o tráfego será permitido ou negado. Se o tráfego corresponder a uma regra, a regra será aplicada e não avaliaremos quaisquer regras adicionais. Para começar, é recomendável criar regras em incrementos (por exemplo, incrementos de 10 ou 100), para que, posteriormente, você possa inserir novas regras, se necessário.

-

Avaliamos as regras de ACL da rede quando o tráfego entra e sai da sub-rede, não quando ele é roteado dentro de uma sub-rede.

-

Os NACLs são sem estado, o que significa que as informações sobre o tráfego enviado ou recebido anteriormente não são salvas. Se, por exemplo, você criar uma regra de NACL para permitir tráfego de entrada específico para uma sub-rede, as respostas a esse tráfego não serão permitidas automaticamente. Isso contrasta com a forma como os grupos de segurança funcionam. Os grupos de segurança são com estado, o que significa que as informações sobre o tráfego enviado ou recebido anteriormente são salvas. Se, por exemplo, um grupo de segurança permitir tráfego de entrada para uma instância do EC2, as respostas serão permitidas automaticamente, independentemente das regras de saída do grupo de segurança.

Limitações

-

Há cotas (também conhecidas como limites) para ACLs de rede. Para obter mais informações, consulte Network ACLs.

-

As ACLs de rede não podem bloquear solicitações de DNS de/para o Route 53 Resolver (também conhecido como endereço IP VPC+2 ou AmazonProvidedDNS). Para filtrar solicitações de DNS usando o Route 53 Resolver, é possível habilitar o Route 53 Resolver DNS Firewall.

-

As ACLs de rede não podem bloquear o Instance Metadata Service (IMDS). Para gerenciar o acesso ao IMDS, consulte Configurar as opções de metadados da instância no Guia do usuário do Amazon EC2.

-

As ACLs de rede não filtram tráfego destinado a ou proveniente de:

-

Serviços de nomes de domínio (DNS) da Amazon

-

Dynamic Host Configuration Protocol (DHCP – Protocolo de configuração de host dinâmico) da Amazon

-

Metadados da instância do Amazon EC2

-

Endpoints de metadados de tarefas do Amazon ECS

-

Ativação de licença para instâncias do Windows

-

Serviço de Sincronização Temporal da Amazon

-

Endereços IP reservados usados pelo roteador padrão da VPC

-