As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usando o gateway NAT com AWS Network Firewall para saída centralizada IPv4

Se quiser inspecionar e filtrar seu tráfego de saída, você pode incorporar o AWS Network Firewall com o gateway NAT em sua arquitetura de saída centralizada. AWS Network Firewall é um serviço gerenciado que facilita a implantação de proteções de rede essenciais para todos os seus VPCs. Ele fornece controle e visibilidade do tráfego de rede de camada 3-7 para toda a sua VPC. Você pode fazer a filtragem de URL/nome de domínio, endereço IP e tráfego de saída com base em conteúdo para impedir possíveis perdas de dados, ajudar a atender aos requisitos de conformidade e bloquear comunicações de malware conhecidas. AWS Network Firewall suporta milhares de regras que podem filtrar o tráfego de rede destinado a endereços IP inválidos conhecidos ou nomes de domínio inválidos. Você também pode usar as regras IPS do Suricata como parte do AWS Network Firewall serviço importando conjuntos de regras de código aberto ou criando suas próprias regras do Sistema de Prevenção de Intrusões (IPS) usando a sintaxe de regras do Suricata. AWS Network Firewall também permite importar regras compatíveis provenientes de parceiros da AWS.

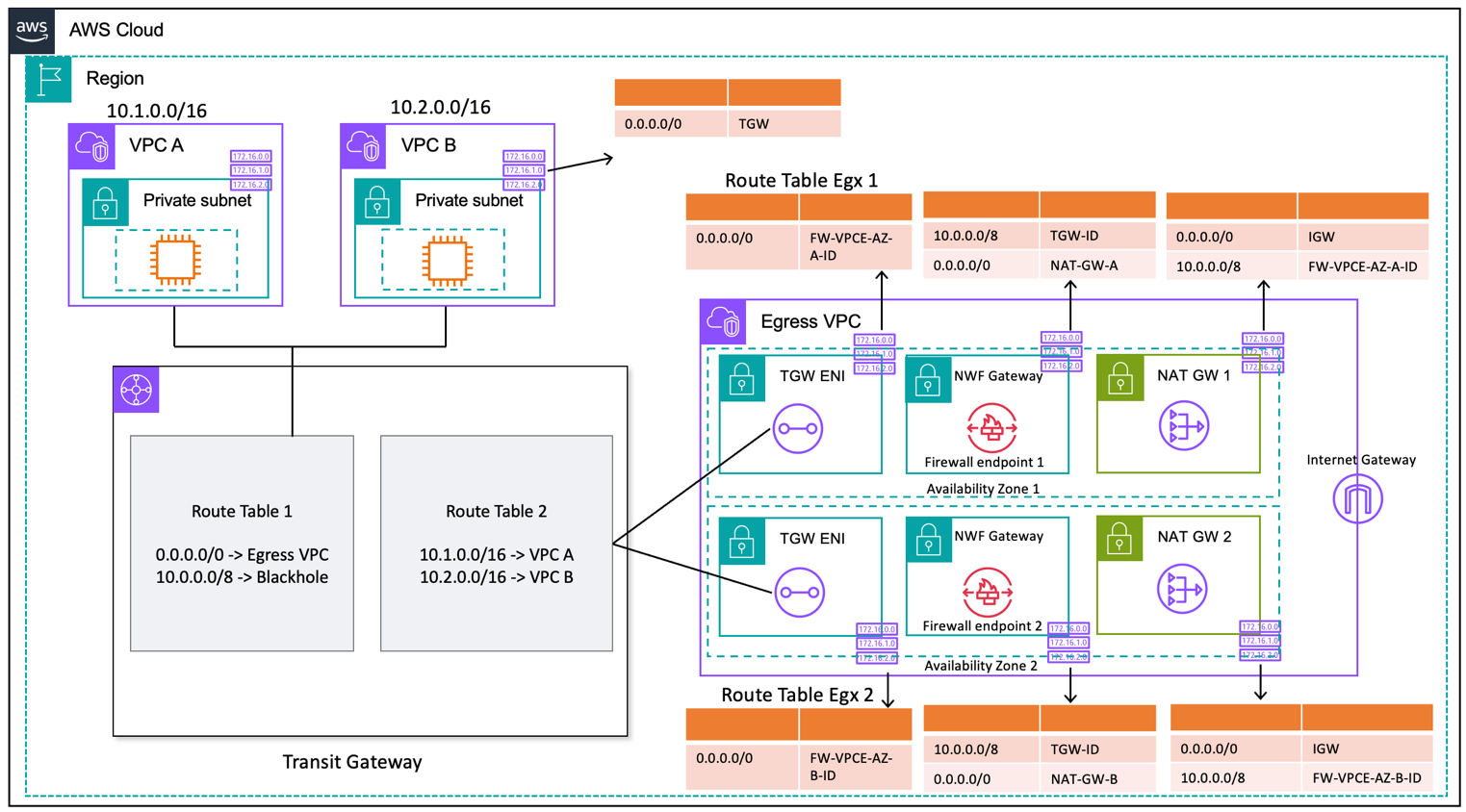

Na arquitetura de saída centralizada com inspeção, o AWS Network Firewall endpoint é um destino padrão da tabela de rotas na tabela de rotas de sub-rede de anexos do gateway de trânsito para a VPC de saída. O tráfego entre o spoke VPCs e a Internet é AWS Network Firewall inspecionado usando o diagrama a seguir.

Saída centralizada com AWS Network Firewall gateway NAT (design de tabela de rotas)

Para um modelo de implantação centralizada com o Transit Gateway, a AWS recomenda a implantação de AWS Network Firewall endpoints em várias zonas de disponibilidade. Deve haver um endpoint de firewall em cada zona de disponibilidade em que o cliente está executando cargas de trabalho, conforme mostrado no diagrama anterior. Como prática recomendada, a sub-rede do firewall não deve conter nenhum outro tráfego porque não AWS Network Firewall é capaz de inspecionar o tráfego de origens ou destinos dentro de uma sub-rede do firewall.

Semelhante à configuração anterior, os anexos de VPC do spoke são associados à Route Table 1 (RT1) e são propagados para a Route Table 2 (). RT2 Uma rota Blackhole é adicionada explicitamente para impedir que os dois VPCs se comuniquem.

Continue usando uma rota padrão para RT1 direcionar todo o tráfego para a VPC de saída. O Transit Gateway encaminhará todos os fluxos de tráfego para uma das duas zonas de disponibilidade na VPC de saída. Quando o tráfego chega a um dos Transit Gateway ENIs na VPC de saída, você atinge uma rota padrão que encaminhará o tráfego para um dos AWS Network Firewall endpoints em sua respectiva zona de disponibilidade. AWS Network Firewall em seguida, inspecionará o tráfego com base nas regras definidas antes de encaminhá-lo para o gateway NAT usando uma rota padrão.

Esse caso não exige o modo de dispositivo Transit Gateway, porque você não está enviando tráfego entre anexos.

nota

AWS Network Firewall não realiza a tradução de endereços de rede para você, essa função seria tratada pelo gateway NAT após a inspeção de tráfego através do. AWS Network Firewall O roteamento de entrada não é necessário nesse caso, pois o tráfego de retorno será encaminhado para o IPs NATGW por padrão.

Como você está usando um Transit Gateway, aqui podemos colocar o firewall antes do gateway NAT. Nesse modelo, o firewall pode ver o IP de origem por trás do Transit Gateway.

Se você estiver fazendo isso em uma única VPC, podemos usar os aprimoramentos de roteamento da VPC que permitem inspecionar o tráfego entre sub-redes na mesma VPC. Para obter detalhes, consulte a postagem do blog sobre modelos de implantação AWS Network Firewall com aprimoramentos de roteamento de VPC

Escalabilidade

AWS Network Firewall pode aumentar ou diminuir automaticamente a capacidade do firewall com base na carga de tráfego para manter um desempenho estável e previsível e minimizar os custos. AWS Network Firewall foi projetado para suportar dezenas de milhares de regras de firewall e pode escalar até 100 Gbps de taxa de transferência por zona de disponibilidade.

Considerações importantes

-

Se você optar por criar um gateway NAT em sua conta da AWS junto com o Network Firewall, o processamento padrão do gateway NAT e as cobranças

de uso por hora serão dispensadas com one-to-one base no processamento por GB e nas horas de uso cobradas pelo seu firewall. -

Você também pode considerar endpoints de firewall distribuídos AWS Firewall Manager sem um Transit Gateway.

-

Teste as regras de firewall antes de movê-las para a produção, semelhante a uma lista de controle de acesso à rede, conforme a ordem for importante.

-

Regras avançadas de Suricata são necessárias para uma inspeção mais profunda. O firewall de rede oferece suporte à inspeção criptografada de tráfego para entrada e saída.

-

A variável do grupo de

HOME_NETregras definiu o intervalo de IP de origem elegível para processamento no mecanismo Stateful. Usando uma abordagem centralizada, você deve adicionar todas as CIDRs VPC adicionais anexadas ao Transit Gateway para torná-las elegíveis para processamento. Consulte a documentação do Network Firewall para obter mais detalhes sobre a variável do grupo deHOME_NETregras. -

Considere implantar o Transit Gateway e a VPC de saída em uma conta separada dos Serviços de Rede para segregar o acesso com base na delegação de tarefas; por exemplo, somente administradores de rede podem acessar a conta dos Serviços de Rede.

-

Para simplificar a implantação e o gerenciamento deste AWS Network Firewall modelo, AWS Firewall Manager pode ser usado. O Firewall Manager permite que você administre centralmente seus diferentes firewalls aplicando automaticamente a proteção criada no local centralizado a várias contas. O Firewall Manager oferece suporte a modelos de implantação distribuídos e centralizados para o Firewall de Rede. Para saber mais, consulte a postagem do blog Como implantar AWS Network Firewall usando AWS Firewall Manager

.