As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Proteção de dados na Amazon WorkMail

O modelo de responsabilidade AWS compartilhada

Para fins de proteção de dados, recomendamos que você proteja Conta da AWS as credenciais e configure usuários individuais com AWS IAM Identity Center ou AWS Identity and Access Management (IAM). Dessa maneira, cada usuário receberá apenas as permissões necessárias para cumprir suas obrigações de trabalho. Recomendamos também que você proteja seus dados das seguintes formas:

-

Use uma autenticação multifator (MFA) com cada conta.

-

Use SSL/TLS para se comunicar com AWS os recursos. Exigimos TLS 1.2 e recomendamos TLS 1.3.

-

Configure a API e o registro de atividades do usuário com AWS CloudTrail. Para obter informações sobre o uso de CloudTrail trilhas para capturar AWS atividades, consulte Como trabalhar com CloudTrail trilhas no Guia AWS CloudTrail do usuário.

-

Use soluções de AWS criptografia, juntamente com todos os controles de segurança padrão Serviços da AWS.

-

Use serviços gerenciados de segurança avançada, como o Amazon Macie, que ajuda a localizar e proteger dados sigilosos armazenados no Amazon S3.

-

Se você precisar de módulos criptográficos validados pelo FIPS 140-3 ao acessar AWS por meio de uma interface de linha de comando ou de uma API, use um endpoint FIPS. Para obter mais informações sobre os endpoints FIPS disponíveis, consulte Federal Information Processing Standard (FIPS) 140-3

.

É altamente recomendável que nunca sejam colocadas informações confidenciais ou sigilosas, como endereços de e-mail de clientes, em tags ou campos de formato livre, como um campo Nome. Isso inclui quando você trabalha com a Amazon WorkMail ou outra Serviços da AWS pessoa usando o console AWS CLI, a API ou AWS SDKs. Quaisquer dados inseridos em tags ou em campos de texto de formato livre usados para nomes podem ser usados para logs de faturamento ou de diagnóstico. Se você fornecer um URL para um servidor externo, é fortemente recomendável que não sejam incluídas informações de credenciais no URL para validar a solicitação nesse servidor.

Como a Amazon WorkMail usa AWS KMS

A Amazon criptografa de WorkMail forma transparente todas as mensagens nas caixas de correio de todas as WorkMail organizações da Amazon antes que as mensagens sejam gravadas em disco, e decifra de forma transparente as mensagens quando os usuários as acessam. Você não pode desabilitar a criptografia. Para proteger as chaves de criptografia que protegem as mensagens, a Amazon WorkMail está integrada com AWS Key Management Service (AWS KMS).

A Amazon WorkMail também oferece uma opção para permitir que os usuários enviem e-mails assinados ou criptografados. Este recurso de criptografia não usa o AWS KMS. Para obter mais informações, consulte Habilitar e-mails assinados ou criptografados.

Tópicos

WorkMail Criptografia da Amazon

Na Amazon WorkMail, cada organização pode conter várias caixas de correio, uma para cada usuário na organização. Todas as mensagens, incluindo e-mail, calendário e itens são armazenados na caixa de correio do usuário.

Para proteger o conteúdo das caixas de correio em suas WorkMail organizações da Amazon, a Amazon WorkMail criptografa todas as mensagens da caixa de correio antes de serem gravadas no disco. Nenhuma informação fornecidas pelo cliente é armazenada em texto simples.

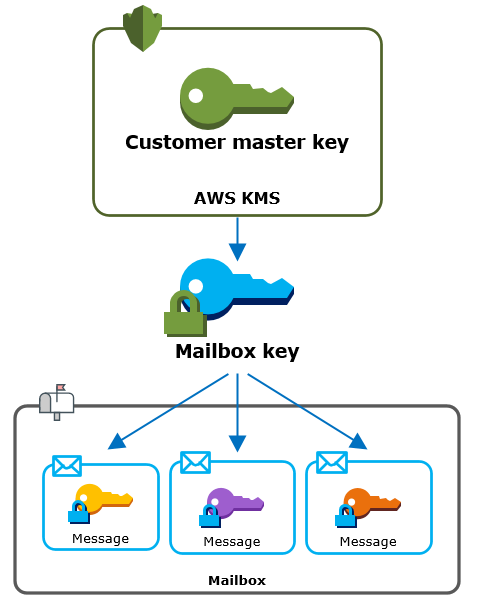

Cada mensagem é criptografada em uma chave de criptografia dos dados exclusiva. A chave da mensagem é protegida por uma chave de caixa de correio, que é uma chave exclusiva usada apenas para essa caixa de correio. A chave da caixa de correio é criptografada sob uma chave mestra AWS KMS do cliente (CMK) para a organização que nunca sai AWS KMS sem criptografia. O diagrama a seguir mostra a relação das mensagens criptografadas, chaves de mensagem criptografada, a chave de caixa de correio criptografada e a CMK para a organização no AWS KMS.

Definir uma chave CMK da organização

Ao criar uma WorkMail organização na Amazon, você tem a opção de selecionar uma chave mestra de AWS KMS cliente (CMK) para a organização. Essa CMK protege todas as chaves de correio nessa organização.

Você pode selecionar a CMK AWS gerenciada padrão para a Amazon WorkMail ou selecionar uma CMK existente gerenciada pelo cliente que você possui e gerencia. Para obter mais informações, consulte chaves mestras do cliente (CMKs) no Guia do AWS Key Management Service desenvolvedor. Você pode selecionar a mesma Chave CMK ou uma Chave CMK diferente para cada uma das organizações, mas não pode alterar a Chave CMK depois de selecionada.

Importante

A Amazon WorkMail oferece suporte apenas simétrico CMKs. Não é possível usar uma Chave CMK assimétrica. Para obter ajuda para determinar se uma CMK é simétrica ou assimétrica, consulte Identificação de simetria e CMKs assimetria no Guia do desenvolvedor.AWS Key Management Service

Para encontrar a CMK da sua organização, use a entrada de AWS CloudTrail registro que registra as chamadas para AWS KMS.

Uma chave de criptografia exclusiva para cada caixa de correio

Quando você cria uma caixa de correio, a Amazon WorkMail gera uma chave de criptografia simétrica exclusiva do Advanced Encryption Standard

Para proteger a chave da caixa de correio, a Amazon WorkMail liga AWS KMS para criptografar a chave da caixa de correio na CMK da organização. Ele armazena a chave de caixa de correio criptografada nos metadados da caixa de correio.

nota

A Amazon WorkMail usa uma chave de criptografia de caixa de correio simétrica para proteger as chaves das mensagens. Anteriormente, a Amazon WorkMail protegia cada caixa de correio com um par de chaves assimétrico. Ele usava a chave pública para criptografar cada chave de mensagem e a chave privada para descriptografá-la. A chave de caixa correio privada era protegida pela CMK para a organização. As caixas de correio mais antigas podem usar um par de chaves de caixa de correio assimétricas. Essa alteração não afeta a segurança da caixa de correio ou suas mensagens.

Criptografar de cada mensagem

Quando um usuário adiciona uma mensagem a uma caixa de correio, a Amazon WorkMail gera uma chave de criptografia simétrica AES exclusiva de 256 bits para a mensagem externa. AWS KMS Ele usa essa chave de mensagem para criptografar a mensagem. A Amazon WorkMail criptografa a chave da mensagem sob a chave da caixa de correio e armazena a chave da mensagem criptografada com a mensagem. Ele criptografa a chave de caixa de correio na CMK para a organização.

Criar uma caixa de correio

Quando a Amazon WorkMail cria uma caixa de correio, ela usa o seguinte processo para preparar a caixa de correio para armazenar mensagens criptografadas.

-

WorkMail A Amazon gera uma chave de criptografia simétrica AES exclusiva de 256 bits para a caixa de correio fora do AWS KMS.

-

A Amazon WorkMail chama a operação AWS KMS Encrypt. Ele passa a chave da caixa de correio e o identificador da chave mestra do cliente (CMK) da organização. AWS KMS retorna um texto cifrado da chave da caixa de correio criptografada na CMK.

-

A Amazon WorkMail armazena a chave criptografada da caixa de correio com os metadados da caixa de correio.

Criptografar uma mensagem de caixa de correio

Para criptografar uma mensagem, a Amazon WorkMail usa o seguinte processo.

-

WorkMail A Amazon gera uma chave simétrica AES exclusiva de 256 bits para a mensagem. Ele usa a chave da mensagem de texto simples e o algoritmo Advanced Encryption Standard (AES) para criptografar a mensagem fora dela. AWS KMS

-

Para proteger a chave da mensagem sob a chave da caixa de correio, a Amazon WorkMail precisa descriptografar a chave da caixa de correio, que é sempre armazenada em seu formato criptografado.

A Amazon WorkMail chama a operação AWS KMS Decrypt e passa a chave criptografada da caixa de correio. AWS KMS usa a CMK da organização para descriptografar a chave da caixa de correio e retorna a chave da caixa de correio em texto simples para a Amazon. WorkMail

-

A Amazon WorkMail usa a chave da caixa de correio de texto simples e o algoritmo Advanced Encryption Standard (AES) para criptografar a chave da mensagem fora dela. AWS KMS

-

A Amazon WorkMail armazena a chave da mensagem criptografada nos metadados da mensagem criptografada para que esteja disponível para descriptografá-la.

Descriptografar uma mensagem de caixa de correio

Para descriptografar uma mensagem, a Amazon WorkMail usa o seguinte processo.

-

A Amazon WorkMail chama a operação AWS KMS Decrypt e passa a chave criptografada da caixa de correio. AWS KMS usa a CMK da organização para descriptografar a chave da caixa de correio e retorna a chave da caixa de correio em texto simples para a Amazon. WorkMail

-

A Amazon WorkMail usa a chave da caixa de correio de texto simples e o algoritmo Advanced Encryption Standard (AES) para descriptografar a chave da mensagem criptografada fora dela. AWS KMS

-

A Amazon WorkMail usa a chave da mensagem de texto simples para descriptografar a mensagem criptografada.

Armazenar chaves de caixa de correio em cache

Para melhorar o desempenho e minimizar as chamadas para AWS KMS, a Amazon armazena em WorkMail cache cada chave de caixa de correio de texto simples de cada cliente localmente por até um minuto. No final do período de cache, a chave de caixa de correio é removida. Se a chave da caixa de correio desse cliente for necessária durante o período de armazenamento em cache, a Amazon WorkMail poderá obtê-la do cache em vez de ligar. AWS KMS A chave de caixa de correio está protegida no cache e nunca é gravada em disco em texto simples.

Autorizar o uso da CMK

Quando a Amazon WorkMail usa uma chave mestra do cliente (CMK) em operações criptográficas, ela age em nome do administrador da caixa de correio.

Para usar a chave mestra AWS KMS do cliente (CMK) como um segredo em seu nome, o administrador deve ter as seguintes permissões. Você pode especificar essas permissões necessárias em uma política do IAM ou uma política de chaves.

-

kms:Encrypt -

kms:Decrypt -

kms:CreateGrant

Para permitir que a CMK seja usada somente para solicitações originadas na Amazon WorkMail, você pode usar a chave de ViaService condição kms: com o valor. workmail.<region>.amazonaws.com

Também é possível usar as chaves ou valores no contexto de criptografia como condição para usar a CMK em operações criptográficas. Por exemplo, você pode usar um operador de condição de string em um documento do IAM ou de uma política de chaves, ou usar uma restrição de concessão em uma concessão.

Política de chaves para o CMK gerenciado pela AWS

A política de chaves da CMK AWS gerenciada para a Amazon WorkMail dá aos usuários permissão para usar a CMK para operações específicas somente quando a Amazon WorkMail faz a solicitação em nome do usuário. A política de chaves não permite que nenhum usuário use a CMK diretamente.

Essa política de chaves, como as políticas de todas as chaves gerenciadas pela AWS, é estabelecida pelo serviço. Não é possível alterar a política de chave, mas é possível visualizá-la a qualquer momento. Para obter mais detalhes, consulte Visualização de uma política de chave no Guia do desenvolvedor do AWS Key Management Service .

As declarações de política na política de chaves têm os seguintes efeitos:

-

Permita que os usuários da conta e da região usem a CMK para operações criptográficas e criem concessões, mas somente quando a solicitação vier da Amazon WorkMail em seu nome. A chave de condição

kms:ViaServiceimpõe essa restrição. -

Permite que a AWS conta crie políticas do IAM que permitem aos usuários visualizar as propriedades da CMK e revogar concessões.

Veja a seguir uma política fundamental para um exemplo de CMK AWS gerenciada para a Amazon WorkMail.

Usando subsídios para autorizar a Amazon WorkMail

Além das principais políticas, a Amazon WorkMail usa concessões para adicionar permissões à CMK para cada organização. Para visualizar as concessões na CMK em sua conta, use a ListGrantsoperação.

A Amazon WorkMail usa concessões para adicionar as seguintes permissões à CMK da organização.

-

Adicione a

kms:Encryptpermissão para permitir que a Amazon criptografe WorkMail a chave da caixa de correio. -

Adicione a

kms:Decryptpermissão para permitir que a Amazon use WorkMail a CMK para descriptografar a chave da caixa de correio. A Amazon WorkMail exige essa permissão em uma concessão porque a solicitação para ler mensagens da caixa de correio usa o contexto de segurança do usuário que está lendo a mensagem. A solicitação não usa as credenciais da AWS conta. WorkMail A Amazon cria essa concessão quando você seleciona uma CMK para a organização.

Para criar os subsídios, a Amazon WorkMail liga CreateGrantem nome do usuário que criou a organização. A permissão para criar a concessão vem de política de chaves. Essa política permite que os usuários da conta CreateGrant chamem a CMK da organização quando a Amazon WorkMail faz a solicitação em nome de um usuário autorizado.

A política de chaves também permite que a raiz da conta revogue a concessão da chave AWS gerenciada. No entanto, se você revogar a concessão, a Amazon não WorkMail poderá decifrar os dados criptografados em suas caixas de correio.

Contexto WorkMail de criptografia da Amazon

Um contexto de criptografia é um conjunto de pares de chave-valor que contêm dados arbitrários não secretos. Quando você inclui um contexto de criptografia em uma solicitação para criptografar dados, vincula AWS KMS criptograficamente o contexto de criptografia aos dados criptografados. Para descriptografar os dados, você deve passar o mesmo contexto de criptografia. Para obter mais informações, consulte Contexto de criptografia no Guia do desenvolvedor AWS Key Management Service .

A Amazon WorkMail usa o mesmo formato de contexto de criptografia em todas as operações AWS KMS criptográficas. É possível usar o contexto de criptografia para identificar uma operação criptográfica em logs e registros de auditoria, como o AWS CloudTrail, e como uma condição para a autorização em políticas e concessões.

Em suas solicitações de criptografia e descriptografia, a AWS KMS Amazon WorkMail usa um contexto de criptografia em que a chave está aws:workmail:arn e o valor é o Amazon Resource Name (ARN) da organização.

"aws:workmail:arn":"arn:aws:workmail:region:account ID:organization/organization-ID"Por exemplo, o seguinte contexto de criptografia inclui um exemplo de ARN da organização na região Europa (Irlanda) (eu-west-1).

"aws:workmail:arn":"arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56"Monitorando a WorkMail interação da Amazon com AWS KMS

Você pode usar o AWS CloudTrail Amazon CloudWatch Logs para rastrear as solicitações que a Amazon WorkMail envia AWS KMS em seu nome.

Encrypt

Quando você cria uma caixa de correio, a Amazon WorkMail gera uma chave de caixa de correio e liga AWS KMS para criptografar a chave da caixa de correio. WorkMail A Amazon envia uma solicitação Encrypt AWS KMS com a chave da caixa de correio em texto simples e um identificador para a CMK da organização Amazon. WorkMail

O evento que registra a operação Encrypt é semelhante ao evento de exemplo a seguir. O usuário é o WorkMail serviço da Amazon. Os parâmetros incluem o CMK ID (keyId) e o contexto de criptografia da WorkMail organização Amazon. A Amazon WorkMail também passa a chave da caixa de correio, mas isso não é registrado no CloudTrail registro.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-19T10:01:09Z", "eventSource": "kms.amazonaws.com", "eventName": "Encrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" }, "keyId": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d" }, "responseElements": null, "requestID": "76e96b96-7e24-4faf-a2d6-08ded2eaf63c", "eventID": "d5a59c18-128a-4082-aa5b-729f7734626a", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "d08e60f1-097e-4a00-b7e9-10bc3872d50c" }

Decrypt

Quando você adiciona, visualiza ou exclui uma mensagem da caixa de correio, a Amazon WorkMail pede AWS KMS para descriptografar a chave da caixa de correio. WorkMail A Amazon envia uma solicitação Decrypt AWS KMS com a chave criptografada da caixa de correio e um identificador para a CMK da organização Amazon. WorkMail

O evento que registra a operação Decrypt é semelhante ao evento de exemplo a seguir. O usuário é o WorkMail serviço da Amazon. Os parâmetros incluem a chave criptografada da caixa de correio (como um blob de texto cifrado), que não é registrada no log, e o contexto de criptografia da organização Amazon. WorkMail AWS KMS deriva o ID da CMK do texto cifrado.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-20T11:51:10Z", "eventSource": "kms.amazonaws.com", "eventName": "Decrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" } }, "responseElements": null, "requestID": "4a32dda1-34d9-4100-9718-674b8e0782c9", "eventID": "ea9fd966-98e9-4b7b-b377-6e5a397a71de", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "241e1e5b-ff64-427a-a5b3-7949164d0214" }