本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

中的概念 AWS Encryption SDK

本节介绍中使用的概念 AWS Encryption SDK,并提供词汇表和参考资料。它旨在帮助您了解其 AWS Encryption SDK 工作原理以及我们用来描述它的术语。

需要帮助?

信封加密

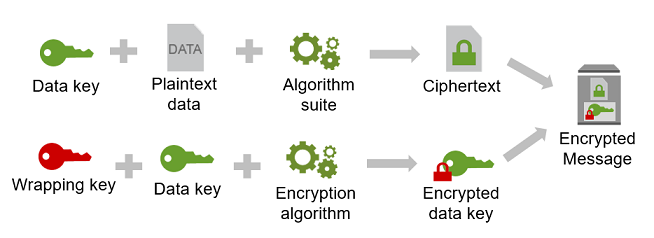

加密的数据的安全性部分取决于如何保护可解密该数据的数据密钥。保护数据密钥的一种公认的最佳实践是对其进行加密。为此,您需要另一个加密密钥,称为密钥加密密钥或包装密钥。使用包装密钥加密数据密钥的做法称为信封加密。

- 保护数据密钥

-

使用唯一的数据 AWS Encryption SDK 密钥对每条消息进行加密。然后,对您指定的包装密钥下的数据密钥进行加密。将加密的数据密钥与加密的数据一并存储在其返回的加密消息中。

- 在多个包装密钥下加密相同的数据

-

您可以在多个包装密钥下加密数据密钥。您可能希望为不同的用户提供不同的包装密钥,或者提供不同类型的包装密钥,或者位于不同的位置。每个包装密钥都加密相同的数据密钥。将所有加密数据密钥和加密数据 AWS Encryption SDK 存储在加密消息中。

要解密数据,您需要提供可以解密任一加密数据密钥的包装密钥。

- 结合多种算法的优势

-

要加密您的数据,默认情况下, AWS Encryption SDK 使用具有 AES-GCM 对称加密、密钥派生函数 (HKDF) 和签名的复杂算法套件。要加密数据密钥,您可以指定适合您的包装密钥的对称或非对称加密算法。

通常,与非对称或公有密钥加密 相比,对称密钥加密算法速度更快,生成的密文更小。但公有密钥算法可提供固有的角色分离和更轻松的密钥管理。为了结合每种算法的优势,您可以使用对称密钥加密功能加密数据,然后使用公有密钥加密功能加密数据密钥。

数据密钥

数据密钥 是 AWS Encryption SDK 用于加密数据的加密密钥。每个数据密钥都是一个符合加密密钥要求的字节数组。除非您使用数据密钥缓存,否则会 AWS Encryption SDK 使用唯一的数据密钥来加密每条消息。

您无需指定、生成、实施、扩展、保护或使用数据密钥。当您调用加密和解密操作时, AWS Encryption SDK 会替您完成这些工作。

为了保护您的数据密钥,使用一个或多个密钥 AWS Encryption SDK 加密密钥(称为包装密钥或主密钥)对其进行加密。 AWS Encryption SDK 使用您的纯文本数据密钥加密您的数据后,它会尽快将其从内存中删除。然后,它将加密的数据密钥与加密的数据一并存储在加密操作返回的加密消息中。有关详细信息,请参阅AWS Encryption SDK 工作原理。

提示

每个加密的数据密钥都包含元数据,包括对其进行加密的包装密钥的标识符。此元数据使在 AWS Encryption SDK 解密时可以更轻松地识别有效的包装密钥。

包装密钥

包装密钥是一种密钥加密密钥, AWS Encryption SDK 使用该密钥加密用于加密数据的数据密钥。可以使用一个或多个包装密钥加密每个明文数据密钥。在配置密钥环或主密钥提供程序时,您可以决定使用哪些包装密钥来保护您的数据。

注意

包装密钥是指密钥环或主密钥提供程序中的密钥。主密钥通常与您在使用主密钥提供程序时实例化的 MasterKey 类相关联。

AWS Encryption SDK 支持多种常用的封装密钥,例如 AWS Key Management Service (AWS KMS) 对称(包括多区域 KMS 密钥)、原始 AES-GCM AWS KMS keys(高级加密标准/Galois 计数器模式)密钥和原始 RSA 密钥。您还可以扩展或实施自己的包装密钥。

在使用信封加密时,您需要保护包装密钥以防止未经授权的访问。您可以通过以下任何方式来执行此操作:

-

使用专用于该用途的 Web 服务,如 AWS Key Management Service (AWS KMS)

。 -

使用硬件安全模块 (HSM)

,例如,AWS CloudHSM 提供的模块。 -

使用其他密钥管理工具和服务。

如果您没有密钥管理系统,我们建议您使用 AWS KMS。与 AWS Encryption SDK 集成 AWS KMS ,可帮助您保护和使用包装密钥。但是, AWS Encryption SDK 不需要 AWS 或任何 AWS 服务。

密钥环和主密钥提供程序

要指定用于加密和解密的包装密钥,您可以使用密钥环或主密钥提供程序。您可以使用他们提供的密钥环和主密钥提供程序,也可以设计自己的实现。 AWS Encryption SDK AWS Encryption SDK 提供相互兼容的密钥环和主密钥提供程序,但须遵守语言限制。有关详细信息,请参阅密钥环兼容性。

密钥环 生成、加密和解密数据密钥。定义密钥环时,可以指定用于加密数据密钥的包装密钥。大多数密钥环至少指定一个包装密钥或一项提供和保护包装密钥的服务。您也可以定义不带包装密钥的密钥环,或者使用其他配置选项定义更复杂的密钥环。有关选择和使用 AWS Encryption SDK 定义的钥匙圈的帮助,请参阅密钥环。

以下编程语言支持密钥环:

-

AWS Encryption SDK for C

-

AWS Encryption SDK for JavaScript

-

AWS Encryption SDK 对于.NET

-

版本 3。 的 x AWS Encryption SDK for Java

-

版本 4。 的 x AWS Encryption SDK for Python,与可选的加密材料提供程序库

(MPL) 依赖项一起使用时。 -

版本 1。 x 的 fo r AWS Encryption SDK Rust

-

版本 0.1。 x 或更高版本的 fo AWS Encryption SDK r Go

主密钥提供程序是密钥环的替代方案。主密钥提供程序返回您指定的包装密钥(或主密钥)。每个主密钥与一个主密钥提供程序相关联,但主密钥提供程序通常提供多个主密钥。Java、Python 和 AWS 加密 CLI 支持主密钥提供程序。

您必须指定用于加密的密钥环(或主密钥提供程序)。您可以指定相同的密钥环(或主密钥提供程序)或不同的密钥环进行解密。加密时, AWS Encryption SDK 使用您指定的所有包装密钥来加密数据密钥。解密时, AWS Encryption SDK 仅使用您指定的包装密钥来解密加密的数据密钥。指定用于解密的包装密钥是可选的,但这是 AWS Encryption SDK 最佳实践。

有关指定包装密钥的详细信息,请参阅 选择包装密钥。

加密上下文

为了提高加密操作安全性,请在所有加密数据的请求中包含加密上下文。使用加密上下文是可选的,但这是我们建议遵守的加密最佳实践。

加密上下文 是一组名称值对,其中包含任意非机密经过身份验证的附加数据。加密上下文可以包含您选择的任何数据,但它通常包含用于日志记录和跟踪的数据,例如,有关文件类型、用途或所有权的数据。当您加密数据时,加密上下文以加密方式绑定到加密的数据,以便需要使用相同的加密上下文解密数据。 AWS Encryption SDK 将加密上下文以明文形式包含在其返回的加密的消息标头中。

AWS Encryption SDK 使用的加密上下文包括您指定的加密上下文和加密材料管理器 (CMM) 添加的公钥对。具体来说,每当您使用带签名的加密算法时,CMM 都会向加密上下文(由保留名称、aws-crypto-public-key 和表示公有验证密钥的值组成)添加一个名称/值对。加密上下文中的aws-crypto-public-key名称由保留 AWS Encryption SDK ,不能在加密上下文中用作任何其他对中的名称。有关详细信息,请参阅“消息格式参考”中的 AAD。

下面的示例加密上下文由请求中指定的两个加密上下文对和 CMM 添加的公有密钥对组成。

"Purpose"="Test", "Department"="IT", aws-crypto-public-key=<public key>

要解密数据,您可以传入加密的消息。由于 AWS Encryption SDK 可以从加密的邮件标头中提取加密上下文,因此您无需单独提供加密上下文。但是,加密上下文可帮助您确认解密的是正确的加密消息。

-

在 AWS Encryption SDK 命令行界面 (CLI) 中,如果您在 decrypt 命令中提供加密上下文,CLI 将在返回明文数据前验证加密消息的加密上下文中是否存在这些值。

-

在其他编程语言实现中,解密响应包含加密上下文和明文数据。应用程序中的解密函数应始终在返回明文数据前验证解密响应中的加密上下文是否包含加密请求(或子集)中的加密上下文。

注意

以下版本支持所需的加密上下文 CMM,您可以使用它来要求在所有加密请求中使用加密上下文。

-

版本 3。 的 x AWS Encryption SDK for Java

-

版本 4。 .NET AWS Encryption SDK 的 x

-

版本 4。 的 x AWS Encryption SDK for Python,与可选的加密材料提供程序库

(MPL) 依赖项一起使用时。 -

版本 1。 x 的 fo r AWS Encryption SDK Rust

-

版本 0.1。 x 或更高版本的 fo AWS Encryption SDK r Go

在选择加密上下文时,请记住它不是机密的。加密上下文以明文形式显示在 AWS Encryption SDK 返回的加密的消息标头中。如果您使用的是 AWS Key Management Service,加密上下文也可能以纯文本形式出现在审计记录和日志中,例如。 AWS CloudTrail

有关在代码中提交和验证加密上下文的示例,请参阅您的首选编程语言示例。

加密的消息

当您使用加密数据时 AWS Encryption SDK,它会返回一条加密的消息。

加密的消息是一种可移植的格式化数据结构,包含加密的数据、数据密钥的加密副本、算法 ID 以及可选的加密上下文和数字签名。 AWS Encryption SDK 中的加密操作返回加密的消息,解密操作将加密的消息作为输入。

将加密的数据及其加密的数据密钥合并在一起可以简化解密操作,您不必将加密的数据密钥独立于它们加密的数据进行存储和管理。

有关加密的消息的技术信息,请参阅加密的消息格式。

算法套件

AWS Encryption SDK 使用算法套件对加密和解密操作返回的加密消息中的数据进行加密和签名。 AWS Encryption SDK 支持一些算法套件。所有支持的套件将高级加密标准 (AES) 作为主要算法,并将其与其他算法和值组合使用。

AWS Encryption SDK 建立了推荐的算法套件,作为所有加密操作的默认算法套件。随着标准和最佳实践的不断改进,默认套件可能会发生变化。您可以在加密数据的请求中或在创建加密材料管理器(CMM)时指定备用算法套件,但除非您的环境需要使用备用套件,否则,最好使用默认套件。当前的默认值是 AES-GCM,具有基于 HMAC 的 extract-and-expand密钥派生函数

如果您的应用程序需要高性能,并且加密数据的用户和解密数据的用户同样受到信任,则可以考虑指定不带数字签名的算法套件。但是,我们强烈建议使用包含密钥承诺和密钥派生函数的算法套件。支持没有这些功能的算法套件仅为了保持向后兼容。

加密材料管理器

加密材料管理器(CMM)组装用于加密和解密数据的加密材料。加密材料 包含明文和加密的数据密钥以及可选的消息签名密钥。您永远不会直接与 CMM 交互。加密和解密方法替您进行处理。

您可以使用默认 CMM 或 AWS Encryption SDK 提供的缓存 CMM,也可以编写自定义 CMM。您可以指定 CMM,但这不是必需的。当您指定密钥环或主密钥提供程序时, AWS Encryption SDK 会为您创建默认 CMM。默认 CMM 从您指定的密钥环或主密钥提供程序获取加密或解密材料。这可能涉及调用一个加密服务,如 AWS Key Management Service (AWS KMS)。

由于 CMM 充当 AWS Encryption SDK 与密钥环(或主密钥提供程序)之间的联络人,因此它是自定义和扩展(例如支持策略实施和缓存)的理想场所。 AWS Encryption SDK 提供了缓存 CMM 以支持数据密钥缓存。

对称和非对称加密

对称加密使用相同的密钥来加密和解密数据。

非对称加密使用数学相关的数据密钥对。密钥对中的一个密钥对数据进行加密;只有密钥对中的另一个密钥可以解密数据。

AWS Encryption SDK 使用信封加密。使用对称数据密钥加密您的数据。使用一个或多个对称或非对称包装密钥加密对称数据密钥。返回一条加密的消息,其中包含加密数据和至少一个数据密钥的加密副本。

密钥承诺

AWS Encryption SDK 支持密钥承诺(有时称为稳健性),这是一种安全属性,可保证每个密文只能解密为单个纯文本。为此,密钥承诺可保证仅使用加密消息的数据密钥来解密消息。使用密钥承诺进行加密和解密是 AWS Encryption SDK 最佳实践。

大多数现代对称密码(包括 AES)使用单个密钥对明文进行加密,例如 AWS Encryption SDK 用于加密每条明文消息的唯一数据密钥。使用相同的数据密钥解密这些数据会返回与原始数据相同的明文。使用不同的密钥解密通常会失败。但是,有可能使用两个不同的密钥解密加密文字。在极少数情况下,找到一个密钥来将几个字节的加密文字解密成不同但仍然可以理解的明文是可行的。

AWS Encryption SDK 始终使用一个唯一的数据密钥对每条纯文本消息进行加密。可能会使用多个包装密钥(或主密钥)加密该数据密钥,但包装密钥始终加密相同的数据密钥。尽管如此,手动制作的复杂加密的消息实际上可能包含不同的数据密钥,每个数据密钥都由不同的包装密钥加密。例如,如果一个用户对加密的消息进行解密,将返回 0x0(false),而另一个用户解密相同的加密消息则得到 0x1(true)。

为防止出现这种情况, AWS Encryption SDK 支持加密和解密时的密钥承诺。当使用密钥承诺对消息 AWS Encryption SDK 进行加密时,它会以加密方式将生成密文的唯一数据密钥绑定到密钥承诺字符串(非秘密数据密钥标识符)。然后,将密钥承诺字符串存储在加密消息的元数据中。当它使用密钥承诺解密消息时, AWS Encryption SDK 会验证数据密钥是否是该加密消息的唯一密钥。如果数据密钥验证失败,则解密操作将失败。

在版本 1.7.x 中引入了对密钥承诺的支持,可以解密带有密钥承诺的消息,但不会使用密钥承诺进行加密。您可以使用此版本全面部署使用密钥承诺解密加密文字的功能。版本 2.0.x 包括对密钥承诺的全面支持。默认情况下,仅使用密钥承诺进行加密和解密。对于不需要解密由早期版本加密的密文的应用程序来说,这是一种理想的配置。 AWS Encryption SDK

尽管使用密钥承诺进行加密和解密是最佳实践,但我们允许您决定何时使用密钥,并允许您调整采用密钥的进度。从 1.7 版本开始。 x, AWS Encryption SDK 支持用于设置默认算法套件并限制可能使用的算法套件的承诺策略。此策略决定您的数据是否通过密钥承诺进行加密和解密。

密钥承诺会生成稍大(30 多个字节)的加密消息,并且需要更多时间来处理。如果您的应用程序对大小或性能非常敏感,则可以选择退出密钥承诺。但只有在必要时才这样做。

有关迁移到版本 1.7.x 和 2.0.x 的更多信息,包括其密钥承诺功能,请参阅 迁移你的 AWS Encryption SDK。有关密钥承诺的技术信息,请参阅 AWS Encryption SDK 算法参考 和 AWS Encryption SDK 消息格式参考。

承诺策略

承诺策略是一种配置设置,用于确定您的应用程序是否使用密钥承诺进行加密和解密。使用密钥承诺进行加密和解密是 AWS Encryption SDK 最佳实践。

承诺策略有三个值。

注意

您可能需要水平或垂直滚动才能查看整个表。

| 值 | 使用密钥承诺进行加密 | 不使用密钥承诺进行加密 | 使用密钥承诺进行解密 | 不使用密钥承诺进行解密 |

|---|---|---|---|---|

| ForbidEncryptAllowDecrypt | ||||

| RequireEncryptAllowDecrypt | ||||

| RequireEncryptRequireDecrypt |

1.7 AWS Encryption SDK 版中引入了承诺策略设置。 x。该设置在所有支持的编程语言中都有效。

-

ForbidEncryptAllowDecrypt使用或不使用密钥承诺进行解密,但不会使用密钥承诺进行加密。此值在 1.7 版本中引入。 x,旨在让所有运行您的应用程序的主机在遇到使用密钥承诺加密的密文之前准备好使用密钥承诺进行解密。 -

RequireEncryptAllowDecrypt始终使用密钥承诺进行加密。可以使用或不使用密钥承诺进行解密。此值在版本 2.0.x 中引入,允许您使用密钥承诺开始加密,但仍然可以不使用密钥承诺解密旧加密文字。 -

RequireEncryptRequireDecrypt仅使用密钥承诺进行加密和解密。此值是版本 2.0.x 的默认值。当您确定所有加密文字都使用密钥承诺进行加密时,请使用此值。

承诺策略设置决定了您可以使用哪些算法套件。从 1.7 版本开始。 x, AWS Encryption SDK 支持密钥承诺的算法套件;有签名和不带签名。如果您指定的算法套件与您的承诺策略冲突,则 AWS Encryption SDK 会返回错误。

有关设置承诺策略的帮助,请参阅 设置您的承诺策略。

数字签名

使用经过身份验证的 AWS Encryption SDK 加密算法 AES-GCM 对您的数据进行加密,解密过程无需使用数字签名即可验证加密消息的完整性和真实性。但是,由于 AES-GCM 使用对称密钥,所以能够解密用于解密加密文字的数据密钥的任何人员都可以手动创建新的加密的加密文字,从而造成潜在的安全问题。例如,如果您使用 AWS KMS key 作为包装密钥,则具有kms:Decrypt权限的用户无需调用即可创建加密的密文。kms:Encrypt

为避免此问题, AWS Encryption SDK 支持在加密消息的末尾添加椭圆曲线数字签名算法 (ECDSA) 签名。使用签名算法套件时,会为每封加密消息 AWS Encryption SDK 生成临时私钥和公钥对。将公钥 AWS Encryption SDK 存储在数据密钥的加密环境中,并丢弃私钥。这样可以确保任何人都无法创建另一个使用公钥进行验证的签名。该算法将公钥绑定到加密的数据密钥作为邮件标头中的其他经过身份验证的数据,从而防止只能解密消息的用户更改公钥或影响签名验证。

签名验证会增加大量的解密性能成本。如果加密数据的用户和解密数据的用户同样受到信任,请考虑使用不包括签名功能的算法套件。

注意

如果密钥环或对封装加密材料的访问权限未在加密器和解密器之间划清界限,则数字签名不提供任何加密价值。

AWS KMS 密钥环(包括非对称 RSA AWS KMS 密钥环)可以根据密钥策略和 IAM 策略在加密器和解密器之间进行划分。 AWS KMS

由于其加密性质,以下密钥环无法在加密器和解密器之间进行划分:

-

AWS KMS 分层钥匙圈

-

AWS KMS ECDH 钥匙圈

-

原始 AES 密钥环

-

原始 RSA 密钥环

-

未加工的 ECDH 钥匙圈