本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

构建阶段的最佳实践

本节中的建议有助于确保项目的构建阶段更加顺利。构建阶段包括代码、开发、部署和实施活动。它通常包括设计审查和批准会议,确定正在构建的内容、时间表和退出标准的启动会议。在这个阶段,为所有 AWS 服务编写、同行评审和部署代码。

以下建议还涵盖测试或验证活动。

举办每日站会

无论您使用哪种项目方法,一定要举办每日站会。尽管日常站会通常与敏捷方法有关,但对于其他方法(包括瀑布模型)来说,这也是非常有用的团队联系机制。您甚至可以使用混合项目框架,从各种方法中汲取最佳实践。

注意事项:

-

使用像 Jira 看板这样的轻量级工具为每项任务创建情节。这些看板将指引您进行日常站会。如果你的团队有足够的带宽和专业知识,你也可以使用 Scaled Agile Framework (SAFe) 方法来创作史诗。但是,大多数基础设施团队不希望因为管理复杂的 Scrum 板而产生管理开销,因此我们建议使用轻量级工具。看板还可以为您生成团队正在做的工作的报告,并为您提供控制范围的机制。

-

在全新 SAP 项目中,在范围锁定后添加许多 SAP 或边界应用程序的情况并不少见。如果您没有一个良好的机制来控制、确定优先顺序,并提供项目范围的可见性,那么就很难申请额外的资源或重新确定工作的优先顺序,从而使项目保持在正轨上。

使用统一的构建规范表

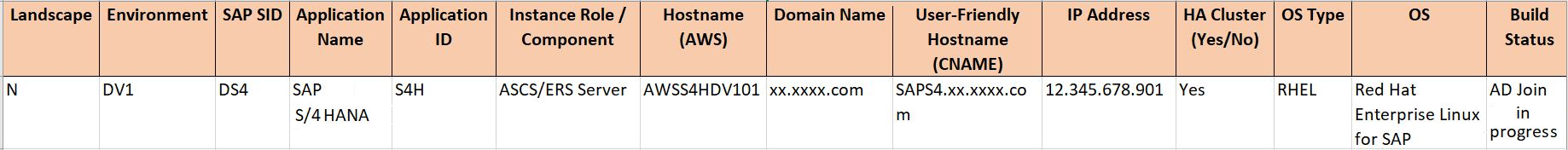

为所有环境和情形使用同一个构建规范电子表格。这就创建了一个可以轻松定位和搜索的文档。我们建议您启用版本管理,以便轻松地从意外事件中恢复。与 SAP Basis 团队合作想出一种格式。Basis 团队跟踪有关 SAP 系统的详细信息,并且拥有单一规范以确保内部云团队能够在项目完成后快速获得所有权并在同一个地方查看所有元数据。

以下是一个模板示例,该模板用于通过一个示例服务器要求捕获关键服务器构建元数据。

注意 AWS 服务配额

您可以为亚马逊弹性计算云 CPUs (AmazonCPUs) 实例预配置的虚拟 (v EC2) 数量存在配额。部署 EC2 实例时,它需要一定数量的 vCPUs,具体取决于 EC2 实例类型。每个 AWS 账户对可以为其配置CPUs 的 v 数量都有软限制。部署 EC2 实例时,软限制会自动增加大约 100-150 v CPUs。 但是,如果您尝试同时部署多个(比如 20 个) EC2实例,则可能会超过软限制。如果您认为自己可能会遇到此限制,请在部署 EC2 实例之前提交增加配额的请求。这将使您避免在部署过程中达到服务限额限制。

为安全制定密钥轮换策略

AWS Key Management Service (AWS KMS) 使客户可以轻松创建和管理加密密钥,并控制其在各种 AWS 服务和各种应用程序中的使用。对于 SAP 实施, AWS KMS 密钥用于加密存储在亚马逊 Elastic Block Store (Amazon EBS) 卷中的静态数据,这些数据用于 SAP 二进制文件和 SAP HANA 文件系统。KMS 密钥还用于存储在亚马逊简单存储服务 (Amazon S3) 存储桶中以保存软件媒体和备份的数据,以及存储在和的亚马逊弹性文件系统 (Amazon EFS) 文件系统中的数据。/usr/sap/trans /sapmnt AWS KMS 使您可以灵活地使用 AWS 托管密钥或客户托管密钥。我们建议您在构建阶段开始时记录并共享您的安全密钥管理策略和决策。项目期间的安全策略更改(例如从客户托管密钥切换到托 AWS 管密钥)可能需要完全重建 SAP 环境,这可能会影响您的项目时间表。

获得所有安全利益相关者对密钥使用和轮换的支持。考虑您现有的云端或本地环境密钥轮换策略,并在 AWS上修改这些策略以供使用。如果您在达成密钥管理策略共识时遇到困难,请为决策者提供培训,以帮助他们了解安全基准和级别设置注意事项。在构建环境之前做出密钥轮换决策至关重要。例如,如果您要从客户管理的密钥更改为托 AWS 管密钥,则会遇到 Amazon EBS 的问题,它不允许在线更改加密密钥。必须使用新密钥重建 EBS 卷。这就需要重建 SAP 实例,但这不是一个理想的场景。

同样,如果您的项目使用外部密钥管理解决方案(例如 Vormetric),并将密钥材料导入其中 AWS KMS,请确保您的安全决策者了解外部 KMS 密钥和 AWS KMS 密钥之间的密钥轮换差异(自动轮换)。当您根据安全策略使用和轮换外部 KMS 密钥时,不仅密钥材料会发生变化,而且密钥的 Amazon 资源名称(ARN)也会发生变化,这意味着必须重新创建 EBS 卷,整个 SAP 系统必须进行小规模迁移。另一方面,如果您在中启用客户托管密钥或 AWS 托管密钥的自动轮换 AWS KMS,则密钥材料会发生变化,但密钥 ARN 保持不变,这意味着 EBS 卷不会受到影响。有关密钥轮换的更多信息,请参阅 AWS KMS 文档中的轮换 AWS KMS 密钥。

另一种安全方法是使用 AWS Secrets Manager 数据库和操作系统密码轮换,可通过标准仪表板进行密码轮换。此外,请确保灾难恢复环境的 AWS Identity and Access Management (IAM) 角色与生产环境隔离,以帮助保护环境免受恶意活动的侵害。

停用未使用的服务器

我们建议您在概念验证 (PoC) 服务器的实用性用完后立即停用。运行未使用的服务器会导致成本的提高。重要的是要跟踪您为全新 SAP 实施而构建的所有服务器,并停止和停用在构建阶段未积极使用的服务器。在停用服务器之前,您可以为该 EC2 实例创建 Amazon 系统映像 (AMI) 备份。如果您将来需要启动同一个服务器,则可以恢复备份。

停用服务器不应是您留到实施项目结束的练习。您应该在项目的整个生命周期中、在完成实施之后,以及在维护或运营阶段监控使用情况,停止并最终销毁未使用的服务器。一定要在开始时设置一个流程,让 SAP Basis 团队成员停用这些服务器,因为费用会很快累积。