本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

SAML 2.0 聯合身分

AWS 支援與 SAML 2.0 (安全性聲明標記語言 2.0) 的聯合身分

注意

IAM SAML 聯合身分支援來自 SAML 型聯合身分提供者 (IdP) 的加密 SAML 回應。IAM Identity Center 和 Amazon Cognito 不支援來自 IAM SAML 身分提供者的加密 SAML 聲明。

您可以間接將對加密 SAML 聲明的支援新增至 Amazon Cognito 身分集區與 Amazon Cognito 使用者集區的聯合。使用者集區具有獨立 IAM SAML 聯合身分的 SAML 聯合身分,並支援 SAML 簽署和加密。雖然此功能不會直接延伸至身分集區,但使用者集區可以是身分集區的 IdP。若要將 SAML 加密與身分集區搭配使用,請將具有加密功能的 SAML 提供者新增至作為身分集區的 IdP 的使用者集區。

您的 SAML 提供者必須能夠使用使用者集區提供的金鑰來加密 SAML 聲明。使用者集區不會接受使用 IAM 提供的憑證加密的聲明。

IAM 聯合身分支援這些使用案例:

-

聯合存取,以允許組織中的使用者或應用程式呼叫 AWS API 操作。下一章節會討論此使用案例。您可以使用組織內產生的 SAML 聲明 (身分驗證回應的一部分) 獲得臨時安全性憑證。此方案類似於 IAM 支援的其他聯合身分方案,如 請求臨時安全憑證 和 OIDC 聯合身分 中說明之情況。但是,組織中以 SAML 2.0 為基礎的 IdP 可以在執行時間裡處理許多詳細資訊,以用於執行身分驗證和授權檢查。

-

AWS Management Console 來自您組織的 Web 型單一登入 (SSO) 至 。使用者可以登入由 SAML 2.0 相容 IdP 託管的組織中的入口網站,選取要前往的選項 AWS,然後重新導向至主控台,而無需提供其他登入資訊。您可以使用第三方 SAML IdP 建立對主控台的 SSO 存取,或您還可以建立自訂 IdP 來支援外部使用者的主控台存取。如需有關建構自訂 IdP 的詳細資訊,請參閱 啟用 AWS 主控台的自訂身分代理程式存取。

主題

使用以 SAML 為基礎的聯合身分來對 AWS進行 API 存取

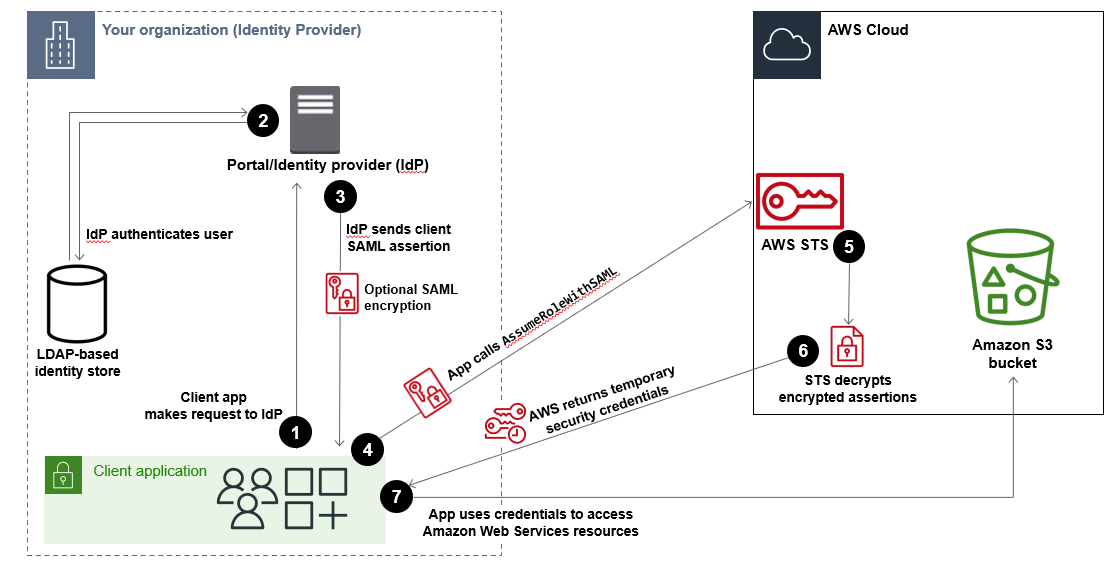

假設您想要為員工提供一種方式,使其能將資料從他們的電腦中複製到備份資料夾。您可以建構一個可在使用者的電腦上執行的應用程式。該應用程式可在後端的 Amazon S3 儲存貯體中讀寫物件。使用者無法直接存取 AWS。而應使用以下程序:

-

組織中的使用者會使用用戶端應用程式來請求獲得組織 IdP 的身分驗證。

-

IdP 根據組織的身分存放區對使用者進行身分驗證。

-

IdP 會建構一個具有使用者相關資訊的 SAML 聲明,並將此聲明發送到用戶端應用程式。當您為 IAM SAML IdP 啟用 SAML 加密時,此聲明由外部 IdP 加密。

-

用戶端應用程式會 AWS STS

AssumeRoleWithSAML呼叫 API,傳遞 SAML 供應商的 ARN、要擔任的角色 ARN,以及來自 IdP 的 SAML 聲明。如果啟用加密,透過用戶端應用程式傳遞的聲明會在傳輸中保持加密狀態。 -

(選用) AWS STS 使用您從外部 IdP 上傳的私有金鑰來解密加密的 SAML 聲明。

-

API 對用戶端應用程式的回應包括臨時性安全憑證。

-

用戶端應用程式使用臨時安全性憑證來呼叫 Amazon S3 API 操作。

配置以 SAML 2.0 為基礎的聯合身分驗證的概觀

您必須先將組織的 IdP 和 設定為彼此 AWS 帳戶 信任,才能如上述案例和圖表所述使用 SAML 2.0 型聯合。以下步驟介紹了用於配置此信任關係的一般過程。組織內部必須有支援 SAML 2.0 的 IdP,例如 Microsoft Active Directory Federation Service (AD FS,Windows Server 的一部分)、Shibboleth 或其他相容的 SAML 2.0 提供者。

注意

若要改善聯合彈性,建議您將 IdP 和 AWS

聯合設定為支援多個 SAML 登入端點。如需詳細資訊,請參閱 AWS 安全部落格文章如何使用區域 SAML 端點進行容錯移轉

將組織的 IdP 和 AWS 設定為彼此信任

-

向組織的 IdP 註冊 AWS 為服務提供者 (SP)。使用

https://中的 SAML 中繼資料文件region-code.signin.aws.amazon.com/static/saml-metadata.xml對於可能的

region-code值清單,請參閱 AWS 登入端點中的 Region (區域) 欄位。您可以選擇性地使用

https://signin.aws.amazon.com/static/saml-metadata.xml中的 SAML 中繼資料文件。 -

使用組織的 IdP,您可以產生同等的 SAML 中繼資料 XML 檔案,將 IdP 描述為 IAM 身分提供者 AWS。它必須包含發行者名稱、建立日期、過期日期,以及 AWS 可用來驗證組織中身分驗證回應 (聲明) 的金鑰。

如果您允許從外部 IdP 傳送加密的 SAML 聲明,您必須使用組織的 IdP 產生私有金鑰檔案,並以 .pem 檔案格式將此檔案上傳至您的 IAM SAML 組態。 AWS STS 需要此私有金鑰來解密對應至上傳到 IdP 之公有金鑰的 SAML 回應。

注意

如 SAML V2.0 中繼資料互通性設定檔 1.0 版

所定義,IAM 不會在 SAML 中繼資料文件中的 X.509 憑證過期時評估或採取動作。如果您擔心過期的 X.509 憑證,建議您監控憑證過期日期,並根據組織的控管和安全政策輪換憑證。 -

在 IAM 主控台中,您可以建立一個 SAML 身分提供者。在此過程中,您將上傳由組織的 IdP 在步驟 2 中產生的 SAML 中繼資料文件和私有解密金鑰。如需詳細資訊,請參閱在 IAM 中建立 SAML 身分提供者。

-

在 IAM 中,建立一或多個 IAM 角色。在角色的信任政策中,您將 SAML 提供者設定為委託人,這會在您的組織與 之間建立信任關係 AWS。該角色的許可政策將決定允許您組織的使用者在 AWS中執行的操作。如需詳細資訊,請參閱為第三方身分提供者建立角色 。

注意

角色信任政策中使用的 SAML IDP 必須與角色所在的帳戶相同。

-

在您組織的 IdP 中,定義可將組織中的使用者或群組映射到 IAM 角色的聲明。請注意,組織中不同的使用者和群組可能映射到不同的 IAM 角色。執行映射的確切步驟取決於您使用的 IdP。在使用者的 Amazon S3 資料夾的早期方案中,可能出現所有使用者映射到提供 Amazon S3 許可的同一角色的情況。如需詳細資訊,請參閱為身分驗證回應設定 SAML 聲明。

如果您的 IdP 啟用 AWS 主控台的 SSO,則您可以設定主控台工作階段的最長持續時間。如需詳細資訊,請參閱啟用 SAML 2.0 聯合主體來存取 AWS Management Console。

-

在您建立的應用程式中,您可以呼叫 AWS Security Token Service

AssumeRoleWithSAMLAPI,將您在 中建立的 SAML 提供者的 ARN步驟 3、角色的 ARN 傳遞給 API,以假設您在 中建立步驟 4,以及關於您從 IdP. AWS makes 取得之目前使用者的 SAML 聲明,確保擔任角色的請求來自 SAML 提供者中參考的 IdP。如需詳細資訊,請參閱 AWS Security Token Service API 參考中的 AssumeRoleWithSAML。

-

如果請求成功,API 會傳回一組臨時安全性憑證,您的應用程式即可用其向 AWS發出已簽署的請求。您的應用程式具有有關目前使用者的資訊並可存取 Amazon S3 中使用者特定的資料夾,如上一方案中所述。

允許 SAML 聯合存取 AWS 資源的角色概觀

您在 IAM 中建立的角色定義允許組織中的 SAML 聯合委託人執行的操作 AWS。當您為角色建立信任政策時,您可以將先前建立的 SAML 提供者指定為 Principal。此外,您還可以使用 Condition 設定信任政策的範圍,以便僅允許與特定 SAML 屬性相符的使用者存取角色。例如,您可以指定僅允許 SAML 從屬關係為 staff (在 https://openidp.feide.no 中聲明) 的使用者存取角色,如以下範例政策所示:

注意

角色信任政策中使用的 SAML IDP 必須與角色所在的帳戶相同。

政策中的saml:aud內容索引鍵指定您的瀏覽器在登入主控台時顯示的 URL。此登入端點 URL 必須符合身分提供者的收件人屬性。您可以在特定區域內包含登入 URLs。 AWS 建議使用區域端點而非全域端點來改善聯合彈性。如果您只設定一個端點,則無法在端點變得無法使用的情況下聯合到 AWS 。對於可能的 region-code 值清單,請參閱 AWS

登入端點中的 Region (區域) 欄位。

下列範例顯示具有選用 的登入 URL 格式region-code。

https://region-code.signin.aws.amazon.com/saml

如果需要 SAML 加密,登入 URL 必須包含指派給 SAML 供應商的唯一識別符 AWS ,您可以在身分提供者詳細資訊頁面上找到該識別符。在下列範例中,登入 URL 包含 IdP 唯一識別符,要求 /acs/ 附加到登入路徑。

https://region-code.signin.aws.amazon.com/saml/acs/IdP-ID

對於該角色中的許可政策,您可以像任何角色一樣指定許可。例如,如果允許您組織的使用者管理 Amazon Elastic Compute Cloud 執行個體,您必須在許可政策中明確允許 Amazon EC2 動作 (例如 AmazonEC2FullAccess 受管政策中的動作)。

如需有關您可以在政策中簽署的 SAML 索引鍵的詳細資訊,請參閱 SAML AWS STS 聯合身分的可用鍵。

單獨辨識以 SAML 為基礎的聯合身分中的使用者

在 IAM 中建立存取政策時,可根據使用者的身分指定許可,這一點通常很有用。舉例來說,對於已使用 SAML 聯合身分的使用者,應用程式可能希望使用如下的結構保留 Amazon S3 中的資訊:

amzn-s3-demo-bucket/app1/user1

amzn-s3-demo-bucket/app1/user2

amzn-s3-demo-bucket/app1/user3您可以透過 Amazon S3 主控台或 建立儲存貯體 (amzn-s3-demo-bucket) 和資料夾 (app1) AWS CLI,因為這些是靜態值。不過,使用者特定的資料夾 (user1、user2、user3 等等) 必須在執行階段使用程式碼建立,因為在使用者首次透過聯合身分程序登入時,用來識別使用者的值未知。

若要編寫在資源名稱中引用特定於使用者的詳細資訊的政策,必須在可以用於政策條件的 SAML 索引鍵中提供使用者身分。以下索引鍵可供以 SAML 2.0 為基礎的聯合身分在 IAM 政策中使用。您可以使用以下索引鍵傳回的值為資源 (如 Amazon S3 資料夾) 建立唯一的使用者識別碼。

-

saml:namequalifier. 雜湊值,以Issuer回應值 (saml:iss)、含AWS帳戶 ID 的字串與 IAM 中 SAML 提供者的易記名稱 (ARN 的最後一部分) 的串聯為基礎。帳戶 ID 與 SAML 提供者的易記名稱的串聯可作為索引鍵saml:doc供 IAM 政策使用。帳戶 ID 與提供者名稱必須使用「/」分隔,例如「123456789012/provider_name」。如需詳細資訊,請參閱saml:doc中的 SAML AWS STS 聯合身分的可用鍵 索引鍵。NameQualifier和 的組合Subject可用於唯一識別 SAML 聯合委託人。下列虛擬程式碼顯示這個值是如何計算出來的。在此虛擬程式碼中,+表示串聯,SHA1代表使用 SHA-1 產生訊息摘要的功能,Base6464 代表產生雜湊輸出的 Base-64 編碼版本的功能。Base64 ( SHA1 ( "https://example.com/saml" + "123456789012" + "/MySAMLIdP" ) )如需有關可用於以 SAML 為基礎的聯合身分政策索引鍵的詳細資訊,請參閱 SAML AWS STS 聯合身分的可用鍵。

-

saml:sub(string). 這是該陳述的主題,其中包含單獨辨識組織中某個使用者的值 (例如_cbb88bf52c2510eabe00c1642d4643f41430fe25e3)。 -

saml:sub_type(string). 此索引鍵可以是persistent、transient或在您的 SAML 聲明中使用的Format與Subject元素的完整NameIDURI。persistent的值表示在所有工作階段中使用者的saml:sub值是相同的。如果值為transient,則使用者在每個工作階段中擁有不同的saml:sub值。如需NameID元素的Format屬性的詳細資訊,請參閱 為身分驗證回應設定 SAML 聲明。

以下範例顯示了一個許可政策,該政策使用上述索引鍵為 Amazon S3 中的使用者特定資料夾授予許可。該政策假設 Amazon S3 物件使用同時包含 saml:namequalifier 與 saml:sub 的字首識別。請注意,Condition 元素包括一個測試,用於確保 saml:sub_type 設為 persistent。如果已設為 transient,每個工作階段使用者的 saml:sub 值可能不同,因此不應使用值的組合來辨識使用者特定的資料夾。

如需有關從 IdP 映射聲明到政策索引鍵的詳細資訊,請參閱 為身分驗證回應設定 SAML 聲明。