本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

的組織檢視 AWS Trusted Advisor

組織檢視可讓您檢視 中所有帳戶的 Trusted Advisor 檢查AWS Organizations

主題

先決條件

您必須符合下列要求才能啟用組織檢視:

-

此帳戶必須是 AWS 組織

的成員。 -

您的組織必須啟用 Organizations 的所有功能。如需詳細資訊,請參閱 AWS Organizations 使用者指南中的啟用組織中的所有功能。

-

您組織中的管理帳戶必須有商業、Enterprise On-Ramp 或企業支援計劃。您可以從 AWS 支援 中心或 支援計劃 頁面找到您的支援計劃

。請參閱比較 AWS 支援 計劃 。 -

您必須以管理帳戶 (或擔任的等效角色) 的使用者身分登入。無論您是以 IAM 使用者或 IAM 角色登入,都必須具備含有所需許可的政策。請參閱 使用 IAM 政策允許存取組織檢視。

啟用組織檢視

符合先決條件後,請依照下列步驟啟用組織檢視。啟用此功能後,會發生下列情況:

-

Trusted Advisor 在您的組織中啟用為信任的服務。如需詳細資訊,請參閱 AWS Organizations 使用者指南中的透過其他 AWS 服務啟用信任的存取權。

-

AWSServiceRoleForTrustedAdvisorReporting服務連結角色是為您組織中的管理帳戶建立的。此角色包含代表您呼叫 Organizations Trusted Advisor 所需的許可。這個服務連結角色已鎖定,無法手動刪除。如需詳細資訊,請參閱使用 Trusted Advisor的服務連結角色。

您可以從 Trusted Advisor 主控台啟用組織檢視。

啟用組織檢視

-

在組織的管理帳戶中以管理員身分登入,並在 https://https://console.aws.amazon.com/trustedadvisor

開啟 AWS Trusted Advisor 主控台。 -

在導覽窗格的 Preferences (偏好設定) 中,選擇 Your organization (您的組織)。

-

在啟用受信任存取 AWS Organizations下,開啟已啟用。

注意

為管理帳户啟用組織檢視不會為所有成員帳户提供相同的檢查。例如,如果您的成員帳户都具有基本支援,那麼這些帳户的檢查將不會與您的管理帳户相同。 AWS 支援 計劃會決定哪些 Trusted Advisor 檢查可供 帳戶使用。

重新整理 Trusted Advisor 檢查

在您為組織建立報告之前,建議您重新整理 Trusted Advisor 檢查的狀態。您不需重新整理 Trusted Advisor 檢查就可以下載報告,但報告中可能不含最新資訊。

如果您有商業、Enterprise On-Ramp 或企業支援計劃, 會每週 Trusted Advisor 自動重新整理您帳戶中的檢查。

注意

如果您的組織中有具有開發人員或基本支援計劃的帳戶,則這些帳戶的使用者必須登入 Trusted Advisor 主控台以重新整理檢查。您無法從組織的管理帳戶重新整理所有帳戶的檢查。

重新整理 Trusted Advisor 檢查

-

導覽至位於 https://https://console.aws.amazon.com/trustedadvisor

的 AWS Trusted Advisor 主控台。 -

在 Trusted Advisor Recommendations 頁面,選擇 Refresh all checks (重新整理所有檢查)。這會重新整理您的帳戶中的所有檢查。

您也可以使用下列方式來重新整理特定檢查:

-

使用 RefreshTrustedAdvisorCheck API 作業。

-

選擇個別檢查的重新整理圖示 (

)。

)。

建立組織檢視報告

啟用組織檢視之後,您可以建立報告,以便檢視您組織的 Trusted Advisor 檢查結果。

最多可以建立 50 份報告。如果您建立超出此配額的報告, Trusted Advisor 會刪除最早的報告。刪除的報告無法復原。

建立組織檢視報告

-

登入組織的管理帳戶,並前往 https://console.aws.amazon.com/trustedadvisor

開啟 AWS Trusted Advisor 主控台。 -

在導覽窗格中,選擇 Organizational View (組織檢視)。

-

選擇 Create report (建立報告)。

-

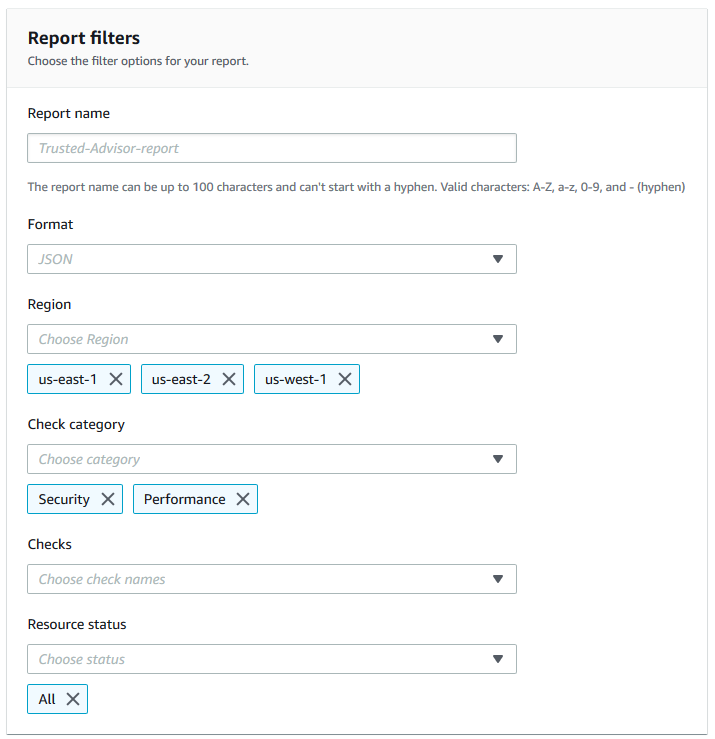

根據預設,報告會包含所有 AWS 區域、檢查類別、檢查和資源狀態。在 Create report (建立報告) 頁面上,您可以使用篩選條件選項來自訂報告。例如,您可以清除 Region (區域) 的 All (全部) 選項,然後指定要包含在報告中的個別區域。

-

輸入報告的 Name (名稱)。

-

針對 Format (格式),選擇 JSON 或 CSV。

-

對於區域,指定 AWS 區域或選擇全部。

-

針對 Check category (檢查類別),選擇檢查類別或選擇 All (全部)。

-

針對 Checks (檢查),選擇該類別的特定檢查,或選擇 All (全部)。

注意

Check category (檢查類別) 篩選條件會覆寫 Checks (檢查) 篩選條件。例如,如果您選擇 Security (安全性) 類別,然後選擇特定的檢查名稱,您的報告會包含該類別的所有檢查結果。若只要針對特定檢查建立報告,Check category (檢查類別) 中請保留預設的 All (全部) 值,然後選擇您的檢查名稱。

-

針對 Resource status (資源狀態),選擇要篩選的狀態,例如 Warning (警告),或選擇 All (全部)。

-

-

針對 AWS Organization (AWS 組織),選擇要包含在報告中的組織單位 (OU)。如需 OU 的詳細資訊,請參閱 AWS Organizations 使用者指南中的管理組織單位。

-

選擇 Create report (建立報告)。

範例 :建立報告篩選條件選項

下列範例會為以下項目建立一份 JSON 報告:

-

三個 AWS 區域

-

所有 Security (安全性) 和 Performance (效能) 檢查

在下列範例中,報告包含支援團隊 OU 和屬於組織的一個 AWS 帳戶。

備註

-

建立報告所需的時間,取決於組織中的帳戶數量和每個帳戶中的資源數量。

-

除非目前報告已執行六個小時以上,否則您無法一次建立多份報告。

-

如果頁面上未顯示報告,請重新整理頁面。

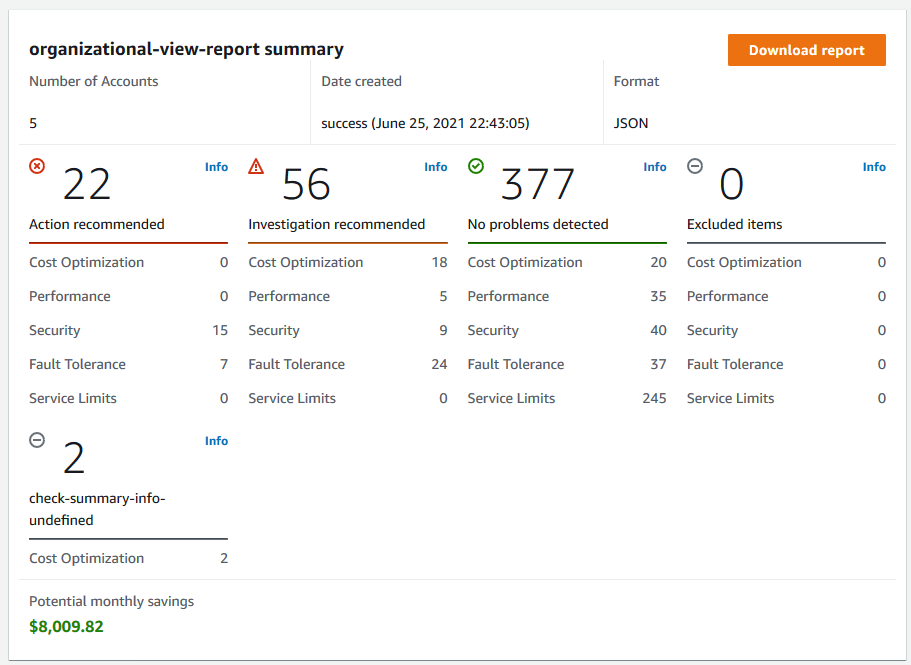

檢視報告摘要

報告準備就緒後,您可以從 Trusted Advisor 主控台檢視報告摘要。這可讓您快速檢視整個組織的檢查結果摘要。

檢視報告摘要

-

登入組織的管理帳戶,並前往 https://console.aws.amazon.com/trustedadvisor

開啟 AWS Trusted Advisor 主控台。 -

在導覽窗格中,選擇 Organizational View (組織檢視)。

-

選擇報告名稱。

-

在 Summary (摘要) 頁面上,檢視每個類別的檢查狀態。您也可以選擇 Download report (下載報告)。

範例 :組織的報告摘要

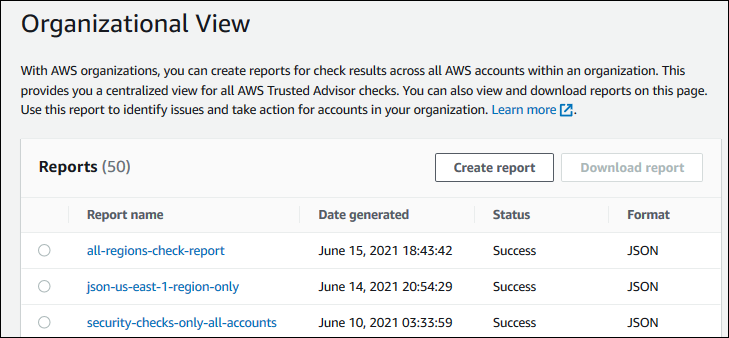

下載組織檢視報告

報告準備就緒後,請從 Trusted Advisor 主控台下載報告。此報告是包含三個檔案的 .zip 檔:

-

summary.json- 包含每個檢查類別的檢查結果摘要。 -

schema.json- 包含報告中指定檢查的結構描述。 -

資源檔案 (.json 或 .csv) - 包含組織中資源檢查狀態的詳細資訊。

下載組織檢視報告

-

登入組織的管理帳戶,並前往 https://console.aws.amazon.com/trustedadvisor

開啟 AWS Trusted Advisor 主控台。 -

在導覽窗格中,選擇 Organizational View (組織檢視)。

Organizational View (組織檢視) 頁面會顯示可供下載的報告。

-

選取報告,選擇 Download report (下載報告),然後儲存檔案。您一次只能下載一份報告。

-

解壓縮檔案。

-

使用文字編輯器開啟

.json檔案,或使用試算表應用程式開啟.csv檔案。注意

如果報告大小為 5 MB 或更大,您可能會收到多個檔案。

範例 :summary.json 檔案

summary.json 檔案會顯示組織中的帳戶數量,以及每個類別的檢查狀態。

Trusted Advisor 使用下列顏色代碼來檢查結果:

-

Green– Trusted Advisor 未偵測到檢查的問題。 -

Yellow– Trusted Advisor 偵測檢查的可能問題。 -

Red– Trusted Advisor 偵測錯誤並建議檢查的動作。 -

Blue– Trusted Advisor 無法判斷檢查的狀態。

在下列範例中,兩個檢查是 Red、一個是 Green,還有一個是 Yellow。

{

"numAccounts": 3,

"filtersApplied": {

"accountIds": ["123456789012","111122223333","111111111111"],

"checkIds": "All",

"categories": [

"security",

"performance"

],

"statuses": "All",

"regions": [

"us-west-1",

"us-west-2",

"us-east-1"

],

"organizationalUnitIds": [

"ou-xa9c-EXAMPLE1",

"ou-xa9c-EXAMPLE2"

]

},

"categoryStatusMap": {

"security": {

"statusMap": {

"ERROR": {

"name": "Red",

"count": 2

},

"OK": {

"name": "Green",

"count": 1

},

"WARN": {

"name": "Yellow",

"count": 1

}

},

"name": "Security"

}

},

"accountStatusMap": {

"123456789012": {

"security": {

"statusMap": {

"ERROR": {

"name": "Red",

"count": 2

},

"OK": {

"name": "Green",

"count": 1

},

"WARN": {

"name": "Yellow",

"count": 1

}

},

"name": "Security"

}

}

}

}範例 :schema.json 檔案

schema.json 檔案包含報告中檢查的結構描述。下列範例包含 IAM 密碼政策 (Yw2K9puPzl) 和 IAM 金鑰輪換 (DqdJqYeRm5) 檢查的 ID 和屬性。

{

"Yw2K9puPzl": [

"Password Policy",

"Uppercase",

"Lowercase",

"Number",

"Non-alphanumeric",

"Status",

"Reason"

],

"DqdJqYeRm5": [

"Status",

"IAM User",

"Access Key",

"Key Last Rotated",

"Reason"

],

...

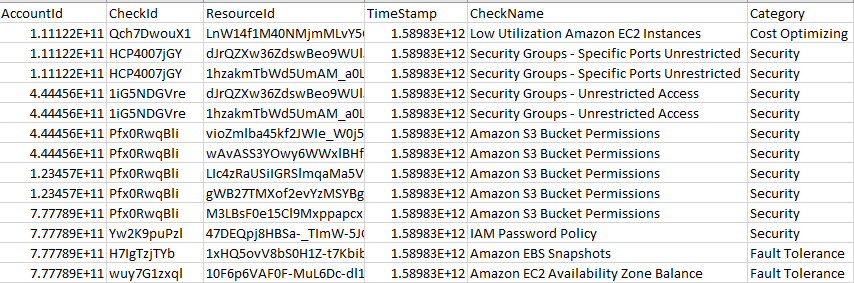

}範例 :resources.csv 檔案

resources.csv 檔案包含組織中資源的相關資訊。此範例顯示幾個出現在報告中的資料欄,如下所示:

-

受影響帳戶的帳戶 ID

-

Trusted Advisor 檢查 ID

-

資源 ID

-

報告的時間戳記

-

Trusted Advisor 檢查的完整名稱

-

Trusted Advisor 檢查類別

-

上層組織單位 (OU) 或根的帳戶 ID

如果資源層級存在檢查結果,則資源檔案只會包含項目。由於下列原因,您可能無法在報告中看到檢查:

-

某些檢查 (例如根帳戶上的 MFA) 沒有資源且不會顯示在報告中。沒有資源的檢查會改為顯示在

summary.json檔案中。 -

有些檢查只會顯示

Red或Yellow的資源。如果所有資源都是Green,可能不會出現在您的報告中。 -

如果未針對需要檢查的服務啟用帳戶,則該檢查可能不會出現在報告中。例如,如果您沒有在組織中使用 Amazon Elastic Compute Cloud 預留執行個體,報告中就不會顯示 Amazon EC2 Reserved Instance Lease Expiration 檢查。

-

帳戶尚未重新整理檢查結果。當具有基本或開發人員支援計劃的使用者第一次登入 Trusted Advisor 主控台時,可能會發生這種情況。如果您有商業、Enterprise On-Ramp 或企業支援計劃,使用者在註冊帳戶後最多可能需要一週的時間,才能看到檢查結果。如需詳細資訊,請參閱重新整理 Trusted Advisor 檢查。

-

如果只有組織的管理帳戶啟用檢查建議,則報告不會包含組織中其他帳戶的資源。

針對資源檔案,您可以使用一般軟體 (例如 Microsoft Excel) 來開啟 .csv 檔案格式。您可以使用 .csv 檔案來對組織內所有帳戶的所有檢查進行一次性分析。如果您想要搭配應用程式使用報告,可以將報告下載為 .json 檔案。

.json 檔案格式提供比 .csv 檔案格式更多的靈活性,適用於進階使用案例,例如多個資料集的彙總和進階分析。例如,您可以使用 SQL 界面搭配 AWS 服務,例如 Amazon Athena,對報告執行查詢。您也可以使用 Amazon QuickSight 來建立儀表板並將資料視覺化。如需詳細資訊,請參閱使用其他 AWS 服務來檢視 Trusted Advisor 報告。

停用組織檢視

依照此程序停用組織檢視。您必須登入組織的管理帳戶,或擔任具有必要許可的角色,才能停用此功能。您無法從組織中的其他帳戶停用此功能。

停用此功能後,會發生下列情況:

-

Trusted Advisor 會移除為 Organizations 中信任的服務。

-

組織管理帳戶中的

AWSServiceRoleForTrustedAdvisorReporting服務連結角色會解除鎖定。這表示您可以視需要手動刪除它。 -

您無法建立、檢視或下載組織的報告。若要存取先前建立的報告,必須從 Trusted Advisor 主控台重新啟用組織檢視。請參閱 啟用組織檢視。

停用 的組織檢視 Trusted Advisor

-

登入組織的管理帳戶,並前往 https://console.aws.amazon.com/trustedadvisor

開啟 AWS Trusted Advisor 主控台。 -

在導覽窗格中,選擇偏好設定。

-

在 Organizational View (組織檢視) 底下,選擇 Disable organizational view (停用組織檢視)。

停用組織檢視之後, Trusted Advisor 不會再彙總組織中其他 AWS 帳戶的檢查。不過,AWSServiceRoleForTrustedAdvisorReporting服務連結角色會保留在組織的管理帳戶中,直到您透過 IAM 主控台、IAM API 或 AWS Command Line Interface () 將其刪除為止AWS CLI。如需詳細資訊,請參閱「IAM 使用者指南」中的刪除服務連結角色。

注意

您可以使用其他 AWS 服務來查詢和視覺化組織檢視報告的資料。如需詳細資訊,請參閱下列資源: