本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

自動化 AWS Security Hub 標準問題清單的修復

由 Chandini Penmetsa (AWS) 和 Aromal Raj Jayarajan (AWS) 建立

Summary

使用 AWS Security Hub,您可以啟用標準最佳實務的檢查,例如:

AWS 基礎安全最佳實務

CIS AWS Foundations 基準

支付卡產業資料安全標準 (PCI DSS)

每個標準都有預先定義的控制項。Security Hub 會檢查指定 中的控制項, AWS 帳戶 並報告問題清單。

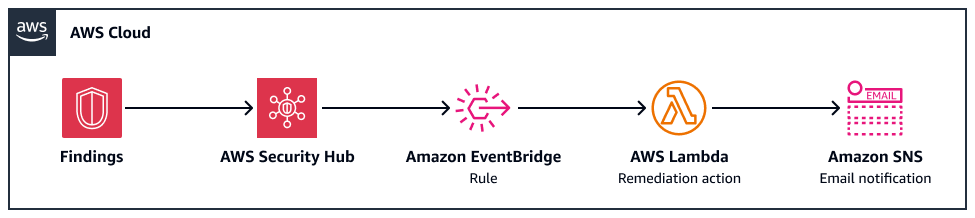

AWS Security Hub 根據預設, 會將所有問題清單傳送至 Amazon EventBridge。此模式提供安全控制,可部署 EventBridge 規則,以識別 AWS 基礎安全最佳實務標準調查結果。此規則會從 AWS 基礎安全最佳實務標準中,識別下列有關自動擴展、虛擬私有雲端 (VPCs)、Amazon Elastic Block Store (Amazon EBS) 和 Amazon Relational Database Service (Amazon RDS) 的問題清單:

【AutoScaling.1] 與負載平衡器相關聯的 Auto Scaling 群組應使用負載平衡器運作狀態檢查

[EC2.2] VPC 預設安全群組不應允許傳入和傳出流量

【EC2.6】 應在所有 VPC 中啟用 VPCs 流程記錄

【EC2.7】 應啟用 EBS 預設加密

[RDS.1] RDS 快照應為私有

【RDS.6】 應為 RDS 資料庫執行個體和叢集設定增強型監控

【RDS.7】 RDS 叢集應該啟用刪除保護

EventBridge 規則會將這些問題清單轉送至 AWS Lambda 函數,以修復問題清單。然後,Lambda 函數會將包含修復資訊的通知傳送至 Amazon Simple Notification Service (Amazon SNS) 主題。

先決條件和限制

先決條件

作用中 AWS 帳戶

您要接收修補通知的電子郵件地址

Security Hub,並在 AWS 區域 您要部署控制項的 中 AWS Config 啟用

與控制項位於相同區域的 Amazon Simple Storage Service (Amazon S3) 儲存貯體,以上傳 AWS Lambda 程式碼

限制

此安全控制會自動修復在安全控制部署之後報告的新問題清單。若要修復現有的問題清單,請在 Security Hub 主控台上手動選取問題清單。然後,在動作下,選取在部署過程中建立的 AFSBPRemedy 自訂動作 AWS CloudFormation。

此安全控制是區域性的,必須部署在您打算監控 AWS 區域 的 中。

對於 EC2.6 修正,若要啟用 VPC 流程日誌,將使用

/VpcFlowLogs/vpc_id格式建立 Amazon CloudWatch Logs 日誌群組。如果具有相同名稱的日誌群組存在,則會使用現有的日誌群組。對於 EC2.7 補救措施,若要啟用 Amazon EBS 預設加密,會使用 default AWS Key Management Service (AWS KMS) 金鑰。此變更可防止使用不支援加密的特定執行個體。

架構

目標技術堆疊

Lambda 函數

Amazon SNS 主題

EventBridge 規則

AWS Identity and Access Management Lambda 函數、VPC 流程日誌和 Amazon RDS 增強型監控的 (IAM) 角色

目標架構

自動化和擴展

如果您使用的是 AWS Organizations,則可以使用 AWS CloudFormation StackSets,將此範本部署到要監控的多個帳戶中。

工具

AWS CloudFormation 是一項服務,可協助您使用基礎設施做為程式碼來建立模型和設定 AWS 資源。

Amazon EventBridge 可從您自己的應用程式、軟體即服務 (SaaS) 應用程式,以及將該資料路由到 Lambda 函數等目標 AWS 服務,提供即時資料串流。

AWS Lambda 支援執行程式碼,無需佈建或管理伺服器。

Amazon Simple Storage Service (Amazon S3) 是一種高度可擴展的物件儲存服務,可用於各種儲存解決方案,包括網站、行動應用程式、備份和資料湖。

Amazon Simple Notification Service (Amazon SNS) 會協調和管理發佈者和用戶端之間的訊息傳遞或傳送,包括 Web 伺服器和電子郵件地址。訂閱者會收到發佈到所訂閱主題的所有訊息,且某一主題的所有訂閱者均會收到相同訊息。

最佳實務

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

定義 Amazon S3 儲存貯體。 | 在 Amazon S3 主控台上,選擇或建立具有不包含正斜線之唯一名稱的 Amazon S3 儲存貯體。Amazon S3 儲存貯體名稱是全域唯一的,且命名空間由所有 共用 AWS 帳戶。您的 Amazon S3 儲存貯體必須與正在評估的 Security Hub 調查結果位於相同的區域。 | 雲端架構師 |

將 Lambda 程式碼上傳至 Amazon S3 儲存貯體。 | 將「附件」區段中提供的 Lambda 程式碼 .zip 檔案上傳至定義的 Amazon S3 儲存貯體。 | 雲端架構師 |

部署 AWS CloudFormation 範本。 | 將做為附件提供的 AWS CloudFormation 範本部署至此模式。在下一個史詩中,提供參數的值。 | 雲端架構師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

提供 Amazon S3 儲存貯體名稱。 | 輸入您在第一個 epic 中建立的 Amazon S3 儲存貯體名稱。 | 雲端架構師 |

提供 Amazon S3 字首。 | 在您的 Amazon S3 儲存貯體中提供 Lambda 程式碼 .zip 檔案的位置,不帶正斜線 (例如 | 雲端架構師 |

提供 Amazon SNS 主題的 ARN。 | 如果您想要使用現有的 Amazon SNS 主題進行修補通知,請提供 Amazon SNS 主題的 Amazon Resource Name (ARN)。如果您想要使用新的 Amazon SNS 主題,請將值保留為 | 雲端架構師 |

提供電子郵件地址。 | 提供您要接收修補通知的電子郵件地址 (只有在 AWS CloudFormation 您想要建立 Amazon SNS 主題時才需要)。 | 雲端架構師 |

定義記錄層級。 | 定義 Lambda 函數的記錄層級和頻率。 會 | 雲端架構師 |

提供 VPC 流程日誌的 IAM 角色 ARN。 | 提供用於 VPC 流程日誌之 IAM 角色的 ARN。如果您輸入 | 雲端架構師 |

提供 Amazon RDS 增強型監控的 IAM 角色 ARN。 | 提供用於 Amazon RDS 增強型監控之 IAM 角色的 ARN。如果您輸入 | 雲端架構師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

確認 Amazon SNS 訂閱。 | 當範本成功部署時,如果建立新的 Amazon SNS 主題,訂閱訊息會傳送至您提供的電子郵件地址。若要接收修補通知,您必須確認此訂閱電子郵件訊息。 | 雲端架構師 |

相關資源

附件

若要存取與本文件相關聯的其他內容,請解壓縮下列檔案: attachment.zip