本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

在 Amazon OpenSearch Service 中建置多租戶無伺服器架構

Tabby Ward 和 Nisha Gambhir,Amazon Web Services

Summary

Amazon OpenSearch Service 是一種受管服務,可讓您輕鬆部署、操作和擴展 Elasticsearch,這是熱門的開放原始碼搜尋和分析引擎。OpenSearch Service 提供任意文字搜尋,以及近乎即時的串流資料擷取和儀表板,例如日誌和指標。

軟體即服務 (SaaS) 供應商經常使用 OpenSearch Service 來處理各種使用案例,例如以可擴展且安全的方式獲得客戶洞見,同時降低複雜性和停機時間。

在多租戶環境中使用 OpenSearch Service 引入了一系列的考量,會影響 SaaS 解決方案的分割、隔離、部署和管理。SaaS 提供者必須考慮如何使用不斷轉移的工作負載,有效地擴展其 Elasticsearch 叢集。他們還需要考慮分層和嘈雜的鄰國條件如何影響其分割模型。

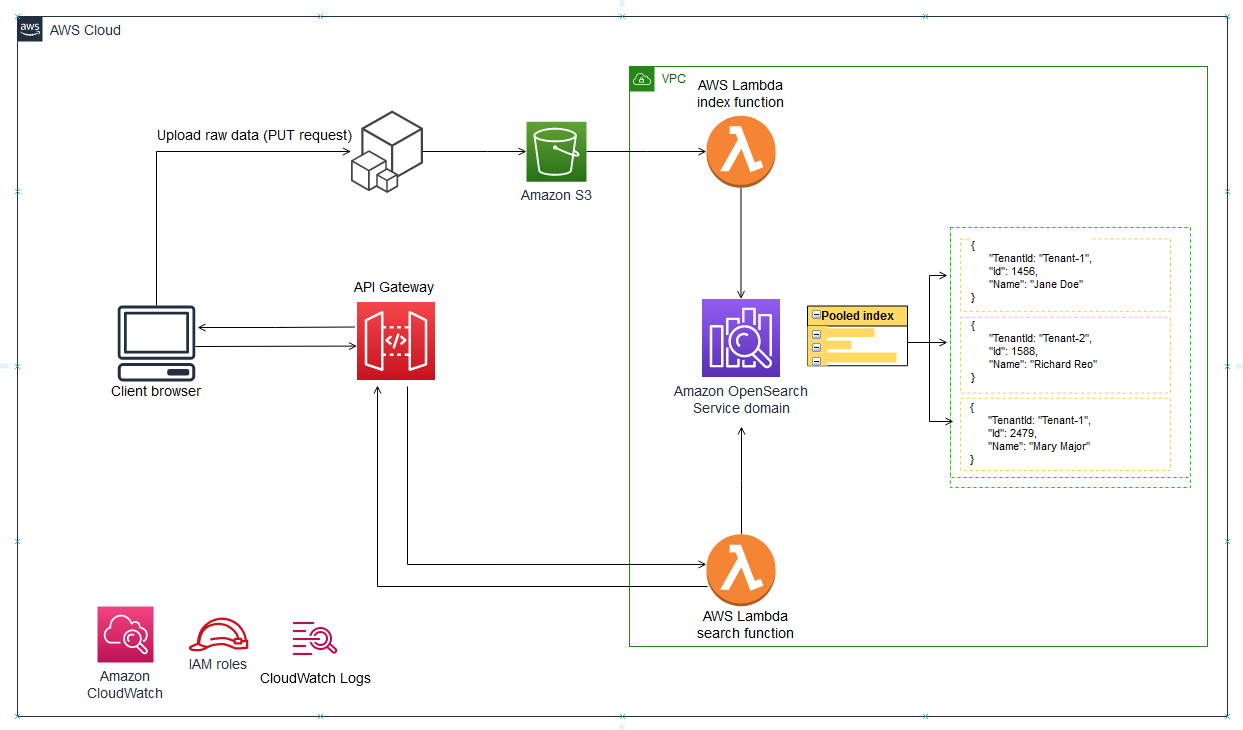

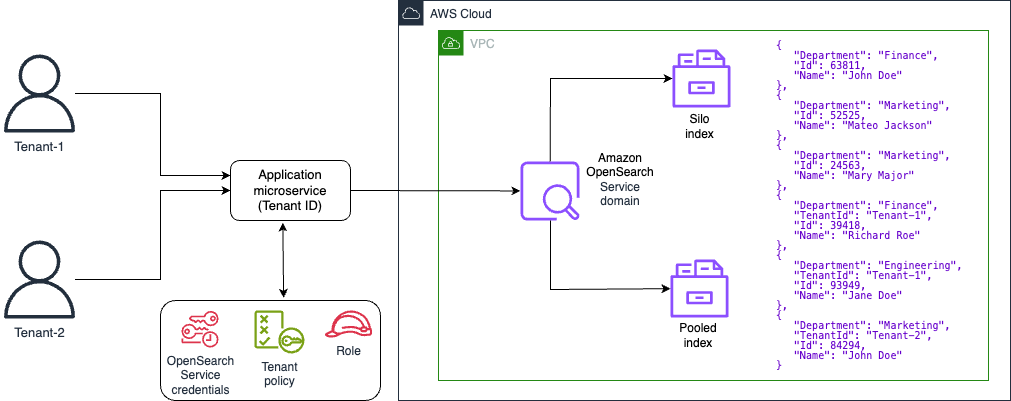

此模式會檢閱用於使用 Elasticsearch 建構來表示和隔離租戶資料的模型。此外,模式著重於簡單的無伺服器參考架構作為範例,以示範在多租戶環境中使用 OpenSearch Service 進行索引和搜尋。它會實作集區資料分割模型,在所有租用戶之間共用相同的索引,同時維持租用戶的資料隔離。此模式使用下列 AWS 服務:Amazon API Gateway AWS Lambda、Amazon Simple Storage Service (Amazon S3) 和 OpenSearch Service。

如需集區模型和其他資料分割模型的詳細資訊,請參閱其他資訊一節。

先決條件和限制

先決條件

限制

架構

下圖說明此模式的高階架構。架構包含下列項目:

自動化和擴展

為了簡化,模式會使用 AWS CLI 來佈建基礎設施和部署範例程式碼。您可以建立 AWS CloudFormation 範本或 AWS Cloud Development Kit (AWS CDK) 指令碼來自動化模式。

AWS 服務

AWS CLI 是統一的工具,可讓您在命令列 Shell 中使用命令來管理 AWS 服務 和 資源。

Lambda 是一種運算服務,可讓您執行程式碼,而無需佈建或管理伺服器。Lambda 只有在需要時才會執行程式碼,可自動從每天數項請求擴展成每秒數千項請求。

API Gateway 是 , AWS 服務 用於建立、發佈、維護、監控和保護任何規模的 REST、HTTP 和 WebSocket APIs。

Amazon S3 是一種物件儲存服務,可讓您隨時從 Web 上的任何位置存放和擷取任意數量的資訊。

OpenSearch Service 是一項全受管服務,可讓您以經濟實惠的方式大規模部署、保護和執行 Elasticsearch。

Code

附件提供此模式的範例檔案。其中包含:

index_lambda_package.zip – 使用集區模型為 OpenSearch Service 中的資料編製索引的 Lambda 函數。

search_lambda_package.zip – 在 OpenSearch Service 中搜尋資料的 Lambda 函數。

Tenant-1-data – Tenant-1 的原始 (非索引) 資料範例。

Tenant-2-data – Tenant-2 的原始 (非索引) 資料範例。

此模式中的故事包括針對 Unix、Linux 和 macOS 格式化的 AWS CLI 命令範例。用於 Windows 時,請以插入號 (^) 取代每一行結尾處的 Unix 接續字元斜線 (\)。

在 AWS CLI 命令中,將角括號 (<>) 內的所有值取代為正確的值。

史詩

| 任務 | 描述 | 所需的技能 |

|---|

建立 S3 儲存貯體。 | 在 中建立 S3 儲存貯體 AWS 區域。此儲存貯體會保留範例應用程式的非索引租用戶資料。請確定 S3 儲存貯體的名稱是全域唯一的,因為命名空間是由所有 共用 AWS 帳戶。 若要建立 S3 儲存貯體,您可以使用 AWS CLI create-bucket 命令,如下所示: aws s3api create-bucket \

--bucket <tenantrawdata> \

--region <your-AWS-Region>

其中 tenantrawdata是 S3 儲存貯體名稱。(您可以使用遵循儲存貯體命名準則的任何唯一名稱。) | 雲端架構師、雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|

建立 OpenSearch Service 網域 | 執行 AWS CLI create-elasticsearch-domain 命令來建立 OpenSearch Service 網域: aws es create-elasticsearch-domain \

--domain-name vpc-cli-example \

--elasticsearch-version 7.10 \

--elasticsearch-cluster-config InstanceType=t3.medium.elasticsearch,InstanceCount=1 \

--ebs-options EBSEnabled=true,VolumeType=gp2,VolumeSize=10 \

--domain-endpoint-options "{\"EnforceHTTPS\": true}" \

--encryption-at-rest-options "{\"Enabled\": true}" \

--node-to-node-encryption-options "{\"Enabled\": true}" \

--advanced-security-options "{\"Enabled\": true, \"InternalUserDatabaseEnabled\": true, \

\"MasterUserOptions\": {\"MasterUserName\": \"KibanaUser\", \

\"MasterUserPassword\": \"NewKibanaPassword@123\"}}" \

--vpc-options "{\"SubnetIds\": [\"<subnet-id>\"], \"SecurityGroupIds\": [\"<sg-id>\"]}" \

--access-policies "{\"Version\": \"2012-10-17\", \"Statement\": [ { \"Effect\": \"Allow\", \

\"Principal\": {\"AWS\": \"*\" }, \"Action\":\"es:*\", \

\"Resource\": \"arn:aws:es:<region>:<account-id>:domain\/vpc-cli-example\/*\" } ] }"

執行個體計數設定為 1,因為網域用於測試目的。您需要使用 advanced-security-options 參數啟用精細存取控制,因為在建立網域之後無法變更詳細資訊。 此命令會建立主要使用者名稱 (KibanaUser) 和密碼,您可以用來登入 Kibana 主控台。 由於網域是虛擬私有雲端 (VPC) 的一部分,因此您必須指定要使用的存取政策,以確保可以連接 Elasticsearch 執行個體。 如需詳細資訊,請參閱 AWS 文件中的在 VPC 內啟動 Amazon OpenSearch Service 網域。 | 雲端架構師、雲端管理員 |

設定堡壘主機。 | 將 Amazon Elastic Compute Cloud (Amazon EC2) Windows 執行個體設定為堡壘主機,以存取 Kibana 主控台。Elasticsearch 安全群組必須允許來自 Amazon EC2 安全群組的流量。如需說明,請參閱部落格文章使用堡壘伺服器控制 EC2 執行個體的網路存取。 當堡壘主機已設定,且您有與執行個體相關聯的安全群組可用時,請使用 AWS CLI authorize-security-group-ingress 命令將許可新增至 Elasticsearch 安全群組,以允許來自 Amazon EC2 (堡壘主機) 安全群組的連接埠 443。 aws ec2 authorize-security-group-ingress \

--group-id <SecurityGroupIdfElasticSearch> \

--protocol tcp \

--port 443 \

--source-group <SecurityGroupIdfBashionHostEC2>

| 雲端架構師、雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|

建立 Lambda 執行角色。 | 執行 AWS CLI createe-role 命令,以授予 Lambda 索引函數對 AWS 服務 和資源的存取權: aws iam create-role \

--role-name index-lambda-role \

--assume-role-policy-document file://lambda_assume_role.json

其中 lambda_assume_role.json是將AssumeRole許可授予 Lambda 函數的 JSON 文件,如下所示: {

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "lambda.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

| 雲端架構師、雲端管理員 |

將受管政策連接至 Lambda 角色。 | 執行 AWS CLI attach-role-policy 命令,將受管政策連接至上一個步驟中建立的角色。這兩個政策提供角色建立彈性網路介面和將日誌寫入 CloudWatch Logs 的許可。 aws iam attach-role-policy \

--role-name index-lambda-role \

--policy-arn arn:aws:iam::aws:policy/service-role/AWSLambdaBasicExecutionRole

aws iam attach-role-policy \

--role-name index-lambda-role \

--policy-arn arn:aws:iam::aws:policy/service-role/AWSLambdaVPCAccessExecutionRole

| 雲端架構師、雲端管理員 |

建立政策以授予 Lambda 索引函數讀取 S3 物件的許可。 | 對 執行 the AWS CLI create-policy 命令,授予 Lambda 索引函數讀取 S3 儲存貯體中物件的s3:GetObject許可: aws iam create-policy \

--policy-name s3-permission-policy \

--policy-document file://s3-policy.json

檔案s3-policy.json是如下所示的 JSON 文件,授予s3:GetObject許可以允許對 S3 物件的讀取存取。如果您在建立 S3 儲存貯體時使用不同的名稱,請在 Resource 區段中提供正確的儲存貯體名稱: {

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": "arn:aws:s3:::<tenantrawdata>/*"

}

]

}

| 雲端架構師、雲端管理員 |

將 Amazon S3 許可政策連接至 Lambda 執行角色。 | 執行 AWS CLI attach-role-policy 命令,將您在上一個步驟中建立的 Amazon S3 許可政策連接至 Lambda 執行角色: aws iam attach-role-policy \

--role-name index-lambda-role \

--policy-arn <PolicyARN>

其中 PolicyARN是 Amazon S3 許可政策的 Amazon Resource Name (ARN)。您可以從上一個命令的輸出取得此值。 | 雲端架構師、雲端管理員 |

建立 Lambda 索引函數。 | 執行 AWS CLI createe-function 命令來建立 Lambda 索引函數,這會存取 OpenSearch Service: aws lambda create-function \

--function-name index-lambda-function \

--zip-file fileb://index_lambda_package.zip \

--handler lambda_index.lambda_handler \

--runtime python3.9 \

--role "arn:aws:iam::account-id:role/index-lambda-role" \

--timeout 30 \

--vpc-config "{\"SubnetIds\": [\"<subnet-id1\>", \"<subnet-id2>\"], \

\"SecurityGroupIds\": [\"<sg-1>\"]}"

| 雲端架構師、雲端管理員 |

允許 Amazon S3 呼叫 Lambda 索引函數。 | 執行 AWS CLI add-permission 命令,給予 Amazon S3 呼叫 Lambda 索引函數的許可: aws lambda add-permission \

--function-name index-lambda-function \

--statement-id s3-permissions \

--action lambda:InvokeFunction \

--principal s3.amazonaws.com \

--source-arn "arn:aws:s3:::<tenantrawdata>" \

--source-account "<account-id>"

| 雲端架構師、雲端管理員 |

為 Amazon S3 事件新增 Lambda 觸發條件。 | 執行 AWS CLI put-bucket-notification-configuration 命令,以在偵測到 Amazon S3 ObjectCreated事件時傳送通知至 Lambda 索引函數。索引函數會在物件上傳到 S3 儲存貯體時執行。 aws s3api put-bucket-notification-configuration \

--bucket <tenantrawdata> \

--notification-configuration file://s3-trigger.json

檔案s3-trigger.json是目前資料夾中的 JSON 文件,會在 Amazon S3 ObjectCreated事件發生時將資源政策新增至 Lambda 函數。 | 雲端架構師、雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|

建立 Lambda 執行角色。 | 執行 AWS CLI createe-role 命令,以授予 Lambda 搜尋函數對 AWS 服務 和 資源的存取權: aws iam create-role \

--role-name search-lambda-role \

--assume-role-policy-document file://lambda_assume_role.json

其中 lambda_assume_role.json 是目前資料夾中的 JSON 文件,授予 Lambda 函數AssumeRole許可,如下所示: {

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "lambda.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

| 雲端架構師、雲端管理員 |

將受管政策連接至 Lambda 角色。 | 執行 AWS CLI attach-role-policy 命令,將受管政策連接至上一個步驟中建立的角色。這兩個政策提供角色建立彈性網路介面和將日誌寫入 CloudWatch Logs 的許可。 aws iam attach-role-policy \

--role-name search-lambda-role \

--policy-arn arn:aws:iam::aws:policy/service-role/AWSLambdaBasicExecutionRole

aws iam attach-role-policy \

--role-name search-lambda-role \

--policy-arn arn:aws:iam::aws:policy/service-role/AWSLambdaVPCAccessExecutionRole

| 雲端架構師、雲端管理員 |

建立 Lambda 搜尋函數。 | 執行 AWS CLI createe-function 命令來建立 Lambda 搜尋函數,這會存取 OpenSearch Service: aws lambda create-function \

--function-name search-lambda-function \

--zip-file fileb://search_lambda_package.zip \

--handler lambda_search.lambda_handler \

--runtime python3.9 \

--role "arn:aws:iam::account-id:role/search-lambda-role" \

--timeout 30 \

--vpc-config "{\"SubnetIds\": [\"<subnet-id1\>", \"<subnet-id2>\"], \

\"SecurityGroupIds\": [\"<sg-1>\"]}"

| 雲端架構師、雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|

建立租戶 IAM 角色。 | 執行 the AWS CLI create-role 命令來建立兩個租用戶角色,用於測試搜尋功能: aws iam create-role \

--role-name Tenant-1-role \

--assume-role-policy-document file://assume-role-policy.json

aws iam create-role \

--role-name Tenant-2-role \

--assume-role-policy-document file://assume-role-policy.json

檔案assume-role-policy.json是目前資料夾中的 JSON 文件,可將AssumeRole許可授予 Lambda 執行角色: {

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "<Lambda execution role for index function>",

"AWS": "<Lambda execution role for search function>"

},

"Action": "sts:AssumeRole"

}

]

}

| 雲端架構師、雲端管理員 |

建立租戶 IAM 政策。 | 執行 AWS CLI createe-policy 命令來建立租用戶政策,以授予對 Elasticsearch 操作的存取權: aws iam create-policy \

--policy-name tenant-policy \

--policy-document file://policy.json

檔案policy.json是目前資料夾中的 JSON 文件,可授予 Elasticsearch 的許可: {

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"es:ESHttpDelete",

"es:ESHttpGet",

"es:ESHttpHead",

"es:ESHttpPost",

"es:ESHttpPut",

"es:ESHttpPatch"

],

"Resource": [

"<ARN of Elasticsearch domain created earlier>"

]

}

]

}

| 雲端架構師、雲端管理員 |

將租戶 IAM 政策連接至租戶角色。 | 執行 AWS CLI attach-role-policy 命令,將租用戶 IAM 政策連接至您在先前步驟中建立的兩個租用戶角色: aws iam attach-role-policy \

--policy-arn arn:aws:iam::account-id:policy/tenant-policy \

--role-name Tenant-1-role

aws iam attach-role-policy \

--policy-arn arn:aws:iam::account-id:policy/tenant-policy \

--role-name Tenant-2-role

政策 ARN 來自上一個步驟的輸出。 | 雲端架構師、雲端管理員 |

建立 IAM 政策,授予 Lambda 擔任角色的許可。 | 執行 AWS CLI createe-policy 命令,為 Lambda 建立政策以擔任租戶角色: aws iam create-policy \

--policy-name assume-tenant-role-policy \

--policy-document file://lambda_policy.json

檔案lambda_policy.json是目前資料夾中的 JSON 文件,授予 許可AssumeRole: {

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "sts:AssumeRole",

"Resource": "<ARN of tenant role created earlier>"

}

]

}

對於 Resource,您可以使用萬用字元來避免為每個租用戶建立新的政策。 | 雲端架構師、雲端管理員 |

建立 IAM 政策,授予 Lambda 索引角色存取 Amazon S3 的許可。 | 執行 the AWS CLI create-policy 命令,授予 Lambda 索引角色存取 S3 儲存貯體中物件的許可: aws iam create-policy \

--policy-name s3-permission-policy \

--policy-document file://s3_lambda_policy.json

檔案s3_lambda_policy.json是目前資料夾中的下列 JSON 政策文件: {

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": "arn:aws:s3:::tenantrawdata/*"

}

]

}

| 雲端架構師、雲端管理員 |

將政策連接至 Lambda 執行角色。 | 執行 AWS CLI attach-role-policy 命令,將上一個步驟中建立的政策連接至您先前建立的 Lambda 索引和搜尋執行角色: aws iam attach-role-policy \

--policy-arn arn:aws:iam::account-id:policy/assume-tenant-role-policy \

--role-name index-lambda-role

aws iam attach-role-policy \

--policy-arn arn:aws:iam::account-id:policy/assume-tenant-role-policy \

--role-name search-lambda-role

aws iam attach-role-policy \

--policy-arn arn:aws:iam::account-id:policy/s3-permission-policy \

--role-name index-lambda-role

政策 ARN 來自上一個步驟的輸出。 | 雲端架構師、雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|

在 API Gateway 中建立 REST API。 | 執行 AWS CLI create-rest-api 命令來建立 REST API 資源: aws apigateway create-rest-api \

--name Test-Api \

--endpoint-configuration "{ \"types\": [\"REGIONAL\"] }"

對於端點組態類型,您可以指定 EDGE,而不是REGIONAL使用節點,而不是特定節點 AWS 區域。 請注意命令輸出中 id 欄位的值。這是您將在後續命令中使用的 API ID。 | 雲端架構師、雲端管理員 |

建立搜尋 API 的資源。 | 搜尋 API 資源會以資源名稱 啟動 Lambda 搜尋函數search。(您不需要為 Lambda 索引函數建立 API,因為它會在物件上傳至 S3 儲存貯體時自動執行。) 執行 the AWS CLI get-resources 命令以取得根路徑的父系 ID: aws apigateway get-resources \

--rest-api-id <API-ID>

請記下 ID 欄位的值。您將在下一個命令中使用此父 ID。 {

"items": [

{

"id": "zpsri964ck",

"path": "/"

}

]

}

執行 AWS CLI create-resource 命令來建立搜尋 API 的資源。針對 parent-id,指定上一個命令的 ID。 aws apigateway create-resource \

--rest-api-id <API-ID> \

--parent-id <Parent-ID> \

--path-part search

| 雲端架構師、雲端管理員 |

建立搜尋 API 的 GET 方法。 | 執行 AWS CLI put-method 命令來建立搜尋 API GET 的方法: aws apigateway put-method \

--rest-api-id <API-ID> \

--resource-id <ID from the previous command output> \

--http-method GET \

--authorization-type "NONE" \

--no-api-key-required

針對 resource-id,指定來自 create-resource命令輸出的 ID。 | 雲端架構師、雲端管理員 |

建立搜尋 API 的方法回應。 | 執行 AWS CLI put-method-response 命令,為搜尋 API 新增方法回應: aws apigateway put-method-response \

--rest-api-id <API-ID> \

--resource-id <ID from the create-resource command output> \

--http-method GET \

--status-code 200 \

--response-models "{\"application/json\": \"Empty\"}"

針對 resource-id,指定先前create-resource命令輸出的 ID。 | 雲端架構師、雲端管理員 |

設定搜尋 API 的代理 Lambda 整合。 | 執行 AWS CLI put-integration 命令來設定與 Lambda 搜尋函數的整合: aws apigateway put-integration \

--rest-api-id <API-ID> \

--resource-id <ID from the create-resource command output> \

--http-method GET \

--type AWS_PROXY \

--integration-http-method GET \

--uri arn:aws:apigateway:region:lambda:path/2015-03-31/functions/arn:aws:lambda:<region>:<account-id>:function:<function-name>/invocations

針對 resource-id,指定先前create-resource命令的 ID。 | 雲端架構師、雲端管理員 |

授予 API Gateway 呼叫 Lambda 搜尋函數的許可。 | 執行 AWS CLI add-permission 命令,給予 API Gateway 使用搜尋函數的許可: aws lambda add-permission \

--function-name <function-name> \

--statement-id apigateway-get \

--action lambda:InvokeFunction \

--principal apigateway.amazonaws.com \

--source-arn "arn:aws:execute-api:<region>:<account-id>:api-id/*/GET/search

如果您使用不同的 API 資源名稱而非 ,請變更source-arn路徑search。 | 雲端架構師、雲端管理員 |

部署搜尋 API。 | 執行 the AWS CLI create-deployment 命令來建立名為 的階段資源dev: aws apigateway create-deployment \

--rest-api-id <API-ID> \

--stage-name dev

如果您更新 API,您可以使用相同的 AWS CLI 命令將其重新部署到相同的階段。 | 雲端架構師、雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|

登入 Kibana 主控台。 | 在 OpenSearch Service 主控台的網域儀表板上尋找 Kibana 的連結。URL 的格式為:<domain-endpoint>/_plugin/kibana/。 使用您在第一個 epic 中設定的堡壘主機來存取 Kibana 主控台。 當您建立 OpenSearch Service 網域時,使用先前步驟的主要使用者名稱和密碼登入 Kibana 主控台。 出現選取租用戶的提示時,請選擇私有。

| 雲端架構師、雲端管理員 |

建立和設定 Kibana 角色。 | 若要提供資料隔離並確保一個租用戶無法擷取另一個租用戶的資料,您需要使用文件安全,這允許租用戶僅存取包含其租用戶 ID 的文件。 在 Kibana 主控台的導覽窗格中,選擇安全性、角色。 建立新的租戶角色。 將叢集許可設定為 indices_all,這會為 OpenSearch Service 索引提供建立、讀取、更新和刪除 (CRUD) 許可。 限制索引的tenant-data索引許可。(索引名稱應與 Lambda 搜尋和索引函數中的名稱相符。) 將索引許可設定為 indices_all,讓使用者能夠執行所有與索引相關的操作。(視您的需求而定,您可以限制更精細存取的操作。) 為了文件層級的安全性,請使用下列政策依租用戶 ID 篩選文件,為共用索引中的租用戶提供資料隔離: {

"bool": {

"must": {

"match": {

"TenantId": "Tenant-1"

}

}

}

}

索引名稱、屬性和值區分大小寫。

| 雲端架構師、雲端管理員 |

將使用者映射至角色。 | 選擇角色的映射使用者索引標籤,然後選擇映射使用者。 在後端角色區段中,指定您先前建立之 IAM 租用戶角色的 ARN,然後選擇映射。這會將 IAM 租用戶角色映射到 Kibana 角色,以便租用戶特定的搜尋僅傳回該租用戶的資料。例如,如果Tenant-1 的 IAM 角色名稱為 Tenant-1-Role,請在Tenant-1 Kibana 角色的後端角色方塊中指定 Tenant-1-Role(從建立和設定租用戶角色 epic) 的 ARN。 針對Tenant-2。

我們建議您在租戶加入時自動建立租戶和 Kibana 角色。 | 雲端架構師、雲端管理員 |

建立租用戶資料索引。 | 在導覽窗格的管理下,選擇開發工具,然後執行下列命令。此命令會建立tenant-data索引來定義 TenantId 屬性的映射。 PUT /tenant-data

{

"mappings": {

"properties": {

"TenantId": { "type": "keyword"}

}

}

}

| 雲端架構師、雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|

建立 Amazon S3 的 VPC 端點。 | 執行 AWS CLI create-vpc-endpoint 命令,為 Amazon S3 建立 VPC 端點。端點可讓 VPC 中的 Lambda 索引函數存取 Amazon S3。 aws ec2 create-vpc-endpoint \

--vpc-id <VPC-ID> \

--service-name com.amazonaws.us-east-1.s3 \

--route-table-ids <route-table-ID>

針對 vpc-id,指定您用於 Lambda 索引函數的 VPC。對於 service-name,請使用 Amazon S3 端點的正確 URL。針對 route-table-ids,指定與 VPC 端點相關聯的路由表。 | 雲端架構師、雲端管理員 |

為 建立 VPC 端點 AWS STS。 | 執行 AWS CLI create-vpc-endpoint 命令來建立 AWS Security Token Service () 的 VPC 端點AWS STS。端點可讓 VPC 中的 Lambda 索引和搜尋函數存取 AWS STS。函數在擔任 IAM 角色 AWS STS 時使用。 aws ec2 create-vpc-endpoint \

--vpc-id <VPC-ID> \

--vpc-endpoint-type Interface \

--service-name com.amazonaws.us-east-1.sts \

--subnet-id <subnet-ID> \

--security-group-id <security-group-ID>

針對 vpc-id,指定您用於 Lambda 索引和搜尋函數的 VPC。針對 subnet-id,提供應建立此端點的子網路。針對 security-group-id,指定要與此端點建立關聯的安全群組。(它可以與 Lambda 使用的安全群組相同。) | 雲端架構師、雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|

更新索引和搜尋函數的 Python 檔案。 | 在 index_lambda_package.zip 檔案中,編輯 lamba_index.py 檔案以更新 AWS 帳戶 ID AWS 區域和 Elasticsearch 端點資訊。 在 search_lambda_package.zip 檔案中,編輯 lambda_search.py 檔案以更新 AWS 帳戶 ID AWS 區域和 Elasticsearch 端點資訊。

您可以從 OpenSearch Service 主控台的概觀索引標籤取得 Elasticsearch 端點。 OpenSearch 其格式為 <AWS-Region>.es.amazonaws.com。 | 雲端架構師、應用程式開發人員 |

更新 Lambda 程式碼。 | 使用 AWS CLI update-function-code 命令,使用您對 Python 檔案所做的變更來更新 Lambda 程式碼: aws lambda update-function-code \

--function-name index-lambda-function \

--zip-file fileb://index_lambda_package.zip

aws lambda update-function-code \

--function-name search-lambda-function \

--zip-file fileb://search_lambda_package.zip

| 雲端架構師、應用程式開發人員 |

將原始資料上傳至 S3 儲存貯體。 | 使用 the AWS CLI cp 命令將Tenant-1 和Tenant-2 物件的資料上傳至儲存tenantrawdata貯體 (指定您為此目的建立的 S3 儲存貯體名稱): aws s3 cp tenant-1-data s3://tenantrawdata

aws s3 cp tenant-2-data s3://tenantrawdata

S3 儲存貯體設定為在每次上傳資料時執行 Lambda 索引函數,以便在 Elasticsearch 中編製文件索引。 | 雲端架構師、雲端管理員 |

從 Kibana 主控台搜尋資料。 | 在 Kibana 主控台上執行下列查詢: GET tenant-data/_search

此查詢會顯示在 Elasticsearch 中編製索引的所有文件。在這種情況下,您應該會看到兩個單獨的Tenant-1 和Tenant-2 文件。 | 雲端架構師、雲端管理員 |

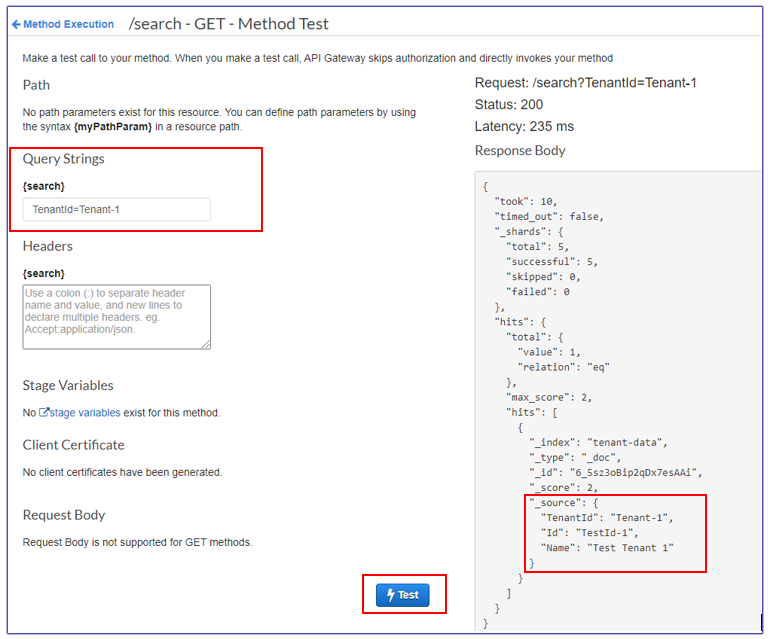

從 API Gateway 測試搜尋 API。 | 在 API Gateway 主控台中,開啟搜尋 API,在搜尋資源中選擇GET方法,然後選擇測試。 在測試視窗中,為租戶 ID 提供下列查詢字串 (區分大小寫),然後選擇測試。 TenantId=Tenant-1

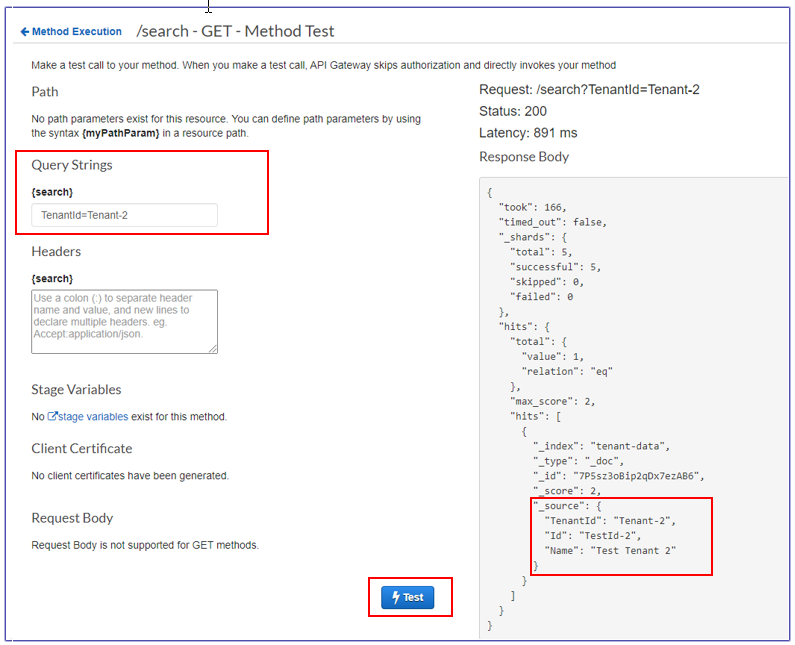

Lambda 函數會將查詢傳送至 OpenSearch Service,以根據文件層級的安全性篩選租戶文件。方法會傳回屬於Tenant-1 的文件。 將查詢字串變更為: TenantId=Tenant-2

此查詢會傳回屬於Tenant-2 的文件。

如需畫面圖例,請參閱其他資訊一節。 | 雲端架構師、應用程式開發人員 |

清除資源。 | 清除您建立的所有資源,以防止您的 帳戶產生額外費用。 | AWS DevOps、雲端架構師、雲端管理員 |

相關資源

其他資訊

資料分割模型

多租戶系統中使用三種常見的資料分割模型:孤立、集區和混合。您選擇的模型取決於您環境的合規、雜訊鄰近、操作和隔離需求。

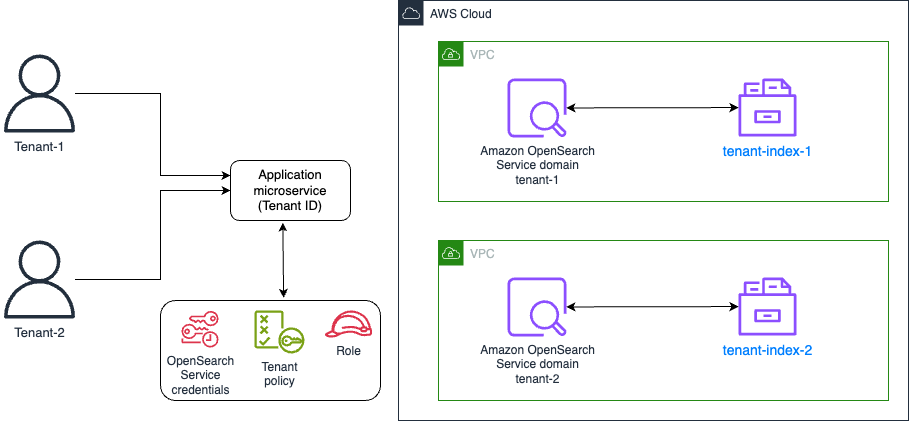

Silo 模型

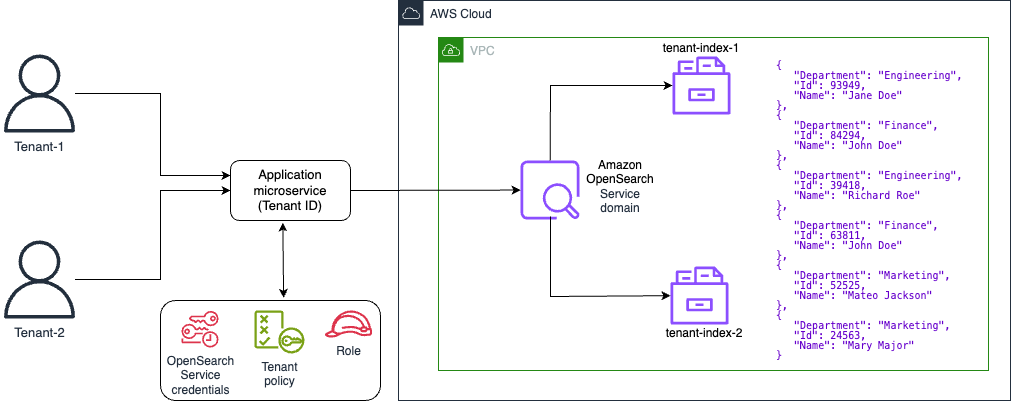

在孤島模型中,每個租用戶的資料會存放在不同的儲存區域中,其中不會混合租用戶資料。您可以使用兩種方法來使用 OpenSearch Service 實作孤立模型:每個租用戶的網域和每個租用戶的索引。

孤立模型中的隔離 – 在孤立模型中,您可以使用 IAM 政策來隔離存放每個租戶資料的網域或索引。這些政策可防止一個租用戶存取另一個租用戶的資料。若要實作孤立隔離模型,您可以建立以資源為基礎的政策,以控制對租戶資源的存取。這通常是網域存取政策,指定委託人可以在網域的子資源上執行的動作,包括 Elasticsearch 索引和 APIs。透過 IAM 身分型政策,您可以在 OpenSearch Service 中的網域、索引或 APIs上指定允許或拒絕的動作。IAM 政策的 Action元素說明政策允許或拒絕的特定動作,而 Principal 元素指定受影響的帳戶、使用者或角色。

下列範例政策僅授予Tenant-1 對tenant-1網域上子資源的完整存取權 (如 所指定es:*)。Resource元素/*中的結尾表示此政策適用於網域的子資源,而非網域本身。當此政策生效時,租用戶不得在現有網域上建立新網域或修改設定。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::<aws-account-id>:user/Tenant-1"

},

"Action": "es:*",

"Resource": "arn:aws:es:<Region>:<account-id>:domain/tenant-1/*"

}

]

}

若要實作每個索引孤島模型的租用戶,您需要修改此範例政策,透過指定索引名稱,進一步將Tenant-1 限制為指定的索引或索引。下列範例政策會將Tenant-1 限制為tenant-index-1索引。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::123456789012:user/Tenant-1"

},

"Action": "es:*",

"Resource": "arn:aws:es:<Region>:<account-id>:domain/test-domain/tenant-index-1/*"

}

]

}

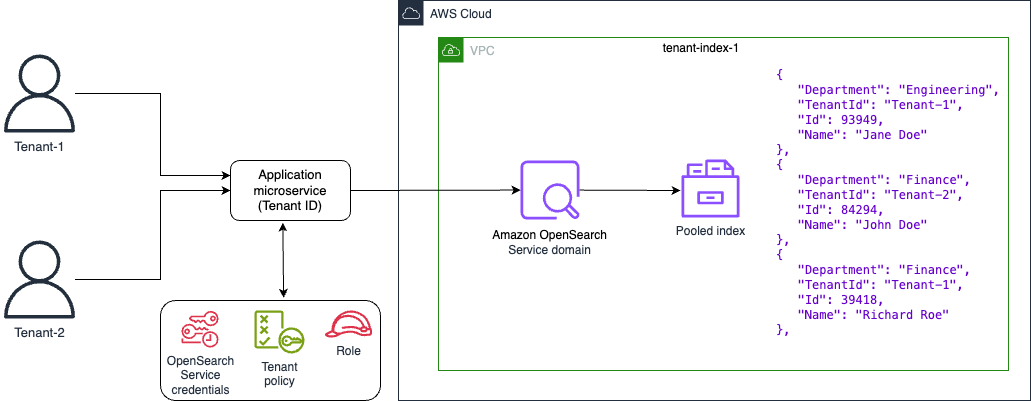

集區模型

在集區模型中,所有租用戶資料都會存放在相同網域內的索引中。租用戶識別符包含在資料 (文件) 中,並用作分割區索引鍵,因此您可以判斷哪些資料屬於哪個租用戶。此模型可減少管理開銷。操作和管理集區索引比管理多個索引更簡單且更有效率。不過,由於租戶資料在相同索引中混合,您會失去孤立模型提供的自然租戶隔離。這種方法也可能會因為雜訊鄰近效果而降低效能。

集區模型中的租戶隔離 – 一般而言,在集區模型中實作租戶隔離具有挑戰性。與孤立模型搭配使用的 IAM 機制不允許您根據存放在文件中的租用戶 ID 來描述隔離。

另一種方法是使用 Open Distro for Elasticsearch 提供的精細存取控制 (FGAC) 支援。FGAC 可讓您在索引、文件或欄位層級控制許可。FGAC 會在每次請求時評估使用者登入資料,並對使用者進行身分驗證或拒絕存取。如果 FGAC 驗證使用者,它會擷取對應至該使用者的所有角色,並使用完整的許可集來判斷如何處理請求。

若要在集區模型中實現所需的隔離,您可以使用文件層級安全性,這可讓您將角色限制為索引中的文件子集。下列範例角色會將查詢限制為Tenant-1。透過將此角色套用至Tenant-1,您可以實現必要的隔離。

{

"bool": {

"must": {

"match": {

"tenantId": "Tenant-1"

}

}

}

}

混合模型

混合模型在相同環境中使用孤立和集區模型的組合,為每個租用戶層 (例如免費、標準和高級層) 提供獨特的體驗。每個層遵循與集區模型中使用的相同安全性描述檔。

混合模型中的租用戶隔離 – 在混合模型中,您遵循與集區模型相同的安全性設定檔,其中在文件層級使用 FGAC 安全模型提供租用戶隔離。雖然此策略簡化了叢集管理並提供敏捷性,但它使架構的其他方面變得複雜。例如,您的程式碼需要額外的複雜性,才能判斷哪個模型與每個租用戶相關聯。您也必須確保單一租用戶查詢不會讓整個網域飽和,並降低其他租用戶的體驗。

在 API Gateway 中測試

Tenant-1 查詢的測試時段

Tenant-2 查詢的測試時段

附件

若要存取與本文件相關聯的其他內容,請解壓縮下列檔案: attachment.zip