本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

當 Amazon Data Firehose 資源未使用 AWS KMS 金鑰加密時,識別和提醒

Ram Kandaswamy,Amazon Web Services

Summary

為了合規,某些組織必須在 Amazon Data Firehose 等資料交付資源上啟用加密。此模式顯示一種方法來監控、偵測和通知資源不合規的情況。

為了維持加密需求,此模式可用於 , AWS 以自動監控和偵測未以 AWS Key Management Service (AWS KMS) 金鑰加密的 Amazon Data Firehose 交付資源。解決方案會傳送提醒通知,並且可以延伸以執行自動修復。此解決方案可套用至個別帳戶或多帳戶環境,例如使用 AWS 登陸區域 或 的環境 AWS Control Tower。

先決條件和限制

先決條件

Amazon Data Firehose 交付串流

有足夠的許可和熟悉度 AWS CloudFormation,用於此基礎設施自動化

限制

解決方案不是即時的,因為它使用 AWS CloudTrail 事件進行偵測,而且在建立未加密資源和傳送通知之間存在延遲。

架構

目標技術堆疊

解決方案使用無伺服器技術和下列服務:

AWS CloudTrail

Amazon CloudWatch

AWS Command Line Interface (AWS CLI)

AWS Identity and Access Management (IAM)

Amazon Data Firehose

AWS Lambda

Amazon Simple Notification Service (Amazon SNS)

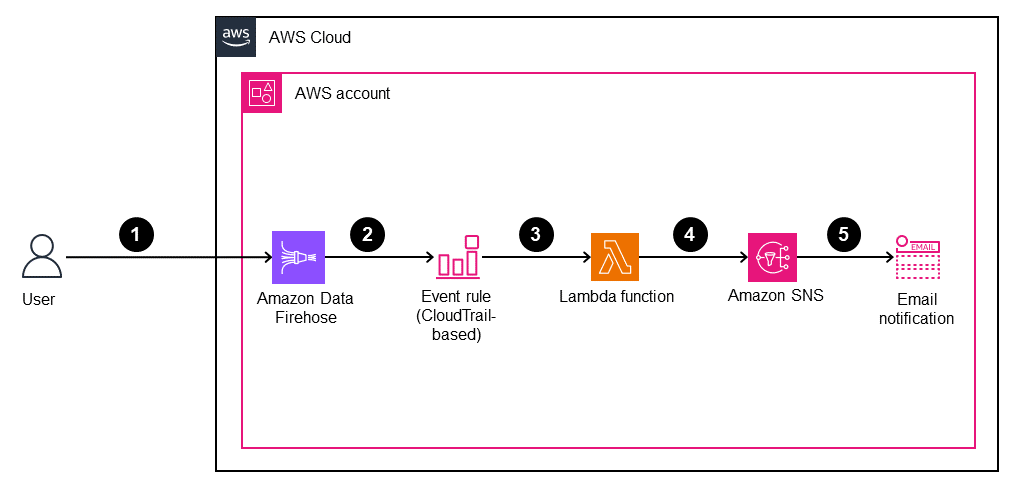

目標架構

圖表說明這些步驟:

使用者建立或修改 Amazon Data Firehose。

偵測到並比對 CloudTrail 事件。

叫用 Lambda。

識別不合規的資源。

系統會傳送電子郵件通知。

自動化和擴展

您可以使用 AWS CloudFormation StackSets,透過單一命令將此解決方案套用至多個 AWS 區域 或 帳戶。

工具

AWS CloudTrail 是 AWS 服務 ,可協助您啟用 的控管、合規,以及操作和風險稽核 AWS 帳戶。使用者、角色或 採取的動作 AWS 服務 會在 CloudTrail 中記錄為事件。事件包括在 AWS Management Console、 AWS CLI、 AWS SDKs和 API 操作中採取的動作。

Amazon CloudWatch Events 提供近乎即時的系統事件串流,描述 AWS 資源的變更。

AWS Command Line Interface (AWS CLI) 是一種開放原始碼工具,可讓您在命令列 Shell 中使用命令 AWS 服務 與 互動。

AWS Identity and Access Management (IAM) 是一種 Web 服務,可協助您安全地控制對 AWS 資源的存取。您可以使用 IAM 來控制能通過身分驗證 (登入) 和授權使用資源的 (具有許可) 的人員。

Amazon Data Firehose 是一種全受管服務,可提供即時串流資料。使用 Firehose,您不需要撰寫應用程式或管理資源。將您的資料產生來源設定為把資料傳送至 Firehose,它就會將資料自動交付至您指定的目的地。

AWS Lambda 是一種運算服務,支援執行程式碼,無需佈建或管理伺服器。Lambda 只有在需要時才會執行程式碼,可自動從每天數項請求擴展成每秒數千項請求。您只需為使用的運算時間付費,程式碼未執行時無需付費。

Amazon Simple Notification Service (Amazon SNS) 是一種受管服務,可將訊息從發佈者交付給訂閱者 (也稱為生產者和消費者)。

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

Deploy AWS CloudFormation StackSets。 | 在 中 AWS CLI,執行下列命令,使用

| 雲端架構師、系統管理員 |

建立堆疊執行個體。 | 您可以在 AWS 區域 您選擇的 以及一或多個帳戶中建立堆疊。 若要建立堆疊執行個體,請執行下列命令。將堆疊名稱、帳戶號碼和區域取代為您自己的 。

| 雲端架構師、系統管理員 |

相關資源

附件

若要存取與本文件相關聯的其他內容,請解壓縮下列檔案: attachment.zip