本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

跨帳戶或區域複寫篩選的 Amazon ECR 容器映像

Abdal Garuba,Amazon Web Services

Summary

Amazon Elastic Container Registry (Amazon ECR) 可以使用跨區域和跨帳戶複寫功能,以原生方式跨 Amazon Web Services (AWS) 區域和 AWS 帳戶複寫映像儲存庫中的所有容器映像。(如需詳細資訊,請參閱 Amazon ECR 中跨區域複寫的 AWS 部落格文章

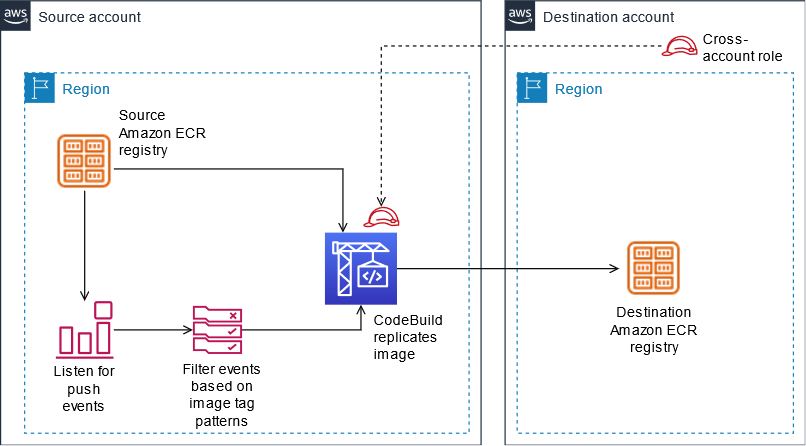

此模式說明如何根據映像標籤模式,跨 AWS 帳戶和區域複寫存放在 Amazon ECR 中的容器映像。模式使用 Amazon CloudWatch Events 來接聽具有預先定義自訂標籤之映像的推送事件。推送事件會啟動 AWS CodeBuild 專案,並將映像詳細資訊傳遞給專案。CodeBuild 專案會根據提供的詳細資訊,將映像從來源 Amazon ECR 登錄檔複製到目的地登錄檔。

此模式會複製跨帳戶具有特定標籤的影像。例如,您可以使用此模式,僅將生產就緒的安全映像複製到生產 AWS 帳戶。在開發帳戶中,映像經過徹底測試後,您可以將預先定義的標籤新增至安全映像,並使用此模式中的步驟將標記的映像複製到生產帳戶。

先決條件和限制

先決條件

來源和目的地 Amazon ECR 登錄檔的作用中 AWS 帳戶

此模式中使用之工具的管理許可

安裝在本機電腦上以進行測試的 Docker

AWS Command Line Interface (AWS CLI),用於向 Amazon ECR 驗證

限制

此模式只會監看一個 AWS 區域中來源登錄檔的推送事件。您可以將此模式部署到其他區域,以監看這些區域中的登錄檔。

在此模式中,一個 Amazon CloudWatch Events 規則會接聽單一映像標籤模式。如果您想要檢查多個模式,您可以新增事件來接聽其他影像標籤模式。

架構

目標架構

自動化和擴展

此模式可以使用基礎設施即程式碼 (IaC) 指令碼自動化,並大規模部署。若要使用 AWS CloudFormation 範本部署此模式,請下載附件並遵循其他資訊一節中的指示。

您可以將多個 Amazon CloudWatch Events 事件 (具有不同的自訂事件模式) 指向相同的 AWS CodeBuild 專案,以複寫多個映像標籤模式,但您需要更新 buildspec.yaml 檔案中的次要驗證 (包含在附件和工具區段中),如下所示,以支援多個模式。

... if [[ ${IMAGE_TAG} != release-* ]]; then ...

工具

Amazon 服務

IAM

– AWS Identity and Access Management (IAM) 可讓您安全地管理對 AWS 服務和資源的存取。在此模式中,您需要建立 AWS CodeBuild 在將容器映像推送至目的地登錄檔時將擔任的跨帳戶 IAM 角色。 Amazon ECR

– Amazon Elastic Container Registry (Amazon ECR) 是全受管容器登錄檔,可讓您輕鬆地在任何地方存放、管理、共用和部署容器映像和成品。影像推送動作至來源登錄檔會將系統事件詳細資訊傳送至 Amazon CloudWatch Events 接收的事件匯流排。 AWS CodeBuild

– AWS CodeBuild 是一種全受管的持續整合服務,可提供運算能力來執行任務,例如編譯原始程式碼、執行測試,以及產生準備好部署的成品。此模式使用 AWS CodeBuild 來執行從來源 Amazon ECR 登錄檔到目的地登錄檔的複製動作。 CloudWatch Events – Amazon CloudWatch Events 提供描述 AWS 資源變更的系統事件串流。此模式使用規則來比對具有特定映像標籤模式的 Amazon ECR 推送動作。

工具

Docker CLI

– Docker 是一種工具,可讓您更輕鬆地建立和管理容器。容器會將應用程式及其所有相依性封裝成一個單位或套件,可輕鬆地部署在任何支援容器執行期的平台上。

Code

您可以透過兩種方式實作此模式:

buildspec.yaml 範例

如果您使用的是此模式隨附的 CloudFormation 範本,buildspec.yaml檔案會包含在 CodeBuild 資源中。

version: 0.2 env: shell: bash phases: install: commands: - export CURRENT_ACCOUNT=$(echo ${CODEBUILD_BUILD_ARN} | cut -d':' -f5) - export CURRENT_ECR_REGISTRY=${CURRENT_ACCOUNT}.dkr.ecr.${AWS_REGION}.amazonaws.com - export DESTINATION_ECR_REGISTRY=${DESTINATION_ACCOUNT}.dkr.ecr.${DESTINATION_REGION}.amazonaws.com pre_build: on-failure: ABORT commands: - echo "Validating Image Tag ${IMAGE_TAG}" - | if [[ ${IMAGE_TAG} != release-* ]]; then aws codebuild stop-build --id ${CODEBUILD_BUILD_ID} sleep 60 exit 1 fi - aws ecr get-login-password --region ${AWS_REGION} | docker login -u AWS --password-stdin ${CURRENT_ECR_REGISTRY} - docker pull ${CURRENT_ECR_REGISTRY}/${REPO_NAME}:${IMAGE_TAG} build: commands: - echo "Assume cross-account role" - CREDENTIALS=$(aws sts assume-role --role-arn ${CROSS_ACCOUNT_ROLE_ARN} --role-session-name Rolesession) - export AWS_DEFAULT_REGION=${DESTINATON_REGION} - export AWS_ACCESS_KEY_ID=$(echo ${CREDENTIALS} | jq -r '.Credentials.AccessKeyId') - export AWS_SECRET_ACCESS_KEY=$(echo ${CREDENTIALS} | jq -r '.Credentials.SecretAccessKey') - export AWS_SESSION_TOKEN=$(echo ${CREDENTIALS} | jq -r '.Credentials.SessionToken') - echo "Logging into cross-account registry" - aws ecr get-login-password --region ${DESTINATION_REGION} | docker login -u AWS --password-stdin ${DESTINATION_ECR_REGISTRY} - echo "Check if Destination Repository exists, else create" - | aws ecr describe-repositories --repository-names ${REPO_NAME} --region ${DESTINATION_REGION} \ || aws ecr create-repository --repository-name ${REPO_NAME} --region ${DESTINATION_REGION} - echo "retag image and push to destination" - docker tag ${CURRENT_ECR_REGISTRY}/${REPO_NAME}:${IMAGE_TAG} ${DESTINATION_ECR_REGISTRY}/${REPO_NAME}:${IMAGE_TAG} - docker push ${DESTINATION_ECR_REGISTRY}/${REPO_NAME}:${IMAGE_TAG}

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立 CloudWatch Events 角色。 | 在來源 AWS 帳戶中,為要擔任的 Amazon CloudWatch Events 建立 IAM 角色。角色應具有啟動 AWS CodeBuild 專案的許可。 若要使用 AWS CLI 建立角色,請遵循 IAM 文件中的指示。 信任政策範例 (

範例許可政策 (

| AWS 管理員、AWS DevOps、AWS 系統管理員、雲端管理員、雲端架構師、DevOps 工程師 |

建立 CodeBuild 角色。 | 遵循 IAM 文件中的指示,為 AWS CodeBuild 建立要擔任的 IAM 角色。 https://docs.aws.amazon.com/IAM/latest/UserGuide/id_roles_create_for-service.html#roles-creatingrole-service-cli角色應具有下列許可:

信任政策範例 (

範例許可政策 (

將 受管政策

| AWS 管理員、AWS DevOps、AWS 系統管理員、雲端管理員、雲端架構師、DevOps 工程師 |

建立跨帳戶角色。 | 在目的地 AWS 帳戶中,為要擔任的來源帳戶建立 AWS CodeBuild 角色的 IAM 角色。跨帳戶角色應允許容器映像建立新的儲存庫,並將容器映像上傳至 Amazon ECR。 若要使用 AWS CLI 建立 IAM 角色,請遵循 IAM 文件中的指示。 若要允許上一個步驟的 AWS CodeBuild 專案,請使用下列信任政策:

若要允許上一個步驟的 AWS CodeBuild 專案將映像儲存在目的地登錄檔中,請使用下列許可政策:

| AWS 管理員、AWS DevOps、雲端管理員、雲端架構師、DevOps 工程師、AWS 系統管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立 CodeBuild 專案。 | 遵循 AWS CodeBuild 文件中的指示,在來源帳戶中建立 AWS CodeBuild 專案。專案應與來源登錄檔位於相同的區域。 設定專案,如下所示:

| AWS 管理員、AWS DevOps、AWS 系統管理員、雲端管理員、雲端架構師、DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立事件規則。 | 由於 模式使用內容篩選功能,您需要使用 Amazon EventBridge 建立事件。遵循 EventBridge 文件中的指示建立事件和目標,並做一些修改:

| AWS 管理員、AWS DevOps、AWS 系統管理員、雲端管理員、雲端架構師、DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

使用 Amazon ECR 驗證。 | 遵循 Amazon ECR 文件中的步驟,驗證來源和目的地登錄檔。 | AWS 管理員、AWS DevOps、AWS 系統管理員、雲端管理員、DevOps 工程師、雲端架構師 |

測試映像複寫。 | 在您的來源帳戶中,將容器映像推送至新的或現有的 Amazon ECR 來源儲存庫,並加上字首為 的映像標籤 您可以在CodeBuild 主控台中監控 CodeBuild CodeBuild 專案成功完成後,請登入目的地 AWS 帳戶、開啟 Amazon ECR 主控台,並確認映像存在於目的地 Amazon ECR 登錄檔中。 | AWS 管理員、AWS DevOps、AWS 系統管理員、雲端管理員、雲端架構師、DevOps 工程師 |

測試映像排除。 | 在您的來源帳戶中,使用沒有自訂字首的影像標籤,將容器映像推送至新的或現有的 Amazon ECR 來源儲存庫。 確認 CodeBuild 專案未啟動,且目的地登錄檔中未顯示容器映像。 | AWS 管理員、AWS DevOps、AWS 系統管理員、雲端管理員、雲端架構師、DevOps 工程師 |

相關資源

其他資訊

若要自動部署此模式的資源,請遵循下列步驟:

下載附件並擷取兩個 CloudFormation 範本:

part-1-copy-tagged-images.yaml和part-2-destination-account-role.yaml。登入 AWS CloudFormation 主控台

,並在與來源 Amazon ECR 登錄檔 part-1-copy-tagged-images.yaml相同的 AWS 帳戶和區域中部署 。視需要更新參數。範本會部署下列資源:Amazon CloudWatch Events IAM 角色

AWS CodeBuild 專案 IAM 角色

AWS CodeBuild 專案

AWS CloudWatch Events 規則

在輸出索引標籤

SourceRoleName中記下 的值。在下一個步驟中,您將需要此值。part-2-destination-account-role.yaml在您要複製 Amazon ECR 容器映像的 AWS 帳戶中部署第二個 CloudFormation 範本 。視需要更新參數。針對SourceRoleName參數,指定步驟 3 的值。此範本會部署跨帳戶 IAM 角色。驗證映像複寫和排除,如 Epics 區段的最後一個步驟所述。

附件

若要存取與本文件相關聯的其他內容,請解壓縮下列檔案: attachment.zip