本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

組織管理帳戶

| 進行簡短的問卷 |

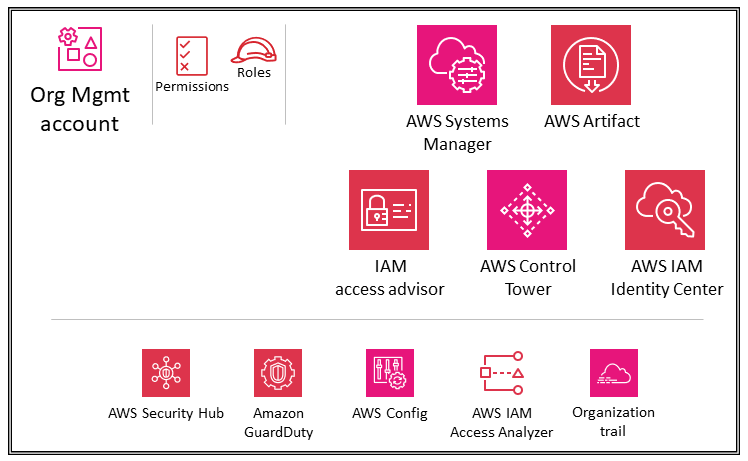

下圖說明組織管理帳戶中設定的 AWS 安全服務。

本指南稍早使用 AWS Organizations 進行安全性和管理帳戶、受信任存取和委派管理員章節討論了組織管理帳戶的目的和安全性目標。遵循組織管理帳戶的安全最佳實務。這包括使用由您的企業管理的電子郵件地址、維護正確的管理和安全聯絡資訊 (例如,在 AWS 需要聯絡帳戶擁有者的情況下將電話號碼連接到帳戶)、為所有使用者啟用多重要素驗證 (MFA),以及定期檢閱誰有權存取組織管理帳戶。組織管理帳戶中部署的服務應使用適當的角色、信任政策和其他許可進行設定,以便這些服務的管理員 (必須在組織管理帳戶中存取這些服務) 也無法不當存取其他 服務。

服務控制政策

透過 AWS Organizations

如果您使用 AWS Control Tower 來管理您的 AWS 組織,它會部署一組 SCPs 作為預防性護欄 (分類為強制性、強烈建議或選擇性)。這些護欄透過強制執行整個組織的安全控制,協助您管理資源。這些 SCPs 會自動使用值為 managed-by-control-tower 的 aws-control-tower 標籤。 managed-by-control-tower

設計考量事項

-

SCPs只會影響 AWS 組織中的成員帳戶。雖然它們是從組織管理帳戶套用,但不會影響該帳戶中的使用者或角色。若要了解 SCP 評估邏輯的運作方式,以及查看建議結構的範例,請參閱 AWS 部落格文章如何在 AWS Organizations 中使用服務控制政策

。

IAM Identity Center

AWS IAM Identity Center

IAM Identity Center 預設會原生與 AWS Organizations 整合,並在 Org Management 帳戶中執行。不過,若要行使最低權限並嚴格控制對管理帳戶的存取,可以將 IAM Identity Center 管理委派給特定的成員帳戶。在 AWS SRA 中,共享服務帳戶是 IAM Identity Center 的委派管理員帳戶。在啟用 IAM Identity Center 的委派管理之前,請檢閱這些考量

在 IAM Identity Center 主控台中,帳戶會以其封裝的 OU 顯示。這可讓您快速探索 AWS 帳戶、套用常見的許可集,以及從中央位置管理存取權。

IAM Identity Center 包含身分存放區,其中必須存放特定使用者資訊。不過,IAM Identity Center 不一定是人力資源資訊的授權來源。如果您的企業已有授權來源,IAM Identity Center 支援以下類型的身分提供者 (IdPs)。

-

IAM Identity Center Identity Store – 如果下列兩個選項無法使用,請選擇此選項。建立使用者、進行群組指派,並在身分存放區中指派許可。即使您的授權來源位於 IAM Identity Center 外部,委託人屬性的副本也會存放在身分存放區中。

-

Microsoft Active Directory (AD) – 如果您想要繼續在 AWS Directory Service for Microsoft Active Directory 的目錄中管理使用者,或在 Active Directory 的自我管理目錄中管理使用者,請選擇此選項。

-

外部身分提供者 – 如果您想要管理外部第三方 SAML 型 IdP 中的使用者,請選擇此選項。

您可以依賴企業內現有的 IdP。這可讓您更輕鬆地跨多個應用程式和服務管理存取權,因為您是從單一位置建立、管理和撤銷存取權。例如,如果有人離開您的團隊,您可以從一個位置撤銷他們對所有應用程式和服務 (包括 AWS 帳戶) 的存取權。這可減少對多個登入資料的需要,並讓您有機會與您的人力資源 (HR) 程序整合。

設計考量事項

-

如果您的企業可以使用該選項,請使用外部 IdP。如果您的 IdP 支援跨網域身分管理系統 (SCIM),請利用 IAM Identity Center 中的 SCIM 功能自動化使用者、群組和許可佈建 (同步)。這可讓 AWS 存取與您的公司工作流程保持同步,以供新進人員、即將調到另一個團隊的員工,以及即將離開公司的員工使用。在任何指定時間,您只能有一個目錄或一個 SAML 2.0 身分提供者連接到 IAM Identity Center。不過,您可以切換到另一個身分提供者。

IAM 存取顧問

IAM 存取建議程式以您 AWS 帳戶和 OUs 的服務上次存取資訊形式提供可追蹤性資料。使用此偵測性控制項有助於實現最低權限策略。對於 IAM 實體,您可以檢視兩種類型的上次存取資訊:允許的 AWS 服務資訊和允許的動作資訊。這些資訊包括嘗試的日期和時間。

組織管理帳戶中的 IAM 存取可讓您檢視 AWS 組織中組織管理帳戶、OU、成員帳戶或 IAM 政策的服務上次存取資料。此資訊可在 管理帳戶中的 IAM 主控台中取得,也可以使用 AWS Command Line Interface (AWS CLI) 中的 IAM 存取建議程式 APIs 或程式設計用戶端,以程式設計方式取得。這些資訊會指出組織或帳戶中哪些主參與者上次嘗試存取服務,以及何時存取服務。上次存取的資訊可提供實際服務用量的洞見 (請參閱範例案例),因此您只能將 IAM 許可減少為實際使用的服務。

AWS Systems Manager

Quick Setup 和 Explorer 是 AWS Systems Manager

快速設定是 Systems Manager 的自動化功能。它可讓組織管理帳戶輕鬆定義組態,讓 Systems Manager 代表您在 AWS 組織中跨帳戶互動。您可以在整個 AWS 組織中啟用快速設定,或選擇特定的 OUs。快速設定可以排程 AWS Systems Manager Agent (SSM Agent) 在 EC2 執行個體上執行每兩週更新一次,並可以設定這些執行個體的每日掃描,以識別遺失的修補程式。

Explorer 是可自訂的操作儀表板,可報告 AWS 資源的相關資訊。Explorer 會顯示您 AWS 帳戶和跨 AWS 區域的操作資料的彙總檢視。這包括有關 EC2 執行個體和修補程式合規詳細資訊的資料。在 AWS Organizations 中完成整合式設定 (也包含 Systems Manager OpsCenter) 之後,您可以依 OU 或整個 AWS 組織彙總 Explorer 中的資料。Systems Manager 會將資料彙總到 AWS Org Management 帳戶,再顯示在 Explorer 中。

本指南稍後的工作負載 OU 區段討論在應用程式帳戶中的 EC2 執行個體上使用 Systems Manager 代理程式 (SSM 代理程式)。

AWS Control Tower

AWS Control Tower

AWS Control Tower 有一組廣泛且靈活的功能。關鍵功能是能夠協調數個其他 AWS 服務的功能,包括 AWS Organizations、AWS Service Catalog 和 IAM Identity Center,以建置登陸區域。例如,根據預設,AWS Control Tower 會使用 AWS CloudFormation 來建立基準、AWS Organizations 服務控制政策 (SCPs) 來防止組態變更,以及 AWS Config 規則來持續偵測不一致性。AWS Control Tower 採用藍圖,協助您快速將多帳戶 AWS 環境與 AWS Well Architected 安全基礎設計原則保持一致。在控管功能中,AWS Control Tower 提供防護機制,可防止部署不符合所選政策的資源。

您可以開始使用 AWS Control Tower 實作 AWS SRA 指引。例如,AWS Control Tower 會使用建議的多帳戶架構建立 AWS 組織。它提供藍圖來提供身分管理、提供帳戶的聯合存取、集中記錄、建立跨帳戶安全稽核、定義佈建新帳戶的工作流程,以及使用網路組態實作帳戶基準。

在 AWS SRA 中,AWS Control Tower 位於組織管理帳戶中,因為 AWS Control Tower 使用此帳戶自動設定 AWS 組織,並將該帳戶指定為管理帳戶。此帳戶用於整個 AWS 組織的計費。它也用於帳戶的帳戶工廠佈建、管理 OUs,以及管理護欄。如果您要在現有的 AWS 組織中啟動 AWS Control Tower,您可以使用現有的管理帳戶。AWS Control Tower 會使用該帳戶做為指定的管理帳戶。

設計考量事項

-

如果您想要在帳戶中執行額外的控制項和組態基礎,您可以使用適用於 AWS Control Tower (CfCT) 的自訂

。透過 CfCT,您可以使用 AWS CloudFormation 範本和服務控制政策 (SCP) 自訂 AWS Control Tower 登陸區域。 SCPs 您可以將自訂範本和政策部署到組織中的個別帳戶和 OUs。CfCT 與 AWS Control Tower 生命週期事件整合,以確保資源部署與您的登陸區域保持同步。

AWS Artifact

AWS Artifact

AWS Artifact 協議可讓您檢閱、接受和追蹤 AWS 協議的狀態,例如個別帳戶的商業夥伴增補合約 (BAA),以及 AWS Organizations 中屬於您組織一部分的帳戶。

您可以提供 AWS 稽核成品給您的稽核人員或監管機構,做為 AWS 安全控制的證據。您也可以使用某些 AWS 稽核成品提供的責任指引來設計雲端架構。本指南有助於判斷您可以實施的額外安全控制,以支援系統的特定使用案例。

AWS Artifacts 託管在組織管理帳戶中,以提供中央位置,您可以在其中檢閱、接受和管理與 AWS 的協議。這是因為管理帳戶接受的協議會向下流到成員帳戶。

設計考量事項

-

組織管理帳戶中的使用者應僅限於使用 AWS Artifact 的協議功能,不得使用其他功能。為了實作職責分離,AWS Artifact 也託管在安全工具帳戶中,您可以在其中將許可委派給您的合規利益相關者和外部稽核人員,以存取稽核成品。您可以透過定義精細的 IAM 許可政策來實作此分隔。如需範例,請參閱 AWS 文件中的範例 IAM 政策。

分散式和集中式安全服務護欄

在 AWS SRA AWS Security Hub、Amazon GuardDuty、AWS Config、IAM Access Analyzer、AWS CloudTrail 組織線索,以及 Amazon Macie 中,通常會使用適當的委派管理或彙總部署到安全工具帳戶。這可跨帳戶啟用一組一致的護欄,並在整個 AWS 組織中提供集中式監控、管理和控管。您可以在 AWS SRA 中呈現的每個帳戶類型中找到此服務群組。這些應該是 AWS 服務的一部分,這些服務必須在帳戶加入和基礎程序中佈建。GitHub 程式碼儲存庫

除了這些服務之外,AWS SRA 還包含兩個以安全為重心的服務:Amazon Detective 和 AWS Audit Manager,支援 AWS Organizations 中的整合和委派管理員功能。不過,這些不會包含在帳戶基準的建議服務中。我們看到這些服務最適合在下列案例中使用:

-

您擁有執行這些數位鑑識和 IT 稽核函數的專用團隊或資源群組。Amazon Detective 最適合安全分析師團隊使用,AWS Audit Manager 有助於您的內部稽核或合規團隊。

-

您想要在專案開始時專注於一組核心工具,例如 GuardDuty 和 Security Hub,然後使用提供額外的功能的服務來建置這些工具。